Cómo el clickjacking DOM puede engañar a gestores de contraseñas

Los gestores de contraseñas protegen credenciales y datos sensibles, pero su función de autocompletado puede ser manipulada. Un ataque de tipo clickjacking basado en el DOM puede colocar formularios invisibles sobre elementos legítimos y provocar que el gestor rellene datos sin que el usuario lo note. Aquí explico cómo funciona la técnica, por qué ocurre, y medidas prácticas para protegerse.

Cómo funciona el ataque

El ataque aprovecha la forma en que las páginas web y las extensiones interactúan con el Document Object Model. Resumen técnico del flujo de ataque:

- La víctima visita una página controlada por el atacante. La página muestra un elemento clicable legítimo, por ejemplo un banner de cookies o un botón de cierre de pop-up.

- La página maliciosa inserta un formulario invisible justo encima del elemento visible, manipulando la visibilidad con CSS, por ejemplo usando

opacity:0.

/* Ejemplo simplificado que muestra la técnica de invisibilidad */

.form-falsa {

position: absolute;

left: 100px;

top: 200px;

width: 300px;

height: 40px;

opacity: 0; /* el formulario es invisible pero detecta clics */

}- Cuando el usuario hace clic en el elemento visible, en realidad está clicando el formulario invisible. Las extensiones de gestor de contraseñas detectan los campos en foco y rellenan automáticamente los valores solicitados.

- El atacante recoge los valores enviados o intercepta el formulario mediante JavaScript y envía las credenciales a su servidor.

Todo ocurre de forma sigilosa; el usuario no ve señales claras de que sus credenciales se han filtrado. El informe original evaluó varios gestores populares y encontró que muchos eran susceptibles, aunque algunos proyectos implementaron parches que piden confirmación previa al autocompletado.

Por qué los gestores de contraseñas resultan vulnerables

- Los cambios se producen en el DOM y en el renderizado, no en la lógica interna del gestor. Los navegadores dibujan elementos invisibles que siguen recibiendo eventos de ratón.

- Muchas extensiones rellenan campos automáticamente cuando un elemento entra en foco, sin pedir confirmación explícita al usuario.

- La diversidad de formularios HTML y el comportamiento inconsistente entre navegadores hacen difícil una solución universal a nivel de extensión.

Una cita representativa de la respuesta de proveedores indica que el problema es fundamental al modo en que los navegadores renderizan páginas, por lo que las extensiones por sí solas tienen opciones limitadas para mitigarlo.

Medidas recomendadas para usuarios

A continuación, medidas prácticas y ordenadas por impacto y facilidad de implementación.

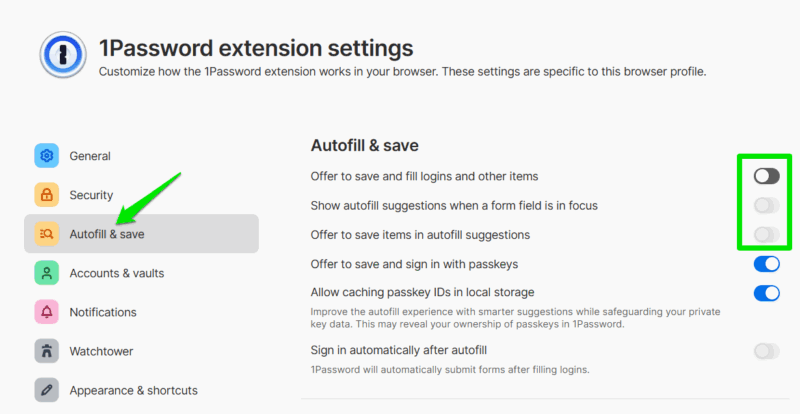

Desactivar el autocompletado en la extensión del gestor de contraseñas

El autocompletado al activar un campo es la función que explotan estos ataques. Desactivar el autocompletado automático elimina la vector principal: el gestor ya no rellenará campos solo por foco. En su lugar, la extensión mostrará un botón o requerirá una acción explícita para insertar credenciales.

Instrucciones genéricas:

- Abre la configuración de la extensión del gestor de contraseñas.

- Busca la sección similar a Autofill and save o Autocompletar y guardar.

- Desactiva la opción de autocompletar al enfocar campo.

Nota importante: al desactivar esta función, tendrás que realizar un paso adicional para rellenar credenciales, normalmente pulsar un botón o usar la interfaz de la app.

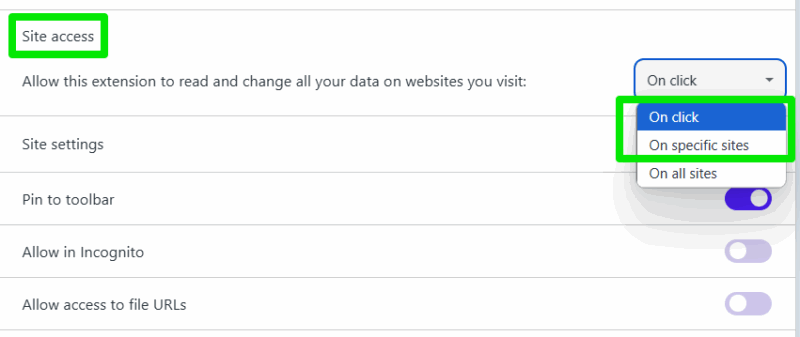

Ajustar permisos de la extensión a Solo al hacer clic o Solo sitios específicos

Configura la extensión para que no tenga acceso global a todas las páginas. En los navegadores modernos puedes limitar el acceso a tres modos habituales: en todos los sitios, solo en sitios específicos o solo al hacer clic en el icono de la barra de herramientas.

Pasos:

- Abre la página de Extensiones en tu navegador.

- Selecciona la extensión del gestor de contraseñas y abre Detalles.

- En Acceso al sitio, elige En clic o Solo sitios específicos.

Con esto, la extensión no podrá inyectar ni detectar formularios en páginas donde no la activaste explícitamente.

Usar la app de escritorio o móvil en lugar de la extensión

Las aplicaciones nativas suelen ofrecer búsqueda y copia seguras, evitando el autocompletado automático del navegador. El flujo típico es buscar la entrada en la app y usar el botón copiar para introducir manualmente contraseña o usuario.

Ventajas:

- Menor superficie de ataque dentro del navegador.

- Control manual claro sobre cuándo y qué se copia.

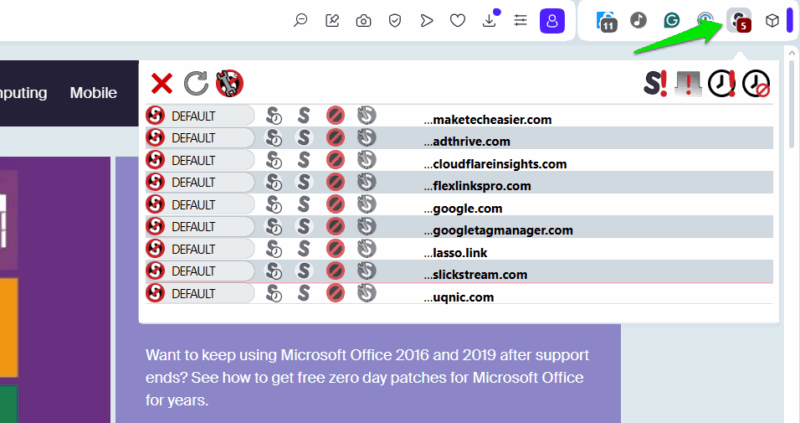

Usar bloqueadores de scripts en dominios no confiables

Estos ataques dependen en gran medida de scripts que manipulan el DOM y controlan eventos. Bloquear JavaScript en sitios no confiables reduce significativamente el riesgo.

Recomendación práctica:

- Usa extensiones como NoScript o uMatrix para bloquear scripts por defecto.

- Habilita scripts solo para los dominios en los que confíes plenamente.

Asegurar cuentas con métodos robustos de segundo factor

El autocompletado puede filtrar contraseñas y códigos TOTP si están almacenados en el gestor. Las medidas de defensa secundaria deben ser resistentes al robo de credenciales:

- Usar autenticadores basados en tiempo (TOTP) con la app en un dispositivo separado.

- Preferir passkeys o claves de seguridad hardware cuando el servicio lo permita.

- Evitar depender de SMS como segundo factor.

Consejo operativo: si usas TOTP en el mismo dispositivo donde ejecutas el navegador y el gestor, considera mover el autenticador a otro dispositivo para reducir la exposición.

Técnicas adicionales y alternativas

- Evaluar soluciones de gestión que ofrezcan confirmación explícita antes de rellenar (pop-up de confirmación controlado por la extensión).

- Considerar gestores que integren autenticación a nivel del sistema operativo en lugar de rellenar campos dentro del DOM.

- Para entornos corporativos, imponer políticas de navegador que restrinjan instalaciones de extensiones a las aprobadas.

Checklist rápida por rol

Usuarios finales:

- Actualizar gestor de contraseñas y navegador.

- Desactivar autocompletar automático.

- Establecer permiso de extensión en En clic o Solo sitios específicos.

- Usar bloqueador de scripts por defecto.

- Activar 2FA robusto y, si es posible, passkey.

Administradores de TI:

- Bloquear instalaciones de extensiones no aprobadas.

- Crear guía interna para configurar gestores de contraseñas.

- Monitorizar informes de exfiltración y lecturas de logs de integridad.

- Difundir formación breve a empleados sobre riesgos de clickjacking.

Playbook de incidente para usuarios y equipos

- Detectar actividad sospechosa: inicio de sesión no reconocido, notificaciones de acceso o cambios en la cuenta.

- Inmediato: cambiar contraseña en un dispositivo seguro y revocar sesiones activas si el servicio lo permite.

- Verificar la configuración del gestor: revisar historial de auto-rellenos, notificaciones y registros de la app.

- Inspección técnica: si eres administrador, revisar capturas de tráfico saliente y logs del servidor que indiquen origen de envíos de formularios.

- Mitigar: desactivar autocompletar y limitar permisos hasta que la causa se identifique.

- Notificar a usuarios y al proveedor del gestor; aportar detalles para reproduccion del incidente.

Criterios de aceptación para considerar mitigado el incidente:

- Autenticación comprometida cambiada y 2FA reforzado.

- Extensión afectada actualizada o reemplazada por una alternativa segura.

- Procedimientos de usuario actualizados y difundidos.

Diagrama de decisiones para respuesta rápida

flowchart TD

A[¿Actividad sospechosa detectada?] -->|No| B[Monitoreo]

A -->|Sí| C[¿Cuenta con 2FA fuerte?]

C -->|No| D[Cambiar contraseña y activar 2FA]

C -->|Sí| E[Revisar logs y sesiones activas]

E --> F{¿Prueba de exfiltración?}

F -->|Sí| G[Ejecutar Playbook: cambiar credenciales, notificar]

F -->|No| H[Seguir monitoreo intensivo]Matriz de riesgo y mitigaciones

| Riesgo | Probabilidad | Impacto | Mitigación principal |

|---|---|---|---|

| Exfiltración de contraseñas por autocompletado | Media | Alto | Desactivar autocompletar, usar En clic |

| Robo de códigos TOTP almacenados | Baja-Media | Alto | Mantener autenticador en dispositivo separado |

| Scripts maliciosos que inyectan formularios | Alta | Media | Bloqueador de scripts por defecto |

| Extensión mal actualizada | Media | Medio | Actualizaciones automáticas y revisión de permisos |

Qué puede fallar en las mitigaciones

- Desactivar autocompletar reduce usabilidad, y algunos usuarios lo reactivarán por conveniencia.

- Bloquear scripts puede romper funcionalidades de sitios legítimos; los usuarios podrían desactivar el bloqueador en sitios inseguros.

- Las aplicaciones nativas reducen riesgo en navegador, pero si el dispositivo está comprometido, la seguridad general sigue siendo débil.

Procedimientos operativos recomendados

- Revisar mensualmente la configuración de gestores de contraseñas en los dispositivos corporativos.

- Integrar comprobaciones de permisos de extensión en el checklist de onboarding de empleados.

- Mantener una guía corta de respuesta para usuarios con pasos simples para reaccionar ante accesos no autorizados.

Glosario rápido

- DOM: Document Object Model, estructura en memoria de una página web.

- Clickjacking: técnica que hace que el usuario interactúe con un elemento invisible o distinto al que percibe.

- Autofill o autocompletar: función del gestor que rellena campos de formularios automáticamente.

- TOTP: Time-Based One-Time Password, código temporal para 2FA.

Sugerencia para vista previa social

OG title: Protege tu gestor de contraseñas del clickjacking DOM OG description: Aprende cómo funciona el ataque, qué pasos tomar ya mismo y un playbook para responder si sospechas que tus credenciales fueron robadas.

Versión corta para anuncio (100–200 palabras)

Un nuevo vector de clickjacking basado en el DOM permite que formularios invisibles capten el autocompletado de gestores de contraseñas y exfiltren datos. Protege tu cuenta hoy: actualiza tu gestor, desactiva el autocompletado automático, limita el acceso de la extensión a En clic o Solo sitios específicos y considera usar la app de escritorio o móvil para copiar contraseñas manualmente. Usa bloqueadores de scripts en dominios no confiables y refuerza el acceso con 2FA robusto o passkeys. Si detectas actividad sospechosa, cambia las credenciales desde un dispositivo seguro, activa 2FA y sigue el playbook de respuesta. Estas medidas reducen significativamente la superficie de ataque sin necesidad de abandonar el uso de gestores de contraseñas.

Resumen

- El exploit aprovecha formularios invisibles en el DOM para desencadenar autocompletados.

- Desactivar autocompletar y limitar permisos de extensión son las mitigaciones más efectivas a corto plazo.

- Usar la app nativa, bloqueadores de scripts y 2FA robusto reduce el riesgo general.

- Tener un playbook de respuesta y políticas internas ayuda a contener incidentes rápidamente.

Notas importantes:

- Mantén siempre actualizadas tanto la extensión como el navegador.

- Evita reactivar funciones por conveniencia sin considerar el riesgo.

Fin del artículo.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD