Qué hacer si tu cuenta de Gmail fue hackeada y cómo prevenirlo

Admito que mi correo electrónico es una parte central de mi vida digital: facturas, bancos, cuentas laborales y accesos clave dependen de él. Pensé que una contraseña de 50 caracteres sería suficiente; sin embargo, usé solo palabras y números. Casi me hackean.

Otro error enorme fue mantener la sesión iniciada permanentemente. Es especialmente arriesgado si pasas la mayor parte del tiempo en línea. Uso varios servicios de Google: Reader, News, Calendar, Books, Ads, y muchos productos más. Son prácticos, pero también centralizan riesgos.

¿Cómo ocurrió el hackeo? ¿Fui descuidado o simplemente me convertí en objetivo por mi actividad en la red? ¿Por qué algunos blogueros con cuentas básicas de Gmail no se ven comprometidos? Este artículo traduce mi experiencia en pasos concretos, prevención y una guía práctica para recuperarte si te pasa.

Fundamentos de seguridad para tu cuenta de Gmail

- Contraseña robusta: usa combinaciones de letras mayúsculas y minúsculas, números y símbolos (por ejemplo: *, /, #, ^, &, -, +). Apunta a una longitud mínima de 30 caracteres. Evita frases completas fáciles de adivinar y sustituciones simples.

- Almacenamiento: guarda la contraseña en un gestor seguro o, si prefieres físico, escríbela y guárdala en tu cartera o caja fuerte. Si la guardas en un archivo .txt, no lo nombres de forma obvia.

- Antivirus y antiespías: instala una solución de confianza y manténla actualizada. Evita tener varios antivirus activos al mismo tiempo.

- Correo secundario y preguntas de recuperación: asegúrate de que cualquier correo de recuperación tenga su propia protección y contraseña fuerte. No uses correos de recuperación que compartas públicamente.

Importante: cuando configures recuperación, anota las respuestas y fechas aproximadas en un lugar seguro. Eso te ayudará en formularios de verificación.

Lectura sugerida: Guía definitiva para asegurar tu cuenta de Gmail (enlace original)

Pasos extra que debes tomar

Aunque tengas una contraseña fuerte, realiza cambios periódicos. La regularidad aporta resiliencia: actualiza contraseñas y revisa datos de recuperación al menos una vez cada 1–3 meses.

- Activa la verificación en dos pasos (2FA). Evita depender solo de SMS si viajas mucho; considera una app autenticadora (Google Authenticator, Authy) o una llave física (FIDO2/USB/NFC).

- Antes de viajar, actualiza el número de teléfono en tu cuenta y verifica que puedas acceder a métodos alternativos de verificación.

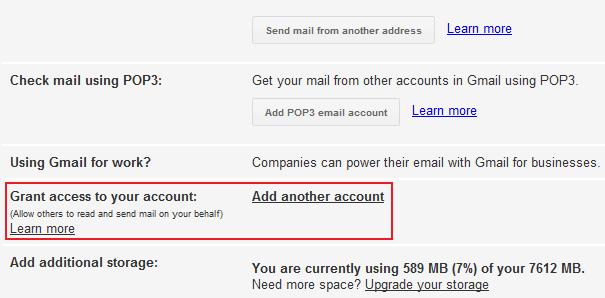

- Revisa las aplicaciones y sitios autorizados a tu Gmail y los ajustes de POP/IMAP: un atacante puede añadir reenvíos o cuentas de acceso.

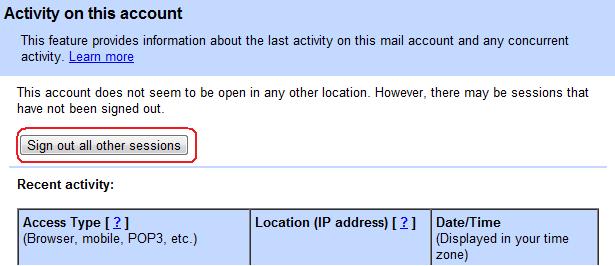

Puedes comprobar actividad extra desde Gmail haciendo clic en el enlace de “detalles” en la parte inferior derecha de la ventana de Gmail; allí verás sesiones activas y ubicaciones.

Si detectas sesiones extrañas, utiliza la opción “Cerrar todas las demás sesiones” y luego procede a cambiar contraseñas.

Desde Mail Settings > Accounts and Import revisa cuentas añadidas y reenvíos automáticos.

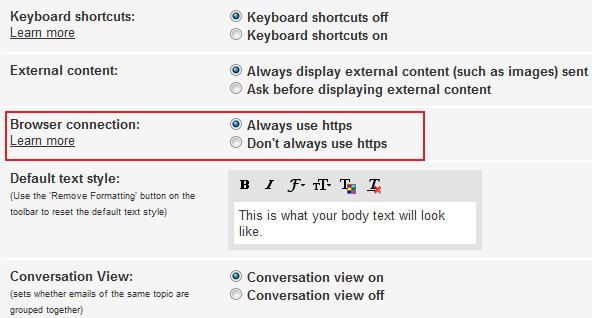

Revisa también que la conexión HTTPS esté activada en Gmail para proteger el transporte de datos.

Qué hacer si te han hackeado (runbook de incidente)

Sigue este procedimiento ordenado para maximizar posibilidades de recuperación:

- Mantén la calma y actúa rápido. Cada minuto cuenta.

- Desde un dispositivo seguro (otro ordenador, el móvil con red confiable), intenta iniciar sesión. Si no puedes, ve directamente al formulario de recuperación de Google.

- Cierra sesiones remotas: si aún tienes acceso, ve a “detalles” y cierra todas las sesiones no reconocidas.

- Cambia la contraseña inmediatamente desde la cuenta (si tienes acceso). Usa una contraseña nueva y única.

- Habilita 2FA y añade métodos de respaldo (aplicación autenticadora, llaves de seguridad, teléfono alternativo).

- Revisa “Accounts and Import” y elimina reenvíos, cuentas añadidas o filtros sospechosos.

- Revisa la carpeta Enviados y borradores para detectar correos enviados por el atacante.

- Borra dispositivos desconocidos de tu cuenta y revisa las apps con acceso a la cuenta en Google Account > Security > Third-party apps with account access.

- Si el atacante cambió la información de recuperación, elige «Ya no tengo acceso a estas opciones» y completa el formulario detallado. Incluye datos de uso: etiquetas, contactos frecuentes y fechas aproximadas de creación de mensajes.

- Si recuperas el control, avisa a tus contactos sobre posible phishing enviado desde tu cuenta y desactiva cualquier aplicación o clave que no reconozcas.

- Cambia las contraseñas de otros servicios que usen el mismo correo (bancos, PayPal, redes sociales).

- Ejecuta un escaneo completo de malware en todos tus dispositivos y actualiza el sistema operativo y navegadores.

- Documenta el incidente: fecha y hora, IP detectada, acciones realizadas y comunicaciones con soporte.

Importante: evita intentar múltiples intentos de contraseña repetidos desde el mismo dispositivo; el atacante podría aprovechar ventanas de oportunidad para modificar configuraciones.

Cronograma de recuperación sugerido (mini-timeline)

- 0–15 minutos: detectar actividad, cerrar sesiones remotas y cambiar contraseñas si puedes.

- 15–60 minutos: revisar reenvíos, filtros y accesos de aplicaciones; habilitar 2FA.

- 1–4 horas: completar formulario de recuperación si no puedes entrar; escaneo antivirus en dispositivos.

- 24–72 horas: comunicar a contactos, revisar servicios vinculados y revisar transacciones financieras.

- 7–30 días: monitorear actividad inusual; considerar cambio de correo en servicios críticos si hay riesgo residual.

Métodos de prevención y endurecimiento de seguridad (lista práctica)

- Contraseñas: usa un gestor (Bitwarden, 1Password, KeePassXC) para generar y almacenar contraseñas únicas y largas.

- 2FA: prioriza llaves físicas; si no, usa apps autenticadoras en lugar de SMS.

- Recuperación: añade al menos dos métodos de recuperación distintos y protégelos con contraseñas fuertes.

- Backups: exporta y cifra un respaldo de los correos importantes regularmente.

- Navegador: mantén el navegador actualizado y revisa extensiones instaladas. Elimina las que no reconozcas.

- Dispositivos: habilita bloqueo por PIN/biometría y cifrado en móviles y laptops.

- Red: evita redes Wi‑Fi públicas sin VPN; configura VPN en dispositivos si necesitas redes no confiables.

- Educación: desconfía de enlaces y archivos adjuntos; verifica remitentes y URL antes de introducir credenciales.

Reglas prácticas para contraseñas y gestión (mini-metodología)

- Genera contraseñas de 20–40 caracteres con el gestor.

- No reutilices contraseñas entre servicios críticos.

- Guarda una copia física de la contraseña maestra en un lugar seguro.

- Revisa y actualiza contraseñas anualmente o tras un incidente.

Plantilla rápida para registrar un incidente

- Fecha y hora del primer indicio:

- Método de detección:

- Acciones iniciales realizadas:

- Cambios detectados en la cuenta (reenvío, filtros, recuperación):

- Dispositivos afectados:

- Resultado (recuperada / no recuperada):

- Pasos de mitigación realizados:

Usa este registro para la comunicación con soporte o tu equipo de TI.

Lista de verificación por rol

Usuario final:

- Cambiar contraseña desde dispositivo seguro

- Habilitar 2FA

- Revisar cuentas vinculadas

- Escanear dispositivos por malware

- Informar a contactos y servicios bancarios si corresponde

Administrador de TI:

- Revisar logs de acceso y direcciones IP

- Verificar integridad de dispositivos corporativos

- Forzar restablecimiento de credenciales si se detecta compromiso

- Revisar MFA y políticas de acceso

Equipo de seguridad:

- Preservar evidencias (logs, correos) para análisis

- Realizar análisis forense básico y contener el incidente

- Coordinar con proveedores y, si aplica, con autoridades

Árbol de decisión para acciones rápidas

flowchart TD

A[¿Puedes iniciar sesión?] -->|Sí| B{¿Acceso normal?}

A -->|No| G[Ir al formulario de recuperación de Google]

B -->|Sí| C[Cerrar sesiones remotas y cambiar contraseña]

B -->|No| G

C --> D[Habilitar 2FA y revisar reenvíos]

D --> E[Escaneo antivirus en todos los dispositivos]

E --> F[Monitoreo 30 días y notificar contactos]

G --> H[Completar formulario con fechas y contactos frecuentes]

H --> I[Si Google responde: recuperar y seguir pasos C–F]Qué revisar exactamente en Gmail (lista técnica)

- Reenvíos automáticos (Forwarding): elimina cualquier reenvío desconocido.

- Filtros: busca filtros que borren o reenvíen mensajes.

- Acceso POP/IMAP: revisa si hay dispositivos o clientes configurados por terceros.

- Aplicaciones con acceso: revoca acceso a apps sospechosas.

- Actividad de la cuenta: revisa la sección de “dispositivos” y las ubicaciones.

Notas sobre privacidad y cumplimiento (aplicable en regiones con GDPR)

- Si manejas datos personales de terceros, un compromiso puede activar obligaciones de notificación. Consulta la normativa local (por ejemplo, GDPR en la UE) y las políticas internas.

- Conserva registros de la investigación y decisiones de mitigación para auditoría.

- Reduce el acceso a datos sensibles con controles de mínimo privilegio.

Nota: este apartado no sustituye asesoría legal; consulta a un especialista si manejas datos sensibles.

Qué hacer después de recuperar la cuenta

- Cambia contraseñas de servicios vinculados (bancos, PayPal, redes sociales).

- Revisa actividad de facturación y notifica transacciones sospechosas.

- Considera crear una cuenta de respaldo y repartir responsabilidades de recuperación entre dos métodos (correo secundario + teléfono + llave de seguridad).

- Repite un escaneo completo de todos los dispositivos que hayan iniciado sesión en la cuenta comprometida.

Errores comunes que debes evitar

- Volver a usar contraseñas antiguas o variantes obvias.

- Ignorar revisiones periódicas de aplicaciones autorizadas.

- Confiar únicamente en SMS para 2FA cuando viajas.

- No reportar a contacts o servicios afectados tras la recuperación.

Glosario en una línea

- 2FA: verificación en dos pasos; añade un factor extra a la contraseña.

- Reenvío: configuración que envía automáticamente correos a otra dirección.

- POP/IMAP: protocolos que permiten a clientes de correo descargar o sincronizar mensajes.

Resumen final

- Actúa de inmediato si detectas compromiso: cierra sesiones, cambia contraseñas y habilita 2FA.

- Revisa reenvíos, filtros y aplicaciones autorizadas; elimina lo desconocido.

- Escanea dispositivos, actualiza software y documenta el incidente.

- Mantén una rutina de seguridad: gestor de contraseñas, llaves físicas y backups cifrados.

Importante: creer que “no me pasará a mí” es el mayor riesgo. La prevención y la preparación marcan la diferencia.

Conclusión: recuperar el control de una cuenta de Gmail es posible si se actúa rápido y con método. Usa esta guía como checklist y adapta las recomendaciones a tus necesidades y al entorno en el que trabajas.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD