Recupera y protege tu cuenta Gmail

Admito que mi correo electrónico es mi vida digital: es mi identificador principal, el enlace a PayPal y la dirección donde llegan todos mis trabajos en línea. Creía que una contraseña de 50 caracteres sería suficiente; la había formado sólo con palabras y números. Casi me la pagan caro.

Otro error enorme fue permanecer conectado todo el tiempo. Es una tontería, sobre todo si vives como yo, casi todo el día en línea. Descubrí hasta qué punto dependo de Google: uso Google Reader, Google News, Google Calendar, Google Books, Google+, AdSense y otros servicios. ¿Por qué? Porque son simples y resuelven mis necesidades. Pero esa comodidad tiene un coste si no proteges tu cuenta.

A continuación explico cómo ocurrió el ataque, qué hice para recuperar el acceso y, lo más importante, qué medidas prácticas puedes adoptar desde ya para evitarlo.

Cómo ocurrió el ataque (mi experiencia)

El intruso aparentemente me vigiló: entró de noche cuando yo no estaba atento. Al intentar acceder, mi contraseña ya no funcionaba. Probé cinco veces, reinicié el equipo y limpié historial y caché —error: esas acciones le dieron tiempo al atacante para cambiar configuraciones y bloquear opciones de recuperación.

Al revisar la actividad de la cuenta desde Gmail pude ver accesos desde ubicaciones extrañas. El atacante había cambiado la pregunta de seguridad, la dirección de recuperación y el número de teléfono. Elegí «Ya no tengo acceso a estas opciones» y rellené el formulario de recuperación con las etiquetas, contactos frecuentes y servicios de Google que uso. El equipo de soporte me respondió en menos de diez minutos y recuperé la cuenta.

Importante

Actúa inmediatamente. Cada minuto cuenta: el atacante puede modificar opciones de recuperación para impedirte recuperar el acceso.

Fundamentos de seguridad para tu cuenta Gmail

Contraseña fuerte y única

- Usa una mezcla de mayúsculas, minúsculas, números y símbolos (*, /, #, ^, &, -, +).

- Longitud recomendada: mínimo 30 caracteres; si puedes, 50+ para mayor entropía.

- Evita frases comunes, patrones o solo palabras concatenadas.

- Define la contraseña y guárdala en un gestor de contraseñas confiable; si no usas gestor, imprime la clave y guárdala en un lugar físico seguro.

No reutilices la misma contraseña en otros servicios críticos (banca, PayPal, teléfono)

Software de seguridad

- Instala un antivirus y una solución anti-spyware. No instales múltiples antivirus simultáneamente.

- Actualiza el sistema operativo y el navegador con regularidad.

Configuración de recuperación

- Asegura también la dirección de correo secundaria: contraseña robusta y 2FA si el proveedor lo ofrece.

- Mantén número de teléfono actualizado para recuperación por SMS o llamada.

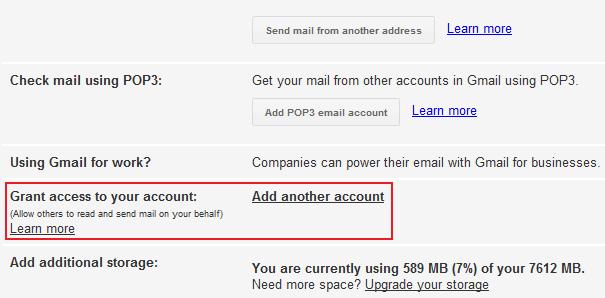

Ver modificación de cuentas y POP/IMAP

- Revisa «Cuentas e importación» en la configuración de Gmail para eliminar reenvíos o importaciones no autorizadas.

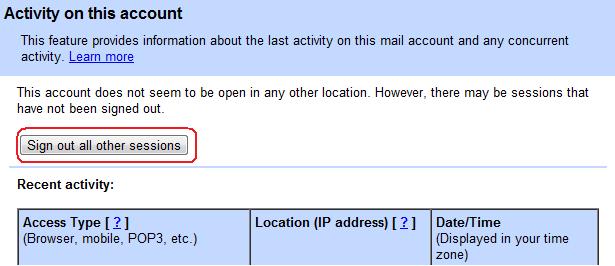

- Desde Gmail, en la esquina inferior derecha haz clic en “Detalles” para ver sesiones activas y cerrar sesiones remotas.

Comprobar ubicaciones activas

Tras cerrar sesiones, comprueba si hay ubicaciones geográficas sospechosas. Si ves IPs o ciudades que no reconoces, revoca el acceso y sigue el procedimiento de recuperación.

Paso a paso: qué hacer si te hackean ahora mismo

- Mantén la calma y actúa con rapidez.

- Desde un dispositivo seguro (otro equipo o móvil que sepas limpio) intenta iniciar sesión en tu cuenta.

- Si no puedes, usa el formulario de recuperación de Google: elige “Ya no tengo acceso a estas opciones” y completa con fechas aproximadas y contactos frecuentes.

- Cierra todas las sesiones abiertas: Gmail > Detalles > Cerrar todas las demás sesiones.

- Revisa “Cuentas e importación” y la sección de reenvíos automáticos. Elimina cualquier reenvío desconocido.

- Revisa ‘Reenvío y correo POP/IMAP’ y desactiva si hay configuraciones fuera de lo normal.

- Ve a la sección de apps con acceso a la cuenta y revoca permisos a aplicaciones desconocidas.

- Cambia la contraseña por una nueva, única y larga.

- Activa la verificación en dos pasos (2FA) preferiblemente con una app de autenticación o llave física (FIDO2) en lugar de solo SMS.

- Escanea el equipo con antivirus y anti-malware desde un medio seguro. Si sospechas comprometido tu equipo, usa otro dispositivo para la recuperación y considera restaurar el sistema.

- Revisa etiquetas y mensajes enviados: informa a tus contactos del compromiso si hubo envío de spam para evitar más propagación.

- Reporta el incidente ante Google si detectas actividad fraudulenta persistente.

Playbook de emergencia (runbook) — recuperación rápida

- Objetivo: recuperar control en <24 horas.

- Comprobar actividad y cerrar sesiones (5–10 minutos).

- Intentar recuperación por formulario con máxima información posible (30–60 minutos).

- Cambiar contraseñas y activar 2FA (10–20 minutos).

- Revocar accesos y revisar reenvíos (15–30 minutos).

- Escaneo y saneamiento del dispositivo (30–120 minutos según caso).

- Comunicación: notificar a contactos críticos y proveedores (30 minutos).

Lista de verificación: después de recuperar la cuenta

- Cambiar contraseña y revisarla en un gestor.

- Activar verificación en dos pasos (app de autentificación o llave de seguridad).

- Revisar métodos de recuperación (correo alternativo, teléfono).

- Comprobar filtros y reenvíos en la configuración de Gmail.

- Revocar accesos de aplicaciones de terceros.

- Revisar mensajes enviados y etiquetas sospechosas.

- Ejecutar análisis antivirus y anti-malware completos.

- Revisar actividad de dispositivos vinculados a la cuenta Google.

Verificación en dos pasos: opciones y recomendaciones

- App de autenticación (Google Authenticator, Authy): genera códigos temporales. Más seguro que SMS.

- Llave de seguridad (FIDO2 / U2F): la opción más segura para cuentas críticas.

- SMS: mejor que nada, pero vulnerable a SIM swap. No es la primera opción para proteger cuentas de alto riesgo.

Casos en los que 2FA puede fallar

- Pérdida del teléfono sin tener códigos de respaldo.

- Ataque de SIM swap si usas SMS.

- Acceso a tu gestor de contraseñas si este no está protegido adecuadamente.

Mitigación: almacena códigos de respaldo en un lugar físico seguro o usa una llave de seguridad.

Mapa de decisiones para responder a un hackeo

flowchart TD

A[¿Puedes iniciar sesión?] -->|Sí| B[Revisar actividad y cerrar sesiones]

A -->|No| C[Usar formulario de recuperación]

C --> D{¿Recuperaste la cuenta?}

D -->|Sí| B

D -->|No| E[Contactar soporte y revisar dispositivos]

B --> F[Cambiar contraseña y activar 2FA]

F --> G[Revocar apps, revisar reenvíos, escanear equipo]

G --> H[Notificar contactos y monitorizar]

E --> HBuenas prácticas periódicas (rutinas)

Tareas semanales:

- Escaneo rápido con antivirus.

- Revisar actividad de inicio de sesión y sesiones activas en Gmail.

- Comprobar filtros y reenvíos.

Tareas mensuales:

- Cambiar contraseñas de cuentas críticas (si el riesgo es alto) o revisar el estado en el gestor de contraseñas.

- Actualizar software y navegador.

- Revisar aplicaciones con acceso a la cuenta Google.

Tareas tras viajes largos:

- Antes de viajar: actualiza el número asociado si cambiarás de SIM.

- Si viajas con dispositivos: usa una VPN confiable y evita redes Wi‑Fi públicas sin protección.

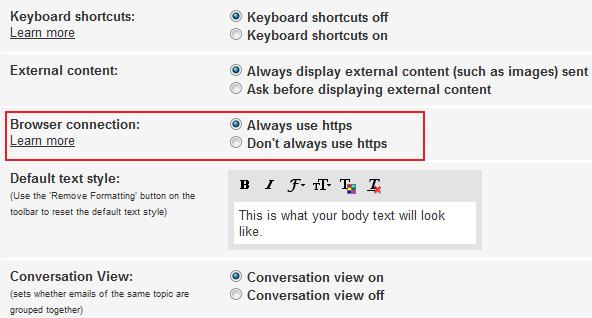

Qué revisar en la configuración de Gmail

- Reenvíos a otras cuentas: eliminar configuraciones desconocidas.

- POP/IMAP: desactivar si no usas cliente de correo local.

- Filtros: algunos atacantes crean filtros para ocultar mensajes de recuperación.

- Contraseñas de aplicaciones: revocar las que no reconozcas.

Alt text: Página de configuración de Gmail mostrando la opción para usar conexión segura HTTPS.

Seguridad del navegador y del sistema

- Usa navegadores actualizados (Chrome o Firefox). Evita versiones obsoletas.

- Mantén extensiones al mínimo; desinstala extensiones no oficiales o con permisos sospechosos.

- Utiliza perfiles separados: un perfil para trabajo y otro para navegación general ayuda a contener riesgos.

- Considera sandboxing o entornos virtuales para tareas de alto riesgo.

Si trabajas en equipo o eres administrador

- Implementa políticas de recuperación y 2FA obligatoria.

- Mantén una lista de contactos responsables para incidentes.

- Establece un flujo de reporte de incidentes y un runbook con tiempos y responsables.

Mapa de riesgos y mitigaciones (cualitativo)

- Riesgo: Reutilización de contraseñas — Mitigación: gestor de contraseñas y 2FA.

- Riesgo: Malware en equipo — Mitigación: antivirus, escaneos regulares y restauración de sistema si es necesario.

- Riesgo: Acceso por apps de terceros — Mitigación: revisar y revocar accesos regularmente.

- Riesgo: SIM swap — Mitigación: preferir app de autenticación o llave física.

Lista de comprobación por roles

Usuario particular:

- Activar 2FA con app o llave.

- Guardar contraseñas en gestor o en papel seguro.

- Revisar reenvíos y filtros.

Profesional freelance:

- Usar cuenta separada para clientes y para servicios personales.

- Mantener copia de seguridad de correos importantes.

- Informar clientes si hubo envío de correos fraudulentos.

Administrador de TI:

- Forzar 2FA en cuentas corporativas.

- Mantener inventario de dispositivos autorizados.

- Disponer runbook y contactos de emergencia.

Pequeña metodología para crear una contraseña fuerte (cheat sheet)

- Elige tres palabras aleatorias que no guarden relación entre sí.

- Intercala mayúsculas y minúsculas en posiciones no predecibles.

- Añade números y símbolos en medio y al final.

- Comprueba longitud: apúntala a 30–50 caracteres.

- Guarda la contraseña en un gestor o en papel seguro.

Glosario (1 línea por término)

- 2FA: Método que añade una segunda prueba de identidad además de la contraseña.

- SIM swap: Técnica donde un atacante logra que el operador transfiera tu número a otra tarjeta.

- Reenvío automático: Configuración que envía copias de correo a otra dirección.

- Llave FIDO2: Dispositivo físico que permite autenticación fuerte basada en estándares.

Casos cuando las medidas pueden fallar

- Si el atacante controla tu dispositivo principal (keylogger, rootkit), cambiar contraseñas desde ese dispositivo no basta.

- Si no tienes códigos de respaldo y pierdes el teléfono, la 2FA vía app queda inaccesible hasta recuperar backups o usar claves físicas.

- Si compartes contraseñas con terceros no confiables, la seguridad se rompe fuera de tu control.

Comunicación después del incidente

- Envía un aviso breve a tus contactos explicando que tu cuenta fue comprometida y pide ignorar mensajes sospechosos.

- Si el atacante utilizó tu cuenta para estafas, informa a plataformas afectadas (banco, servicios de pago) de la situación.

Resumen final

Recuperar una cuenta hackeada implica rapidez y método: cierra sesiones remotas, usa el formulario de recuperación de Google con la mayor cantidad de datos posibles, cambia contraseñas desde un dispositivo seguro y activa la verificación en dos pasos, idealmente con una app o llave física. Mantén rutinas de higiene digital (escaneos semanales, revisión de reenvíos, actualizaciones) y separa identidades (trabajo vs personal) para contener el daño. La seguridad es un proceso continuo: no esperes a que ocurra para actuar.

Extras: si quieres, imprime esta guía clave o guárdala en tu gestor de contraseñas junto con una checklist física para emergencias.

Criterios de aceptación

- La cuenta puede iniciar sesión con la nueva contraseña.

- No existen reenvíos o filtros desconocidos activos.

- 2FA está activado y los códigos de respaldo se han guardado en un lugar seguro.

- El equipo donde se usó la cuenta ha sido escaneado y limpiado.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD