Recuperar y proteger tu cuenta Gmail tras un hackeo

Admito que mi correo electrónico es mi vida: mi segundo nombre y mi “placa” en el mundo online. Mi cuenta de PayPal está asociada a ella; todos mis trabajos en línea apuntan a ese correo. Pensé que una contraseña de 50 caracteres bastaría, pero usé solo palabras y números. Así casi me hackean.

Mi segundo gran error fue permanecer conectado todo el tiempo. Es tonto, sobre todo cuando vives casi en línea. Entonces me di cuenta de cuánto dependo de Google: uso Google Reader, Google News, Google Calendar, Google Books, Google+, AdSense y otros productos. ¿Por qué? Porque funcionan, son sencillos y se ajustan a mis necesidades.

¿Cómo ocurrió el hackeo? ¿Fui tan descuidado como para permitir que un extraño destruyera mi identidad digital, o a medida que creces en la web te conviertes en un objetivo fácil? ¿Por qué algunos bloggers grandes usan la misma cuenta básica de Gmail y no se hackean? No hay una única respuesta: la seguridad combina la configuración correcta, la higiene digital y la respuesta rápida.

Conceptos básicos de seguridad de tu cuenta Gmail

Importante: antes de aplicar cambios drásticos, asegúrate de hacerlo desde un dispositivo limpio y con conexión segura.

- Contraseña sólida: usa letras mayúsculas y minúsculas, números y símbolos (por ejemplo: *, /, #, ^, &, -, +). Hazla larga; la recomendación en este artículo es mínimo 30 caracteres. Evita frases enteras sin símbolos ni mezclas.

- Guarda la contraseña de forma segura: si la guardas en el ordenador, ponla en un archivo .txt con un nombre no obvio. Si temes un acceso físico o remoto, imprime la contraseña y guárdala en un lugar seguro (por ejemplo, una cartera o caja fuerte).

- Software de seguridad: instala un antivirus y un anti-spyware fiables. No mezcles múltiples engines en tiempo real; elige uno principal. El Google Pack ofrece opciones para quien no está seguro de qué elegir.

- Cuenta de recuperación: cuando creaste la cuenta elegiste una pregunta de seguridad y un correo secundario. Protege esa cuenta secundaria con la misma rigurosidad: contraseña fuerte y acceso controlado.

Nota: no inventes respuestas a preguntas de seguridad que puedan adivinarse por tus perfiles sociales. Si usas respuestas relacionadas con datos públicos, cámbialas por frases complejas.

Pasos adicionales imprescindibles

- Cambia la contraseña con cierta regularidad. Puedes programarlo cada 30 o 60 días según tu riesgo (si trabajas con datos sensibles, cada 30 días o cuando detectes actividad extraña).

- Actualiza el correo de recuperación, número de teléfono y pregunta secreta en la configuración de Google.

- Habilita la verificación en dos pasos (2-Step Verification). Esto añade una capa que dificulta enormemente el acceso aun con la contraseña.

- Si viajas y vas a cambiar de número temporalmente, actualiza el número en tu cuenta antes de salir.

- Revisa periódicamente las aplicaciones y sitios con acceso a tu cuenta, así como la configuración POP/IMAP y el reenvío de correo.

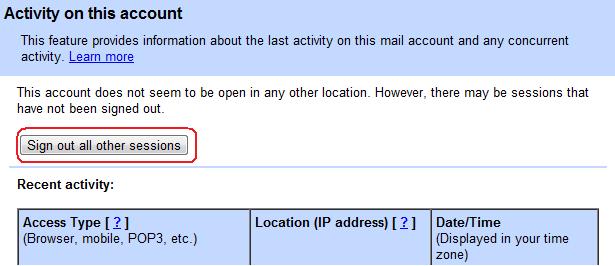

Puedes ver quién está conectado a tu cuenta desde Gmail: haz clic en “detalles” abajo a la derecha en la bandeja de entrada. Ahí puedes cerrar otras sesiones activas.

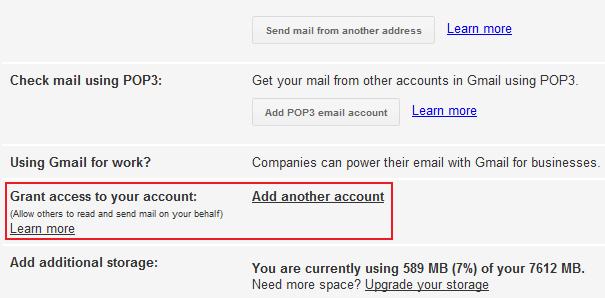

Después de cerrar sesiones, ve a Configuración > Cuentas e importación y revisa si se ha añadido alguna cuenta o reenvío no autorizado. El atacante a menudo deja “puertas” en esa sección.

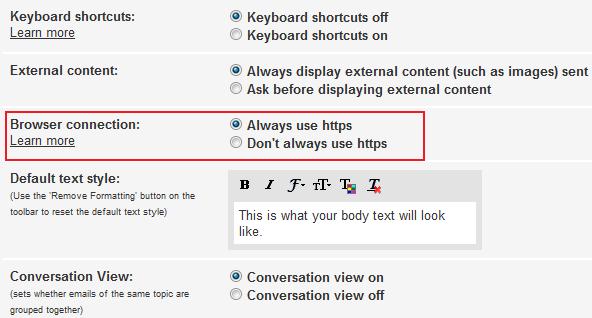

Si estás en la página de Configuración, aprovecha para forzar siempre HTTPS en la conexión a Gmail si no está activado.

Qué hacer si te han hackeado (guía paso a paso)

Actúa cuanto antes. Cada minuto cuenta.

- Intenta entrar desde un dispositivo seguro y una red privada. Si no puedes acceder: inicia el proceso de recuperación de cuenta de Google con la opción “Ya no tengo acceso a estos”.

- Cierra sesiones remotas desde la página de detalles (si puedes iniciar sesión).

- Cambia inmediatamente la contraseña por una nueva desde la configuración de seguridad.

- Revisa la sección Cuentas e importación: elimina reenvíos, cuentas añadidas y permisos sospechosos.

- Comprueba las reglas de filtros y respuestas automáticas: algunos atacantes crean filtros que borran o reenvían mensajes.

- Revisa el reenvío POP/IMAP y desactiva protocolos si no los usas.

- Cambia contraseñas de servicios vinculados (banca, PayPal, redes sociales) si sospechas que también accedieron a ellos.

- Si el atacante cambió correo de recuperación o pregunta secreta y no puedes recuperar el acceso, rellena el formulario de recuperación con la mayor cantidad de información posible: etiquetas usadas, contactos frecuentes, fechas aproximadas de creación de la cuenta y últimos accesos.

- Reporta el incidente a Google y, si hubo fraude financiero, informa a la entidad afectada.

Importante: no pierdas tiempo reiniciando el ordenador o vaciando cachés si el atacante aún tiene control; intenta cortar su acceso primero (cierre de sesiones, cambio de contraseña desde otro equipo).

Mi experiencia: el atacante cambió pregunta secreta, correo secundario y número de teléfono. Elegí la opción de “Ya no tengo acceso a estos” y completé el formulario con etiquetas y contactos frecuentes. El soporte de Google respondió en menos de 10 minutos y recuperé la cuenta.

Cómo prevenir un hackeo y recordatorios prácticos

- Contraseñas: después del incidente subí a 80 caracteres incluyendo más de 30 símbolos; impresas y guardadas en lugar seguro. Esto es extremo pero efectivo si manejas cuentas críticas.

- Herramientas antimalware: instala y actualiza regularmente un antivirus y un anti-spyware; escanea al menos una vez por semana.

- Sistema operativo y navegador: mantén el sistema y el navegador actualizados. Usa navegadores con buen historial de seguridad (Chrome o Firefox) y evita plugins desconocidos.

- Adjuntos y enlaces: no abras archivos adjuntos ni enlaces dudosos. Marca como spam cualquier mensaje sospechoso.

- Copias de seguridad: exporta y guarda copias de correo importante con regularidad.

- Cierre de sesión: no permanezcas conectado en dispositivos compartidos o públicos; cierra sesión siempre.

No caigas en la trampa de creer que “no me pasará a mí”. La seguridad es una rutina.

Checklist de seguridad inmediata (para usuarios individuales y profesionales)

- Cambiar contraseña desde dispositivo seguro.

- Habilitar verificación en dos pasos.

- Revisar actividad reciente y cerrar sesiones desconocidas.

- Revisar reenvíos, filtros y cuentas añadidas.

- Revisar permisos de aplicaciones (aplicaciones con acceso a Google).

- Escanear sistema con antivirus/anti-spyware actualizado.

- Actualizar contraseñas de servicios vinculados.

- Guardar contraseñas maestras en gestor o en papel seguro.

Lista rápida por roles

- Usuario individual: prioriza cambio de contraseña, 2FA y cierre de sesiones.

- Blogger/profesional: además de lo anterior, revisa permisos de aplicaciones y accesos API (páginas, AdSense, herramientas de publicación).

- Administrador IT: revisa logs, IPs de acceso, aplica bloqueo geográfico si procede y fuerza cambio de credenciales para cuentas con privilegios.

Runbook de incidente: recuperación paso a paso

- Confirmación: identificar señales de compromiso (cambios en filtros, reenvíos, actividad desconocida).

- Contención: cerrar sesiones, desautorizar aplicaciones y revocar tokens OAuth desde la consola de seguridad de Google.

- Erradicación: eliminar reenvíos, filtros maliciosos, cuentas añadidas y cambiar contraseñas de todas las cuentas afectadas.

- Recuperación: restablecer 2FA, restaurar datos de copia de seguridad y verificar que flujos de correo vuelven a la normalidad.

- Lecciones aprendidas: documentar vector de ataque (si es posible), actualizar políticas y plan de respuesta.

Criterios de aceptación para considerar la recuperación completada:

- Acceso recuperado por el propietario legítimo.

- No existen reenvíos o filtros maliciosos activos.

- 2FA habilitado y verificado en al menos dos métodos (app de autenticación y teléfono).

- Contraseñas cambiadas para servicios críticos.

Mini-metodología de mantenimiento (rutina mensual)

- Revisar la actividad de inicio de sesión y cerrar sesiones desconocidas.

- Verificar lista de aplicaciones con acceso y revocar las no usadas.

- Actualizar contraseñas si hubo alertas o acceso desde ubicaciones inusuales.

- Ejecutar un escaneo antimalware completo en todos los dispositivos.

- Hacer copia de seguridad de correos importantes.

Diagrama de decisiones para la respuesta inmediata

flowchart TD

A[¿Puedes iniciar sesión?] -->|Sí| B{¿Actividad sospechosa visible?}

A -->|No| F[Iniciar recuperación de cuenta de Google]

B -->|Sí| C[Cerrar sesiones y cambiar contraseña desde dispositivo limpio]

B -->|No| D[Forzar cambio de contraseña y revisar permisos]

C --> E[Revisar filtros, reenvíos y apps con acceso]

D --> E

E --> G{¿Se detectan reenvíos/filtros maliciosos?}

G -->|Sí| H[Eliminar reglas y revocar accesos]

G -->|No| I[Habilitar 2FA y registrar métodos de recuperación]

H --> I

I --> J[Realizar escaneo antimalware y actualizar SO]

J --> K[Monitoreo 30 días]

F --> L[Completar formulario de recuperación con fechas y contactos]

L --> M[Esperar respuesta y seguir pasos indicados por Google]Glosario de 1 línea

- 2FA: verificación en dos pasos que añade un segundo factor (SMS o app) además de la contraseña.

- Reenvío: regla que envía automáticamente correos entrantes a otra dirección.

- OAuth: protocolo que permite a aplicaciones acceder a tu cuenta sin compartir la contraseña.

Casos en los que las medidas fallan y qué hacer

- Si el atacante cambió correos de recuperación y datos de seguridad: rellena el formulario de recuperación con la mayor cantidad de datos posibles (fechas de creación, contactos frecuentes, etiquetas). Si no se recupera, conserva evidencia y contacta con soporte del servicio afectado para reportar suplantación de identidad.

- Si hay fraude financiero: informa inmediatamente a tu banco y al servicio (PayPal, tarjeta) para detener transacciones y solicitar bloqueo.

- Si sospechas que tu dispositivo está comprometido (keylogger, rootkit): no uses ese dispositivo para recuperar cuentas; consigue otro limpio y realiza una restauración o reinstalación segura del SO.

Recomendaciones finales y mitigaciones de riesgo

- Usa un gestor de contraseñas para generar y almacenar claves únicas por servicio.

- Habilita 2FA con una app de autenticación (Authy, Google Authenticator) en lugar de depender solo de SMS cuando sea posible.

- Limita permisos de aplicaciones y revisa regularmente tokens OAuth.

- Mantén procedimientos documentados para respuesta a incidentes y asigna responsabilidades.

Nota: si manejas datos personales de terceros, cumple con la normativa de privacidad aplicable (por ejemplo, informar a afectados si hay fuga de datos personales).

Resumen

Recuperar una cuenta hackeada requiere rapidez, un dispositivo seguro y documentación clara de la actividad. Después de recuperar el acceso, fortalece la cuenta con contraseñas largas, 2FA y una higiene digital constante: revisa reenvíos, filtros, aplicaciones con acceso y mantén un plan de respuesta.

Importante: la seguridad no es un único ajuste: es una práctica continua. Mantén una rutina de verificación mensual y un runbook de incidente listo.

Si quieres, puedo generar una plantilla de formulario con las preguntas clave que Google suele pedir en el proceso de recuperación y un checklist imprimible para llevar en papel seguro.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD