Phishing en teléfonos móviles: tipos y cómo defenderse

Los ataques de phishing en teléfonos móviles no son nuevos, pero se han vuelto más sofisticados por nuevos vectores. Ya no se trata solo de páginas falsas que copian colores y fuentes. Los estafadores buscan robar datos de redes sociales y anular sistemas de OTP (contraseñas de un solo uso).

Este artículo explica los ataques tradicionales y avanzados dirigidos a móviles, y ofrece estrategias prácticas y listas de comprobación para reducir el riesgo y responder ante incidentes.

Índice

- Tipos tradicionales de phishing telefónico

- Técnicas avanzadas y cómo funcionan

- Prevención: medidas inmediatas y de largo plazo

- Playbook de respuesta a incidentes (runbook)

- Listas de verificación por rol

- Mini-metodología: prevenir-detectar-responder

- Diagrama de decisión para incidentes

- Glosario de términos clave

- Resumen y pasos recomendados

Tipos tradicionales de phishing telefónico

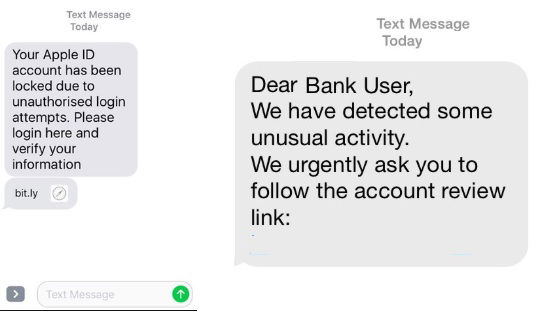

1. Phishing por SMS (smishing)

Los mensajes SMS de phishing llevan años existiendo. Su objetivo es provocar una reacción inmediata usando incentivos, miedo o mensajes sarcásticos. Buscan credenciales bancarias, Apple ID, cuentas de PayPal o de criptomonedas. Esa información puede terminar vendida en mercados ilícitos.

Importante: cuando un fraude bancario requiere OTP, los atacantes a menudo llaman después para confirmar y completar la estafa.

Cómo combatirlo

- No pulses enlaces de mensajes urgentes. Las empresas legítimas no presionan con amenazas.

- Verifica la URL antes de abrirla pasando el dedo sobre el enlace o copiándolo y pegándolo en un bloc seguro.

- Activa la verificación en dos pasos (2FA) con aplicaciones de autenticación que no dependan de SMS.

- Borra mensajes sospechosos y bloquea el remitente.

2. Llamadas automatizadas (robocalls / vishing)

Las llamadas de voz, o “vishing”, suelen usar suplantación de número (caller ID spoofing), marcadores automáticos y datos personales para convencer a la víctima. Pueden indicar que hay un cargo fraudulento y pedir que marques “1” o facilites información.

Cómo combatirlo

- No facilites información sensible por teléfono si no llamaste tú.

- Cuelga ante tonos agresivos o presiones; la cortesía no es obligatoria con estafadores.

- Usa apps de bloqueo de llamadas y filtrado de spam (por ejemplo, soluciones reputadas de bloqueo de números).

3. Phishing en redes sociales

Tras casos como Cambridge Analytica, las redes sociales son minas de datos. Los estafadores crean perfiles falsos de celebridades o conocidos para pedir dinero, enlaces o códigos. Buscan señales públicas de riqueza (colecciones de criptomonedas, compras) para seleccionar víctimas.

Cómo combatirlo

- Limita la información pública en tu perfil. No publiques detalles que permitan recomponer respuestas a preguntas de seguridad.

- Desconfía de mensajes directos con enlaces o solicitudes de dinero, incluso si parecen venir de conocidos. Confirma por otro canal.

- Revisa ajustes de privacidad y retira permisos de aplicaciones sospechosas.

Técnicas avanzadas y cómo funcionan

Las técnicas avanzadas explotan dependencias del sistema telefónico y permisos inseguros. A continuación se describen las más frecuentes y cómo reducir su impacto.

1. Portación de número («port out»)

En un ataque «port out», el atacante recopila datos personales (fecha de nacimiento, dirección, último dígito de tarjeta) y convence a otra operadora para portar el número, o lo hace en un punto de venta con verificaciones débiles. Con el control del número pueden recibir OTPs y acceder a cuentas.

Cómo combatirlo

- Solicita a tu operadora un PIN o contraseña de portabilidad (a veces llamado “port freeze” o “port validation”).

- Usa métodos de 2FA que no dependan del número telefónico (apps de autenticación o llaves físicas).

- Si tu teléfono de repente pierde señal para llamadas y SMS, actúa rápido: contacta a tu banco y a la operadora para bloquear la cuenta y el número.

2. Clonado de teléfono y acceso por Bluetooth

El clonado puede implicar copiar la información de la SIM o usar técnicas inalámbricas para acceder a un dispositivo mediante Bluetooth o servicios mal configurados. Algunas herramientas permiten monitorear actividad y keystrokes una vez conectado.

Cómo combatirlo

- Desactiva Bluetooth cuando no lo uses.

- Instala apps sólo desde tiendas oficiales y revisa permisos cuidadosamente.

- Revoca permisos a aplicaciones que pidan acceso innecesario (SMS, llamadas, ubicación) y desinstala apps sospechosas.

Prevención: prácticas inmediatas y políticas a largo plazo

Mini-metodología: prevenir → detectar → responder

- Prevenir: minimizar la superficie de ataque (menos datos públicos, menos permisos, bloqueo de portabilidad). Implementa 2FA resistente a SIM swap.

- Detectar: usar alertas de actividad inusual, monitoreo de cuentas y comprobaciones periódicas de seguridad.

- Responder: tener un plan claro para congelar cuentas, contactar a la operadora y notificar a las entidades financieras.

Fact box: puntos clave

- SMS y llamadas siguen siendo vectores principales. Evita enlaces y llamadas no solicitadas.

- Las tarjetas SIM y la portabilidad de número pueden ofrecer una ventana breve pero crítica a los atacantes.

- Las aplicaciones de autenticación y llaves FIDO2 reducen el riesgo del SMS-OTP.

Playbook de respuesta a incidentes (runbook)

Sigue estos pasos si sospechas que tu número o dispositivo ha sido comprometido.

- Confirmación rápida

- Comprueba si tu teléfono pierde cobertura o no recibe SMS/llamadas.

- Intenta llamar a tu propio número desde otro teléfono.

- Contención inmediata

- Contacta a tu operadora para informar la sospecha y pedir bloqueo inmediato del número o SIM.

- Contacta a tu banco y habilita retención/congelamiento temporal de cuentas.

- Evaluación

- Revisa actividad reciente en cuentas: inicios de sesión, cambios de contraseña, transacciones.

- Cambia contraseñas desde un dispositivo no comprometido y habilita 2FA con autenticador.

- Erradicación

- Restablece o reemplaza la SIM mediante la operadora en un punto seguro.

- Reinstala el sistema operativo o restaura desde copia segura si el dispositivo muestra signos de malware.

- Recuperación y comunicación

- Notifica a contactos si hubo suplantación de identidad.

- Reevalúa permisos de apps y cierra sesiones en servicios críticos.

- Revisión post-mortem

- Anota vectores usados y mejora controles (PIN de portabilidad, formación, apps de bloqueo de llamadas).

Nota importante: actúa sin demora. En muchos casos, las primeras horas son las más críticas.

Listas de verificación por rol

Lista para usuarios (rápida)

- No abrir enlaces sospechosos.

- Usar autenticadores en vez de SMS cuando sea posible.

- Revisar permisos de apps mensualmente.

- Activar bloqueo de SIM/portabilidad con la operadora.

- Guardar contactos telefónicos de emergencia y números de soporte del banco.

Lista para equipos de TI / seguridad

- Implementar políticas de 2FA con FIDO2 o autenticadores.

- Monitorizar inicios de sesión anómalos y alertas de transferencia de número.

- Mantener procedimientos de respuesta y puntos de contacto con operadoras.

- Realizar simulacros de incidentes que incluyan pérdida de número o SIM swap.

Lista para bancos y proveedores financieros

- Evitar depender exclusivamente de SMS para verificación de transacciones.

- Usar señales de riesgo (cambio de número, cambios de IP, múltiples intentos de verificación).

- Proveer canales alternativos y seguros para validar identidad cuando haya sospecha de portabilidad fraudulenta.

Diagrama de decisión para un posible incidente

flowchart TD

A[Detectas pérdida de señal o SMS] --> B{¿Puedes llamar a tu número desde otro teléfono?}

B -- Sí --> C[Probable fallo de red; contactar operadora]

B -- No --> D[Sospecha de port out o SIM swap]

D --> E[Contactar a la operadora para bloqueo inmediato]

E --> F[Contactar al banco: congelar cuentas]

F --> G[Revisar actividad de cuentas y cambiar contraseñas]

G --> H[Restaurar/controlar dispositivo desde fuente segura]

H --> I[Informe y revisión post-incidente]Cuándo estas medidas fallan: escenarios y mitigaciones

- Si el atacante tiene acceso a tu correo además del teléfono: asegúrate de proteger el correo con MFA fuerte y revisa inicios de sesión desde dispositivos desconocidos.

- Si hay compromiso físico del dispositivo: reemplaza el hardware y restaura datos desde copias limpias.

- Si el atacante usa ingeniería social para convencer a empleados de la operadora: exige medidas adicionales de autenticación y conserva registros de la comunicación.

1-línea glosario

- OTP: Contraseña de un solo uso enviada por SMS o app.

- SIM swap / port out: Transferencia fraudulenta de un número a otra SIM/operadora.

- Vishing: Phishing por voz (llamadas).

- Smishing: Phishing por SMS.

- FIDO2: Estándar de autenticación sin contraseña que usa llaves seguras.

Buenas prácticas adicionales

- Mantén el sistema operativo y las apps actualizadas. Las actualizaciones corrigen vulnerabilidades explotables.

- Revisa periódicamente el acceso de aplicaciones a cuentas de terceros desde configuraciones de redes sociales.

- Educa a familiares y empleados sobre señales de phishing; la prevención es colaborativa.

Resumen y próximos pasos recomendados

- No confíes en SMS o llamadas no solicitadas para validar información sensible.

- Sustituye SMS-OTP por aplicaciones de autenticación o llaves FIDO2 cuando sea posible.

- Solicita a tu operadora un PIN o bloqueo para portabilidad y aprende los procedimientos para reportar un SIM swap.

- Ten a mano el playbook de respuesta y practica simulacros regulares. La velocidad de reacción reduce el daño.

¿Has sufrido phishing en el móvil? Compartir experiencias prácticas ayuda a otros a reconocer señales y reaccionar a tiempo.

Resumen rápido: mantén la calma, bloquea la SIM si es necesario, cambia credenciales desde dispositivos seguros y usa 2FA resistente al SIM swap.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD