Capturar datos de red en Android: guía práctica de URL sniffing y captura de paquetes

Capturar datos de red —también llamado URL sniffing o captura de paquetes— suena técnico, pero en Android se puede hacer de forma sencilla y sin root. En esta guía aprenderás qué es, por qué hacerlo, cómo funciona en teléfonos Android y pasos prácticos usando la aplicación Packet Capture. Al final encontrarás listas de verificación, alternativas, riesgos y una pequeña guía de solución de problemas.

Qué significa capturar datos de red

La captura de paquetes es el proceso de observar los datos que se envían y reciben entre dispositivos y servidores. En términos prácticos, es la forma de ver qué información (URLs, cabeceras, cuerpos de petición/respuesta) transmite una app o el sistema cuando se conecta a internet.

Definición rápida: paquete = unidad mínima de datos enviada por la red.

Por qué podrías querer hacerlo

- Verificar qué envía una app (por ejemplo, si una app de lectura manda contactos).

- Auditar tráfico en redes públicas para detectar fugas de datos.

- Depurar integraciones y APIs cuando desarrollas o pruebas apps.

- Aprender cómo funcionan las peticiones HTTP(S) desde apps móviles.

Importante: capturar tráfico ajeno sin permiso puede ser ilegal o violar la privacidad. Solo analiza dispositivos o datos con consentimiento.

Cómo funciona en Android (resumen técnico)

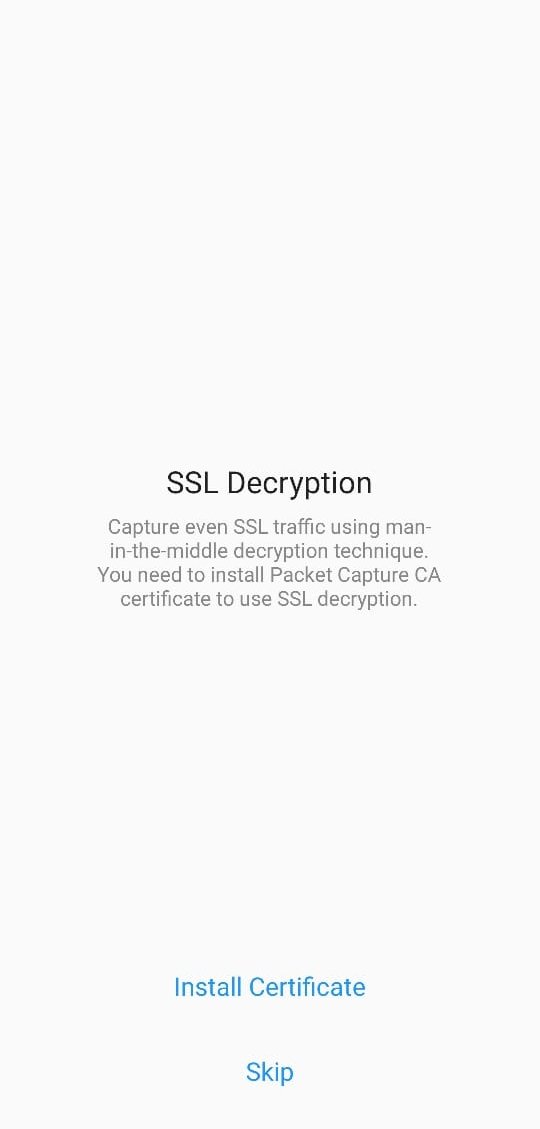

Muchos capturadores de tráfico en Android utilizan una VPN local: la app crea una interfaz VPN en el dispositivo y enruta el tráfico a través de ella para inspeccionarlo sin requerir root. Para desencriptar HTTPS, algunas apps instalan un certificado raíz local (CA) que permite realizar un proxy TLS (similar a un ataque Man-in-the-Middle autorizado por el propio dispositivo).

Nota: algunas apps usan certificate pinning o implementaciones TLS propias; en esos casos no podrás ver el contenido HTTPS aun con un CA local.

Requisitos y consideraciones previas

- Un dispositivo Android con Play Store (la app Packet Capture no necesita root).

- Permisos para instalar certificados y crear una VPN local.

- Cuidado con redes públicas: evita operaciones sensibles (banca, claves privadas) mientras pruebas.

- Respeta la privacidad y la ley: solicita consentimiento si examinas tráfico de terceros.

Guía práctica: capturar datos en Android con Packet Capture

Esta sección detalla pasos probados para usar Packet Capture (app disponible en Google Play).

- Descarga la aplicación Packet Capture desde Google Play.

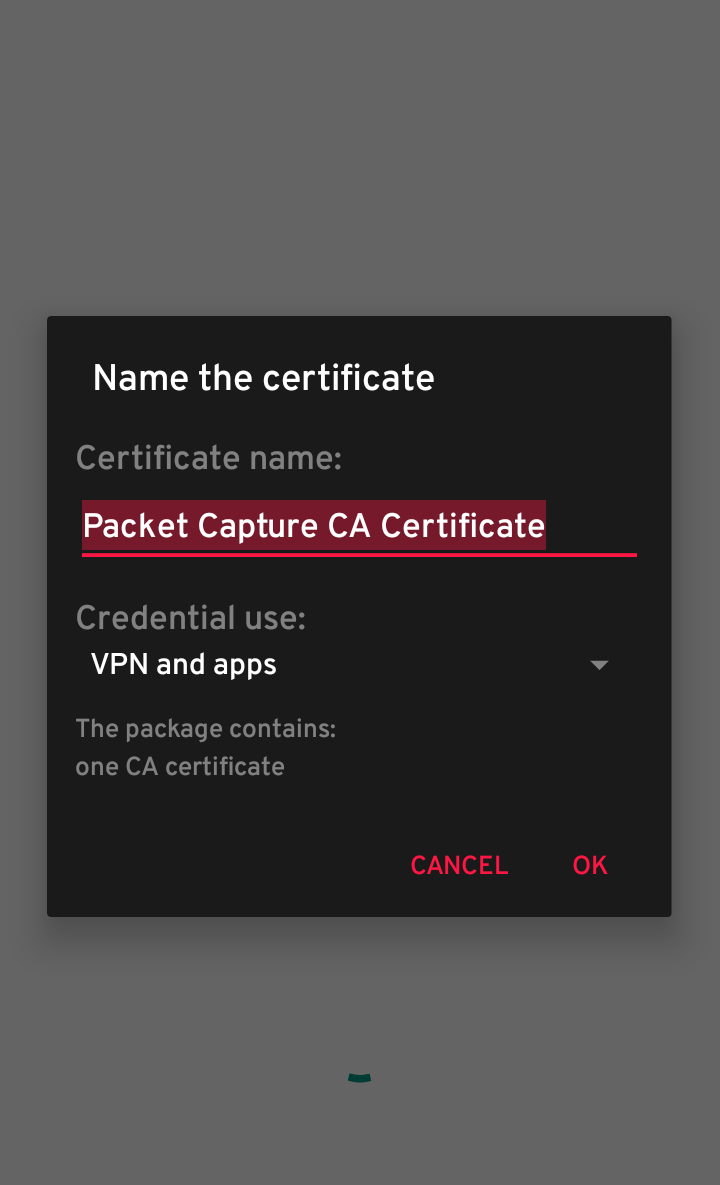

- Abre la app. Si te pide instalar un certificado SSL, considera activarlo para ver contenido HTTPS descifrado; si no quieres descifrar HTTPS, puedes omitirlo.

- Importante: instalar un certificado raíz local permite inspeccionar HTTPS, pero también expone tus conexiones al software que use ese certificado. Instálalo solo en dispositivos de prueba o si entiendes el riesgo.

- Si tu dispositivo tiene PIN o patrón, la app puede pedirte que confirmes o configures uno; esto es necesario para instalar el certificado de forma segura.

- Pulsa el botón de inicio (flecha verde) en la esquina superior derecha para comenzar la captura.

- Acepta la ventana de conexión VPN que aparece: la app necesita crear una VPN local para enrutar el tráfico.

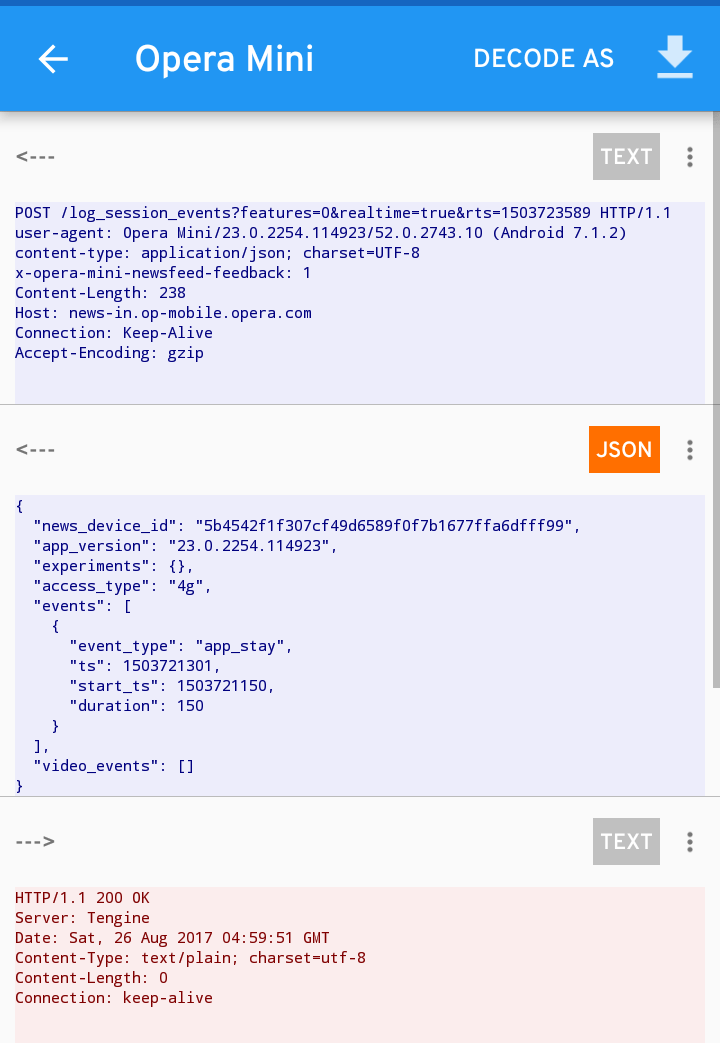

- Verás una lista de apps que generan tráfico. Toca cualquier app para ver las peticiones y respuestas capturadas: URLs, cabeceras, tiempos y, si activaste el certificado, contenido HTTPS descifrado.

Descargar

Busca «Packet Capture» en Google Play e instala la app oficial.

Capturas paso a paso

Qué hacer al desinstalar o cuando termines

Si desinstalas la app pero sigues viendo el aviso de PIN/patrón o el certificado sigue instalado, sigue estos pasos:

- Abre Ajustes > Seguridad (o Ajustes > Seguridad y ubicación).

- Busca «Credenciales de confianza», «Almacenamiento de certificados» o «Borrar credenciales».

- Elige «Borrar todas las credenciales» si quieres eliminar certificados agregados por apps de captura.

Consejo: elimina el certificado local si vas a usar el dispositivo para operaciones sensibles.

Cuándo no funcionará (limitaciones y casos comunes)

- Apps que emplean certificate pinning no permitirán la inspección HTTPS aunque instales un CA local.

- Tráfico cifrado a nivel de aplicación o uso de sockets no estándar puede evitar la captura.

- Algunas apps detectan y bloquean entornos con VPNs locales o proxies certificados.

Alternativa: para depuración en desarrollo, usa emuladores con proxies configurados o interceptores en el backend (por ejemplo mitmproxy en ordenador) y pruebas con APKs no compiladas con pinning.

Lista de verificación para diferentes roles

Usuario final:

- Instala apps solo desde fuentes confiables.

- No ingreses credenciales sensibles en redes públicas durante pruebas.

- Borra certificados locales y credenciales tras terminar.

Desarrollador de apps:

- Usa certificate pinning para proteger clientes móviles si manejas datos sensibles.

- Ofrece modos de depuración controlados (flags, builds de desarrollo).

- Documenta flujos y endpoints para facilitar auditorías.

Analista de seguridad:

- Trabaja siempre con consentimiento.

- Haz pruebas en entornos controlados.

- Comprueba logs y comparativas con tráfico esperado.

Pequeña metodología: cómo auditar tráfico en 6 pasos

- Define objetivos: ¿qué quieres comprobar (endpoints, datos personales, cookies)?

- Prepara el entorno: dispositivo de prueba, red privada o emulador.

- Instala y configura la app capturadora (VPN local, certificado si es necesario).

- Reproduce las acciones en la app que generan tráfico.

- Analiza resultados: endpoints, cabeceras, parámetros en texto plano.

- Limpia el entorno: elimina certificados, detén la VPN y documenta hallazgos.

Riesgos y mitigaciones (matriz cualitativa)

Riesgo: exposición de credenciales al instalar CA local.

Mitigación: limita el uso al dispositivo de pruebas; elimina el certificado después.Riesgo: captura de tráfico de terceros en redes públicas.

Mitigación: usa redes privadas para pruebas y obtiene consentimiento.Riesgo: falsos positivos por tráfico generado por servicios del sistema.

Mitigación: filtra por paquete y compara con comportamiento conocido.

Privacidad y cumplimiento (GDPR y buenas prácticas)

- No captures ni almacenes datos personales sin base legal y sin consentimiento.

- Si eres responsable del tratamiento, minimiza la exposición de datos y anonimiza cuando sea posible.

- Documenta el propósito de la captura y conserva registros solo el tiempo necesario.

Solución de problemas comunes

Problema: no veo tráfico HTTPS aun con el certificado instalado.

- Verifica si la app usa certificate pinning.

- Revisa si instalaste el certificado en el almacenamiento correcto (algunos Android distinguen entre certificado de usuario y confiables del sistema).

Problema: la app de captura se cierra o no inicia la VPN.

- Comprueba permisos de VPN y que no haya otra VPN activa.

- Reinicia la app y, si hace falta, el dispositivo.

Problema: tras desinstalar sigo viendo el aviso de credenciales.

- Ve a Ajustes > Seguridad > Borrar credenciales.

Glosario (una línea cada término)

- Paquete: unidad de datos enviada por la red.

- VPN local: interfaz que enruta tráfico del dispositivo hacia una app para inspección.

- Certificado SSL/CA: credencial que permite validar y, en algunos casos, descifrar TLS.

- Certificate pinning: técnica que liga una app a un certificado específico para evitar proxies TLS.

- MITM (Man-in-the-Middle): interceptación de tráfico entre cliente y servidor.

Resumen y recomendaciones finales

Capturar datos de red en Android es una herramienta poderosa para auditar, depurar o aprender cómo funcionan las apps. Packet Capture permite hacerlo sin root mediante una VPN local y (opcionalmente) un certificado para ver HTTPS. Usa esta capacidad con responsabilidad: protege credenciales, elimina certificados al terminar y evita redes públicas para operaciones sensibles. Si desarrollas apps que manejan datos críticos, considera implementar certificate pinning y otras medidas para evitar fugas.

Importante: siempre actúa conforme a la ley y respeta la privacidad de terceros.

Más como esto:

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD