Cómo protegerte en redes Wi‑Fi públicas

Los aeropuertos, cafeterías, restaurantes y hasta algunos vecinos ofrecen Wi‑Fi gratis. Es comodísimo: ahorras datos y trabajas desde cualquier sitio. Pero no todas esas redes son seguras. Algunas están montadas para capturar tus datos y otras, aunque legítimas, pueden ser vulnerables. Si usas Wi‑Fi público con frecuencia, es muy probable que alguien ya te haya espiado con alguna de las técnicas que describimos a continuación.

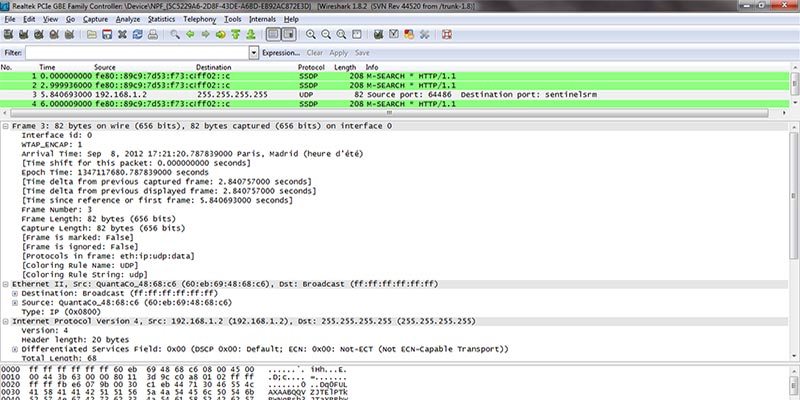

Captura de paquetes (packet‑sniffing)

Un packet‑sniffer es un programa que detecta y registra cualquier dato no cifrado que viaja por una red Wi‑Fi. En una red abierta (sin cifrado) debes asumir que todo lo que haces puede verse desde otro equipo conectado. La red puede ser perfectamente inocente —por ejemplo, la Wi‑Fi de la cafetería local— pero un atacante en la misma red solo necesita ejecutar un programa gratuito para empezar a recoger tráfico.

Visitas a sitios web, pulsaciones de teclas, cookies y credenciales pueden ser capturados sin que lo notes. La excepción son los sitios con cifrado end‑to‑end mediante SSL/TLS: si la dirección comienza por https://, los sniffers normalmente no ven el contenido de la comunicación. Sin embargo, existen técnicas para vulnerar HTTPS en escenarios concretos, por lo que no hay que bajar la guardia.

No confíes en redes WEP: su cifrado es trivial de romper. WPA y WPA2 ofrecen cifrado real y son mucho más seguras, pero atacantes decididos y ya conectados a la misma red pueden observar conexiones, identificar claves únicas de cifrado y, mediante técnicas adicionales, ver el tráfico de otros clientes. Un atacante puede forzar un cierre de sesión del dispositivo objetivo y capturar la clave cuando se reconecta.

Suplantación de Wi‑Fi, redes «Evil Twin» y Man‑in‑the‑Middle

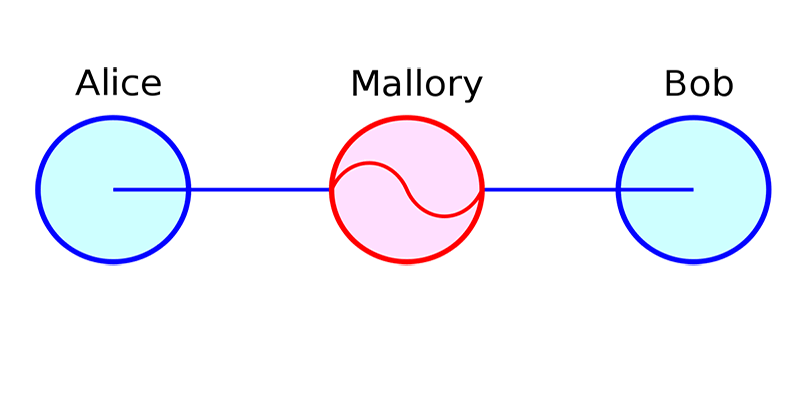

Suplantar (spoofear) una red Wi‑Fi consiste en crear una réplica que imita a la real. Una «Evil Twin» es una red falsa que se parece mucho a la legítima. Si el atacante configura un router con el mismo nombre (SSID) y contraseña que una red que usas habitualmente, es probable que ni tú ni tu dispositivo distingan la falsa de la real. El atacante puede además conectarse a la red legítima, emitir comandos de desconexión a otros clientes y captar los dispositivos que se reconectan automáticamente a la Evil Twin.

Cuando un usuario está conectado a una Evil Twin, el atacante actúa como Man‑in‑the‑Middle (MitM): controla el punto de acceso y registra o modifica el tráfico que pasa por él. Eso es más peligroso que la simple captura de paquetes, porque el atacante controla lo que recibes. Por ejemplo, al intentar acceder a tu banco podría redirigirte a una web casi idéntica para capturar tus credenciales.

No siempre hace falta una Evil Twin. En zonas con mucho tránsito, un atacante puede crear una red abierta y llamarla «Free Airport WiFi» y esperar a que la gente se conecte. Si una red pide tu tarjeta de crédito para pagar el tiempo de uso, verifica sus credenciales antes de introducir datos sensibles.

¿Cómo mantenerte seguro?

No significa que debas evitar las redes abiertas por completo. Puedes usarlas si sigues precauciones razonables.

- Usa un VPN (Red Privada Virtual). Un VPN cifra tu tráfico y lo encamina a través de un servidor remoto. No garantiza protección absoluta contra todos los ataques avanzados, pero reduce mucho las probabilidades de que seas objetivo fácil.

- Instala extensiones de navegador como HTTPS Everywhere (u opciones integradas que forcen HTTPS) para priorizar cifrado end‑to‑end siempre que el sitio lo soporte. Los sniffers no suelen poder leer tráfico cifrado, aunque sí pueden ver a qué dominio te conectas.

Mantén la vigilancia: presta atención a URLs y certificados. Si ves que https://mi‑banco.com/login cambia a http://mi‑danko.com/login o el certificado no es válido, sal inmediatamente.

Desactiva el re‑conectar automático a redes Wi‑Fi y elimina SSID no confiables de la lista de redes conocidas de tus dispositivos.

Evita operaciones sensibles (banca, compras) en redes públicas; usa datos móviles si necesitas hacer transacciones críticas.

Mantén tu sistema y antivirus actualizados y aplica cifrado de disco en tus dispositivos para mitigar el daño si te roban el equipo.

Lista de comprobación rápida antes de conectarte

- ¿Conozco y confío en el proveedor de la red? Si no, pregúntalo.

- ¿Tengo activo un VPN? Si no, evita tareas sensibles.

- ¿Mi dispositivo intenta conectarse automáticamente? Desactívalo.

- ¿La conexión fuerza HTTPS cuando procede? Comprueba el candado en el navegador.

- ¿La red pide tarjeta de crédito para usarla? Verifica la autenticidad en recepción o en la web oficial del lugar.

Importante: Nunca ignores avisos de certificado en el navegador. Un certificado inválido puede indicar un MitM.

Mental models y heurísticas útiles

- Modelo del «canal abierto»: piensa en redes públicas como tubos transparentes; todo lo visible viaja sin protección a menos que lo cifres.

- Regla 3‑2‑1 adaptada: 3 capas de protección (sistema actualizado, VPN, cifrado de aplicación), 2 factores de autenticación cuando sea posible, 1 criterio simple: si algo te pide credenciales sensibles en una red pública, no lo hagas.

- Heurística del mínimo privilegio: reduce al mínimo las sesiones persistentes y privilegios activos cuando estés en la red pública.

Alternativas y enfoques complementarios

- Compartir Internet desde tu teléfono (tethering) con datos móviles en lugar de usar Wi‑Fi público.

- Usar una tarjeta SIM temporal o eSIM para necesidades de alta seguridad fuera de la oficina.

- Solicitar a locales (hotel, cafetería) la forma oficial de conectar y el SSID exacto antes de conectarte.

- Conexiones por cable (Ethernet) cuando sea posible en entornos semi‑públicos; evitan muchas amenazas Wi‑Fi.

Playbook rápido: protocolo de conexión segura

- Actualiza el sistema y aplicaciones.

- Activa el VPN antes de conectar.

- Conéctate manualmente al SSID verificado.

- Confirma HTTPS y el candado del navegador antes de iniciar sesión.

- Si el sitio solicita autenticación adicional, usa MFA (autenticación multifactor).

- Al terminar, cierra sesiones y olvida la red en la configuración.

Checklist por roles

Usuario final:

- Desactivar reconexión automática.

- Usar VPN y HTTPS.

- Evitar transacciones financieras.

Administrador de redes (pequeño negocio o cafetería):

- Publicar SSID y método de autenticación visibles en mostrador.

- Separar redes de clientes y de administración.

- Mantener el firmware del router actualizado.

Equipo de seguridad de empresa:

- Forzar VPN corporativo y políticas de acceso.

- Monitorear redes y revocar credenciales comprometidas.

- Educar usuarios y proporcionar checklist.

Ejemplo de decisión rápida (diagrama)

flowchart TD

A[¿Necesitas conectar?] -->|No| B[Usa datos móviles o espera]

A -->|Sí| C[¿Red conocida y verificada?]

C -->|Sí| D[Conectar con VPN activado]

C -->|No| E[¿Operación sensible?]

E -->|Sí| B

E -->|No| F[Conectar solo para navegación pública con VPN]

D --> G[Comprobar HTTPS y certificados]

F --> G

G --> H[Evitar introducir credenciales sensibles]Criterios de aceptación (cómo saber que estás protegido)

- Tienes VPN activo y funcional antes de considerar la red conectada.

- El navegador muestra HTTPS y certificado válido en servicios importantes.

- El dispositivo no se reconecta automáticamente a redes desconocidas.

- No se guardaron credenciales en formularios públicos durante la sesión.

Cuando las recomendaciones fallan: contraejemplos y limitaciones

- VPN comprometido: si usas un VPN de baja confianza, podrías estar canalizando todo tu tráfico a un servidor malicioso. Escoge proveedores reputados y revisa las políticas de privacidad.

- Ataque de día cero o explotación del cliente: si tu dispositivo tiene vulnerabilidades sin parchear, un atacante podría ejecutar código malicioso que evada VPN y HTTPS.

- Certificados manipulados en algunos entornos: en redes corporativas con inspección HTTPS (SSL/TLS interception) el tráfico puede descifrarse temporalmente para inspección; en entornos públicos no confíes en este comportamiento.

Mini‑metodología para elegir un VPN confiable

- Reputación: procura proveedores con reseñas técnicas y auditorías públicas.

- Política de registros: privilegia VPN sin logs o con política clara y transparente.

- Jurisdicción: jurisdicciones con leyes que protejan privacidad son preferibles.

- Características: cifrado fuerte, kill switch (desconexión si falla la VPN), protección contra fugas DNS.

- Prueba: realiza pruebas simples (comprobación de IP y fugas DNS) antes de confiar en él.

Glosario rápido (1 línea cada término)

- VPN: red privada que cifra y reencamina tu tráfico a través de un servidor remoto.

- HTTPS: versión segura de HTTP que cifra la comunicación entre navegador y servidor.

- Man‑in‑the‑Middle: atacante que intercepta y/o altera comunicación entre dos partes.

- Evil Twin: red Wi‑Fi falsa que imita una red legítima.

- Packet‑sniffer: software que captura tráfico de red para su análisis.

Resumen y pasos finales

No existe seguridad absoluta en redes Wi‑Fi públicas, pero puedes reducir el riesgo significativamente. Usa VPN, prioriza HTTPS, evita guardar o enviar credenciales sensibles en redes abiertas y aplica la lista de comprobación cada vez que te conectes. Si administras redes públicas, separa el tráfico de clientes y muestra el SSID oficial para minimizar el riesgo de Evil Twin.

Imagenes: crédito a Christoph Scholtz, JackPotte vía Wikimedia, Miraceti vía Wikimedia, RRZEIcons vía Wikimedia, Zcool vía FreeDesignFile, Sean MacEntee vía Flickr

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD