Passwort-Manager schützen: Gegen DOM-basiertes Clickjacking

Password-Manager sollen Passwörter und sensible Daten schützen. Dennoch können sie in bestimmten Fällen ausgenutzt werden: Eine kürzlich beschriebene DOM-basierte Clickjacking-Technik kann einige Passwort-Manager dazu verleiten, Formularfelder heimlich automatisch auszufüllen. Dieser Leitfaden erklärt die Angriffsmethode, zeigt praktikable Gegenmaßnahmen und bietet konkrete Checklisten und Tests, damit Sie Ihre Konten besser schützen können.

Wie der Angriff funktioniert

Die Angriffskette nutzt das Document Object Model (DOM) einer Webseite aus. Kurzversion:

- Ein Nutzer besucht eine Seite, die vom Angreifer kontrolliert wird. Die Seite zeigt ein scheinbar harmloses, anklickbares Element — z. B. ein Cookie-Banner oder einen Schließen-Button.

- Der Angreifer legt an der gleichen sichtbaren Stelle ein unsichtbares Formular ab, zum Beispiel durch Manipulation der Sichtbarkeit (z. B.

opacity:0). - Beim Klick füllt die installierte Passwort-Manager-Erweiterung automatisch die Formularfelder aus. Die Daten landen im unsichtbaren Formular und können vom Angreifer ausgelesen werden.

Diese Aktion läuft oft vollständig unbemerkt ab. Der Originalbericht testete 11 der führenden Passwort-Manager und zeigte, dass mehrere betroffen sind; nach Veröffentlichung haben einige Anbieter Sicherheitsdialoge ergänzt. Dennoch bleibt das grundsätzliche Problem bestehen, da Browser-Webseitenrendering die Ursache ist.

Warum Browser und Erweiterungen gefährdet sind

Browser erlauben Erweiterungen tiefen Zugriff auf Seiteninhalte. Wenn eine Erweiterung auf Feldeingaben automatisch reagiert, genügt in manchen Fällen bereits ein Klick an der richtigen Position, damit die Erweiterung eingreift. Viele Patches der Passwort-Manager sind pragmatische Workarounds — sie mildern Symptome, beheben aber nicht die zugrundeliegende Render-Logik von Browsern.

Wichtig: Selbst wenn Ihr Passwort-Manager gerade gepatcht wurde, sollten Sie zusätzliche Härtungsmaßnahmen ergreifen. Ein Update allein ist kein vollständiger Schutz.

Konkrete Schutzmaßnahmen

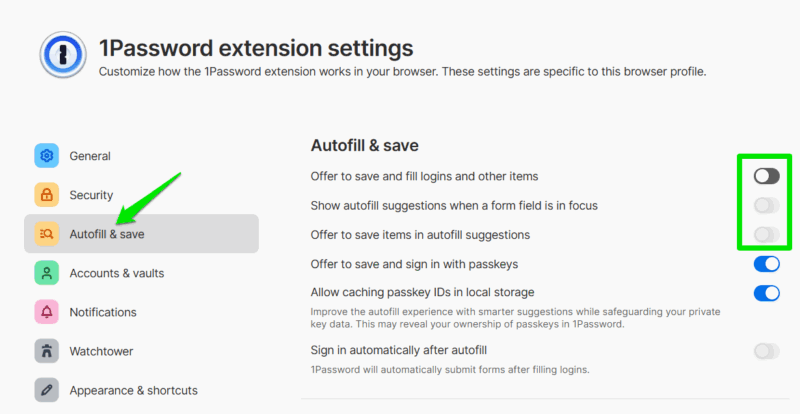

Autofill in der Erweiterung deaktivieren

Autofill ist die Funktion, die der Angriff ausnutzt. Deaktivieren Sie sie in den Einstellungen Ihrer Passwort-Manager-Erweiterung. Danach füllen Sie Felder manuell über einen Schaltknopf oder Kopierfunktionen in der App.

Schritte:

- Erweiterungs-Symbol anklicken → Einstellungen öffnen.

- Abschnitt “Autofill and save” oder ähnlich finden.

- Autofill on focus deaktivieren.

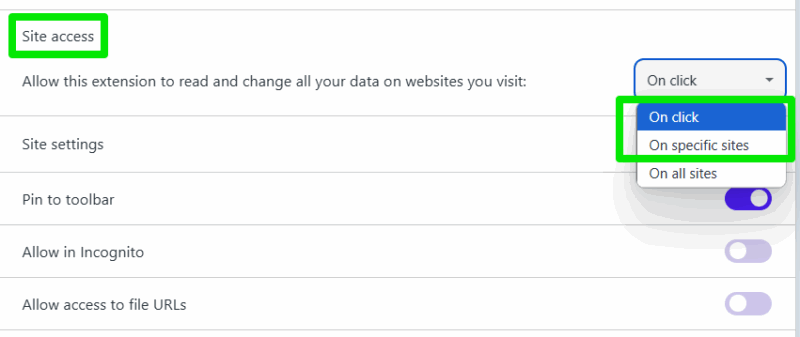

Erweiterungen nur bei Klick oder für bestimmte Sites aktivieren

Setzen Sie den Site-Zugriff der Erweiterung so, dass sie nur bei direktem Klick auf das Symbol oder nur auf zuvor erlaubten Seiten aktiv wird. Dadurch kann eine schadhafte Seite die Erweiterung nicht im Hintergrund triggern.

- Browser-Einstellungen → Erweiterungen → Details der Passwort-Manager-Erweiterung.

- Site access wählen: “On click” oder “On specific sites”.

Vorteil: Minimiert unbeabsichtigte Aktivierung und reduziert Angriffsflächen.

Desktop- oder Mobile-App statt Browser-Erweiterung verwenden

Verwenden Sie die native App des Passwort-Managers zum Kopieren von Anmeldedaten statt der Browser-Erweiterung. Die Desktop-/Mobile-App füllt Felder zwar nicht automatisch im Browser, bietet aber Such- und Kopierfunktionen, die sicherer sind.

Vorgehen:

- App öffnen, Eintrag auswählen, “Benutzername kopieren” / “Passwort kopieren”.

- Manuell in das Login-Feld einfügen.

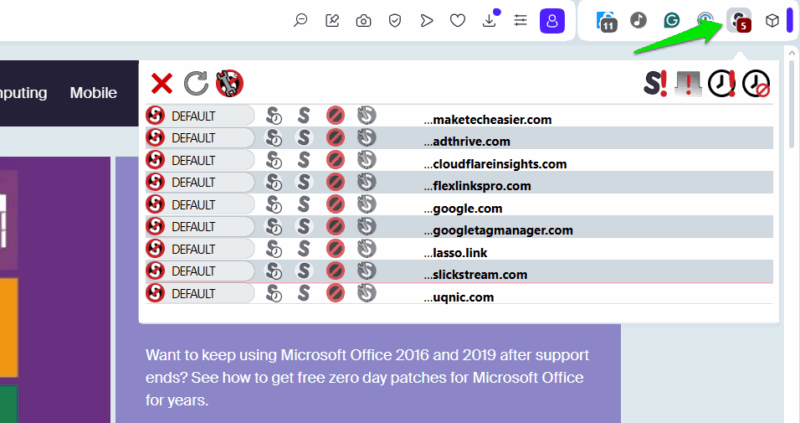

Skriptblocker einsetzen

Viele dieser Angriffe hängen von aktiven Skripten ab. Ein Script-Blocker reduziert das Risiko erheblich. Blockieren Sie JavaScript und andere aktive Inhalte auf nicht vertrauenswürdigen Domains.

Empfehlungen:

- Installieren Sie eine etablierte Script-Blocking-Erweiterung (z. B. NoScript oder ähnliche).

- Erlauben Sie Skripte nur auf vertrauenswürdigen Seiten.

- Testen Sie Login-Flows nach Freigaben, da manche Websites ohne Skripte nicht funktionieren.

Zusätzlicher Kontoschutz

Automatische Schutzmaßnahmen sind wichtig, aber sekundäre Authentifizierung reduziert die Folgen eines Lecks.

- Aktivieren Sie 2FA mit einem Authenticator (TOTP) auf einem separaten Gerät.

- Nutzen Sie nach Möglichkeit Passkeys oder Hardware-Sicherheitsschlüssel (FIDO2/WebAuthn).

- Vermeiden Sie SMS als primäre 2FA-Methode.

Praxistests und Mini-Methodik zum Überprüfen Ihrer Konfiguration

So prüfen Sie, ob Ihre Kombination aus Browser + Erweiterung anfällig ist:

- Legen Sie ein Testkonto auf einer kontrollierten Testseite an (oder nutzen Sie ein lokales HTML-Formular).

- Deaktivieren Sie 2FA temporär für den Test (nur auf Testkonten!).

- Aktivieren Sie die Erweiterungseinstellungen wie bei Ihrem Produktivgebrauch.

- Erstellen Sie auf der Testseite ein unsichtbares Formular-Element mit

opacity:0über einem sichtbaren Button. - Klicken Sie den sichtbaren Button und beobachten Sie, ob die Erweiterung Felder automatisch füllt.

Akzeptanzkriterien

- Die Erweiterung füllt keine Felder ohne ausdrückliche Zustimmung (z. B. Klick auf Toolbar-Icon oder Bestätigungsdialog).

- Auf „On click“-Einstellung reagiert die Erweiterung nur nach Klick auf das Icon.

Testfälle

- Testfall A: Autofill aktiviert → Erwartet: Autofill tritt auf (zeigt anfälliges Verhalten).

- Testfall B: Autofill deaktiviert → Erwartet: Kein Autofill.

- Testfall C: Site access auf “On click” → Erwartet: Kein Autofill ohne Klick auf das Icon.

Rollenbasierte Checklisten

Endnutzer

- Autofill deaktivieren.

- Erweiterung auf “On click” setzen oder nur für vertrauenswürdige Sites erlauben.

- Mobile/Desktop-App für Kopieren statt automatische Ausfüllung verwenden.

- 2FA aktivieren, bestenfalls Passkeys oder Hardware-Keys.

IT-Administrator

- Unternehmensrichtlinie: Browser-Erweiterungen nur aus genehmigten Quellen erlauben.

- Gruppenrichtlinien/MDM: Passwort-Manager-Extensions restriktiv verteilen.

- Schulung: Mitarbeiter über Clickjacking-Risiken informieren.

Security-Team

- Regelmäßige Tests von Passwort-Managern in der Umgebung durchführen.

- Incident-Runbook bereitstellen (siehe weiter unten).

- Web-Application-Firewall prüfen, ob DOM-Manipulationen erkennbar sind.

Incident-Runbook für den Fall eines Diebstahls

- Sofort 2FA für betroffene Konten aktivieren (falls nicht vorhanden).

- Passwörter der kompromittierten Accounts zurücksetzen.

- Zugangstoken und API-Keys rotieren.

- Betroffene Geräte auf Malware prüfen.

- Sicherheitsvorfall dokumentieren und betroffene Nutzer informieren.

Rollback: Deaktivieren Sie vorübergehend betroffene Browser-Erweiterungen und fordern Sie alle Nutzer auf, Passwörter zu ändern und 2FA neu zu konfigurieren.

Entscheidungshilfe in Kurzform

Mermaid-Diagramm für schnelle Entscheidungen:

flowchart TD

A[Entdecke mögliche Autofill-Schwäche] --> B{Autofill aktiviert?}

B -- Ja --> C[Autofill deaktivieren]

B -- Nein --> D{Erweiterung auf 'On click'?}

D -- Nein --> E[Auf 'On click' setzen oder auf spezifische Sites]

D -- Ja --> F[Nutze App statt Extension]

C --> F

E --> F

F --> G[2FA/Passkey aktivieren]Risikoübersicht und Gegenmaßnahmen

- Risiko: Unsichtbare Formulare lösen Autofill aus.

- Minderung: Autofill deaktivieren, Erweiterung auf “On click” setzen.

- Risiko: Malvertising/drive-by besuchen einer kompromittierten Seite.

- Minderung: Skriptblocker, Content-Security-Policy auf Organisationsseiten, regelmäßige Browser-Updates.

- Risiko: Verlust eines Geräts mit installiertem Passwort-Manager.

- Minderung: Vollverschlüsselung, Geräte-PIN, Remote-Wipe-Funktionen, starke Master-Passwörter.

Wann diese Maßnahmen nicht ausreichen

- Wenn Angreifer bereits Zugriff auf Ihr Gerät haben (Malware/Remote-Access), helfen diese Maßnahmen nur begrenzt.

- Manche Legacy-Webseiten benötigen aktive Skripte, sodass ein strikter Script-Blocker die Nutzung verhindert.

Vergleich: Erweiterung vs. native App

- Erweiterung: hoher Komfort, höheres Exploit-Risiko durch Autofill.

- Native App: geringeres Exploit-Risiko, manueller Aufwand beim Kopieren.

Entscheidungsheuristik: Wenn Sie viele sensible Konten verwalten, bevorzugen Sie die native App plus Hardware-2FA. Für geringe, alltägliche Konten kann eine gut konfigurierte Erweiterung ausreichend sein.

Checkliste zur sofortigen Härtung (Vorlage zum Abhaken)

- Update aller Passwort-Manager auf die neueste Version.

- Autofill in allen Browser-Erweiterungen deaktiviert.

- Site-Zugriff der Erweiterung auf “On click” oder spezifische Sites gesetzt.

- Script-Blocker installiert und konfiguriert.

- 2FA für alle wichtigen Konten aktiviert (Passkeys/Hardware bevorzugt).

- Regelmäßige Sicherheitsüberprüfung geplant (monatlich).

Kurzer Social-Share-Text

Neu: DOM-Clickjacking kann Autofill missbrauchen. Deaktivieren Sie Autofill, verwenden Sie “On click”-Erweiterungen und aktivieren Sie starke 2FA. Schützen Sie Ihre Passwörter jetzt.

Zusammenfassung

DOM-basiertes Clickjacking ist eine reale Gefahr für Benutzer von Passwort-Managern, vor allem wenn Autofill standardmäßig aktiv ist. Durch das Deaktivieren von Autofill, die Beschränkung des Site-Zugriffs, den Einsatz von Script-Blockern und die Verwendung nativer Apps reduzieren Sie das Risiko deutlich. Ergänzende Maßnahmen wie 2FA, Passkeys und Hardware-Sicherheitsschlüssel erhöhen die Sicherheit weiter.

Wichtig: Bleiben Sie wachsam und testen Sie Ihre Einstellungen regelmäßig.

Schlussbemerkung

Sicherheit ist ein Prozess. Kleine Umstellungen im Browser- und Erweiterungsbetrieb können große Auswirkungen auf die Resilienz Ihrer Konten haben.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben