Mein Gmail wurde gehackt — was tun und wie man es verhindert

Ich gebe es zu: Meine E‑Mail ist mein Leben — sie ist mein zweiter Name und mein digitales Kennzeichen. Mein PayPal-Konto ist damit verknüpft; alle meine Online-Aufträge laufen darüber. Ich dachte, ein 50 Zeichen langes Passwort reiche aus, aber ich hatte nur Worte und Zahlen verwendet. So wurde ich fast gehackt.

Ein weiterer großer Fehler war, dauerhaft eingeloggt zu bleiben. Das ist leichtsinnig, besonders wenn man wie ich viel online arbeitet. So wurde mir klar, wie abhängig ich von Google-Diensten bin: Google Reader, Google News, Google Kalender, Google Books, Google+, AdSense und mehr. Warum nutze ich sie? Weil sie gut, einfach und praktisch sind.

Wie ist der Angriff passiert? War ich so unvorsichtig, oder zieht man als viel aktive Person online automatisch Angreifer an? Wie schützen prominente Blogger ihre Mails — und warum werden ihre Konten seltener gehackt? Im Folgenden erkläre ich meine Erfahrungen, Praxisschritte zur Wiederherstellung und Best-Practice-Maßnahmen zur Vorbeugung.

Grundlagen der Gmail-Sicherheit

- Verwenden Sie ein starkes Passwort: Groß- und Kleinbuchstaben, Zahlen und Symbole (z. B. * , / , # , ^ , & , - , +). Länge ist wichtiger als Komplexität; streben Sie mindestens 30 Zeichen an.

- Speichern Sie Ihr Passwort an einem sicheren Ort: verschlüsselte Passwort-Manager oder, wenn Sie sehr vorsichtig sind, auf Papier in Ihrem Portemonnaie. Benennen Sie Dateien nie „password.txt“.

- Nutzen Sie nur eine Anti‑Virus-/Anti‑Spyware-Lösung aktiv. Mehrere gleichzeitig können Konflikte verursachen. Wenn Sie unsicher sind, wählen Sie ein vertrauenstes Produkt aus dem Google Pack oder einen bekannten kostenlosen Scanner.

- Sichern Sie die Wiederherstellungsoptionen: Sekundäre E‑Mail, Telefonnummer und Sicherheitsfrage müssen ebenfalls sicher sein — mit eigenem starken Passwort.

Wichtig: Sicherheitsfragen sind oft leicht zu erraten oder öffentlich recherchierbar. Verwenden Sie bei Bedarf frei erfundene Antworten, die Sie sich notieren oder in einem Passwort-Manager ablegen.

Lesetipp: Ultimate Guide to Secure Your GMail Account

Zusätzliche Schritte, die Sie unbedingt durchführen sollten

- Passwortwechsel: Selbst mit einem starken Passwort empfiehlt es sich, das Passwort regelmäßig zu ändern. Als Routine: mindestens einmal im Quartal oder nach einem sicherheitsrelevanten Vorfall.

- Zwei‑Schritt‑Verifizierung (2SV/2FA): Aktivieren Sie die Zwei‑Faktor‑Authentifizierung. Sie schützt zwar nicht vor allen Angriffen (z. B. SIM‑Swap), erschwert aber unautorisierte Zugriffe erheblich.

- Reiseplanung: Wenn Sie längere Zeit ins Ausland reisen, prüfen Sie Ihre Telefonnummern und Backup‑Methoden für 2FA vorher.

- Autorisierte Apps und POP/IMAP: Prüfen Sie regelmäßig, welche Dritt‑Apps Zugriff auf Ihr Konto haben, und kontrollieren Sie die POP/IMAP‑Einstellungen. Entfernen Sie unbekannte oder unnötige Zugriffe.

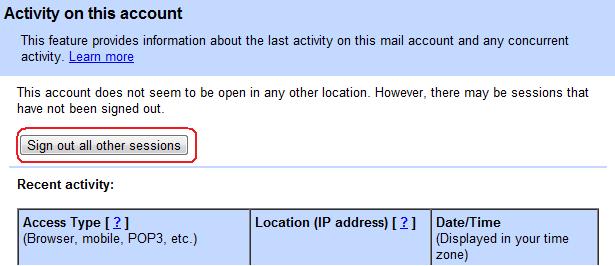

Prüfen Sie Sitzungen im Gmail‑Client: Klicken Sie auf “Details” unten rechts in der Gmail‑Ansicht, um aktive Sitzungen und deren Standorte zu sehen. Melden Sie fremde Sitzungen sofort ab.

Wenn Sie dort fremde geografische Standorte sehen, beenden Sie alle anderen Sitzungen und fahren Sie mit der Kontrolle der Kontoeinstellungen fort.

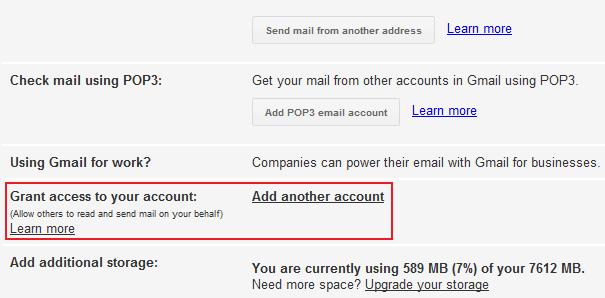

Gehen Sie danach in Einstellungen > Konten und Import und suchen Sie nach unbekannten Weiterleitungen oder verknüpften Konten.

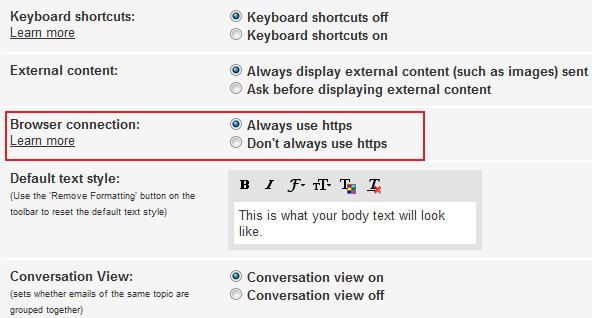

Überprüfen Sie außerdem, ob in den Einstellungen erzwungene Weiterleitungen oder Filter angelegt wurden, die Sie aus der Wiederherstellung ausschließen würden. Aktivieren Sie HTTPS für sichere Verbindungen.

Sofortmaßnahmen, wenn Ihr Konto kompromittiert wurde

Wichtig: Verzögern Sie nichts. Jede Minute kann der Angreifer Änderungen vornehmen, die Ihre Wiederherstellung erschweren.

- Melden Sie alle anderen Sitzungen ab: Gmail > unten rechts “Details” > Alle anderen Websitzungen beenden.

- Versuchen Sie, sich mit Ihrem Passwort anzumelden. Falls nicht möglich, nutzen Sie die Wiederherstellungsseite: “Ich habe keinen Zugriff mehr auf diese Optionen”.

- Rasche Reaktion: Wenn Sie noch halb‑eingeloggt sind, entfernen Sie umgehend Weiterleitungsfilter, fremde POP/IMAP‑Zugänge und alle unbekannten verknüpften Konten (Einstellungen > Konten und Import).

- Schadsoftware prüfen: Führen Sie einen vollständigen Scan mit einem geprüften Antivirus durch; prüfen Sie Browser‑Erweiterungen und deinstallieren Sie unbekannte Add‑ons.

- Wiederherstellungsformular ausfüllen: Geben Sie so viele korrekte Details wie möglich an — Labels, häufige Kontakte, ungefähre Datumsschätzungen für Account‑Erstellung und letzte erfolgreiche Anmeldung.

- Kontaktieren Sie Support: Google antwortet im besten Fall schnell, aber seien Sie vorbereitet, mehrere Informationen zu liefern.

Bei mir half das schnelle Ausfüllen des Wiederherstellungsformulars; die Google‑Antwort kam in weniger als zehn Minuten und ermöglichte die Wiederherstellung.

Incident‑Runbook für E‑Mail‑Komponenten

Schnelle Checkliste (erste 30 Minuten):

- Alle anderen Sitzungen abmelden

- Passwortversuche einschränken (zu viele falsche Versuche können Sperren auslösen) — besser Wiederherstellungsprozess starten

- Falls eingeloggt: Weiterleitungen, Filter, POP/IMAP, und verknüpfte Konten löschen

- Geräte ausschalten/Netzwerk trennen, die möglicherweise Keylogger haben

- Lokalen Rechner auf Malware scannen

Wiederherstellungsschritte (30–180 Minuten):

- Wiederherstellungsformular mit exakten Angaben befüllen

- Sekundäre E‑Mail und Telefonnummer ersetzen

- 2FA aktivieren (Authenticator‑App oder Sicherheits‑Keys statt SMS, wenn möglich)

- Passwort auf eine völlig neue, starke Zeichenfolge ändern

- Gerätepasswörter prüfen (Smartphone, Tablet, PC)

Nachsorge (24–72 Stunden):

- Überprüfen Sie gesendete Nachrichten, Kalenderereignisse, Drive‑Freigaben und gekaufte Dienste auf unautorisierte Aktivitäten

- Informieren Sie finanziell verknüpfte Anbieter (PayPal, Banken) und ändern Sie Passwörter dort

- Benachrichtigen Sie Ihre häufigen Kontakte, falls Spam oder Phishing über Ihr Konto verschickt wurde

Wichtig: Wenn die Angreifer Telefonnummern oder die sekundäre E‑Mail änderten, wählen Sie beim Wiederherstellungsprozess die Option “Ich habe keinen Zugriff auf diese Optionen” und geben Sie so viele sorgfältige Details wie möglich an.

SOP / Playbook: Schnellcheck nach einem Einbruch

- Schritt 1: Geräte isolieren (vom Internet trennen), Notfall‑Scan durchführen

- Schritt 2: Melden Sie sich auf einem sicheren Gerät an und beenden Sie alle anderen Sitzungen

- Schritt 3: Entfernen Sie unbekannte Filter, Weiterleitungen und verknüpfte Konten

- Schritt 4: Passwort ändern, 2FA einrichten, Wiederherstellungsdaten aktualisieren

- Schritt 5: Führen Sie ein Kommunikations‑Audit durch (gesendete Mails, Kalender, Drive)

- Schritt 6: Informieren Sie betroffene Kontakte und Anbieter

- Schritt 7: Bewahren Sie eine forensische Kopie Ihres Systems auf, falls Sie rechtliche Schritte erwägen

Rollenspezifische Checklisten

Für Privatanwender:

- Lokales Gerät auf Malware prüfen

- Passwort und 2FA sofort ändern

- Wiederherstellungsdaten sichern (Notiz/Passwortmanager)

Für kleine Unternehmen / Team‑Admins:

- Zentralisierte Passwortverwaltung einführen

- Sicherheits-Keys oder Authenticator-Apps für Mitarbeiter erzwingen

- Logs prüfen und ungewöhnliche IPs blockieren

Für IT‑Admin / Sicherheitsteam:

- Session‑Logs auswerten, verdächtige IPs und User‑Agents identifizieren

- Sicherheitsvorfälle dokumentieren und ggf. Strafverfolgung informieren

- Richtlinie für Wiederherstellung und Schulung bereitstellen

Alternative Ansätze und Werkzeuge

- Passwort‑Manager: Verwenden Sie einen vertrauenswürdigen Passwort‑Manager (lokal verschlüsselt oder Cloud‑basiert) statt Passwort‑Notizen im Klartext.

- Hardware‑Keys: YubiKey oder andere FIDO‑Sicherheitsschlüssel sind robust gegen Phishing und SIM‑Swap.

- Authenticator‑Apps: TOTP‑Apps (z. B. Authenticator‑Apps) sind sicherer als SMS‑Codes.

- E‑Mail‑Segmentation: Nutzen Sie separate E‑Mail‑Adressen für Finanzdienste, Social Media und Newsletter, um Blast‑Risiken zu reduzieren.

Mental Models und Heuristiken für dauerhaft sichere Konten

- Principle of Least Privilege: Erteilen Sie nur so viele Zugriffsrechte wie nötig.

- Assume breach: Planen Sie so, als ob ein Account kompromittiert werden könnte; Backups und Recovery sind Teil der Standardroutine.

- Defense in Depth: Mehrere unabhängige Schutzebenen (Passwort, 2FA, Antivirus, Browser‑Härtung, Backup).

Reifegrade der Kontosicherheit

- Stufe 1 (Basis): Starkes Passwort, regelmäßige Updates, grundlegender Antivirus

- Stufe 2 (Verbessert): Passwortmanager, 2FA per App, regelmäßige Überprüfung von Geräten und Sitzungen

- Stufe 3 (Härtung): Hardware‑Key, separate E‑Mails für kritische Dienste, zentrale Sicherheitsrichtlinien, Incident‑Response‑Plan

Wann Schutzmaßnahmen versagen — Gegenbeispiele

- SIM‑Swap: Wenn Angreifer Ihre Telefonnummer übernehmen, können SMS‑basierte 2FA überspielt werden. Schutz: Hardware‑Key oder Authenticator‑App verwenden.

- Phishing‑Seiten mit Echtzeit‑Man‑in‑the‑Middle: Manche Phishing‑Angriffe stehlen aktive 2FA‑Codes. Schutz: Bindung an Hardware‑Token oder Push‑Benachrichtigungen mit App‑Bestätigung.

- Kompromittiertes Endgerät: Wenn Ihr Gerät infiziert ist, können Angreifer Tastatureingaben oder Cookies abgreifen. Schutz: Sauberes, aktualisiertes System verwenden und vollständige Scans durchführen.

Praktische Vorlagen und Checklisten

Wiederherstellungs‑Formular: Stellen Sie sich eine Liste zusammen mit folgenden Angaben zur Hand:

- Datum der Kontoerstellung (ungefähr)

- Häufige Kontakte (5–10 E‑Mail‑Adressen)

- Labels, die Sie oft verwenden

- Letzte erfolgreiche Anmeldung (Datum, Uhrzeit, Ort)

- Einkäufe/Abonnements mit diesem Konto

Vorlage: Notfall‑Recovery‑Karte (einseitig):

- E‑Mail (Haupt)

- Sekundäre E‑Mail

- Telefonnummern (inkl. Ländervorwahl)

- Passwort‑Manager‑Ort

- Sicherheits‑Key‑ID oder Authenticator‑Backup‑Codes

Prüfkriterien und Akzeptanztests

Nach der Wiederherstellung sollten Sie prüfen:

- Hat niemand unautorisierte Filter oder Weiterleitungen gesetzt?

- Sind Wiederherstellungsoptionen korrekt und gesichert?

- Funktioniert 2FA mit dem neuen Gerät/Key?

- Wurde keine unautorisierte Zahlung oder Abonnement gestartet?

Datenschutz und rechtliche Hinweise (Kurz)

- Teilen Sie keine Kopien sensibler Dokumente per E‑Mail. Wenn möglich, nutzen Sie verschlüsselte Speicherlösungen.

- Bei finanziellen Verlusten informieren Sie Ihre Bank und prüfen Sie rechtliche Schritte.

Fazit und Empfehlungen

Ein gehacktes Gmail ist eine ernste, aber oft lösbare Situation — vorausgesetzt, Sie handeln schnell und methodisch. Sorgen Sie vor: starke, einzigartige Passwörter, 2FA (vorzugsweise Authenticator oder Hardware‑Key), regelmäßige Malware‑Scans und eine Notfallkarte mit Wiederherstellungsdaten. Erstellen Sie ein kurzes Playbook, das Sie im Ernstfall abarbeiten können, und schulen Sie Ihre wichtigsten Kontakte auf sichere Kommunikation.

Wichtig: Die größte Ursache für Kompromittierungen bleibt Unvorsichtigkeit. Ändern Sie Ihr Mindset — betrachten Sie E‑Mail wie eine Schlüsselkomponente Ihrer digitalen Identität und behandeln Sie sie entsprechend.

Kurze Zusammenfassung

- Sofortmaßnahmen: Sitzungen beenden, Wiederherstellungsformular nutzen, Passwort & 2FA erneuern

- Prävention: Passwortmanager, Authenticator/Hardware‑Key, regelmäßige Scans, getrennte E‑Mails

- Playbook: Einfache Checkliste zur schnellen Wiederherstellung und regelmäßigen Kontrolle

Extras — Schnellvorlagen

- Social Preview (OG Title / Description):

- OG Title: Gmail gehackt? Wiederherstellung & Schutz

- OG Description: Konkrete Schritte zur Wiederherstellung kompromittierter Gmail‑Konten und nachhaltige Schutzmaßnahmen gegen zukünftige Angriffe.

Ende.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben