Как предотвратить утечку NTLM-хэшей через предпросмотры в Проводнике Windows

Предпросмотр файлов в Проводнике Windows может ненарочно отправлять NTLM-хэши на удалённые серверы. Обновите Windows, блокируйте и проверяйте файлы из интернета, отключите обработчики предпросмотра при необходимости и используйте песочницы или виртуальные машины для анализа сомнительных файлов. Следуйте чек-листу и методике ниже, чтобы минимизировать риск.

Почему это опасно

NT LAN Manager, известный как NTLM, это устаревший протокол аутентификации Microsoft для учетных записей Windows и сервисов. Он сохраняет хэш пароля, который при неправильной обработке может быть отправлен в виде NTLM-запроса на внешний сервер. Злоумышленники могут перехватить эти хэши и:

- попытаться восстановить пароль оффлайн методом перебора

- использовать прием pass-the-hash для доступа к ресурсам без знания оригинального пароля

Проблема особенно актуальна когда Проводник автоматически обрабатывает содержимое файлов в панели предпросмотра и файл содержит инструкцию на выполнение сетевого запроса или подключение к SMB/HTTP ресурсам.

Как работает уязвимость в общих чертах

Краткая техническая однофразная дефиниция

NTLM это протокол, в котором клиент в ряде сценариев отправляет хэш для аутентификации вместо явной передачи пароля.

Механизм атаки

- Пользователь скачивает файл из интернета. Операционная система помечает файл маркером Mark of the Web (MoTW) через альтернативный поток Zone.Identifier.

- При предпросмотре Проводник может открыть файл через соответствующий обработчик предпросмотра. Обработчик может инициализировать сетевое соединение, включающее транзакцию NTLM.

- Система автоматически формирует и отправляет NTLM-аутентификацию к удалённому ресурсному адресу, передавая хэш учетных данных.

- Атакующий принимает хэш и использует его оффлайн или сразу для атак в сети.

Microsoft зафиксировала подобные инциденты и в одном из последних обновлений остановила отображение предпросмотра для файлов с MoTW по умолчанию.

Шаги защиты для обычных пользователей

- Обновите систему до последней версии

- Установите октябрьское обновление безопасности или более позднее. В Windows 11 откройте Параметры затем Обновление Windows и проверьте наличие обновлений.

- Будьте осторожны с файлами из интернета

- Не открывайте и не просматривайте подозрительные вложения и файлы из непроверенных источников.

- Анализируйте поведение файла в песочнице

- Обычное антивирусное сканирование может не заметить динамические NTLM-запросы. Запустите файл в среде анализа поведения или в виртуальной машине и проследите сетевую активность. Сервисы для анализа поведения файлов включают популярные песочницы и инструменты EDR, а также независимые сервисы типа Joe Sandbox и MetaDefender. Это помогает увидеть, инициирует ли файл сетевые запросы во время предпросмотра.

- Используйте виртуальную машину для предпросмотра

- Создайте изолированную виртуальную машину с минимальными правами, откройте файл в ней и отслеживайте сетевые соединения. Для этого подойдёт Hyper-V в Windows или другой гипервизор.

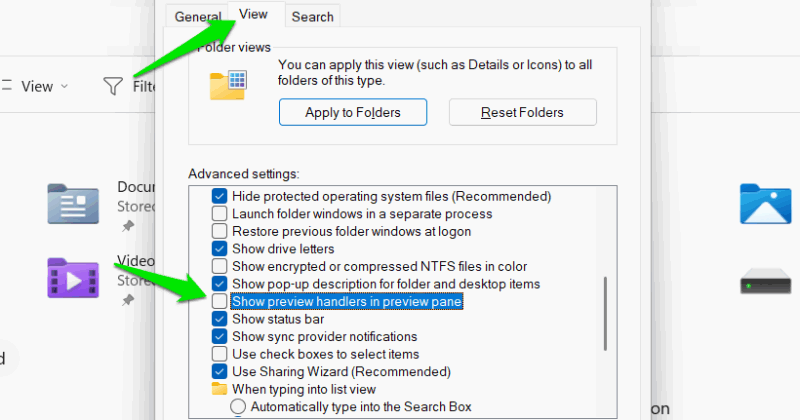

- Отключите область предпросмотра в Проводнике

- Откройте Проводник. Нажмите меню с тремя точками Показать ещё затем Параметры. Во вкладке Вид снимите галочку Показать обработчики предпросмотра в области предварительного просмотра. Это полностью исключит автоматический запуск обработчиков при выборе файла.

Важно

Отключение предпросмотра снижает удобство, но предотвращает автоматические сетевые запросы из обработчиков предпросмотра.

Как безопасно разблокировать доверенные файлы

Если вы уверены, что файл безопасен и хотите восстановить возможность предпросмотра, файл нужно сначала разблокировать.

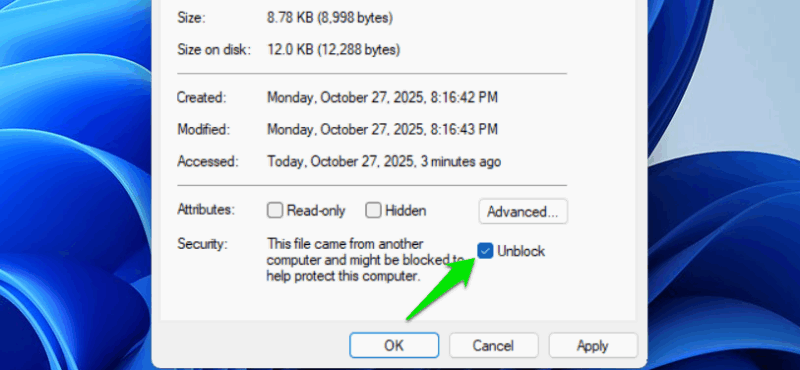

- Разблокировка отдельного файла

- Правый клик по файлу → Свойства → вкладка Общие. Внизу в разделе Безопасность снимите пометку Блокировать и нажмите Применить. Теперь Проводник сможет показывать предпросмотр.

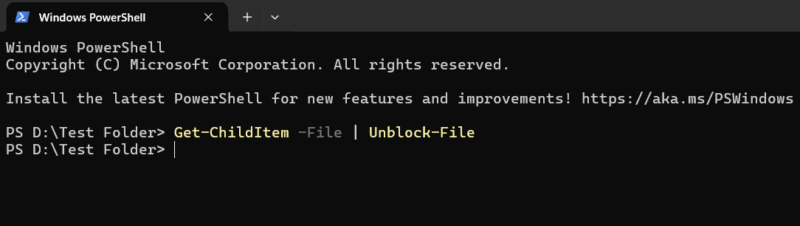

- Масс-разблокировка с PowerShell

- Поместите все нужные файлы в одну папку. Зажмите Shift, щёлкните правой кнопкой по пустому месту и выберите Открыть окно PowerShell здесь. Выполните команду

Get-ChildItem -File | Unblock-File- Если нужно рекурсивно по подпапкам, используйте

Get-ChildItem -File -Recurse | Unblock-File- Как проверить есть ли у файла метка Mark of the Web

- Альтернативный поток Zone.Identifier содержит информацию о происхождении. Чтобы прочитать его, выполните

Get-Content -Path .\имя_файла -Stream Zone.IdentifierЕсли поток присутствует, файл помечен как загруженный из интернета.

Альтернативные подходы и усиление защиты

Отключение NTLM на уровне домена для современных сред. Это радикальная мера и требует проверки совместимости приложений. Прежде чем отключать NTLM, проведите аудит зависимостей.

Внедрение многофакторной аутентификации для критичных сервисов снижает ценность одиночного NTLM-хэша.

Применение сегментации сети и ограничение SMB/11232/445 доступа внешними серверами снижают возможности атакующих использовать перехваченные хэши в сети.

Когда перечисленные меры могут не помочь

Если злоумышленник уже получил NTLM-хэш до принятия мер, оффлайн перебор или пасс‑з‑хэш атака остаются угрозой. В таких случаях меняйте пароли и инициируйте инцидентное расследование.

Некоторые легаси-приложения могут требовать NTLM и не работать без него. В этом случае план миграции и компенсирующие меры обязателен.

Быстрый чек-лист для ролей

Для обычного пользователя

- Установить обновления Windows

- Не открывать подозрительные файлы

- Разблокировать только проверенные файлы

- Отключить предпросмотр при сомнениях

Для IT-администратора

- Раскатать обновления безопасности по вендорам

- Настроить политику разблокировки файлов через скрипты только для доверенных хранилищ

- Внедрить централизованный анализ поведения файлов

Для команды реагирования SOC

- Отследить необычные NTLM-авторизации к внешним адресам

- Запустить поиск по журналам на предмет событий с Zone.Identifier и предпросмотрами

- При подтверждении инцидента инициировать смену ключевых учетных данных и эскалацию

Готовая методика для проверки файла в организации

- Получить файл и пометить как подозрительный

- Создать изолированную VM с сетевым мониторингом

- Переместить файл на VM без разблокировки и открыть предпросмотр

- Зафиксировать любые исходящие соединения и NTLM-пакеты

- Если соединений нет, можно по отдельности разблокировать файл и повторить тест

- По результатам принять решение: доверить файл, удалить или пометить репутацию

Ментальные модели и эвристики

- Относитесь к предпросмотру как к исполнению кода: любой автоматический рендеринг может инициировать сетевые операции.

- Если файл пришел из интернета и не ожидаем, повод для недоверия и проверки поведенческим анализом.

Факт‑бокс

- NTLM остаётся распространённым в старых системах и приложениях

- Mark of the Web означает, что файл пришёл из сети и Windows пометила его специальным альтернативным потоком

- Отключение предпросмотра устраняет класс атак, связанных с автоматическим исполнением обработчиков

Критерии приёмки

- Параметры предпросмотра отключены для пользователей без явной потребности

- Все загруженные файлы из интернета проходят проверку поведения или разблокировку только после верификации

- Логи обнаружения и реагирования фиксируют попытки NTLM-авторизации к внешним адресам

Краткое резюме

Предпросмотр в Проводнике может привести к утечке NTLM-хэшей через сетевые запросы обработчиков. Обновление Windows, отключение области предпросмотра, использование песочниц и виртуальных машин, а также осторожная разблокировка файлов существенно снижают риск. Администраторам рекомендуется планировать миграцию от NTLM и внедрять компенсирующие меры в сети.

Похожие материалы

Троян Herodotus: как он действует и как защититься

Включить новое меню «Пуск» в Windows 11

Панель полей PivotTable в Excel — руководство

Включить новый Пуск в Windows 11 — инструкция

Дубликаты Диспетчера задач в Windows 11 — как исправить