Что такое вредоносное ПО уровня ядра и как защититься

Оглавление

- Что такое вредоносное ПО уровня ядра

- Почему оно опасно

- Как работает: основные типы и векторы заражения

- Как защититься — пошаговое руководство

- Включите Secure Boot и TPM 2.0

- Включите виртуализационную защиту (VBS)

- Настройте UAC на максимум

- Обновляйте ОС, драйверы и BIOS/UEFI

- Используйте стандартную учётную запись для повседневной работы

- Периодически запускайте загрузочное (boot‑time) сканирование

- Не запускайте рискованные программы и не отключайте защиту

- Симптомы заражения и немедленные действия

- План реагирования и пошаговый playbook (SOP)

- Рольовые чек-листы (пользователь, администратор, специалист по ИБ)

- Когда защита может не сработать — случаи и контрпримеры

- Методики тестирования и критерии приёмки

- Ментальные модели и эвристики для оценки риска

- Сводка и рекомендации

Что такое вредоносное ПО уровня ядра

Ядро операционной системы — это центральный компонент, управляющий взаимодействием аппаратуры и программ. Оно работает в привилегированном режиме (kernel mode), с полным доступом к памяти, процессору и устройствам. Вредоносные программы, которые попадают и действуют на этом уровне, называются вредоносным ПО уровня ядра.

За счёт привилегий ядра такая программа может:

- скрывать свои процессы и файлы, обходя механизмы учёта;

- перехватывать вызовы системы (system calls) и модифицировать их поведение;

- внедрять драйверы и модули, которые загружаются до ОС;

- модифицировать данные на диске, сетевые пакеты и ввод с клавиатуры.

Одной строкой: это вредонос, который работает «под капотом» системы и умеет прятаться от обычных защит.

Основные типы и примеры

- Kernel rootkits — руткиты ядра, которые дают злоумышленнику скрытый контроль и долговременное присутствие.

- Bootkits — модифицируют загрузчик, MBR или прошивку, чтобы запускаться до ОС и оставаться после переустановки.

- Трояны в режиме ядра — выполняют конкретные задачи (кейлоггеры, дизейблинг антивируса) с правами ядра.

- Ransomware уровня ядра — шифрует данные или блокирует доступ, используя привилегии ядра, усложняя восстановление.

Почему это так опасно

Потенциальная опасность объясняется сочетанием трёх факторов:

- Привилегии: доступ к любой области памяти и устройствам.

- Скрытность: возможность перехватывать отчёты безопасности и подделывать данные о состоянии системы.

- Устойчивость: способность пережить перезагрузки и некоторые виды переустановки.

В результате локальное заражение может легко эскалировать до долгосрочной компрометации сети и инфраструктуры.

Как работает заражение: векторы входа

Типичные пути попадания вреда в ядро:

- Эксплуатация уязвимостей в драйверах и ядре (например, небезопасная обработка буферов).

- Установка вредоносного драйвера под видом подписи доверенного производителя.

- Физический доступ: флешка, изменение прошивки устройства.

- Кража или получение прав администратора (обход UAC, перехват учётных данных).

- Модификация загрузочной цепочки (BIOS/UEFI, MBR).

Важно: злоумышленник почти всегда использует минимум одного из этих векторов, чтобы поднять привилегии до уровня ядра.

Как защититься — практическое руководство

Ниже — последовательность мер от базовых до продвинутых. Выполняйте их вместе, поскольку комплексная защита гораздо надёжнее.

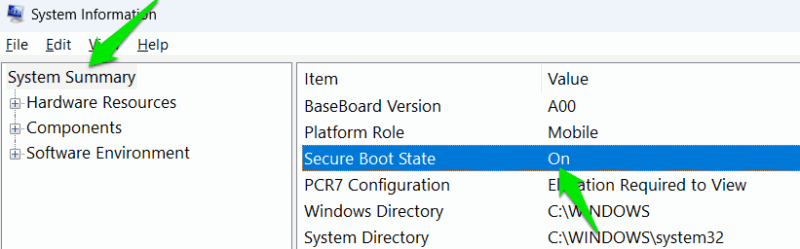

Включите Secure Boot и TPM 2.0

Secure Boot проверяет цифровую подпись программ, загружающихся при старте, и блокирует неподписанный или модифицированный код. TPM 2.0 — физический модуль, который хранит криптографические корни доверия и хэши загрузочного состояния.

Как проверить в Windows:

- Откройте «Сведения о системе» (System Information) и проверьте Состояние Secure Boot (Secure Boot State) — значение должно быть Включено (On).

- Нажмите Windows + R и выполните

tpm.msc. В разделе Статус должно быть TPM готов к использованию, а в Specification Version — 2.0.

Если значения отключены, включите их в BIOS/UEFI в разделе безопасности. Помните: TPM — это аппаратный компонент; если его нет на плате, программными средствами его не заменить.

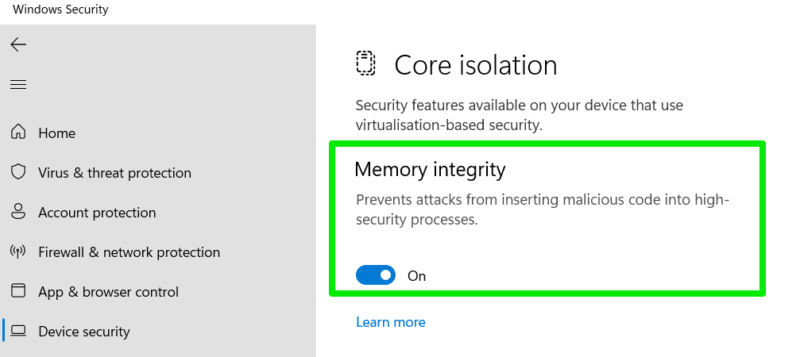

Включите Virtualization‑Based Security (VBS) и Memory Integrity

VBS запускает критические службы в изолированном гипервизорном окружении. Memory Integrity (интегритет памяти) защищает ядро от загрузки неподписанных или поддельных драйверов.

Как включить:

- Откройте приложение Безопасность Windows -> Защита устройств -> Ядро изоляции и включите Целостность памяти (Memory integrity).

Внимание: некоторые старые драйверы несовместимы с Memory Integrity. Перед включением проверьте совместимость и обновите драйверы.

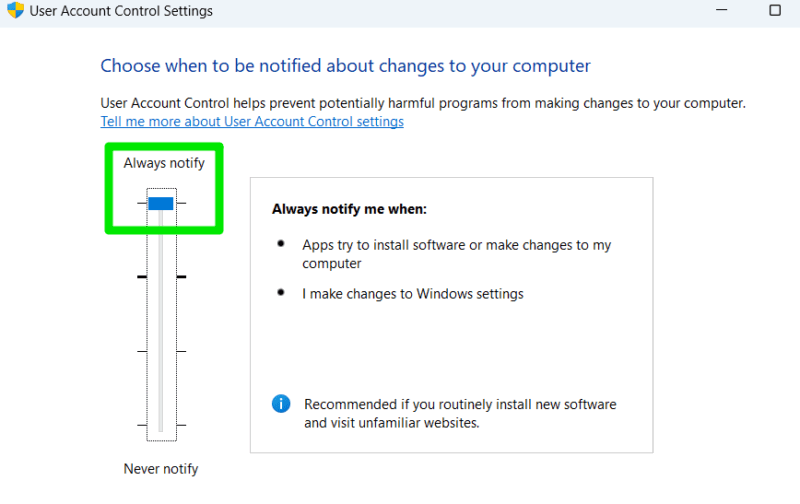

Установите UAC на максимально строгий уровень

Контроль учётных записей (UAC) препятствует незаметной установке программ с повышенными правами.

- Найдите «Изменение параметров контроля учётных записей» и передвиньте ползунок на самый верх — Всегда уведомлять.

Регулярно обновляйте Windows, драйверы и BIOS/UEFI

Патчи закрывают известные уязвимости. Особое внимание уделяйте драйверам, поскольку они загружаются на ранних этапах и могут быть использованы для эскалации привилегий.

- Windows Update: Параметры -> Обновление Windows -> Проверить обновления.

- Драйверы: используйте обновления от производителя или централизованные инструменты управления обновлениями.

- BIOS/UEFI: обновления редки, но критичны при обнаружении уязвимостей в загрузочной цепочке.

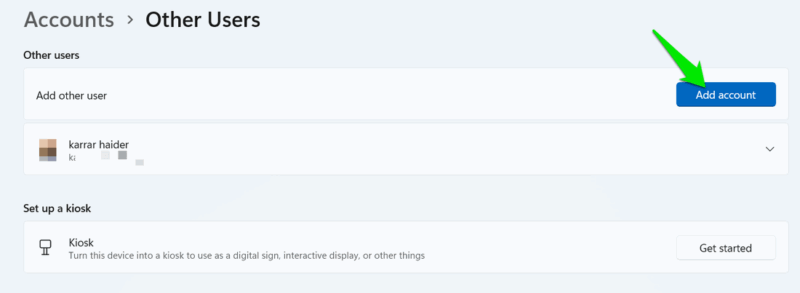

Используйте стандартную учётную запись для ежедневной работы

Обычная (Standard) учётная запись ограничит возможность установки драйверов и модификации системных компонентов. Администратор нужен только для установки ПО и изменений конфигурации.

- Параметры -> Учётные записи -> Другие пользователи -> Добавить учётную запись и выберите Обычная учётная запись.

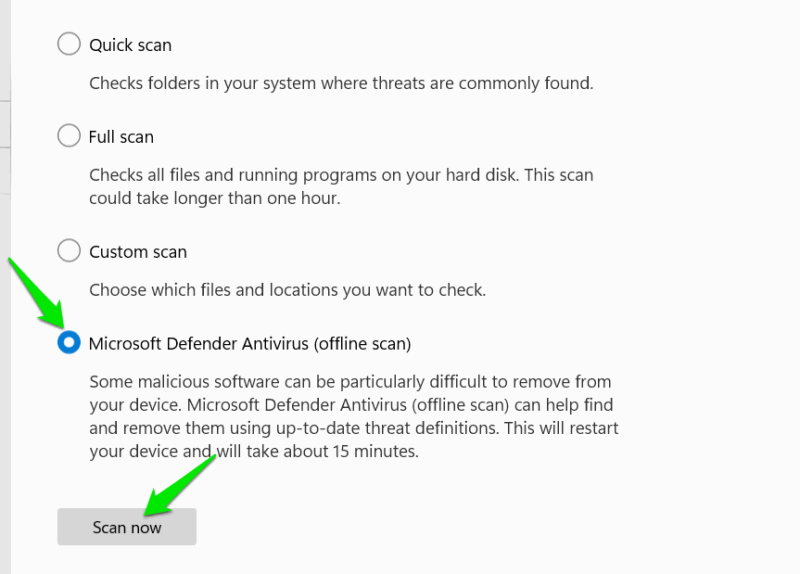

Периодически запускайте загрузочное (offline) сканирование

Загрузочное сканирование выполняется до загрузки ОС и эффективнее против скрытых модулей.

- Безопасность Windows -> Защита от вирусов и угроз -> Параметры сканирования -> выберите Офлайн-сканирование Microsoft Defender и нажмите Сканировать сейчас.

Альтернативы: сторонние продукты (Malwarebytes, Avast One) предлагают собственные загрузочные сканеры.

Не запускайте сомнительное ПО и не отключайте защиту

Если приложение просит отключить Secure Boot, TPM, VBS или UAC — это явный красный флаг. Избегайте пиратских сборок, «хаков» для игр и непроверенных драйверов.

Симптомы заражения ядром и первые шаги

Признаки могут быть разнообразны, но среди типичных:

- частые синие экраны (BSOD), падения и перезагрузки;

- необычно высокая загрузка CPU или диска без видимых процессов;

- подозрительная сетьвая активность даже в простое;

- невозможность обновить ОС или поставить защитные обновления;

- процессы и файлы, которые не видны стандартными средствами.

Если вы подозреваете заражение — действуйте быстро и по порядку:

- Отключите устройство от сети (Wi‑Fi, Ethernet).

- Если возможно, сохраните логи и дампы памяти — они пригодятся при анализе.

- Выполните офлайн-сканирование через Microsoft Defender или специализированный загрузочный сканер.

- Используйте инструмент с поддержкой сканирования руткитов.

- При неудаче — подготовьте план переустановки и восстановления.

Playbook реагирования на подозрение на вредонос в ядре (SOP)

Ниже — упрощённый пошаговый алгоритм для администраторов и специалистов по ИБ.

- Идентификация

- Зафиксируйте симптомы, время, журналы событий (Event Viewer), сетевые соединения.

- Снимите образ диска и дамп памяти при условии, что это не усугубит ситуацию.

- Изоляция

- Отключите машину от сети.

- Заблокируйте учётные записи, которые могли быть скомпрометированы.

- Первичное исследование

- Запустите офлайн-сканирование и специализированные rootkit-сканеры.

- Используйте автономные загрузочные носители с антивирусом (rescue disk).

- Устранение

- Если корневой руткит найден и удалён, повторно просканируйте и проверьте целостность загрузочных компонентов.

- Если удаление с помощью ПО невозможно — планируйте чистую установку ОС.

- Восстановление

- Переустановите ОС с чистого образа; при подозрении на компрометацию BIOS/UEFI — перепрошивка.

- Сбросьте CMOS и, при необходимости, замените ключи/пароли прошивки.

- Пост‑инцидентный анализ

- Проведите forensics: определите вектор атаки, выявите затронутые системы и усильте защиту.

- Обновите политики, инструменты и процедуры.

Шаблон (короткий) для инцидента

- Дата/время обнаружения

- Симптомы

- Подтверждённые индикаторы компрометации (IOC)

- Принятые меры (изоляция, сканирование, переустановка)

- Итог и дальнейшие действия

Инструменты и подходы к удалению руткитов

- Malwarebytes с включённым сканированием руткитов (в настройках — «Scan for rootkits»).

- Microsoft Defender Offline — для начального офлайн-сканирования.

- Rescue‑диски от производителей антивирусов (Kaspersky Rescue Disk, Bitdefender Rescue CD).

- Для сложных случаев — средства судебной экспертизы (Volatility, Rekall) для анализа дампов памяти.

Важно: удаление руткита не всегда гарантирует восстановление доверия к системе. В ряде случаев безопаснее выполнить чистую установку.

Когда защита может не сработать — контрпримеры и ограничения

- Устаревшее оборудование без TPM или с отключённым Secure Boot — защитные механизмы ограничены.

- Пользователь сознательно отключил защиты ради запуска сомнительного ПО.

- Эксплойт «нулевого дня» (0‑day) в драйвере/ядре, ещё не закрытый патчем.

- Физический доступ злоумышленника: модификация прошивки на аппаратном уровне или установка аппаратного кейлоггера.

Эти случаи требуют особых процедур: от аппаратной проверки до привлечения поставщика оборудования.

Тесты, приёмка и контроль эффективности (минимальные критерии приёмки)

- Secure Boot и TPM 2.0 должны быть включены и корректно работать.

- Memory integrity (VBS) — включена и не приводит к структурам с ошибками.

- Регулярные офлайн-сканирования проходят без обнаружения руткитов.

- Драйверы подписаны и обновляются централизованно.

- План восстановления и переустановки проверен на тестовом устройстве.

Критерии приёмки: отсутствие руткитов по результатам независимого офлайн-сканирования и успешное прохождение тестов целостности загрузочной цепочки.

Роль‑ориентированные чек‑листы

Пользователь — базовый чек‑лист:

- Не использовать учётную запись администратора для повседневных задач.

- Не отключать UAC, Secure Boot или другие защиты.

- Не устанавливать ПО из ненадёжных источников.

- Немедленно сообщать о подозрительной активности IT‑службе.

Администратор — чек‑лист:

- Включить и контролировать Secure Boot и TPM в инвентаризации устройств.

- Периодически обновлять драйверы и BIOS/UEFI.

- Настроить централизованную политику UAC и управление привилегиями.

- Проводить регулярные офлайн‑сканирования на случай индикации компрометации.

Специалист по ИБ — чек‑лист:

- Внедрить мониторинг целостности загрузочной цепочки (boot integrity).

- Настроить IDS/EDR с возможностью анализа памяти и детектирования скрытой активности.

- Разработать и протестировать план переустановки и перепрошивки BIOS/UEFI.

- Поддерживать процедуры судебной экспертизы (сбор дампов, логов).

Методики тестирования и контрольные сценарии

- Тест совместимости: включить Memory integrity и прогнать критические приложения и драйверы.

- Тест восстановления: имитировать руткит и проверить, что резервный план переустановки работает.

- Red Team / Pentest: проверка в запланированной среде с целью проверить обнаружение и восстановление.

- Мониторинг телеметрии: анализ аномалий в поведении процессов и сетевой активности.

Критерии успешного теста: обнаружение индикаций и корректная работа процедур восстановления без утраты данных критического уровня.

Ментальные модели и эвристики

- «Глубокая защита» (defense in depth): сочетание аппаратных, программных и процессных мер.

- Эвристика «привилегий по потребности»: минимизируйте число администраторов и права, предоставляемые приложению.

- «Путь наименьшего сопротивления»: злоумышленники ищут самый простой вектор (старые драйверы, отключённый Secure Boot).

- «Проверка доверия»: если программа или драйвер требует отключения защиты — отказывайтесь.

Риск‑матрица (какие риски и как их смягчать)

- Высокий риск: отсутствие TPM/Secure Boot на хосте. Смягчение: замена оборудования или использование аппаратных шлюзов.

- Средний риск: устаревшие драйверы. Смягчение: централизованное обновление драйверов и валидация подписи.

- Низкий риск при соблюдении мер: заражение предотвращается или обнаруживается на ранней стадии.

Безопасность прошивки и восстановление BIOS/UEFI

Если подозрения распространяются на прошивку — стандартное ПО может не справиться. Рекомендуемые шаги:

- Сброс CMOS и проверка логов прошивки.

- Перепрошивка BIOS/UEFI официальным образом с сайта производителя.

- При сильных признаках компрометации — обратиться к сервисному центру для безопасной перепрошивки и проверки железа.

Не пытайтесь «патчить» прошивку сомнительными утилитами — это увеличивает риск необратимого повреждения.

Privacy и соответствие требованиям (коротко)

Если устройство принадлежит организации с требованиями соответствия (GDPR, отраслевые стандарты), инцидент с вредоносом уровня ядра требует уведомления компетентных лиц и возможной отчётности согласно внутренним правилам и законодательству. Сохраняйте логи и документируйте все шаги реагирования.

Decision flow: что делать при подозрении (Mermaid)

flowchart TD

A[Заподозрили заражение] --> B{Есть ли доступ к сети?}

B -- Да --> C[Отключить от сети]

B -- Нет --> C

C --> D[Сделать дамп памяти и скопировать логи]

D --> E[Запустить офлайн-сканирование]

E --> F{Обнаружен руткит?}

F -- Да --> G[Попытка удаления специализированными инструментами]

F -- Нет --> H[Мониторинг и аудит]

G --> I{Удалось удалить?}

I -- Да --> H

I -- Нет --> J[Переустановка ОС и перепрошивка BIOS]

J --> K[Восстановление из чистых бэкапов]

H --> L[Пост-инцидентный анализ и усиление защиты]Часто задаваемые вопросы (FAQ)

Как понять, что заражение именно в ядре, а не пользовательское ПО?

Признаками заражения ядром чаще всего являются устойчивые изменения поведения системы: процессы, которых не видно обычными средствами; невозможность обновления антивируса; системные сбои до загрузки ОС или в ранней стадии загрузки.

Можно ли восстановиться без переустановки ОС?

Иногда да — если руткит обнаружен и корректно удалён специализированными средствами. Однако доверие к системе может быть нарушено, и для критичных окружений рекомендуют чистую установку.

Что делать с устройствами без TPM или с отключённым Secure Boot?

Рассмотрите апгрейд оборудования. На уровне организации можно ограничить доступ таких устройств к критическим ресурсам и усилить мониторинг.

Глоссарий — 1 строка определения

- Ядро (kernel): центральный модуль ОС, управляющий ресурсами.

- Secure Boot: механизм проверки подписи ПО при загрузке.

- TPM: аппаратный модуль для хранения криптографических корней доверия.

- Rootkit: вредонос, который скрывает своё присутствие в системе.

- Bootkit: руткит, внедрённый в загрузочную цепочку.

Итог — основные рекомендации

- Включите Secure Boot и TPM 2.0 на всех совместимых машинах.

- Включите VBS/Memory Integrity и убедитесь в совместимости драйверов.

- Используйте стандартные учётные записи для повседневной работы и строгие политики UAC.

- Проводите офлайн-сканирования и имейте план переустановки/перепрошивки на случай неудачи.

- Документируйте инциденты и проводите пост‑инцидентный анализ для устранения вектора атаки.

Image credit: Freepik. All screenshots by Karrar Haider.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone