Мошенничество с AI‑голосом, нацеленное на аккаунты Gmail

Изображение: экран ноутбука с входящими сообщениями Gmail и открытой почтой.

Что произошло

Исследователь Сам Митрович описал новую комбинацию приёмов. Атака использует синтезированный AI‑голос, подмену телефонного номера и профессионально выглядящее письмо. В результате мошенники представляются сотрудниками поддержки Google и убеждают жертву выдать персональные данные или коды доступа.

Самая распространённая последовательность выглядит так:

- Попытка входа в ваш Google‑аккаунт — вы получаете уведомление о попытке входа.

- Если вы отклоняете попытку, через некоторое время вам звонят.

- На звонке звучит AI‑голос, который говорит, что аккаунт был взломан, и просит подтвердить данные.

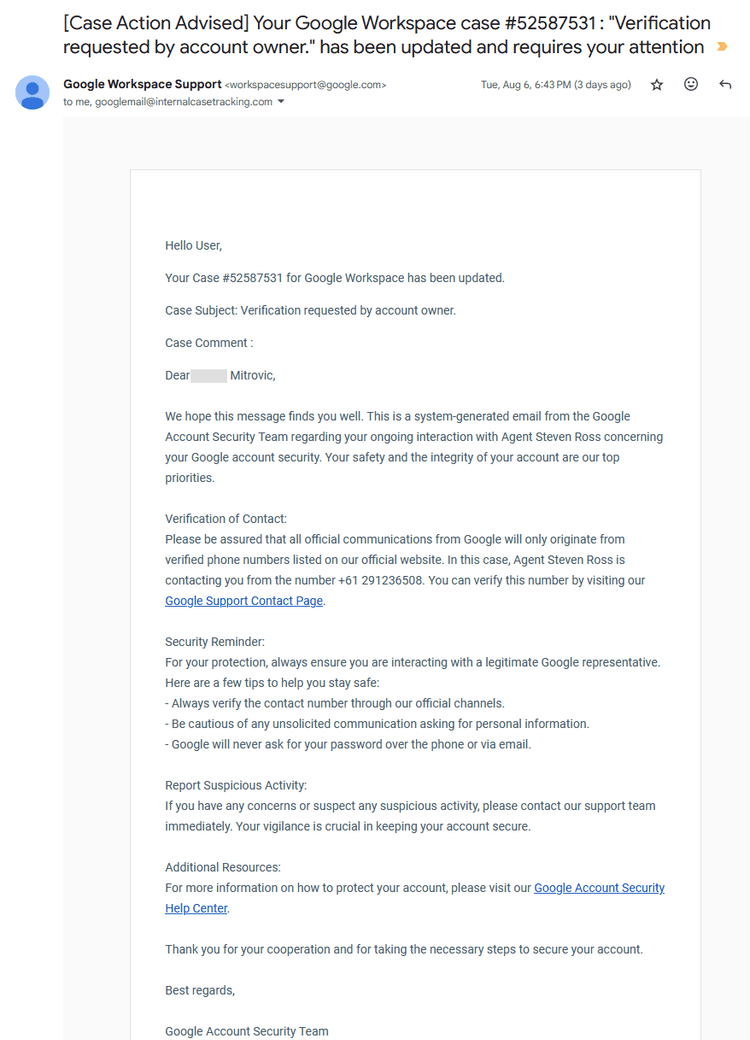

В примере, который описал Митрович, звонок и письмо выглядели особенно правдоподобно: номер выглядел как от Google, а письмо — профессиональным.

Изображение: пример мошеннического письма, имитирующего уведомление от службы поддержки Google.

Как именно работает подмена и AI

- Подмена номера (caller ID spoofing) позволяет показывать в звонке знакомый номер.

- Поддельные письма используют видимые поля отправителя и фирменную графику, но домен и заголовки могут не совпадать с реальными.

- Синтезированный голос читает заранее подготовленный сценарий и реагирует на ответы так, чтобы казаться уверенным сотрудником.

Эти приёмы сами по себе не новые. Новое — сочетание нескольких каналов (почта + звонок) и реалистичная голосовая подача с помощью AI.

Признаки мошенничества (красные флаги)

- Google почти никогда не звонит обычным пользователям по мобильному телефону по вопросам безопасности — исключение составляет Business Profile и платная поддержка.

- Запрашивают пароли, одноразовые коды или полные данные кредитной карты — это прямой признак мошенничества.

- Нерелевантные или подозрительные домены в полях отправителя.

- Давление во время разговора: угроза блокировки аккаунта сейчас же, требование «срочно подтвердить».

Важно: если вам некомфортно во время звонка — положите трубку и инициируйте проверку через официальный интерфейс Google.

Что делать сразу — пошаговый план реагирования

- Немедленно положите трубку.

- Не передавайте пароли, коды из SMS, копии документов или доступ к устройствам.

- Откройте аккаунт Google через официальный сайт accounts.google.com (вручную введите адрес в браузере).

- Проверьте раздел «Безопасность» → «Недавние события безопасности» и «Устройства, на которых выполнен вход».

- Если есть сомнительные устройства или сессии — завершите их и смените пароль.

- Включите двухфакторную аутентификацию (2FA). Лучший вариант — аппаратный ключ (FIDO2) или приложение‑генератор кодов, а не только SMS.

- Если были утечки персональных данных — свяжитесь со службой поддержки Google через официальный сайт и опишите инцидент.

- При подозрении на компрометацию банковских данных — свяжитесь с банком.

Мини‑методология проверки подозрительного письма

- В Gmail откройте письмо и выберите «Показать оригинал» (Show original).

- Проверьте заголовки: поля SPF, DKIM и Authentication‑Results.

- Проверьте домен в поле From и совпадает ли он с реальным доменом Google (google.com, accounts.google.com).

- Если заголовки указывают на сторонний почтовый сервер или отсутствуют DKIM/SPF — письмо подозрительно.

Чеклист для разных ролей

Чеклист для обычного пользователя:

- Положить трубку при подозрении.

- Никому не давать пароли и коды.

- Сменить пароль и включить 2FA.

- Проверить активность входов.

Чеклист для IT‑администратора:

- Настроить DMARC/SPF/DKIM для доменов компании.

- Информировать сотрудников о новых схемах фишинга.

- Блокировать подозрительные IP и внедрить мониторинг входов.

Ментальные модели и эвристики

- Проверяй канал: официальные провайдеры безопасности не запрашивают пароли по телефону.

- Предположи мошенничество, если кто‑то давит на время.

- Двойная проверка: получили уведомление — инициируй проверку через официальный сайт, а не по ссылкам из письма или по телефону.

Когда эта схема не сработает

- Если вы всегда проверяете канал через официальный сайт и используете аппаратные ключи вместо SMS, злоумышленникам будет трудно получить доступ.

- Схема хуже работает против пользователей и организаций с жёсткими процедурами поддержки и подтверждающими кодами, которые нельзя переслать по телефону.

Защита и жёсткое укрепление аккаунта

- Предпочитайте аппаратный ключ (FIDO2) для 2FA.

- Используйте уникальные пароли и менеджер паролей.

- Отключите авторизацию по SMS, если это возможно для вашего аккаунта.

- Активируйте оповещения о подозрительной активности и регулярно проверяйте устройства.

Краткий словарь

- Подмена номера: показ чужого номера на вашем телефоне.

- 2FA: двухфакторная аутентификация — второй уровень подтверждения доступа.

- DKIM/SPF/DMARC: механизмы проверки подлинности отправителя в электронной почте.

Итог

Мошенническая схема с AI‑голосом использует сразу несколько каналов и может выглядеть очень правдоподобно. Главное правило — не действовать по указаниям в звонке и проверять всё через официальные интерфейсы. Защитите аккаунт двухфакторной аутентификацией и аппаратными ключами, и обучите домашних/коллег распознавать признаки фишинга.

flowchart TD

A[Получаете уведомление о входе] --> B{Отклонили вход?}

B -- Да --> C[Через время звонок с AI]

B -- Нет --> D[Проверить активность через аккаунт Google]

C --> E{Вызов подозрителен?}

E -- Да --> F[Положить трубку и проверить аккаунт официально]

E -- Нет --> DПримечание: если вы не уверены, лучше прекратить коммуникацию и обратиться в поддержку Google через официальный сайт.