Безопасность удалённой работы: как защитить данные во время пандемии

В условиях пандемии и массового перехода сотрудников на удалёнку офисы опустели, а дома сотрудников часто не готовы по уровню защиты. Хакеры быстро адаптировались к новым условиям и повысили интенсивность атак: фишинг, вредоносные вложения, целевые кампании и атаки на VPN — всё это стало частью повседневности.

Ниже мы подробно разберём основные вызовы, которые стоят перед работодателями и сотрудниками, и предложим практичные меры защиты. В конце — роль‑ориентированные чек‑листы, пошаговые процедуры и план реагирования на инциденты.

Определения ключевых терминов

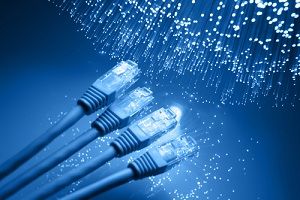

- VPN: виртуальная частная сеть, которая шифрует трафик между устройством сотрудника и корпоративной сетью.

- Эндпоинт: устройство пользователя (ноутбук, смартфон, планшет), через которое осуществляется доступ к корпоративным ресурсам.

- DMZ: демилитаризованная зона сети — сегмент, изолирующий публично доступные сервисы от внутренней сети.

С какими проблемами сталкиваются работодатели

Переход на удалённую работу выявил слабые места в инфраструктуре и процессах. Ниже — основные проблемы и последствия.

Нужда в надёжных и непрерывных соединениях

Многие компании ранее не считали приоритетом обеспечение большого числа стабильных и безопасных VPN‑подключений. Сейчас доступ сотрудников к корпоративным ресурсам удалённо должен быть защищён и надёжен. Надёжный VPN и правильно настроенные брандмауэры — база защиты.

Важно: VPN должен поддерживать актуальные протоколы шифрования и мультифакторную аутентификацию (MFA).

Рост использования личных устройств

Сотрудники работают с личных ноутбуков и смартфонов. Такие устройства часто не имеют актуального ПО защиты и централизованного мониторинга. Это увеличивает риск компрометации и распространения угроз на корпоративные ресурсы.

Недостаток осведомлённости о безопасности

Многие сотрудники не получили формального обучения по кибербезопасности. В условиях отсутствия IT‑поддержки дома люди принимают рискованные решения: устанавливают ПО из ненадёжных источников, повторно используют пароли или открывают сомнительные вложения.

Увеличение числа фишинговых атак

Атаки, связанные с темой пандемии, стали массовыми. Сообщения с ложной информацией о помощи, тестах или срочных инструкциях побуждают пользователей к ошибочным кликам. Даже простая кадровая рассылка может стать вектором заражения, если её перехватили или подделали.

Проблема Zoombombing и безопасность видеоконференций

Массовое использование видеоплатформ выявило уязвимости конфигурации: открытые ссылки, отсутствие паролей или неограниченный доступ приводят к появлению нежелательных гостей на встречах.

Как защитить данные при удалённой работе

План защиты должен сочетать технологические меры, процессы и обучение. Этот раздел — практическое руководство.

1) Внедрите и применяйте политику удалённой работы

Политика должна однозначно описывать:

- допустимые устройства для работы;

- требования по паролям и MFA;

- правила подключения к VPN и использования публичных Wi‑Fi;

- процесс обновления и патчинга;

- процедуру обращения в IT при инциденте.

Политика — юридически и операционно обязательный документ. Разместите её в доступном месте и требуйте подтверждения прочтения от сотрудников.

2) Инвестируйте в эндпоинт‑защиту

Эндпоинт‑решения (антивирус, EDR, руткит‑детекторы, self‑healing агенты) позволяют обнаруживать и автоматически корректировать угрозы. Централизованный агент упрощает мониторинг и развёртывание исправлений.

Рекомендации:

- выбирайте решения с облачной телеметрией и возможностью автоматической изоляции заражённого хоста;

- обязательно включайте управление уязвимостями и сканирование.

3) Обновляйте ПО и инфраструктуру

VPN и брандмауэры часто в фокусе атак. Обновляйте прошивки, применяйте патчи и проводите регулярные проверки конфигураций.

Важно: тестируйте обновления на отдельной группе устройств перед массовым развёртыванием.

4) Персонализированное обучение по безопасности

Одно стандартное обучение малоэффективно. Лучший эффект дают короткие, практические модули, связанные с конкретными рабочими сценариями. Примеры модулей:

- безопасность почты и фишинг;

- безопасная работа с облачными документами;

- правила организации видеоконференций;

- базовая цифровая гигиена для менеджеров и для сотрудников техподдержки.

5) Пароли и мобильные устройства

Обязательное требование: сильные пароли и MFA на всех сервисах. На мобильных устройствах — код блокировки и шифрование носителя при возможности.

6) Сканирование уязвимостей и сегментация сети

Регулярное сканирование уязвимостей (например, Nessus или аналог) помогает выявить слабые места. Сегментация сети и использование DMZ позволяют изолировать критичные сервисы от рисков, создаваемых удалёнными устройствами.

7) Ограничьте открытые порты и применяйте белые списки IP

Открывайте порты только по необходимости. Используйте строгие правила брандмауэра: только доверенные IP, геозонирование и логирование доступа.

8) Защита видеоконференций

Политики для видеосервисов должны включать пароли, уникальные идентификаторы собраний, ожидание в зале ожидания и ограничения на удалённое сеанс‑управление.

Playbook безопасности для удалённой работы — пошаговое руководство

Ниже — практическая последовательность действий для IT‑отдела и менеджмента при организации безопасной удалёнки.

- Оценка и классификация активов

- Инвентаризируйте приложения, данные и устройства.

- Определите критичность и классификацию данных.

- Быстрые меры защиты (0–14 дней)

- Включите MFA для всех удалённых сервисов.

- Настройте VPN с ограничением доступа по ролям.

- Обновите антивирусные базы и включите EDR‑агенты.

- Среднесрочные меры (2–6 недель)

- Внедрите политику удалённой работы и подпишите её с сотрудниками.

- Разверните централизованное управление патчами.

- Проведите обучение по фишингу.

- Долгосрочные меры (1–6 месяцев)

- Сегментируйте сеть и разверните DMZ.

- Интегрируйте управление идентификацией и доступом (IAM).

- Запустите регулярно обновляемые тесты на проникновение.

Критерии приёмки

- Все удалённые сотрудники используют VPN с MFA.

- На 100% управляемых эндпоинтах установлен EDR‑агент.

- Политика утверждена и подписана ответственными.

Роль‑ориентированные чек‑листы

Чек‑лист для IT‑администратора

- Инвентаризация активов и доступов.

- Развёртывание VPN/брандмауэров с ограничением по IP и портам.

- Настройка и мониторинг EDR и SIEM.

- Регулярное сканирование уязвимостей.

- План резервного копирования и восстановления.

Чек‑лист для менеджера команды

- Обеспечить обучение команды по фишингу.

- Контролировать соблюдение политики удалённой работы.

- Назначить ответственных за инциденты в команде.

Чек‑лист для сотрудника

- Использовать уникальные пароли и менеджер паролей.

- Включить MFA на всех сервисах.

- Работать только на утверждённых устройствах.

- Не открывать подозрительные вложения и ссылки.

План реагирования на инциденты для удалённой работы

- Обнаружение

- Сигнал от EDR/SIEM или пользовательский репорт.

- Классификация

- Оцените критичность: утечка данных, вредоносный код, компрометация учётной записи.

- Изоляция

- Немедленно удалить устройство из сети (разорвать VPN, отключить от Wi‑Fi).

- Устранение

- Соберите логи, проведите форензик‑анализ, удалите вредоносное ПО.

- Восстановление

- Восстановите систему из надёжных резервных копий, смените ключи/пароли.

- Коммуникация

- Информируйте затронутых сотрудников и клиента при необходимости.

- Постмортем

- Проведите разбор инцидента и обновите политики.

Критерии успешного восстановления

- Восстановлены сервисы в SLA‑пределах.

- Нет признаков повторной компрометации.

- Выявлены и исправлены причины инцидента.

Тесты и критерии приёмки безопасности

Тесты, которые стоит включить в регресс‑пакет:

- Проверка MFA при входе из новой сети.

- Симуляция фишинга для проверки реакции сотрудников.

- Тест восстановления из бэкапа для критичных сервисов.

- Пен‑тесты на VPN и публично доступные сервисы.

Критерии приёмки:

- 95% сотрудников успешно проходят обучающий тест на фишинг.

- Среднее время восстановления (RTO) для критичных систем соответствует заявленному.

Методика оценки рисков — мини‑методология

- Идентификация активов.

- Оценка уязвимостей и вероятности эксплойта.

- Оценка потенциального воздействия на бизнес.

- Приоритизация по модели «Impact × Effort».

- Планирование снижения риска: устранение, снижение, принятие или передача.

Пример зрелости (maturity levels)

- 1 — Начальный: нет централизованной политики и контроля.

- 2 — Повторяемый: базовые политики, ручные процессы.

- 3 — Управляемый: централизованное управление, регулярное обучение.

- 4 — Оптимизированный: автоматизация EDR/EDM, регулярный пен‑тест, реакция в режиме 24/7.

Когда предложенные меры не сработают

Контрпримеры и ограничения:

- Полная защита невозможна без инвестиций: старое оборудование и бюджетные ограничения ограничивают возможности.

- Человеческий фактор: при низкой дисциплине сотрудников любая техника делается бесполезной.

- Третий‑сторонний провайдер скомпрометирован — тогда потребуется пересмотр доверенных каналов и контрактов.

Соображения по приватности и соответствию законодательству

- Если вы обрабатываете персональные данные, убедитесь в соответствии локальным законам (например, GDPR для данных жителей ЕС).

- Минимизируйте сбор данных и документируйте юридическую основу обработки.

- Шифруйте чувствительные данные в покое и при передаче.

Edge‑кейсы и совместимость

- Старые ОС без поддержки: либо вывести из эксплуатации, либо изолировать в отдельную зону сети.

- Работа в странах с жёстким регулированием шифрования: заранее согласовать используемые протоколы и решения с юридическим отделом.

Визуальное решение — Decision tree

flowchart TD

A[Начало: удалённая работа] --> B{Устройство управляется IT?}

B -- Да --> C[Требуется VPN и MFA]

B -- Нет --> D[Ограниченный доступ, тонкая сегментация]

C --> E{EDR установлен?}

E -- Да --> F[Мониторинг и обновления]

E -- Нет --> G[Развернуть EDR]

D --> H[Запретить доступ к критичным системам]

G --> F

H --> F

F --> I[Регулярное обучение]Риск‑матрица и смягчение рисков

- Высокая вероятность + высокий ущерб: компрометация рабочего ноутбука. Митигировать: EDR, MFA, регулярные бэкапы.

- Средняя вероятность + высокий ущерб: фишинг целевых департаментов. Митигировать: обучение, симуляции фишинга.

- Низкая вероятность + высокий ущерб: уязвимость в VPN. Митигировать: патчи, пен‑тесты.

Быстрый чек‑лист внедрения за 30 дней

День 1–7:

- Включить MFA повсеместно.

- Заставить сменить слабые пароли.

День 8–14:

- Развернуть EDR на критичных устройствах.

- Настроить VPN с ограничениями доступа.

День 15–30:

- Провести первое обучение и симуляцию фишинга.

- Настроить ежедневное резервное копирование и мониторинг логов.

Заключение

Переход на удалённую работу — это не временная проблема, а новая реальность. Комплексный подход, включающий технологические решения, процессы и обучение, позволяет значительно снизить риски. Начните с базовых мер (MFA, VPN, EDR) и последовательно двигайтесь к автоматизации и просвещению сотрудников.

Важно: безопасность — это не цель, а постоянно развивающийся процесс. Регулярно пересматривайте политику и улучшайте процессы по мере появления новых угроз.

Ключевые действия прямо сейчас:

- Внедрить MFA и обновить VPN.

- Убедиться в наличии EDR на всех управляемых устройствах.

- Провести короткое практическое обучение по фишингу.

Похожие материалы

Создать подпись в Outlook — быстрый гайд

Как посмотреть историю прослушиваний Spotify

Virtual Router: Wi‑Fi хотспот на Windows

Родительский контроль в Apple TV+ — как настроить быстро

Как включить тёмную тему на Facebook