LunaSpy: что это и как защитить Android

Что такое LunaSpy

LunaSpy — это шпионское ПО для Android. Оно маскируется под антивирус или приложение для защиты банковских операций. После установки оно сканирует устройство и показывает поддельные предупреждения «обнаружены угрозы», чтобы заставить пользователя дать критические права для «удаления» этих несуществующих угроз. Получив расширенные права, злоумышленники могут:

- записывать звук и видео;

- читать SMS и журналы вызовов;

- похищать пароли из браузеров и приложений;

- выгружать фотографии и файлы;

- выполнять другие действия, характерные для шпионского ПО.

По данным Kaspersky, кампания действует как минимум с февраля прошлого года и использует более 150 доменов и IP-адресов для инфраструктуры командного управления (C2). Мишеней у кампании нет строго по демографии — инфраструктура предполагает широкий охват.

Как распространяется LunaSpy

LunaSpy чаще всего распространяется через мессенджеры. Злоумышленники отправляют ссылку на APK-файл, который пользователь скачивает и вручную устанавливает. Социальная инженерия играет ключевую роль: злоумышленники налаживают доверие (деловые сообщения, «помощь с безопасностью», якобы от знакомых аккаунтов), используют взломанные аккаунты друзей или предлагают «премиальные» версии антивирусов в групповых чатах.

Важно: APK, полученный в сообщении, — это высокий риск даже если ссылка пришла от знакомого. Часто аккаунты друзей используются без их ведома.

Будьте критичны к ссылкам на APK в мессенджерах

- Никогда не скачивайте и не устанавливайте APK, если вы не уверены в источнике.

- Не открывайте ссылки в сообщениях, которые выглядят странно или не по теме.

- Если ссылка пришла от знакомого, уточните у него лично (не в чате), был ли он отправителем.

- Для загрузки приложений пользуйтесь только официальным магазином Google Play или доверенными источниками, проверенными вашей организацией.

Если сомневаетесь — не открывайте ссылку. Это простой и эффективный способ избежать заражения.

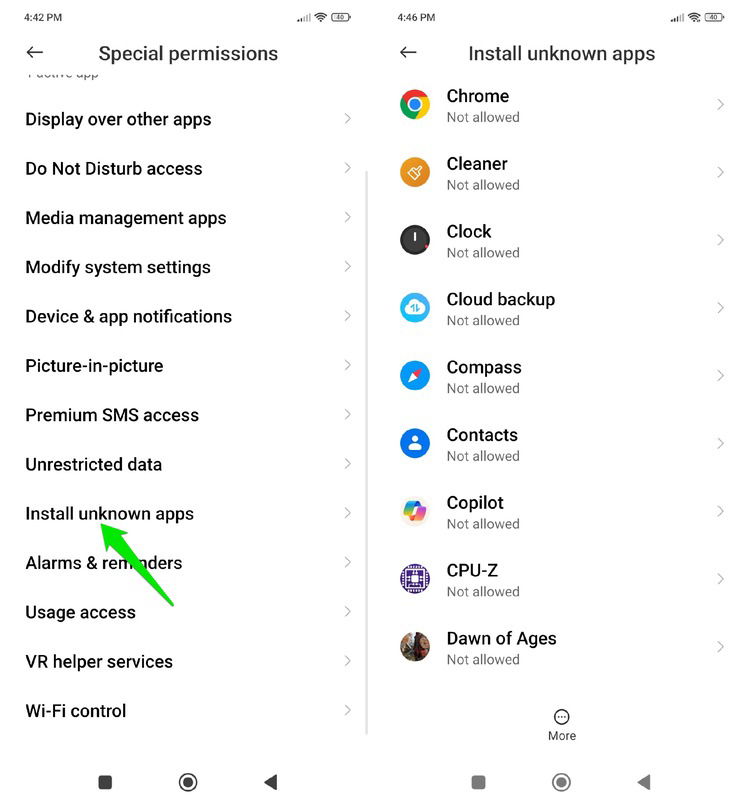

Убедитесь, что ни одно приложение не имеет разрешения «Установка неизвестных приложений»

Для установки APK требуется специальное разрешение «Установка неизвестных приложений». Если оно включено для какого-либо приложения, тот же источник или вредоносный APK может установиться с минимальным сопротивлением.

Важно: у разных производителей телефонов меню может отличаться. Обычно параметр находится в разделе конфиденциальности или разрешений приложений.

Общие шаги (пример):

- Откройте Настройки телефона.

- Перейдите в «Защита конфиденциальности» или «Приложения» → «Специальные разрешения».

- Найдите «Установка неизвестных приложений».

- Убедитесь, что под списком приложений нет статуса «Разрешено». Отключите этот доступ для всех приложений.

Внимательно выдавайте разрешения приложениях

LunaSpy полагается на расширенные права. Многие из них дают приложению полный доступ к вашему устройству. Никогда не давайте эти права незнакомым приложениям.

Критические разрешения, которые могут запросить подобные шпионские приложения:

- Accessibility service (службы доступности): позволяют читать содержимое экрана и выполнять действия от имени пользователя. Часто используются для перехвата действий и обхода интерфейсов.

- Device administrator (администратор устройства): даёт приложению устойчивость — оно может блокировать удаление и менять системные настройки.

- Draw over other apps (наложение поверх других приложений): позволяет показывать поддельные окна или скрывать системные запросы, чтобы украсть пароли.

- Микрофон и камера: запись аудио/видео без уведомлений.

- Доступ ко всем файлам: чтение/копирование личных данных и фото.

- Доступ к звонкам и SMS: чтение сообщений и журналов вызовов.

Если приложение просит несколько из перечисленных прав — откажитесь и удалите его. Любое сочетание этих разрешений у незнакомого приложения — серьёзный повод для тревоги.

Как проверить и отозвать права

- Откройте Настройки → Приложения.

- Выберите подозрительное приложение.

- Нажмите «Разрешения» и отзывайте опасные права (доступ к файлам, микрофон, камера, доступность) по одному.

- Если приложение является администратором устройства, сначала отключите администрирование (Настройки → Безопасность → Администрирование устройства), затем удалите приложение.

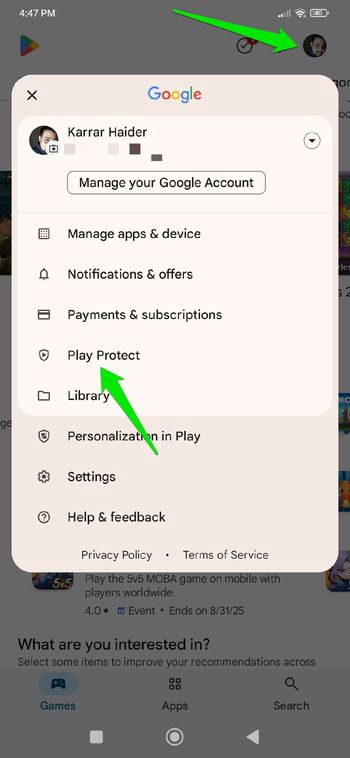

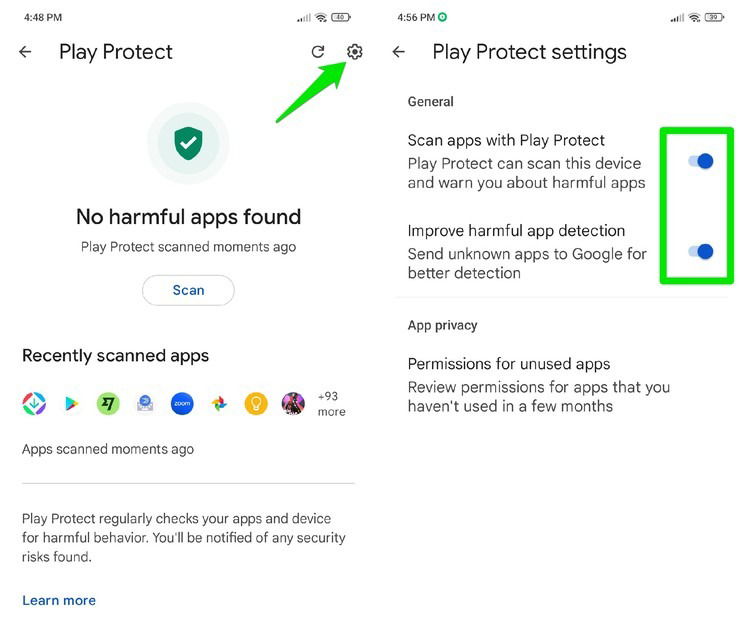

Убедитесь, что включён Google Play Protect

Play Protect сканирует устройство на вредоносные приложения и работает и для приложений, установленных через APK. В большинстве случаев Play Protect обнаружит злоупотребления, связанные с фоновыми процессами и расширенными правами.

Откройте Google Play Store, тапните по своей аватарке и выберите «Play Protect».

В Play Protect откройте настройки (значок шестерёнки) и убедитесь, что включены «Сканировать приложения с Play Protect» и «Улучшать обнаружение вредоносных приложений». Нажмите «Сканировать», чтобы проверить устройство сразу.

Дополнительные меры защиты

- Установите и держите включённым проверенный антивирус с функцией реального времени.

- Обновляйте систему и приложения — патчи закрывают известные уязвимости.

- Включите блокировку экрана и PIN/биометрию.

- Ограничьте фоновые права и автостарт для новых приложений.

- Не используйте root-доступ и не давайте суперпользовательские права неизвестным приложениям.

Признаки возможного заражения LunaSpy

- Внезапное учащение расхода батареи.

- Необычный трафик данных в фоне.

- Появление окон с требованием дать права или «удалить угрозы».

- Неизвестные приложения в списке установленных.

- Самопроизвольные звонки, SMS или изменения настроек безопасности.

Если вы заметили один или несколько признаков — действуйте быстро.

Инцидент: пошаговый план действий (Runbook)

- Отключите интернет (Wi‑Fi и мобильные данные). Это уменьшит утечку данных и связь с C2.

- Переведите телефон в безопасный режим (safe mode), чтобы временно отключить сторонние приложения.

- Проверьте список администраторов устройства и отключите подозрительные приложения от администрирования.

- В безопасном режиме удалите подозрительные приложения из Системы → Приложения.

- Запустите сканирование Play Protect и установленного антивируса.

- Если удаление недоступно или устройство продолжает вести себя подозрительно — сделайте резервную копию важных данных и выполните сброс настроек до заводских.

- Смените пароли и подключённые учетные записи (особенно банковские) со защищённого устройства.

- Сообщите в службу поддержки банка и при необходимости в правоохранительные органы.

Критерии успешного восстановления:

- Play Protect и антивирус не обнаруживают угроз;

- отклик и энергопотребление вернулись к норме;

- отсутствуют неизвестные фоновые подключения и незнакомые приложения.

Когда стандартные меры могут не помочь (когда это не сработает)

- Если шпионское ПО получило root‑права или встроилось в системную прошивку, обычное удаление и сброс к заводским настройкам может не устранить проблему.

- Если злоумышленник получил доступ к учетным записям (пароли, 2FA) — восстановление устройства не защитит уже скомпрометированные учетные записи.

В таких случаях требуется профессиональная диагностика и, возможно, прошивка устройства с официальной прошивкой производителя.

Роли и короткие контрольные списки

Пользователь:

- Не устанавливать APK из сообщений.

- Отключить установку неизвестных приложений для всех программ.

- Не давать критические права незнакомым приложениям.

- Включить Play Protect и обновления.

ИТ‑специалист / администратор:

- Настроить корпоративные политики MDM/EMM, запрещающие установку APK.

- Блокировать негарантированные источники через прокси или фильтрацию.

- Проводить периодические сканирования и аудит прав приложений.

Команда реагирования на инциденты:

- Быстро изолировать устройство и собрать логи.

- Выполнить процедуру восстановления и коммуникации с пользователем.

- Провести разбор причин и закрыть вектор проникновения.

Мини‑методология реагирования (Detect → Contain → Eradicate → Recover → Lessons)

- Detect: обнаружение через сигнатуры, аномалии сети или жалобы пользователей.

- Contain: изоляция устройства и отключение сетей.

- Eradicate: удаление вредоносного ПО, сброс или прошивка.

- Recover: восстановление данных и учетных записей, проверка целостности.

- Lessons: обновление политик, обучение пользователей, внедрение 예방ных мер.

Критерии приёмки (тесты / признаки успешного удаления)

- Автоматические сканеры (Play Protect, антивирус) не показывают угроз.

- Нет необычной активности сети и скачивания трафика.

- Пользователь подтверждает отсутствие фальшивых уведомлений и запросов прав.

- Нормальное время автономной работы и производительность.

Факты и ключевые числа

- Активность кампании: как минимум с февраля (по данным Kaspersky).

- Инфраструктура: более 150 доменов и IP, используемых для командного управления.

- Вектор распространения: APK через мессенджеры и социальную инженерию.

Короткий глоссарий

- APK — формат установщика Android приложения.

- C2 (командно‑управляющая инфраструктура) — серверы злоумышленников, управляющие вредоносным ПО.

- Служба доступности — системная функция для помощи пользователям с ограничениями, но часто используется злоумышленниками.

- Администратор устройства — привилегия для управления устройством на системном уровне.

- Play Protect — встроенная в Google служба для сканирования и защиты приложений.

Приватность и последствия для данных

Если вы подозреваете утечку личных данных (пароли, фото, банковские данные), немедленно:

- Смените пароли и включите двухфакторную аутентификацию на важнейших сервисах с другого, безопасного устройства.

- Свяжитесь с банком при подозрении на компрометацию финансовых данных.

- Проведите аудит разрешений и учётных записей.

Краткое резюме

LunaSpy — опасное и целенаправленное шпионское ПО для Android, распространяющееся через APK в мессенджерах и опирающееся на социальную инженерию. Самые эффективные меры защиты — не устанавливать APK из сомнительных источников, отключить разрешение на установку неизвестных приложений, внимательно контролировать разрешения и держать включённым Google Play Protect. При подозрении на заражение — немедленно изолируйте устройство, выполните сканирование и при необходимости полный сброс с последующей сменой паролей.

Важно: если вы в корпоративной среде, подключите ИТ‑отдел и MDM для централизованного контроля и расследования.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone