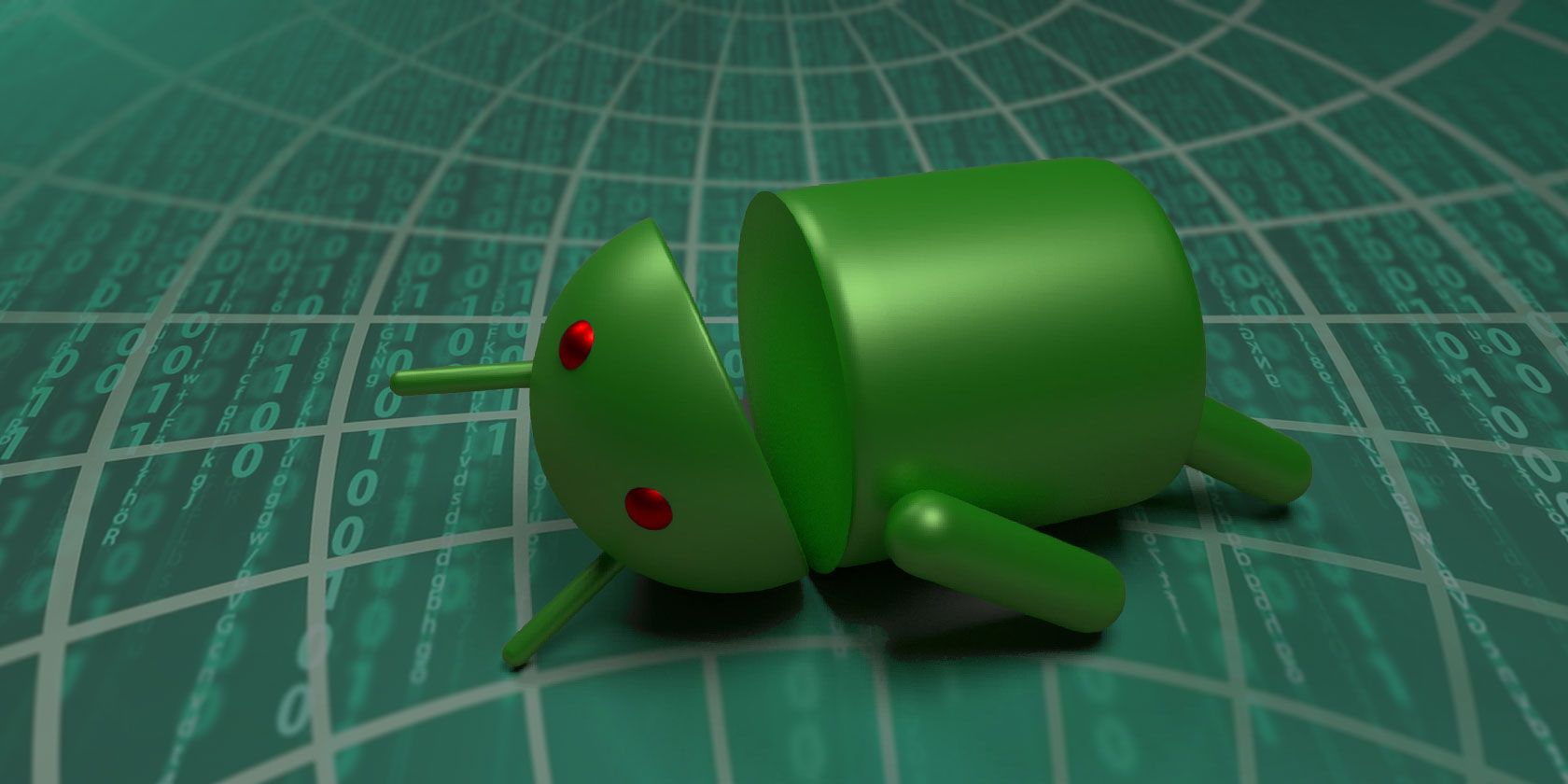

Agent Smith на Android: как обнаружить, удалить и защититься

Что такое Agent Smith

Agent Smith — это модульный вредонос для Android, который заменяет установленные приложения их зловредными версиями без явного уведомления пользователя. Вредонос не ставит своей основной целью массовую кражу пользовательских данных: он заменяет приложения, чтобы показывать настолько много рекламы, что это становится источником дохода для оператора. В ряде случаев реклама блокирует взаимодействие с приложением или автоматически приводит к оплатам рекламных показов.

Название «Agent Smith» отсылает к персонажу из фильма «Матрица», которому также присуща вирусная природа. Исследование Check Point отмечает, что методы распространения и маскировки вредоноса напоминают поведение фильма: тихая, скрытая модификация и быстрый рост числа заражений.

Ключевые факты

- По оценкам Check Point, общее число заражённых устройств составляет порядка 25 миллионов; около 15 миллионов из них находятся в Индии.

- Следующие по количеству заражений страны: Бангладеш (~2,5 млн), США (~300 тыс) и Великобритания (~137 тыс).

Важно: эти цифры взяты из отчёта исследователей и используются здесь как контекст инцидента.

Почему Agent Smith опасен

- Заменяет легитимные приложения на модифицированные версии, которые выглядят и ведут себя почти как оригинал.

- Обход системных ограничений и маскировка под системные обновления или легитимные процессы (например, имитация Google Updater).

- Может поддерживать длительную инфекцию за счёт механизма автогенерируемых обновлений и многомодульной архитектуры.

Опасность не в краже паролей напрямую, а в невидимой монетизации через рекламу и поддерживаемой ботнет‑инфраструктуре.

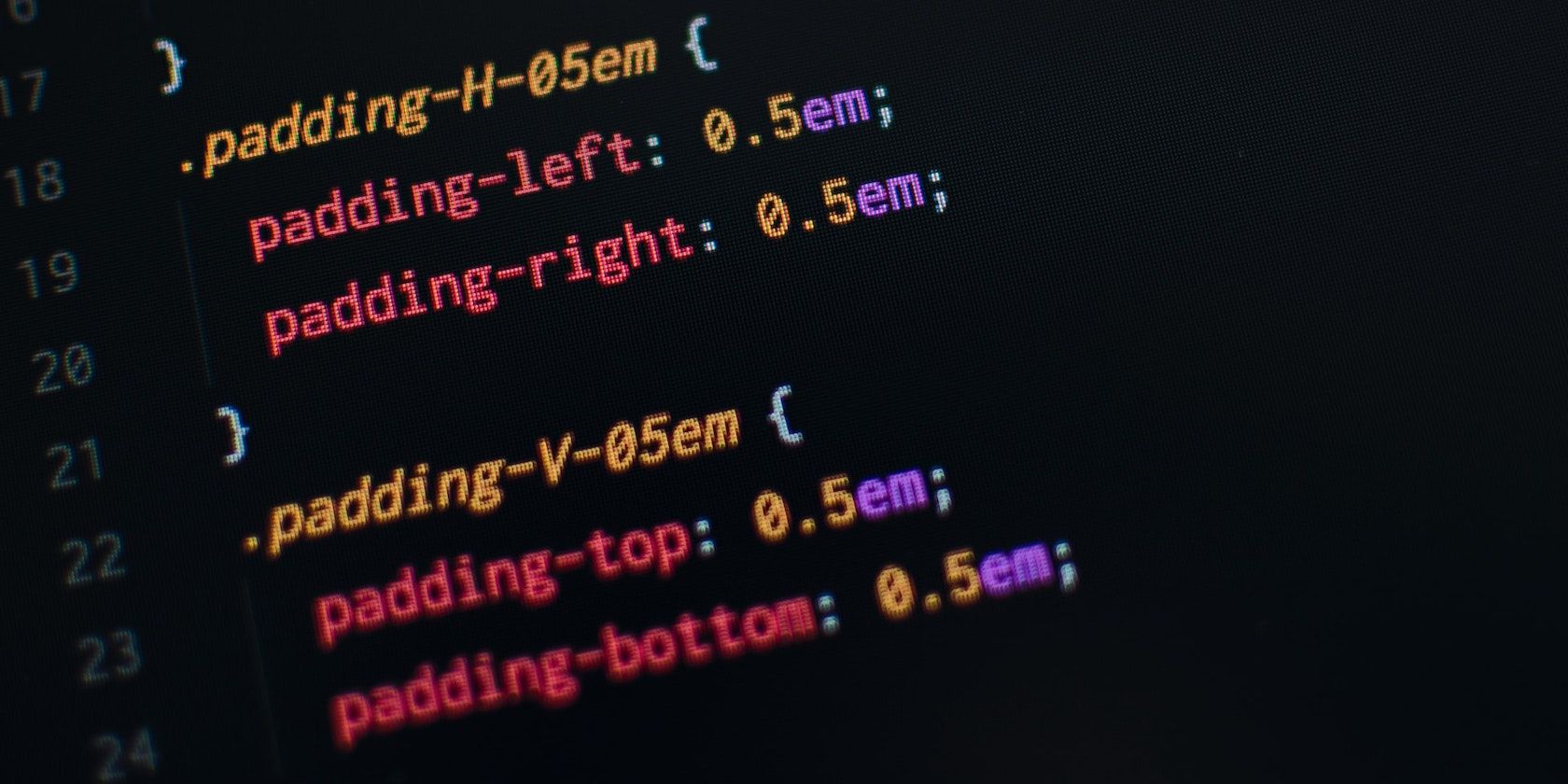

Как работает Agent Smith

Исследователи связывают происхождение кампании с компанией, помогавшей китайским разработчикам выходить на зарубежные рынки. Первая волна появлялась через сторонний магазин 9Apps, ориентированный на индийских, арабских и индонезийских пользователей, что объясняет концентрацию заражений в этих регионах.

Основная логика заражения выглядит так:

- Первая точка входа — сторонний магазин или репак легитимного приложения. Злоумышленники публикуют приложение с минимальной функциональностью, которое привлекает установку.

- Загруженный «dropper» содержит зашифрованные вредоносные модули и маскируется под простые утилиты, игры или откровенные приложения.

- После установки dropper расшифровывает и разворачивает модули, маскируя свою активность под службы обновления (например, имитацией Google Updater или «com.google.vending»).

- Ядро собирает список установленных приложений. Если на устройстве есть цель из «списка добычи», вредонос внедряет патч, заменяя оригинальное приложение на злонамеренную сборку, которая выглядит как обновление.

Целевая «список добычи» включает популярные приложения: WhatsApp, Opera, SwiftKey, Flipkart, Truecaller и другие.

Особенности эксплойтов

Agent Smith использует сочетание известных уязвимостей Android: «Janus», «Bundle» и «Man‑in‑the‑Disk». Каждая из них по‑отдельности позволяет модифицировать пакеты или использовать недостатки в механизме установки/обмена файлами; вместе они дают трёхэтапный процесс, который делает атаку устойчивой и масштабируемой.

Короткие определения терминов

- Janus — уязвимость, позволяющая дописать вредоносный код в APK без изменения подписи.

- Bundle — метод репаковки и доставки модифицированных пакетов приложений.

- Man‑in‑the‑Disk — атака, при которой внешний файл в общем хранилище используется для подмены данных приложения.

Модульная структура вредоноса

Agent Smith состоит из нескольких модулей, каждый из которых выполняет отдельную роль:

- Loader — распаковывает и запускает основной модуль.

- Core — собирает информацию, связывается с командным сервером (C&C) и получает «список добычи».

- Boot — внедряется в репакованное приложение и запускает последующие этапы при старте приложения.

- Patch — производит замену кода приложения, внедряет рекламный SDK.

- AdSDK — модуль, отвечающий за показ и доставку рекламы.

- Updater — поддерживает механизм обновлений для сохранения контроля над репакованными приложениями.

Модульность позволяет масштабировать атаку и добавлять новые рекламные пакеты без повторной массовой рассылки dropper‑приложений.

Как обнаружить Agent Smith на устройстве

Признаки заражения

- Резкий и заметный рост количества рекламных окон в обычных приложениях.

- Реклама, от которой невозможно выйти или которая появляется поверх интерфейса и блокирует взаимодействие.

- Изменение поведения знакомых приложений, замедление работы, неожиданные запросы на разрешения.

Важно: подобное поведение может быть вызвано и другими рекламными троянами, например Joker. Следует рассматривать признаки в совокупности и выполнять проверку.

Быстрая проверка

- Просмотрите список недавно установленных приложений через Настройки → Приложения.

- Проверьте, есть ли приложения, которыми вы не пользовались или которые кажутся «пустыми» по функциям.

- Откройте Google Play Protect в магазине Google Play и запустите проверку.

- Выполните сканирование мобильным антивирусом.

Пошаговая инструкция по удалению от пользователя

Если вы подозреваете заражение, выполните следующие действия по порядку.

- Сделайте резервную копию важных данных (фотографии, контакты, сообщения), если это возможно безопасно.

- Переключите устройство в безопасный режим. В безопасном режиме сторонние приложения не запускаются, что упрощает удаление вредоносного приложения.

- В Настройках → Безопасность → Администраторы устройства проверьте, не получили ли подозрительные приложения права администратора. Если да — снимите галочку и деактивируйте.

- Удалите недавно установленные и подозрительные приложения.

- Запустите полное сканирование антивирусным приложением. Рекомендуется Malwarebytes Security как первичный инструмент; другие варианты: Avast Mobile Security, ESET Mobile Security, Bitdefender Mobile Security.

- После удаления и сканирования перезагрузите устройство и наблюдайте за поведением приложений.

- Если реклама или изменения сохраняются, выполните сброс к заводским настройкам как крайнюю меру (предварительно сохраните резервную копию данных).

Полезные приложения и ссылки

- Malwarebytes Security — рекомендованный инструмент для обнаружения и удаления.

- Google Play Protect — встроенный механизм защиты в Google Play.

Критерии приёмки

- Все приложения из «списка добычи», установленные на устройстве, работают корректно и не показывают навязчивую рекламу.

- Сканеры безопасности не обнаруживают угроз в системе.

- Права администратора для неизвестных приложений сняты.

Инструкции для IT и специалистов по безопасности

SOP для инцидента на корпоративных устройствах

- Изолируйте подозрительное устройство от корпоративной сети и VPN.

- Заблокируйте доступ устройства к корпоративным ресурсам через MDM/UEBA.

- Соберите логи: список установленных пакетов, журналы сетевых подключений, трейс процессов.

- Проведите сканирование с корпоративным EDR/антивирусом и сравните IOC с базой угроз.

- Если заражение подтверждено, инициируйте процесс восстановления: удалённая очистка устройства или перевод в managed‑wiping через MDM.

- Обновите политики: запрет установки приложений из сторонних магазинов, принудительные обновления ОС, ограничение прав пользователей.

Роль‑ориентированные чеклисты

Для конечного пользователя

- Сверить список приложений с тем, что вы устанавливали.

- Запустить антивирус и выполнить сканирование.

- Не вводить платёжные данные в приложения, которые ведут себя странно.

Для администратора IT

- Проверить журналы MDM и обнаружить массовые установки из сторонних источников.

- Обновить белые/чёрные списки магазинов и пакетов.

- Провести ремедиацию пострадавших устройств.

Для команды реагирования на инциденты

- Собрать артефакты и индикаторы компрометации (IOC).

- Установить диапазон распространения и возможные источники репака.

- Сообщить поставщикам (Google, магазины приложений, хостинг C&C).

Альтернативные подходы к удалению и когда они применимы

- Удаление вручную через безопасный режим — работает, если вредонос не получил прав администратора и не интегрирован в системную область.

- Использование профессионального инструмента EDR/MDM для массовой очистки — предпочтительно в корпоративной среде.

- Сброс к заводским настройкам — гарантированно удаляет большинство вредоносов, но требует восстановления данных и перевстановки приложений.

Когда эти подходы не сработают

- Если вредонос приобрёл права администратора и блокирует их снятие.

- Если модификация коснулась системных разделов (редко, но возможно при root‑атаке).

Модель зрелости защиты и рекомендации по внедрению

Ниже — упрощённая модель зрелости для защиты мобильных устройств.

- Уровень 0 — пользователи свободно устанавливают приложения из любых источников.

- Уровень 1 — политика запрета сторонних магазинов, базовая антивирусная защита.

- Уровень 2 — централизованное управление через MDM, обязательные обновления ОС.

- Уровень 3 — EDR на мобильных устройствах, мониторинг IOC, автоматическая ремедиация.

Рекомендуем принимать меры по переходу не ниже уровня 2 для корпоративных устройств.

Проверочные сценарии и критерии приёмки для тестирования удаления

- После удаления: приложения из списка добычи не показывают навязчивую рекламу в течение 7 дней.

- Сканеры не обнаруживают угроз при трёхразовом сканировании разными двигателями.

- Восстановление данных подтверждено резервной копией без возврата вредоноса.

Когда это не Agent Smith — примеры контрпримера

- Устройства с предустановленным рекламным ПО от производителя, показывающие рекламу в системных приложениях.

- Рекламный SDK в свободном приложении, который раскрывает большое количество рекламных окон, но не заменяет APK.

- Низкое качество приложения, которое само по себе показывает агрессивную рекламу, но не использует механизмы замены других приложений.

Эти случаи требуют других сценариев ремедиации: удаление проблемного приложения или обращение к разработчику.

Практические рекомендации по предотвращению заражения

- Не устанавливайте приложения из сторонних магазинов. Если необходимость существует, проверяйте репутацию и подписи APK.

- Включите автоматические обновления системы и приложений через Google Play.

- Ограничьте разрешения приложений и регулярно проверяйте доступ к хранилищу и администраторским правам.

- Используйте проверенные решения для защиты: Google Play Protect, Malwarebytes или корпоративный EDR.

- Для организаций: внедрите MDM, запретите sideload и контролируйте инвентаризацию приложений.

Сохранение доказательств и взаимодействие с правообладателями

Если вы обнаружили массовое заражение в организации:

- Не выполняйте немедленный сброс до тех пор, пока специалисты по безопасности не соберут доказательства.

- Сообщите в службу поддержки Google и в магазин, откуда распространялось приложение (при возможности).

- Передайте собранные IOC исследовательской группе или поставщику безопасности для анализа.

Краткая сводка

Agent Smith — пример хорошо организованной кампании по монетизации через замену приложений. Главная защита — внимательность при установке приложений, регулярные обновления и использование проверенных средств защиты. В случаях подозрения сначала выполняйте сканирование антивирусом, затем переходите к более глубоким методам ремедиации по необходимости.

Important: если вы используете корпоративное устройство, немедленно свяжитесь с IT; самостоятельные попытки удаления без консультации могут затруднить расследование.

Дополнительно

Mermaid диаграмма принятия решения для удаления

flowchart TD

A[Начальная подозрительность на рекламу] --> B{Появилась ли внезапная реклама в обычных приложениях?}

B -- Да --> C[Проверить список недавно установленных приложений]

B -- Нет --> Z[Наблюдать и периодически сканировать]

C --> D{Есть ли подозрительные приложения или сторонние магазины?}

D -- Да --> E[Войти в безопасный режим и удалить подозрительные приложения]

D -- Нет --> F[Запустить полное сканирование антивирусом]

F --> G{Вредонос найден?}

G -- Да --> H[Следовать инструкциям антивируса; при необходимости сброс к заводским настройкам]

G -- Нет --> Z

E --> FГлоссарий в одну строку

- C&C — сервер команд и управления, откуда вредонос получает инструкции.

- Dropper — приложение, которое доставляет и разворачивает вредоносные модули.

- AdSDK — рекламный модуль, внедряющий рекламу в приложение.

Заключение

Agent Smith продемонстрировал, что комбинирование уязвимостей и использование сторонних магазинов остаётся серьёзной проблемой для экосистемы Android. Пользователи и организации должны укреплять гигиену безопасности и использовать многоуровневые средства защиты, чтобы снизить риск подобных кампаний.

Похожие материалы

Где смотреть Супербоул LVIII (2024): кабель и стриминг

Как использовать один номер на двух телефонах

Как отправлять деньги создателям на Clubhouse

Как приоритизировать список дел и действительно делать

Тема Instagram: как создать узнаваемую ленту