Настройка DNS в Windows Server

Введение

Настройка DNS в Windows Server необходима для корректного разрешения доменных имён в IP-адреса внутри сети и для работы сервисов (например, Active Directory). Ниже — понятный пошаговый гид, рекомендации по безопасности, контрольные списки и сценарии для отладки.

Краткие термины (1 строка каждый)

- DNS: система доменных имён — переводит имена в IP-адреса.

- Forward Lookup Zone: область для поиска вперёд — имя → IP.

- Host (A/AAAA): запись, связывающая имя с IPv4/IPv6.

- Authoritative DNS: сервер, отвечающий за конкретную зону.

Требования и подготовка

- У вас должны быть права администратора на целевом сервере.

- Сервер должен иметь статический IP-адрес или зарезервированный DHCP.

- Убедитесь, что порты DNS (TCP/UDP 53) открыты между клиентами и сервером.

- Если сервер будет интегрирован с Active Directory, добавьте роль на контроллер домена или согласуйте с политикой вашей сети.

Пошаговая инструкция по настройке DNS

- Выполните вход в Windows Server под учётной записью с правами администратора.

- Откройте меню «Пуск» и запустите Server Manager.

- В Server Manager выберите Manage → Add Roles and Features.

- Выберите Role-based or feature-based installation и нажмите Next.

- Выберите сервер из пула серверов и нажмите Next.

- В списке ролей отметьте DNS Server, подтвердите дополнительные компоненты и нажмите Next.

- Проверьте выбор и нажмите Install. Дождитесь завершения установки и закройте мастер.

- Откройте DNS Manager через Tools → DNS в Server Manager.

- В DNS Manager щёлкните правой кнопкой по Forward Lookup Zones → New Zone и следуйте мастеру.

- Введите имя зоны (обычно ваш домен), выберите тип зоны Primary Zone и завершите мастер.

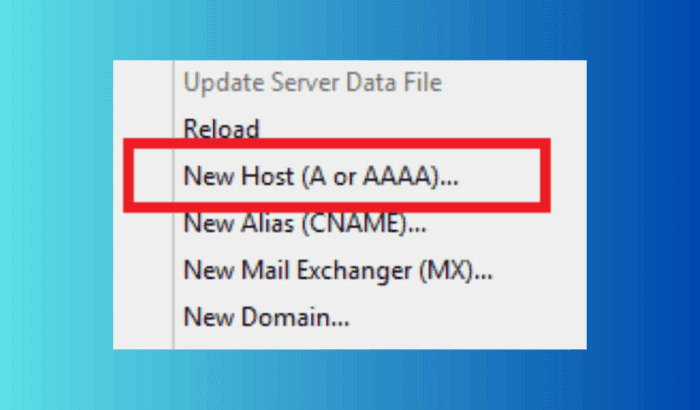

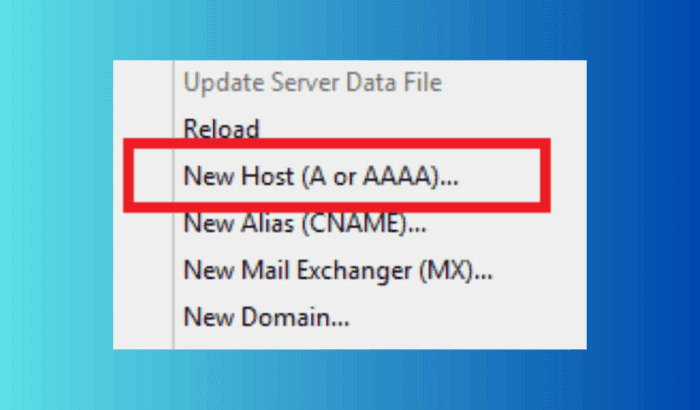

- После создания зоны правой кнопкой по ней → New Host (A or AAAA) и добавьте соответствующие записи для ресурсов.

Важно

- Если сервер будет авторитетным для зоны, выбирайте Primary Zone. Для резервирования используйте Secondary Zone.

- Для зон, интегрированных с AD, выбирайте интеграцию с логикой репликации домена.

- При добавлении контроллеров домена убедитесь, что SRV-записи создаются корректно (они нужны для AD).

Playbook: быстрый SOP для развертывания

- Подготовка: статический IP, актуальные обновления, резервная копия конфигурации.

- Установка роли DNS через Server Manager (шаги 1–7 выше).

- Создание Forward Lookup Zone и базовых записей (A/AAAA, NS, SOA).

- Настройка обратной зоны (Reverse Lookup Zone) для обратного поиска IP → имя.

- Проверка: nslookup, ping по имени, dcdiag (для контроллеров домена).

- Документирование: экспорт зонной конфигурации и журнал изменений.

Критерии приёмки

- Сервер отвечает на DNS-запросы от клиентов по UDP/TCP 53.

- Разрешение имён в созданной зоне возвращает корректные IP-адреса.

- При интеграции с AD — службы домена работают и SRV-записи доступны.

- Репликация зон (если настроена) завершилась без ошибок.

Роль-based контрольный список

- Системный администратор: установить роль, создать зоны, проверить логи.

- Сетевой инженер: настроить маршрутизацию и правила брандмауэра для порта 53.

- Инженер безопасности: настроить аудит, ограничить доступ к консоли и журналам.

Устранение неполадок (быстрые решения)

- Клиенты не видят записи: проверьте IP/DNS у клиента, выполните ipconfig /flushdns и ipconfig /registerdns.

- Запросы падают по таймауту: проверьте брандмауэр, правила NAT и доступность порта 53.

- Записи не реплицируются: проверяйте состояние репликации AD (если зона интегрирована) и права на запись.

- Неверные A-записи: проверьте, не созданы ли дублирующие записи; используйте DNS Manager или PowerShell для правки.

Тесты приёмки / критерии контроля

- nslookup example.yourdomain → должен вернуть ожидаемый IP.

- ping по имени внутреннего сервиса → успешные ответы.

- Проверка TCP с помощью: telnet server-ip 53 (проверить доступность порта).

- Для AD: dcdiag /test:dns — отсутствие критических ошибок.

Безопасность и жёсткая настройка

- Ограничьте доступ к DNS-консоли по роли или административным группам.

- Включите аудит событий DNS (журналы событий Windows) и централизуйте их.

- Минимизируйте зоны, доступные для динамической регистрации, и используйте безопасную динамическую регистрацию для AD.

- Защитите сервер на сетевом уровне: разрешайте запросы только из доверенных сетей, где это возможно.

Когда такой подход не подходит (ограничения)

- Если у вас крупная глобальная инфраструктура, имеет смысл рассмотреть распределённые авторитетные DNS и Anycast.

- Для публичных зон большого масштаба лучше использовать специализированные DNS-провайдеры с DDoS-защитой.

Рекомендации по миграции и совместимости

- Перед миграцией экспортируйте зоны и резервные копии конфигурации.

- При переходе с другого DNS-сервера добавьте Secondary Zone, синхронизируйте, затем переключите авторитет.

- Проверьте совместимость с IPv6 — создайте AAAA-записи при необходимости.

Диаграмма принятия решения

flowchart TD

A[Нужен DNS сервер?] --> B{Да или Нет}

B -->|Нет| C[Не настраивать DNS]

B -->|Да| D{Сервис публичный?}

D -->|Да| E[Рассмотреть внешнего провайдера DNS]

D -->|Нет| F[Развернуть Windows DNS]

F --> G{Нужна интеграция с AD?}

G -->|Да| H[Интегрированная зона в AD]

G -->|Нет| I[Обычная Primary Zone]FAQ

Что такое DNS в Windows Server?

DNS (Domain Name System) в Windows Server переводит доменные имена в IP-адреса. Это позволяет пользователям и приложениям подключаться к ресурсам по удобным именам, а не по числовым адресам.

Как настроить DNS на Windows Server?

Настроить DNS можно, добавив роль DNS Server через Server Manager, создав Forward Lookup Zone и добавив записи типа A/AAAA для необходимых хостов.

Какие основные типы DNS-серверов существуют?

Четыре основных типа: Recursive Resolver (резолвер), Root Name Server (корневой), TLD Server (сервер доменной зоны верхнего уровня) и Authoritative Name Server (авторитетный для конкретной зоны).

Краткое резюме

DNS — критическая служба для работы сети и приложений. Простая установка роли DNS в Windows Server и базовая конфигурация зон обеспечивает удобное и надёжное разрешение имён. Не забудьте настроить безопасность, мониторинг и тесты перед вводом в эксплуатацию.

Важно

- Всегда документируйте изменения в зонах.

- Тестируйте на тестовом окружении перед внесением изменений в продуктив.

Список литературы и далее (полезные команды)

- ipconfig /flushdns — очистка кэша DNS на клиенте.

- ipconfig /registerdns — повторная регистрация DNS для интерфейса.

- nslookup <имя> — базовая проверка разрешения имён.

- dcdiag /test:dns — проверка состояния DNS для контроллеров домена.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone