Как выбрать и защитить CMS

Что такое CMS

CMS — это веб‑приложение для создания и управления сайтом без написания кода. Проще: вы работаете с интерфейсом, а система хранит контент, шаблоны и расширения.

Как выбрать безопасную CMS

Выбор CMS начинается с оценки задач и уровня риска. Определите, какие данные будут храниться и какие функции нужны. Затем сравните варианты по безопасности и зрелости.

Критерии выбора

- Срок присутствия на рынке: зрелая CMS с историей уязвимостей и фиксов предпочтительнее совсем нового решения.

- Активная разработка: регулярные релизы и патчи уменьшают риск накопления уязвимостей.

- Сообщество и поддержка: форумы, баг‑трекеры и доступная документация ускоряют решение проблем. Премиальная поддержка — плюс для бизнеса.

- Документация и рекомендации по безопасности: наличие официальных гайдов по настройке и харднингу.

- Экосистема плагинов: популярные расширения чаще получают обновления и проверки.

- Возможности ограничения прав: гибкая модель ролей и прав доступа.

Когда популярность — недостаточная метрика

Популярная CMS не всегда безопаснее. Популярность делает систему интересной для атакующих — но у неё чаще есть патчи и аудит. Менее популярные решения могут иметь узкую специализацию и меньше точек взаимодействия, что в ряде случаев снижает риск. Применяйте баланс оценки: функциональность vs. риск поддержки.

Альтернативные подходы

- Хостинг‑SaaS (управляемая CMS): провайдер управляет обновлениями и безопасностью, но ограничивает контроль. Подойдёт для сайтов без специфичных требований.

- Headless CMS: разделяет бэкенд контента и фронтенд. Уменьшает поверхность атаки на публичную часть, но требует настроек API‑безопасности.

- Самописные решения: дают полный контроль, но требуют серьёзной экспертизы и затрат на поддержку.

Как защитить CMS

Ни одна рекомендация сама по себе не даёт абсолютной защиты. Применяйте их в комплексе — «защита в глубину».

Настройте регулярные бэкапы

Зачем: бэкап спасает при компрометации, ошибках и аппаратных сбоях.

Что делать:

- Выбирайте стратегию: полные или инкрементальные копии. Полные — проще для восстановления, инкрементальные — экономят место.

- Частота: для динамического сайта — ежедневно; для статичного блога — еженедельно. При высоких рисках — несколько раз в день.

- Хранение: минимум одна копия вне сервера (облако или удалённый резерв). Держите несколько поколений (ретенции) на случай незаметного заражения.

- Тесты восстановления: проверяйте процесс восстановления не реже одного раза в квартал.

- Инструменты: встроенные плагины CMS, сторонние сервисы бэкапов или скрипты под вашу инфраструктуру.

Важно: шифруйте резервные копии, если в них есть личные данные.

Защитите учётную запись администратора

Админ‑учёт — ключевая цель атак.

Обязательные меры:

- Используйте двухфакторную аутентификацию (2FA) для всех админов.

- Запретите очевидные логины (admin, root) и простые пароли.

- Включите блокировку учётной записи после нескольких неудачных попыток входа.

- Ограничьте входы по IP, если это возможно для вашей команды.

- Используйте менеджеры паролей и длинные уникальные пароли.

Дополнительно:

- Отдельный почтовый ящик для восстановлений, который не использовался ранее публично.

- Ротация ключей и паролей при увольнении сотрудников.

Ограничьте права пользователей

Минимизируйте привилегии по принципу «least privilege». Даёте только те права, которые действительно нужны роли.

Примеры:

- Гость/читатель: только просмотр публичного контента.

- Автор: создание и редактирование собственных материалов, без возможности установки плагинов.

- Редактор: модерация и публикация, без доступа к настройкам системы.

- Администратор: минимум админов, у которых полный доступ.

Проверьте, нет ли пересекающихся ролей, дающих скрытые права.

Внедрите и требуйте политики безопасности для пользователей

- Обязательный 2FA для чувствительных ролей.

- Политика смены паролей и минимальной длины/сложности.

- Обучение сотрудников: как распознавать фишинг, незнакомые вложения и странные запросы на изменение контента.

Устанавливайте только необходимые расширения и плагины

- Поддерживайте минимальный набор плагинов. Меньше кода — меньше уязвимостей.

- Проверяйте репутацию: отзывы, дату последнего релиза, активность поддерживающего разработчика.

- Обновляйте плагины регулярно и при возможности тестируйте их в стейджинге.

Ведите журнал активности и мониторинг

Что логировать:

- Попытки входа (успешные и неуспешные).

- Блокировки и сбросы паролей.

- Установки/удаления плагинов и тем.

- Загрузки файлов пользователями.

- Изменения в кодовой базе или конфигурации.

Инструменты: внутренний журнал CMS, внешние SIEM, облачные сервисы мониторинга. Регулярно просматривайте аномалии.

Используйте веб‑приложенческий файрвол (WAF)

WAF — дополнительный слой защиты, который блокирует известные эксплойты и подозрительные запросы.

Опции:

- Бесплатные CDN/WAF (например, базовые планы Cloudflare) — хороший старт.

- Коммерческие WAF — предлагают более тонкие правила и SLA.

- Self‑hosted WAF — для компаний с собственной инфраструктурой.

WAF не заменяет корректную конфигурацию сервера и обновления, но снижает риск автоматизированных атак.

Регулярно применяйте обновления и патчи

- Автообновления для критичных патчей ускоряют защиту, но могут сломать интеграции. Для продакшена используйте тестирование в стейджинг‑среде.

- Планируйте релиз‑окна для обновлений и тестов.

- Мониторьте CVE‑уведомления по вашей CMS и ключевым плагинам.

Дополнительные рекомендации по безопасности

- Ограничьте доступ к административной панели по IP или через VPN.

- Отключите ненужные сервисы на сервере (FTP, устаревшие версии PHP и т. п.).

- Примените Content Security Policy (CSP) и заголовки безопасности (HSTS, X‑Frame‑Options, X‑Content‑Type‑Options).

- Проверяйте права файлов и директорий (не давайте прав записи всем подряд).

- Храните секреты (ключи, пароли, токены) в безопасном хранилище, а не в репозитории.

Роль‑ориентированные чек‑листы

Чек‑лист для администратора

- Включён 2FA и строгая политика паролей.

- Настроены бэкапы и проверено восстановление.

- Ограничен доступ к админке по IP/через VPN.

- Есть план обновлений и тестирование в стейджинге.

- Ведётся аудит логов.

Чек‑лист для разработчика/DevOps

- Автоматизированы сборки и развертывания через CI/CD.

- Секреты вынесены в vault/секретное хранилище.

- Настроены тесты на уязвимости библиотек.

- Сервер обновлён и минимизирован набор сервисов.

Чек‑лист для редактора/контент‑менеджера

- Ограничены права на управление темами и плагинами.

- Регулярно используются безопасные практики загрузки файлов.

- Проходят базовые тренинги по фишингу и безопасности контента.

Инцидентный план и откат (runbook)

- Обнаружение: уведомление от мониторинга или пользовательский репорт.

- Первичная изоляция: при необходимости отключите сайт или заблокируйте вход в админку (режим обслуживания).

- Сохранение доказательств: снимите снимки диска, сохраните логи, сделайте снимки состояния процесса.

- Оценка воздействия: определите, скомпрометированы ли данные пользователей, какие плагины/модули — вектор атаки.

- Восстановление из бэкапа: используйте проверенную копию до момента компрометации. Если нет безопасной копии — откатите изменения вручную.

- Устранение корня: закройте уязвимость (патч, удаление плагина, изменение конфигурации).

- Ротация секретов: все ключи и пароли, которые могли быть раскрыты, должны быть заменены.

- Коммуникация: уведомите заинтересованные стороны и, при необходимости, пользователей о риске и мерах.

- Пост‑мортем: подпишите уроки и обновите политики и процедуры.

Критерии приёмки

- Сайт восстановлен из проверенного бэкапа.

- Вектор атаки идентифицирован и закрыт.

- Логи за период инцидента сохранены и проанализированы.

- Проведена ротация секретов и паролей.

- Внедрены дополнительные меры для предотвращения повтора.

Тесты и критерии приёмки

Примеры тестов перед релизом изменений на продакшн:

- Тест восстановления: восстановить сайт из бэкапа в тестовую среду за допустимое время.

- Тест аутентификации: проверить, что 2FA работает и не позволяет вход без второго фактора.

- Тест прав: убедиться, что роли не имеют лишних привилегий.

- Тест установки плагина: новая версия плагина проходит функциональные тесты в стейджинге.

Ментальные модели и эвристики безопасности

- Нападение на поверхность: думайте, какие публичные интерфейсы доступны извне (страницы, API, файлы). Защищайте их в приоритет.

- Защита в глубину: комбинируйте контроль доступа, обновления, бэкапы и мониторинг.

- Недоверяй по умолчанию: валидируйте и фильтруйте любые входящие данные.

Жесткая защита: пример плейбука быстрого харднинга (микро‑SOP)

- Отключите входы по SSH по паролю — только ключи.

- Включите брандмауэр, разрешив только нужные порты (80/443 и порт админки по IP).

- Включите автообновления для ОС и ядра PHP/Python, если это приемлемо.

- Проверьте права на каталоги: директории 755, файлы 644, конфигурации вне веб‑корня.

- Внедрите WAF и включите правила блокировки по IP‑рейтингу.

Конфиденциальность и соответствие (GDPR и похожие требования)

- Оцените, какие персональные данные вы храните (имена, email, IP, платежи).

- Минимизируйте сбор данных: храните только необходимое.

- Обеспечьте права на доступ и удаление данных по запросу.

- Шифруйте данные в покое и при передаче (TLS).

- Ведите учет обработок данных и сроков хранения.

Юридические консультации нужны для специфичных отраслей и стран.

Факты и упрощённые ориентиры

- Частота бэкапов: для торговых площадок — ежедневно или чаще; для статичных блогов — еженедельно.

- Обновления: проверяйте критичные патчи сразу, планируйте мажорные апгрейды в тестовой среде.

- Минимум администраторов: держите их число как можно меньше.

Примеры, когда базовые меры не помогут

- Угрозы нулевого дня в ядре CMS: без официального патча локально их не устранить, нужен WAF и мониторинг.

- Компрометация хостинга или CI/CD: если злоумышленник получил доступ к окружению сборки, одного бэкапа может быть недостаточно.

- Внутренние угрозы: сотрудник с доступом может саботировать систему — нужна ротация прав и аудит.

Итог и рекомендации

Защита CMS — это не разовая задача, а процесс. Начните с базовых мер: выбор зрелой платформы, регулярные бэкапы, строгие пароли и 2FA, минимум плагинов и мониторинг. Потом двигайтесь к автоматизации обновлений, WAF и периодическим тестам восстановления. Документируйте процессы и готовьте план реагирования на инциденты.

Важно: простые меры дают большую отдачу. Если настроить базовую гигиену, большинству автоматизированных атак будет сложнее навредить вашему сайту.

Краткое резюме

- Выберите CMS, исходя из задач и зрелости проекта.

- Сделайте бэкапы, контролируйте права и включите 2FA.

- Обновления и мониторинг — обязательны.

- Иметь план восстановления и отработанный runbook критично.

Похожие материалы

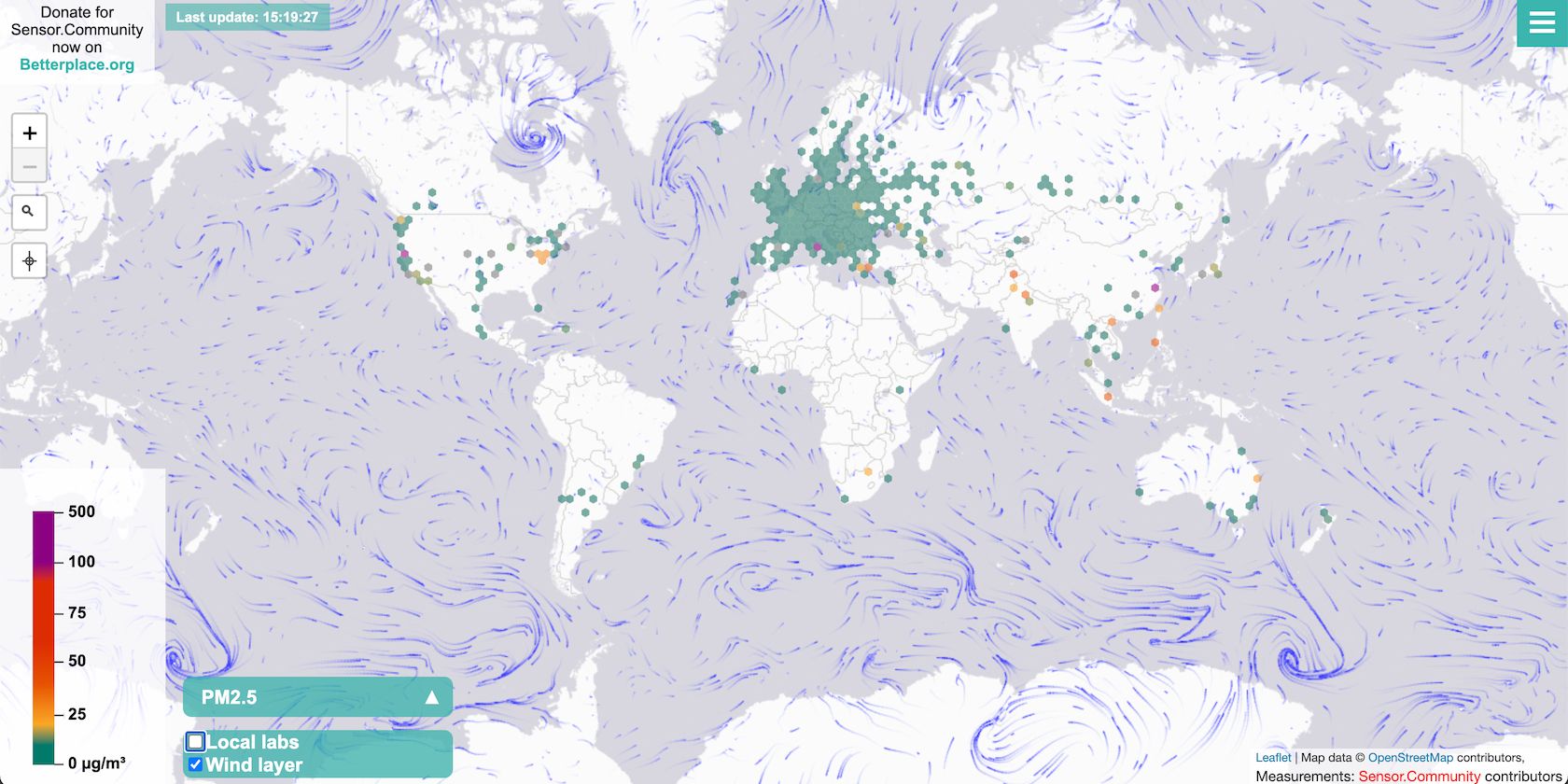

Как собрать станцию контроля качества воздуха

Как выбрать детскую книгу — советы и ресурсы

HTML‑списки: ol, ul и dl — когда применять

Играть в игры Xbox 360 на Xbox One

Лучшие отели и цены с помощью Bing