Как удалить кейлоггеры с Mac

Important: при работе с системными файлами действуйте осторожно. Создайте резервную копию важных данных перед удалением системных элементов.

Что такое кейлоггеры на Mac?

Кейлоггер — программа, которая записывает нажатия клавиш и отправляет эти данные третьим лицам. На Mac она может фиксировать пароли, личные сообщения и другие чувствительные данные. Кейлоггеры бывают легитимными (например, для мониторинга рабочего места) и вредоносными — в статье ниже речь о нежелательных, скрытных кейлоггерах, которые нарушают вашу приватность.

Каналы попадания на Mac: вложения в почте, уязвимости в браузере, пиратские/непроверенные загрузки и фишинговые установки. После установки кейлоггер обычно работает тихо в фоне и регулярно отправляет данные на удалённый сервер.

Краткое определение: кейлоггер — это фоновая программа, регистрирующая нажатия клавиш и часто передающая их внешнему контроллеру.

Общая стратегия обнаружения и удаления

Ключевая идея: действовать последовательно и доказательно.

- Отключите сеть (Wi‑Fi/ethernet) — чтобы остановить утечку данных.

- Проверьте системные настройки доступа и элементы автоматического запуска.

- Просмотрите запущенные процессы и сетевые соединения.

- Найдите подозрительные файлы в /Library, ~/Library и /Applications.

- Удалите подтверждённые вредоносные компоненты и восстановите систему из чистой копии, если необходимо.

Ниже — детальные шаги и расширенные материалы: чек-листы, план инцидента, дерево принятия решений и рекомендации для разных ролей.

Как проверить и удалить кейлоггер — пошаговые методы

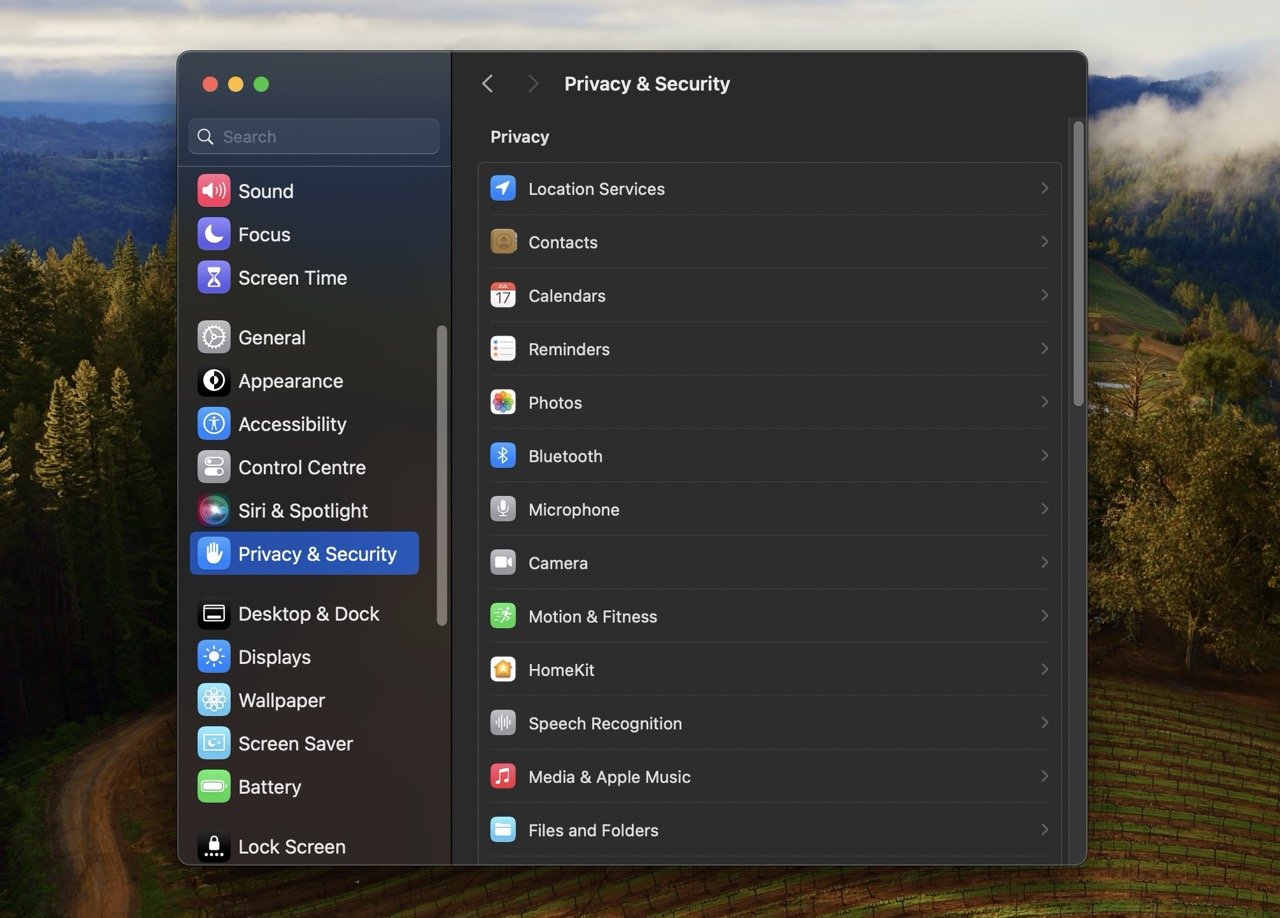

Метод 1: Проверка настроек «Конфиденциальность и безопасность» в macOS

- Нажмите Apple → «Системные настройки».

- Откройте «Конфиденциальность» (или «Security & Privacy» в старых версиях macOS) и проверьте разделы: «Клавиатура», «Запись экрана», «Доступ к полям ввода» и «Автоматизация».

- Если вы видите неизвестное приложение с доступом к «Клавиатуре» или «Записи экрана», нажмите значок замка и отозовите разрешение.

Примечание: для внесения изменений потребуется ввод пароля администратора.

Метод 2: Список элементов входа (Login Items)

- Apple → «Системные настройки» → «Пользователи и группы».

- Выберите свою учётную запись и вкладку «Элементы входа».

- Удалите из списка все подозрительные элементы (иконка «-»).

Почему важно: некоторые кейлоггеры добавляют себя в автозапуск, чтобы выживать после перезагрузки.

Метод 3: Просмотр запущенных процессов (Activity Monitor)

- Откройте Launchpad → «Другое» → «Мониторинг активности».

- Отсортируйте процессы по использованию ЦП/памяти. Ищите дубликаты системных процессов, процессы с необычными именами или процессы с очень высоким сетевым трафиком.

- Для подозрительных процессов: дважды кликните → «Открыть файлы и порты» → запишите путь до исполняемого файла.

- Завершите процесс («Завершить процесс»), затем удалите соответствующие файлы в Finder.

Совет: если процесс выглядит как системный, но находится не в /System или /usr, это повод для подозрения.

Метод 4: Поиск в /Library и ~/Library, а также в /Applications

- Откройте Finder → «Перейти» → «Перейти к папке…» и введите /Library, затем повторите для ~/Library.

- Проверьте подпапки: Application Support, LaunchAgents, LaunchDaemons, InputManagers (в старых системах) и Extensions.

- Нажмите Shift + Cmd + . чтобы показать скрытые файлы.

- В /Applications ищите неизвестные приложения. Простое удаление в корзину может быть недостаточно — удаляйте связанные файлы в библиотеках.

Примерная ручная проверка ключевых мест:

- /Library/LaunchDaemons

- /Library/LaunchAgents

- ~/Library/LaunchAgents

- /Library/Application Support

- ~/Library/Application Support

Если находите файл с подозрительным именем и неизвестным издателем — сохраните копию на внешнем диске, затем удалите.

Метод 5: Использование антивируса и специализированных сканеров

Запустите проверенный антивирус или антишпионный сканер для macOS. Современные решения умеют обнаруживать образцы кейлоггеров и удалять связанные компоненты. Рекомендуемые шаги:

- Обновите базу сигнатур и программы.

- Выполните полное сканирование системы (Full Scan).

- Просмотрите результаты, карантин и логи сканирования.

Важно: антивирус поможет обнаружить знакомые семейства малвари, но не всегда распознает модифицированные или совершенно новые образцы.

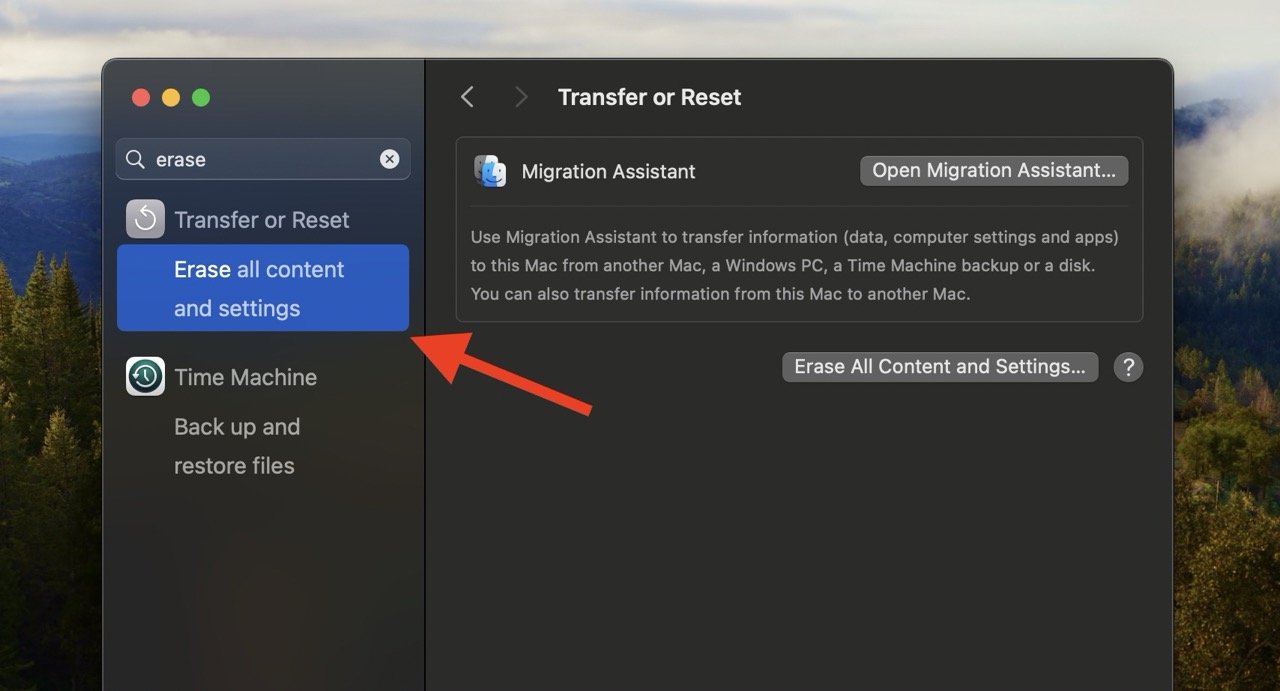

Метод 6: Переустановка macOS как крайняя мера

Если другие методы не помогли — резервное копирование данных и чистая переустановка системы часто решают проблему целиком.

- Для macOS Monterey и новее: Системные настройки → «Стереть контент и настройки» и следуйте подсказкам.

- Для старых версий используйте режим восстановления (Recovery) для стирания и переустановки macOS.

Перед переустановкой: снимите резервную копию с помощью Time Machine или скопируйте важные файлы на внешний накопитель. После восстановления не рекомендуется переносить системные настройки с заражённой резервной копии — переносите только чистые пользовательские данные.

Мини‑методология для принятия решения — когда удалять вручную, а когда переустанавливать

- Если найдено одно‑две подозрительные утилиты с понятным местоположением и подписью — пробуйте ручное удаление.

- Если наблюдаете множественные скрытые агенты, модифицированные системные файлы или подозрения на бэкдор — делайте чистую переустановку.

- Если устройство используется в корпоративной среде — сообщите в службу безопасности и действуйте по инцидентному плану компании.

Дерево решений (быстрая проверка)

flowchart TD

A[Подозрение на кейлоггер?] --> B{Есть доступ к интернету?}

B -- Да --> C[Отключить сеть]

B -- Нет --> C

C --> D[Проверить «Конфиденциальность»]

D --> E{Есть неизвестные разрешения?}

E -- Да --> F[Отозвать разрешения и удалить приложение]

E -- Нет --> G[Проверить Login Items]

G --> H{Найдены подозрительные элементы?}

H -- Да --> F

H -- Нет --> I[Просмотреть процессы в Activity Monitor]

I --> J{Найдены подозрительные процессы?}

J -- Да --> K[Завершить процесс и удалить файлы]

J -- Нет --> L[Запустить антивирусное сканирование]

L --> M{Антивирус обнаружил угрозу?}

M -- Да --> K

M -- Нет --> N[Если продолжает подозрение → переустановка macOS]План реагирования на инцидент (runbook)

Цель: минимизировать утечку данных и восстановить безопасную среду.

- Изоляция: отключите Mac от сети и выключите Bluetooth.

- Сохранение доказательств: создайте образ диска или скопируйте логи и списки процессов (ps, lsof) на внешний носитель.

- Первичная очистка: отозвать разрешения в «Конфиденциальность», удалить элементы входа и завершить подозрительные процессы.

- Сканирование: выполнить полное сканирование антивирусом и антишпионными утилитами.

- Оценка: если остались сомнения — планируйте переустановку ОС и замену паролей.

- Восстановление: переустановить macOS, применить обновления безопасности и восстановить только чистые данные.

- Отчётность: задокументировать инцидент и уведомить всех затронутых (особенно в корпоративной среде).

Критерии завершения инцидента: 1) отсутствуют подозрительные процессы и автозапуски, 2) антивирус чист, 3) все пароли и ключи обновлены.

Ролевые чек‑листы

Обычный пользователь:

- Отключить интернет.

- Проверить «Конфиденциальность» и отозвать подозрительные разрешения.

- Проверить элементы входа и удалить неизвестные.

- Просканировать систему антивирусом.

- Поменять пароли после очистки или переустановки.

IT‑администратор / специалист по безопасности:

- Изолировать устройство и собрать логи (syslog, unified logs).

- Сохранить образ диска для анализа (если требуется).

- Проанализировать LaunchAgents/LaunchDaemons, cron, sudoers и сетевые соединения.

- Проверить подписи бинарников (codesign) и целостность системных файлов.

- Решить: очистка вручную или полная переустановка.

- Уведомить команду и соблюсти регламенты компании.

Критерии приёмки

- Нет неизвестных приложений в Login Items.

- Нет подозрительных записей в /Library/LaunchDaemons и LaunchAgents.

- Мониторинг активности не показывает неожиданных процессов при старте.

- Антивирусный скан завершился без угроз или угрозы помещены в карантин.

- Все учётные данные, потенциально скомпрометированные, изменены.

Защита и профилактика — рекомендации

- Установите и регулярно обновляйте антивирус и средства EDR/anti‑spyware.

- Включите FileVault для шифрования диска (защитит данные при физическом доступе).

- Обновляйте macOS и приложения сразу после выхода патчей.

- Загружайте приложения только из App Store или с проверенных сайтов.

- Используйте менеджер паролей и двухфакторную аутентификацию (2FA).

- Ограничьте права администратора — используйте обычную учётную запись для повседневной работы.

- Подключайте блокировщик рекламы и блокировщики скриптов в браузере.

Тонкости и случаи, когда методы могут не сработать

- Кейлоггер с root‑сертификатом или kernel‑расширением сложнее обнаружить и удалить вручную.

- Обфусцированные, самоперезапускающиеся агенты и шифрованные контейнеры усложняют анализ.

- Если вредонос модифицировал загрузчик (EFI) — потребуется специальная процедура очистки.

В таких случаях рекомендуется помощь специалиста по инцидентам или полная переустановка диска с перезаписью раздела загрузчика.

Конфиденциальность и юридические заметки

Если вы обрабатываете данные третьих лиц или работаете в организации под регулированием (например, GDPR/Личные данные), необходимо:

- Уведомить ответственных за безопасность и специалистов по защите данных.

- Оценить степень утечки персональных данных и при необходимости уведомить регуляторов/пользователей.

- Сохранить логи и доказательства инцидента для расследования.

Часто задаваемые вопросы

Что может сделать кейлоггер на вашем Mac?

Кейлоггер может записывать каждое нажатие клавиши: пароли, сообщения, введённые данные в браузере и приложениях. Данные могут быть отправлены злоумышленнику без вашего ведома.

Как полностью избежать кейлоггеров?

Невозможно гарантированно «вообще» избежать рисков, но можно минимизировать их: обновления системы, осторожность с вложениями и ссылками, антивирус, 2FA и ограничение прав администратора.

Какой лучший способ обнаружения кейлоггеров?

Комбинация методов: проверка разрешений, автозагрузок и процессов, плюс регулярный скан антивирусом и поведенческий мониторинг (EDR) у корпоративных пользователей.

Итог

Кейлоггеры представляют серьёзную угрозу приватности. Начните с отключения сети, проверьте разрешения и автозагрузку, просмотрите процессы и каталоги библиотек, просканируйте систему антивирусом. Если сомнения остаются — сделайте чистую переустановку macOS и смените все пароли. Для корпоративных устройств подключайте IT‑безопасность и действуйте по регламенту.

Если у вас остались вопросы по конкретной диагностике или вы хотите чек‑лист в виде файла для печати — напишите, укажу шаблон для вашего случая.

Похожие материалы

Herodotus: механизм и защита Android‑трояна

Включить новое меню «Пуск» в Windows 11

Панель полей сводной таблицы в Excel — руководство

Включить новое меню «Пуск» в Windows 11

Дубликаты Диспетчера задач в Windows 11 — как исправить