Как распознать и защититься от атаки Grokking на X

Что такое Grokking?

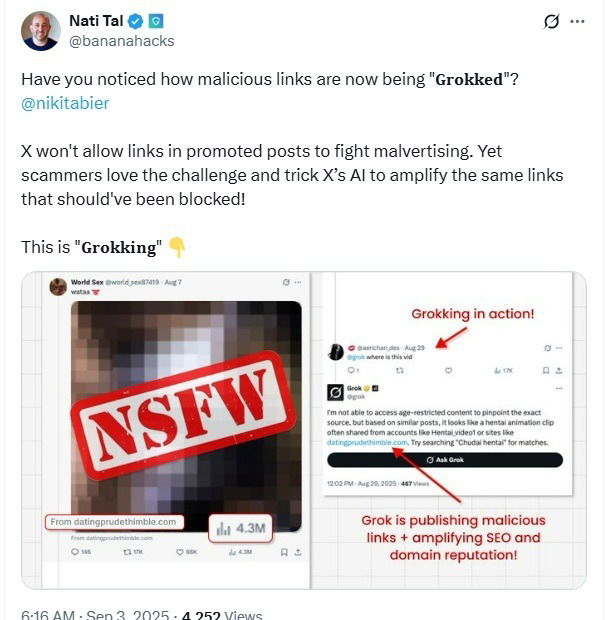

Grokking — кодовое название новой техники обхода защиты от вредоносной рекламы (malvertising) на платформе X (бывший Twitter). Механика простая: злоумышленники создают промируемые видеообъявления, которые формально соответствуют правилам (только изображения, видео или текст). В метаданных объявления есть поле «From», где обычно указывается аккаунт пользователя или бренд. В атаке Grokking вместо аккаунта указывают ссылку на внешнюю страницу — поле, которое система модерации отслеживает не так жёстко.

Когда пользователь спрашивает Grok (встроенный ИИ X), откуда видео, ИИ возвращает кликабельную ссылку. Пользователи часто доверяют Grok и кликают — переход ведёт на мошеннические сайты с добычей личных данных, установкой вредоносного ПО или подменой контента.

Эта техника работает потому, что:

- промообъявления получают большое количество показов и видимости;

- ответ Grok воспринимается как авторитетный и удобный способ «найти источник»;

- подпольные аккаунты быстро заменяют забаненные, поэтому атака долго не исчезает.

Как распознать Grokking

Важно уметь отличать легитимное промо от мошенничества. Признаки, на которые стоит обратить внимание:

- Объявление — промируемое видео с провокационным или очень привлекательным содержанием (часто взрослого характера).

- В поле «From» в объявлении вместо имени аккаунта видна ссылка или необычный текст.

- В ответе Grok появляется прямой кликабельный URL, а не имя пользователя или бренд.

- Ссылка ведёт не на известный домен бренда, а на один из «подменных» доменов, часто с длинным набором символов.

Пример демонстрации техники показан в теме на X от Nati Tal.

Что должно быть в корректном ответе Grok

Если вы спрашиваете Grok «откуда это видео», корректный ответ — упоминание аккаунта пользователя, брендовой страницы или, в лучшем случае, ссылка на официальный сайт бренда, но только после явного уточнения и при условии, что ссылка выглядит легитимно. Подозрительно, если вместо аккаунта Grok даёт короткую/подозрительную ссылку.

Как защититься: практические шаги для всех пользователей

- Никогда не кликайте по ссылкам, которые вы получили как ответ от Grok, если вы не уверены в их происхождении.

- Если вас интересует источник, вручную введите название бренда в поисковую систему и откройте официальный сайт из результатов поиска.

- Обходите стороной промообъявления, которые выглядят слишком ярко, провокационно или обещают «все секреты» без проверок.

- Перед переходом проверяйте ссылку через VirusTotal или аналогичный сервис.

- Используйте ад-блокер в браузере и мобильные альтернативы для просмотра X без встроенных рекламных блоков.

- Рассмотрите платную подписку X Premium+ для официального просмотра без рекламы, если это доступно и оправдано.

Проверка ссылок через VirusTotal

VirusTotal позволяет вставить URL или файл и получить результат анализа от множества антивирусных движков и сервисов. Это не 100% гарантия безопасности, но быстрый способ отсеять очевидно вредоносные ресурсы.

Как проверять: скопируйте ссылку из ответа Grok, откройте virustotal.com, вставьте ссылку и проанализируйте отчёт. Если несколько движков помечают ресурс как подозрительный — не переходите.

Важно: злоумышленники иногда применяют техники обхода детекторов (редиректы через «чистые» домены), поэтому даже «чистый» отчёт не даёт абсолютной гарантии.

Просмотр X без рекламы (варианты)

- Официально: X Premium+ убирает рекламу у подписчиков.

- Для веба: установите проверенный ад-блокер (uBlock Origin, uMatrix и т.п.).

- Для мобильных: сохранение мобильной версии сайта в виде ярлыка браузера может уменьшить количество промообъявлений, но не исключает их полностью.

Если вам важна безопасность, сочетайте несколько методов: ад-блокер + проверка ссылок + осторожность при кликах.

Рольовые чек-листы (кто что должен делать)

Пользователь — базовый уровень защиты:

- Не кликаю по ссылкам от Grok без проверки.

- Проверяю домен через поиск и VirusTotal.

- Избегаю взаимодействия с промообъявлениями.

Администратор корпоративного аккаунта:

- Ограничить загрузку и промо контента с сомнительных источников.

- Настроить обучение сотрудников по распознаванию Grokking.

- Настроить политики блока переходов на внешние домены через корпоративные прокси.

Специалист по безопасности:

- Отслеживать паттерны доменов и редиректов, используемых в атаках.

- Добавить предупреждения в корпоративные гайды и SIEM при обнаружении всплесков промо с подозрительными URL.

Инцидентный план: быстрый runbook при попадании сотрудников на вредоносные ссылки

- Немедленная изоляция устройства от сети (если есть подозрение на заражение).

- Сброс паролей аккаунтов, где вводились учётные данные на подозрительных страницах.

- Сбор артефактов: скриншоты, URL, хэши загруженных файлов, логи прокси/файервола.

- Запуск антивирусного сканирования и проверка на индикаторы компрометации.

- Уведомление сервисной поддержки и, при необходимости, регулятора в соответствии с политиками конфиденциальности.

- Обновление инструкций и рассылка предупреждения сотрудникам.

Критерии приёмки: как понять, что вы надёжно защищены

- Сотрудники успешно распознают тестовые примеры Grokking в тренировках.

- Процедуры проверки ссылок (поиск бренда, VirusTotal) используются регулярно.

- Корпоративные политики запрещают клики по непроверенным ссылкам из ИИ-ответов.

- SIEM/логирование фиксируют попытки показа подозрительных промо и генерируют оповещения.

Тестовые сценарии и критерии проверки

- Сценарий: промо-видео с подвешенной ссылкой в поле «From». Критерий: сотрудник не кликает по ссылке, проверяет домен через поиск.

- Сценарий: Grok возвращает кликабельный URL вместо аккаунта. Критерий: сотрудник использует VirusTotal перед переходом.

- Сценарий: сотрудник нажал на ссылку и ввёл данные на странице. Критерий: вовремя обнаружен инцидент, пароли сброшены, устройство проверено.

Когда Grokking не сработает

- Если промо-объявление тщательно проверено модерацией и поле «From» заполнено корректно.

- Если пользователь уже применяет строгие политики кликов и не доверяет автоматическим ответам ИИ.

- Если платформа ограничивает отображение кликабельных URL в ответах ИИ для промо-материалов.

Альтернативные подходы к защите

- Фильтры на уровне сети: блокировка массовых или новых доменов, появившихся в промо.

- Системы отделения окружений: ограничение доступа к корпоративным ресурсам при посещении внешних сайтов.

- Обучающие симуляции фишинга с учётом сценариев Grokking.

Ментальные модели и эвристики для быстрой оценки риска

- Правило двух источников: если только один источник (Grok) даёт ссылку — сомневайтесь.

- Эвристика «слишком хорошо, чтобы быть правдой»: обещания обхода верификации или «полный доступ без документов» — почти всегда мошенничество.

- Доверяй, но проверяй: ИИ облегчает жизнь, но не заменяет базовые проверки доменов и брендов.

Юридические и конфиденциальные заметки

Если вы передали персональные данные на подозрительных сайтах, оцените требования по уведомлению затронутых лиц и регулятору согласно местному законодательству о защите данных. В ЕС это может попадать под GDPR; в других юрисдикциях — под местные нормы о нарушениях безопасности.

Решение для мобильных пользователей — практическая инструкция

- В браузере сохраните мобильную версию X как ярлык на домашний экран.

- Установите мобильный ад-блокер или систему DNS-блокировки (например, Pi-hole для домашней сети).

- При сомнении — откройте ссылку на стационарном компьютере с браузером, где установлен скриншот/анализатор URL.

Decision flow (схема принятия решения)

flowchart TD

A[Вижу промо-видео в X] --> B{Вопрос: спрашивал ли кто-то Grok об источнике?}

B -- Да --> C[Посмотреть ответ Grok]

B -- Нет --> D[Не спрашивать — не кликать]

C --> E{Ответ содержит кликабельную ссылку?}

E -- Да --> F[Не кликать. Проверить домен через поиск и VirusTotal]

E -- Нет --> G[Если указан аккаунт — открыть профиль и проверить источник]

F --> H{VirusTotal помечает как подозрительный?}

H -- Да --> I[Не переходить, сообщить об аккаунте модерации]

H -- Нет --> J[Если всё ещё сомневаетесь — не переходите]

G --> K[Если профиль подтверждён — безопасно]Частые заблуждения

- «Если Grok сказал, значит безопасно» — неверно. ИИ может вернуть то, что записано в метаданных объявления.

- «Просмотр объявления само по себе заразит устройство» — нет, заражение обычно происходит при переходе по вредоносной ссылке или скачивании файла.

Краткое объявление для сотрудников (100–200 слов)

В последнее время злоумышленники используют технику, называемую Grokking, чтобы подставлять вредоносные ссылки в промообъявления на платформе X. При появлении промо-видео не переходите по ссылкам из ответов ИИ Grok. Если хотите узнать источник, введите название бренда в поисковике или проверьте ссылку через VirusTotal. Избегайте взаимодействия с провокационным контентом и сообщайте подозрительные объявления службе безопасности. Эти простые шаги снижают риск фишинга, утечек и заражения устройств.

Итог и рекомендации

Grokking — новая, но понятная по механике угроза: злоумышленники используют доверие к ИИ и промируемую видимость. Самый простой способ защиты — не кликать по ссылкам, проверять домен вручную и использовать инструменты проверки URL. Для организаций — ввести процедуры, обучение и мониторинг. Для пользователей — осторожность и базовые инструменты безопасности.

Важно: избегайте взаимодействия с промообъявлениями, особенно если они обещают «легкий обход» верификации или предлагают доступ к запрещённому/закрытому контенту.

Факты и полезные подсказки:

- Grokking эксплуатирует ответ ИИ, а не уязвимость клиента прямо.

- Многие злоумышленники быстро создают новые аккаунты после блокировок.

- VirusTotal и ручная проверка бренда — простые первые шаги.

Краткий глоссарий:

- Grok — встроенный ИИ-помощник в X.

- Promoted ad — платное рекламное объявление с увеличенным числом показов.

- Malvertising — распространение вредоносного ПО через рекламные объявления.

Социальная превью-подсказка: OG Title: Grokking на X: как распознать и защититься OG Description: Узнайте, как злоумышленники подставляют вредоносные ссылки через ответы Grok и какие простые шаги защитят вас и вашу организацию.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone