Установка Bludit CMS на Fedora 30 с NGINX

Bludit — лёгкая файловая CMS на PHP, не требующая базы данных. В этой инструкции описаны шаги по установке PHP, настройке NGINX, получению сертификата Let’s Encrypt через acme.sh и развертыванию Bludit на Fedora 30. Включены советы по безопасности, проверке и восстановлению.

Ключевые варианты поиска

- установка Bludit на Fedora 30

- Bludit с NGINX и PHP-FPM

- как поставить Bludit на Linux

Изображение: общий вид CMS

Alt: Фоновая иллюстрация — логотип Bludit на абстрактном фоне

Требования

Убедитесь, что ваша система соответствует этим требованиям:

- PHP версии 5.3 или выше с расширениями: mbstring, gd, dom и JSON.

- Веб‑сервер с поддержкой PHP — Nginx, Apache, Lighttpd, H2O и т. п. В этой инструкции используется NGINX.

Пререквизиты

- Система под управлением Fedora 30.

- Ненулевой пользователь с правами sudo.

Первичные шаги

Проверьте версию Fedora:

cat /etc/fedora-release

# Fedora release 30 (Thirty)Настройка часового пояса:

timedatectl list-timezones

sudo timedatectl set-timezone 'Region/City'Обновите пакеты системы:

sudo dnf update -yУстановите вспомогательные утилиты:

sudo dnf install -y curl wget vim git unzip socat bash-completionВажно: всегда выполняйте обновление перед установкой серверного ПО, чтобы получить исправления безопасности.

Шаг 1 — Установка PHP

Установите PHP и необходимые расширения:

sudo dnf install -y php-cli php-fpm php-common php-mbstring php-gd php-xml php-jsonПроверить установленные модули PHP можно командой:

php -m

ctype

curl

exif

fileinfo

. . .

. . .Проверить версию PHP:

php --version

# PHP 7.3.0 (cli) (built: Jan 12 2019 12:47:33) ( NTS )

# Copyright (c) 1997-2018 The PHP Group

# Zend Engine v3.0.0, Copyright (c) 1998-2017 Zend Technologies

# with Zend OPcache v7.2.14, Copyright (c) 1999-2018, by Zend TechnologiesЗапустите и включите сервис PHP-FPM:

sudo systemctl start php-fpm.service

sudo systemctl enable php-fpm.serviceШаг 2 — Установка acme.sh и сертификатов Let’s Encrypt (опционально)

SSL не обязателен, но настоятельно рекомендуется для защиты трафика. Для получения бесплатного TLS-сертификата от Let’s Encrypt можно использовать acme.sh — простой shell‑клиент без дополнительных зависимостей.

Скачайте и установите acme.sh:

sudo mkdir /etc/letsencrypt

git clone https://github.com/Neilpang/acme.sh.git

cd acme.sh

sudo ./acme.sh --install --home /etc/letsencrypt --accountemail you@example.com

cd ~Проверьте версию:

/etc/letsencrypt/acme.sh --version

# v2.8.0Получите RSA и ECDSA сертификаты для домена example.com:

# RSA 2048

sudo /etc/letsencrypt/acme.sh --issue --standalone --home /etc/letsencrypt -d example.com --keylength 2048

# ECDSA

sudo /etc/letsencrypt/acme.sh --issue --standalone --home /etc/letsencrypt -d example.com --keylength ec-256После выполнения сертификаты и ключи будут расположены в:

- RSA: /etc/letsencrypt/example.com

- ECDSA: /etc/letsencrypt/example.com_ecc

Совет: если ваш сервер открыт в сети и у вас есть действующий веб‑сервер, вместо режима –standalone можно использовать DNS‑ или веб‑вызов для валидации.

Шаг 3 — Установка и настройка NGINX

Установите NGINX:

sudo dnf install -y nginxВыведите версию:

nginx -v

# nginx version: nginx/1.16.0Запустите и включите сервис:

sudo systemctl start nginx.service

sudo systemctl enable nginx.serviceСоздайте конфигурацию для Bludit:

sudo vim /etc/nginx/conf.d/bludit.confВставьте следующий блок конфигурации (замените example.com на ваш домен и пути к сертификатам при необходимости):

server {

listen 80;

listen 443 ssl;

ssl_certificate /etc/letsencrypt/example.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/example.com/private.key;

ssl_certificate /etc/letsencrypt/example.com_ecc/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/example.com_ecc/private.key;

server_name example.com;

root /var/www/bludit;

index index.php;

location ~ \.php$ {

fastcgi_pass unix:/run/php-fpm/www.sock;

fastcgi_index index.php;

include fastcgi.conf;

}

location / {

try_files $uri $uri/ /index.php?$args;

}

location ^~ /bl-content/tmp/ { deny all; }

location ^~ /bl-content/pages/ { deny all; }

location ^~ /bl-content/databases/ { deny all; }

}Проверьте синтаксис конфигурации:

sudo nginx -tПерезагрузите NGINX:

sudo systemctl reload nginx.serviceШаг 4 — Установка Bludit

Создайте корневую директорию для сайта:

sudo mkdir -p /var/www/bluditИзмените владельца директории на вашего пользователя (замените [your_user] на имя пользователя):

sudo chown -R [your_user]:[your_user] /var/www/bluditПерейдите в директорию:

cd /var/www/bluditСкачайте последнюю версию Bludit и распакуйте архив:

wget https://www.bludit.com/releases/bludit-3-8-1.zip

unzip bludit-3-8-1.zip

rm bludit-3-8-1.zip

mv bludit-3-8-1/* . && mv bludit-3-8-1/.* .

rmdir bludit-3-8-1NOTE: обновите URL загрузки, если доступна новая версия.

Установите владельца на процесс веб‑сервера:

sudo chown -R nginx:nginx /var/www/bluditОткройте файл php-fpm и укажите пользователя и группу nginx вместо apache:

sudo vim /etc/php-fpm.d/www.conf

# user = nginx

# group = nginxПерезапустите PHP-FPM:

sudo systemctl restart php-fpm.serviceШаг 5 — Завершение установки через веб‑мастер

Откройте ваш сайт в браузере; при корректной конфигурации вас перенаправит на страницу установки Bludit, где можно выбрать язык.

Alt: Страница установки Bludit — выбор языка и начальные параметры

Создайте пароль для пользователя admin и нажмите «Установить».

Alt: Форма установки пароля администратора Bludit

После создания пароля вы попадёте на фронтенд сайта:

Alt: Приветственная страница Bludit после установки

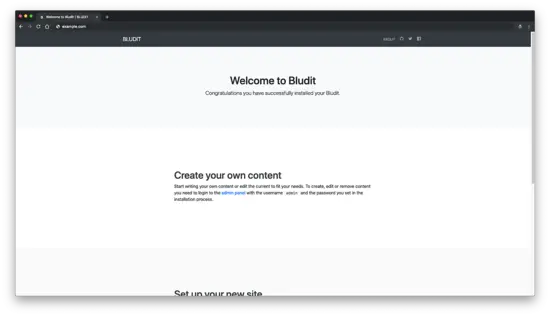

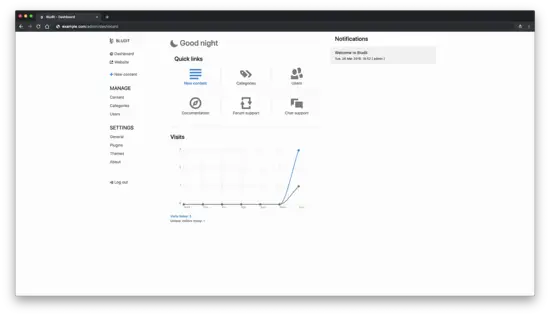

Чтобы попасть в панель администратора, добавьте /admin к URL сайта. Пример панели управления:

Alt: Панель управления Bludit с меню слева и списком записей

Установка завершена. Приятного ведения блога.

Безопасность и рекомендации по эксплуатации

- Обновляйте Bludit, плагины и темы регулярно. Bludit хранит контент в JSON‑файлах, и несовместимости при обновлении возможны, поэтому делайте бэкап перед обновлением.

- Ограничьте доступ к служебным директориям: в конфигурации NGINX выше добавлены deny для /bl-content/tmp, /bl-content/pages и /bl-content/databases.

- Запланируйте автоматическое обновление сертификатов (acme.sh делает это при установке) и проверяйте cron/job систему.

- Разграничьте права: веб‑серверу нужны права на чтение/запись только в каталоге Bludit; не давайте права root процессам PHP/NGINX.

Резервное копирование и восстановление — мини‑методология

- Перед обновлением: сделать полный бэкап каталога /var/www/bludit и конфигураций NGINX и PHP-FPM.

- Снимок прав владельца и списка файлов: tar + tar –numeric-owner. Пример:

sudo tar -czpf /root/bludit-backup-$(date +%F).tar.gz /var/www/bludit /etc/nginx/conf.d/bludit.conf /etc/php-fpm.d/www.conf- Для восстановления распакуйте архив и установите владельца nginx: nginx.

Чек‑листы по ролям

Администратор сайта:

- Проверить доступность сайта

- Убедиться, что сертификат действителен

- Создать резервную копию перед обновлением

DevOps / Системный администратор:

- Обновить PHP и NGINX

- Настроить логи и ротацию логов

- Настроить мониторинг здоровья сервиса

Контент‑менеджер:

- Проверить отображение страниц после обновления тем/плагинов

- Создавать резервные копии перед массовыми правками

Отладка — распространённые проблемы и решения

- 502 Bad Gateway: проверьте, запущен ли php-fpm и совпадает ли путь сокета в конфигурации NGINX (fastcgi_pass unix:/run/php-fpm/www.sock).

- Неправильные права файлов: если сайт выдаёт ошибки записи, убедитесь в корректных владельцах и правах (nginx:nginx для каталога сайта).

- Ошибки SSL: проверьте пути к сертификатам и соответствие домена в server_name.

Критерии приёмки

- Сайт открывается по HTTP и/или HTTPS без ошибок.

- Страница установки Bludit доступна, администратор может создать аккаунт.

- Панель /admin доступна после установки.

- Критические каталоги закрыты от внешнего доступа.

Краткий глоссарий

- PHP-FPM: демон для запуска PHP в режиме FastCGI.

- acme.sh: shell‑клиент для получения сертификатов Let’s Encrypt.

- Bludit: плоская CMS, хранящая контент в JSON‑файлах.

Ссылки

- https://www.bludit.com/

- https://plugins.bludit.com/

- https://themes.bludit.com/

- https://github.com/bludit/bludit

Итог

Вы развернули Bludit на Fedora 30 с использованием NGINX и PHP-FPM, получили сертификат через acme.sh и настроили базовые меры безопасности. Следуйте чек‑листам и методологии резервного копирования, чтобы поддерживать сайт в рабочем состоянии.

Похожие материалы

Herodotus: механизм и защита Android‑трояна

Включить новое меню «Пуск» в Windows 11

Панель полей сводной таблицы в Excel — руководство

Включить новое меню «Пуск» в Windows 11

Дубликаты Диспетчера задач в Windows 11 — как исправить