Установка GUI на удалённом Linux‑сервере

Быстрые ссылки

- Почему стоит (и не стоит) ставить GUI

- Установка среды рабочего стола

- Установка и настройка XRDP

- Безопасность и альтернативы

Linux-дистрибутивы серверного класса по умолчанию обычно не содержат графического интерфейса и ориентированы на администрирование по SSH. Тем не менее, некоторые задачи и приложения гораздо удобнее выполнять в окне. Даже «безголовый» сервер можно подключать по протоколу удалённого рабочего стола (RDP) и получать полноценный GUI.

Почему устанавливать GUI имеет смысл

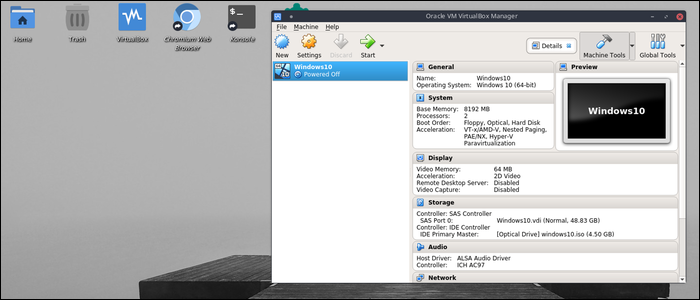

Графическая оболочка увеличивает удобство работы с GUI‑ориентированными приложениями: визуальные инструменты, виртуальные машины (VirtualBox), графические средства администрирования. На домашнем сервере или тестовой машине GUI упрощает быстрые проверки и локальные тесты.

Важно: в производственной среде GUI часто избыточен. Больше пакетов — больше поверхности атаки и обновлений. Также окружение потребляет память и CPU. Если задача полностью автоматифицируема и управляется через SSH, GUI не нужен.

Когда GUI оправдан:

- Необходим графический интерфейс для конкретного приложения (например, VirtualBox).

- Сервер используется в домашних/лабораторных целях.

- Нужно удалённое администрирование с визуальной обратной связью.

Когда GUI не подходит:

- Ограниченные ресурсы (мало ОЗУ или CPU).

- Жёсткие требования по безопасности и минимальной площади атаки.

- Автоматизированные production‑рабочие нагрузки.

Обзор компонентов

Чтобы получить удалённый графический доступ, нужно две части:

- Среда рабочего стола (DE) — набор оконного менеджера, окружения, тем и утилит (XFCE, KDE и т. п.).

- RDP‑сервер — служба, которая принимает RDP‑подключения и запускает сессию DE (XRDP).

Далее приведён практический план установки и базовой настройки.

Подготовка и обновление пакетов

Перед установкой обновите списки пакетов:

apt-get updateили с sudo:

sudo apt updateУстановка среды рабочего стола

Рекомендации по выбору:

- XFCE — лёгкая и быстрая. Подойдёт для серверов с ограниченными ресурсами.

- KDE — полноценное и современное окружение, удобнее для повседневной работы, но тяжёлое.

Установка XFCE:

sudo apt install xfce4 xfce4-goodies xorg dbus-x11 x11-xserver-utilsУстановка полного KDE:

sudo apt install kde-fullЕсли хотите более лёгкую версию KDE, можно установить пакет kde-plasma-desktop вместо kde-full.

Совет: установка больших DE может занять продолжительное время и установить множество зависимостей.

Установка XRDP и базовая конфигурация

XRDP — это RDP‑сервер, который позволяет подключаться к X‑сессиям удалённо.

Установите XRDP:

sudo apt-get install xrdpПроверьте статус:

sudo systemctl status xrdpДобавьте службу в группу ssl-cert, чтобы обеспечить доступ к сертификатам:

sudo adduser xrdp ssl-certНастройка запуска DE при подключении:

Создайте или откройте файл ~/.xsession и добавьте команду запуска окружения.

Для XFCE:

startxfce4Для KDE:

startkdeДля KDE дополнительно создайте/отредактируйте ~/.xsessionrc и пропишите переменные окружения, которые помогают корректно определить данные и конфигурацию DE:

export XDG_SESSION_DESKTOP=KDE

export XDG_DATA_DIRS=/usr/share/plasma:/usr/local/share:/usr/share:/var/lib/snapd/desktop

export XDG_CONFIG_DIRS=/etc/xdg/xdg-plasma:/etc/xdg:/usr/share/kubuntu-default-settings/kf5-settingsПерезапустите XRDP, чтобы применить изменения:

sudo systemctl restart xrdpПо умолчанию RDP использует порт 3389.

Настройка брандмауэра и сетевой безопасности

Откройте порт RDP только для доверенных IP, никогда не оставляйте 3389 доступным в публичном интернете без дополнительных мер:

Пример разрешения только с личного IP (замените 192.168.1.1 на ваш адрес):

sudo ufw allow from 192.168.1.1 to any port 3389Если нужен доступ из интернета, используйте один из безопасных подходов:

- SSH‑туннель: пробрасывайте порт локально через SSH.

- VPN: помещайте сервер внутри VPN для доступа из доверенной сети.

- Обратный прокси/бастион с ограничениями доступа.

Пример SSH‑туннелирования локального порта 3389:

ssh -L 3389:localhost:3389 user@server.example.comПосле создания туннеля подключайтесь к localhost:3389 на клиенте.

Клиенты RDP и вход в сессию

Популярные клиенты:

- Microsoft Remote Desktop (macOS, Windows)

- Remmina (Linux)

Подключение: укажите адрес сервера (или localhost при туннеле), затем введите имя пользователя и пароль аккаунта на сервере. XRDP по умолчанию использует парольную аутентификацию. Для безопасности комбинируйте с SSH‑туннелем или VPN.

Безопасность и жёсткое укрепление

Важно: графическая оболочка расширяет поверхность атаки. Рекомендуемые шаги по защите:

- Открывайте порт 3389 только для необходимых адресов.

- Используйте SSH‑туннель или VPN для доступа.

- Ограничьте учётные записи, у которых есть доступ по RDP.

- Отключите автологин и используйте сильные пароли.

- Настройте fail2ban для защиты от брутфорса на порт RDP.

- Обновляйте пакеты и патчи регулярно.

- По возможности используйте двухфакторную аутентификацию на уровне VPN/бастиона.

Пример настройки fail2ban для XRDP — общая идея:

- Создайте правило для мониторинга логов XRDP.

- Включите бан при превышении порога неудачных попыток.

Необходимо тестировать правила в тестовой среде перед вводом в продакшен.

Альтернативы XRDP и графическому окружению

- X11 forwarding через SSH: простой способ запустить отдельные графические приложения по SSH (ssh -X), но медленнее для полноценных сессий и зависит от пропускной способности.

- VNC (TigerVNC, TightVNC): экранный доступ, часто требует настройки менеджера сессий, нужно защищать при помощи SSH или VPN.

- NoMachine: быстрый проприетарный протокол для удалённого доступа, удобен в ряде сценариев.

- Apache Guacamole: веб‑клиент для RDP/VNC/SSH — полезно, если нужна доступность через браузер.

Сравнение в двух словах:

- X11 forwarding: подходит для отдельных приложений.

- VNC: подходит для постоянных сессий, но требует защиты.

- XRDP: нативный RDP‑доступ, совместим с Microsoft RDP‑клиентами.

- Guacamole: гибкость веб‑доступа и централизованное управление.

Когда это не работает или не стоит пробовать

- На машине очень мало RAM и CPU — DE тормозит систему.

- В продакшене с высоким уровнем угроз GUI увеличивает риски безопасности.

- При нестабильной сети RDP‑сессии будут прерываться; для таких сценариев лучше использовать консольные утилиты и автоматизацию.

Мини‑методология развёртывания GUI на сервере

- Оцените необходимость: ресурсы, требования безопасности, список приложений.

- Подготовьте образ/резервную копию сервера.

- Установите DE (XFCE для лёгкого варианта, KDE для полной среды).

- Установите XRDP и настройте ~/.xsession(/.xsessionrc).

- Настройте брандмауэр и тестовые подключения в закрытой сети.

- Добавьте мониторинг и правила безопасности (fail2ban, аудит).

- Перенесите в производственную среду только после успешного тестирования.

Ролевые чеклисты

Администратор:

- Оценить ресурсы сервера.

- Сделать резервную копию или снимок VM.

- Установить DE и XRDP.

- Настроить брандмауэр и VPN/SSH‑туннель.

- Включить мониторинг и обновления.

Разработчик:

- Проверить работу целевого GUI‑приложения.

- Подготовить инструкции запуска.

- Тестировать производительность при целевой нагрузке.

Конечный пользователь:

- Подготовить клиент RDP.

- Настроить SSH‑туннель при необходимости.

- Пройти проверку доступа и сообщить об ошибках.

Критерии приёмки

- Удалённая сессия запускается и стартует выбранная DE.

- Графическое приложение запускается и работает стабильно в течение 15 минут под целевой нагрузкой.

- Подключение возможно через клиент RDP и через SSH‑туннель (при настройке).

- Порт 3389 открыт только для доверенных адресов или доступ через VPN.

Тест‑кейсы и приёмочные сценарии

- Подключение по RDP из локальной сети — ожидаемый результат: рабочий стол доступен.

- Попытка подключения извне без VPN — ожидаемый результат: доступ заблокирован.

- Перезапуск XRDP — ожидаемый результат: сессии корректно создаются после перезапуска.

- Запуск целевого приложения (VirtualBox) — ожидаемый результат: приложение запускается и отображается.

Однострочный глоссарий

- DE: среда рабочего стола (Desktop Environment).

- XRDP: серверный компонент для RDP на Linux.

- RDP: протокол удалённого рабочего стола от Microsoft.

- VNC: протокол для удалённого доступа к экрану.

Рекомендации по миграции и совместимости

- Если вы мигрируете с VNC на XRDP, проверьте совместимость менеджера сессий.

- Для облачных инстансов уточните, не блокирует ли облачный провайдер порт 3389 на уровне сети.

- На дистрибутивах, отличных от Debian/Ubuntu, команды установки и имена пакетов будут отличаться (например, yum/dnf на RHEL‑based).

Заключение

GUI на удалённом сервере даёт удобство для графических приложений, но требует взвешенного подхода к безопасности и ресурсам. Для лёгких задач выбирайте XFCE и защищённый доступ через SSH или VPN. Для полноценного рабочего опыта подходит KDE, но он дороже по ресурсам. Всегда тестируйте в контролируемой среде и ограничивайте доступ к RDP.

Важно: держите систему и пакеты в актуальном состоянии и следите за логами безопасности.

Короткое объявление: Установили XFCE или KDE + XRDP — теперь можно подключаться к серверу через стандартный RDP‑клиент. Защитите порт 3389 и используйте VPN или SSH‑туннели для безопасного доступа.

1‑строчный чеклист для быстрого старта:

- Обновить пакеты;

- Установить XFCE или KDE;

- Установить xrdp и добавить в ssl-cert;

- Создать ~/.xsession и ~/.xsessionrc при необходимости;

- Ограничить доступ по ufw или настроить VPN/SSH‑туннель;

- Перезапустить xrdp и протестировать подключение.

Похожие материалы

Herodotus: механизм и защита Android‑трояна

Включить новое меню «Пуск» в Windows 11

Панель полей сводной таблицы в Excel — руководство

Включить новое меню «Пуск» в Windows 11

Дубликаты Диспетчера задач в Windows 11 — как исправить