Как игнорировать ошибки сертификатов в Chrome

Введение

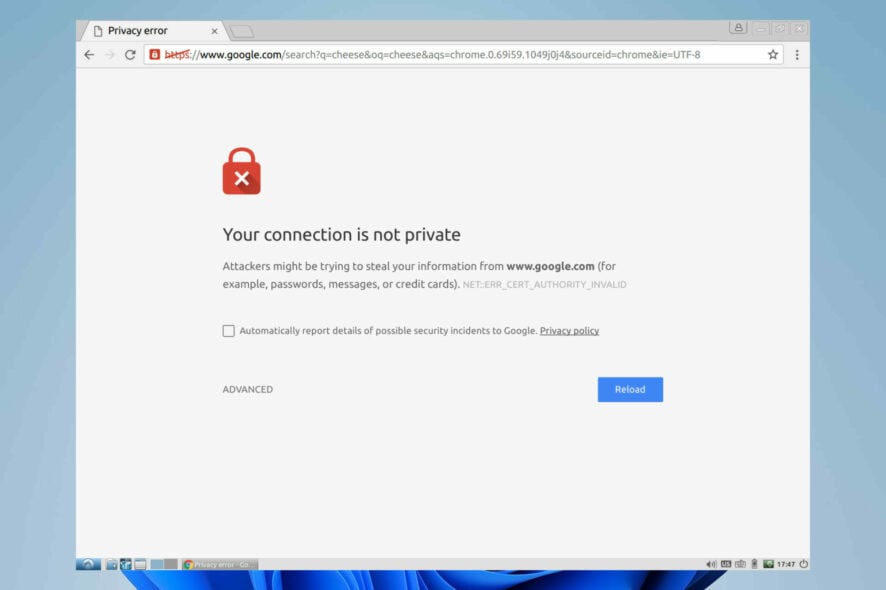

Чтобы игнорировать ошибки сертификатов в Chrome, нужно изменить настройки безопасности. После этого вы сможете открыть сайты, у которых нет корректного SSL/TLS. Это удобно при локальной разработке или при работе с самоподписанными сертификатами. Однако важно помнить: это повышает риск перехвата данных и появления вредоносных сайтов.

Важно: не выполняйте эти действия для сайтов, которым вы не доверяете полностью — злоумышленники могут перехватить ваши пароли и персональные данные.

Основные способы отключения проверок сертификатов

Ниже — пошаговые инструкции для трёх распространённых сценариев: локальная разработка, глобальное отключение в ярлыке и добавление доверенных сайтов в Windows.

1. Разрешить недействительные сертификаты для ресурсов с localhost

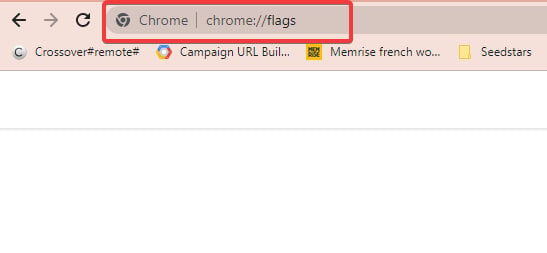

- Запустите браузер Chrome.

- В адресной строке введите:

chrome://flags/

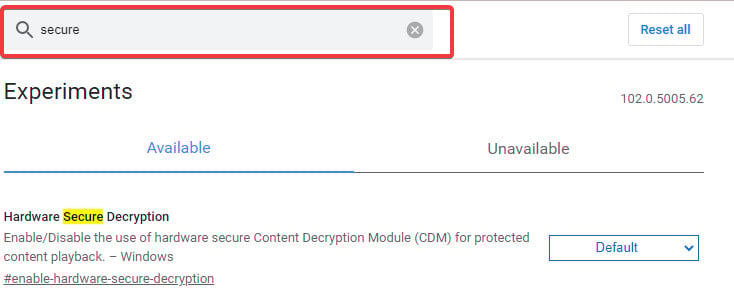

- В поле поиска набрать «secure» и нажать Enter.

- Найдите флаг с названием “Allow invalid certificates for resources loaded from localhost”.

- Откройте выпадающий список и выберите Enabled (Включено).

- Перезапустите браузер и попробуйте снова открыть нужный локальный URL.

Эта настройка разрешит браузеру загружать ресурсы с некорректными сертификатами только если они идут с localhost. Это наименее рискованный вариант для разработки.

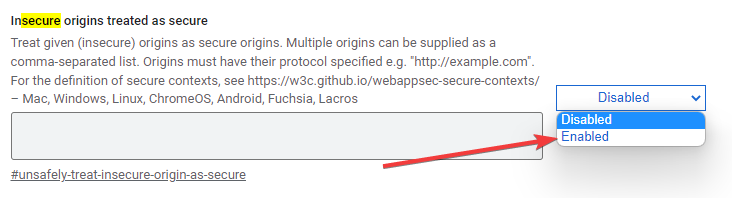

2. Обработать небезопасные источники как защищённые

- Откройте:

chrome://flags/- В поле поиска снова наберите «secure».

- Найдите флаг “Insecure origins treated as secure”.

- Выберите Enabled и перезапустите Chrome.

Примечание: этот флаг позволяет пометить заданные origin (схема://хост:порт) как безопасные. Используйте с осторожностью и только для конкретных origin.

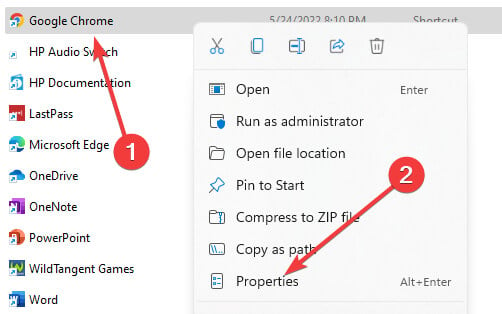

3. Игнорировать ошибки сертификатов через ярлык Chrome

- Найдите ярлык запуска Chrome (в меню или на рабочем столе).

- Правой кнопкой мыши откройте Свойства.

- На вкладке Ярлык в поле “Объект” добавьте параметр в конце строки:

--ignore-certificate-errors

- Нажмите Применить и ОК, затем запустите Chrome через этот ярлык.

Этот способ отключит проверку сертификатов глобально для запущенного через этот ярлык процесса Chrome. Он наиболее опасен и пригоден только в изолированной среде.

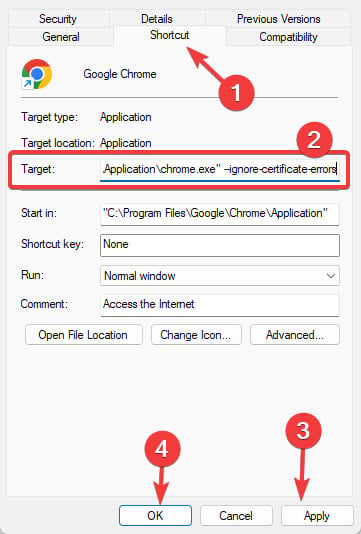

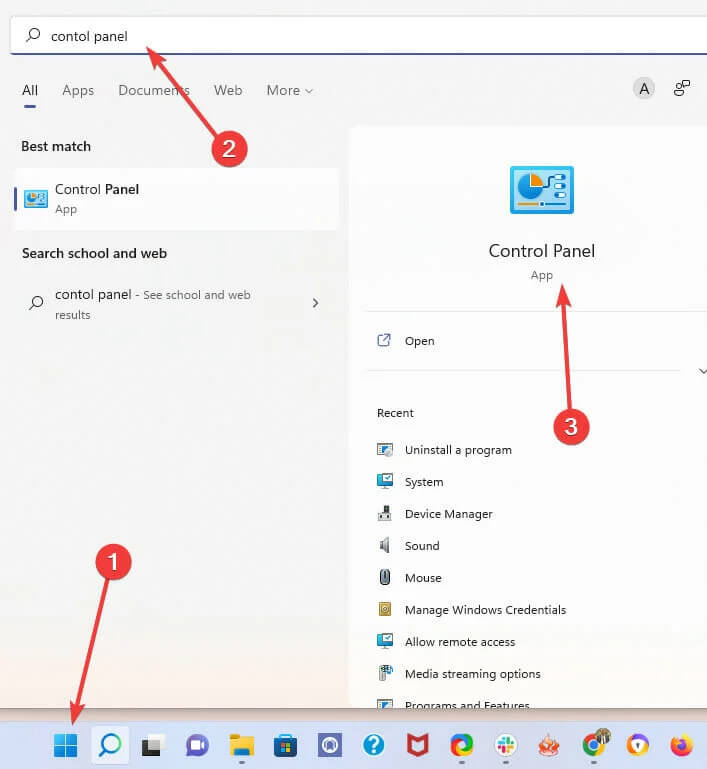

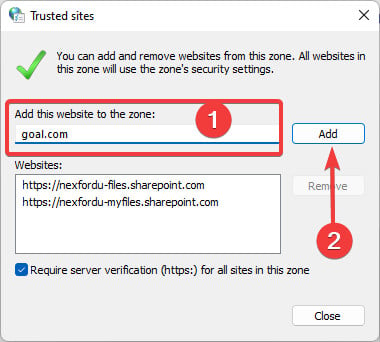

4. Добавить доверенные сайты в Windows для обхода ошибок

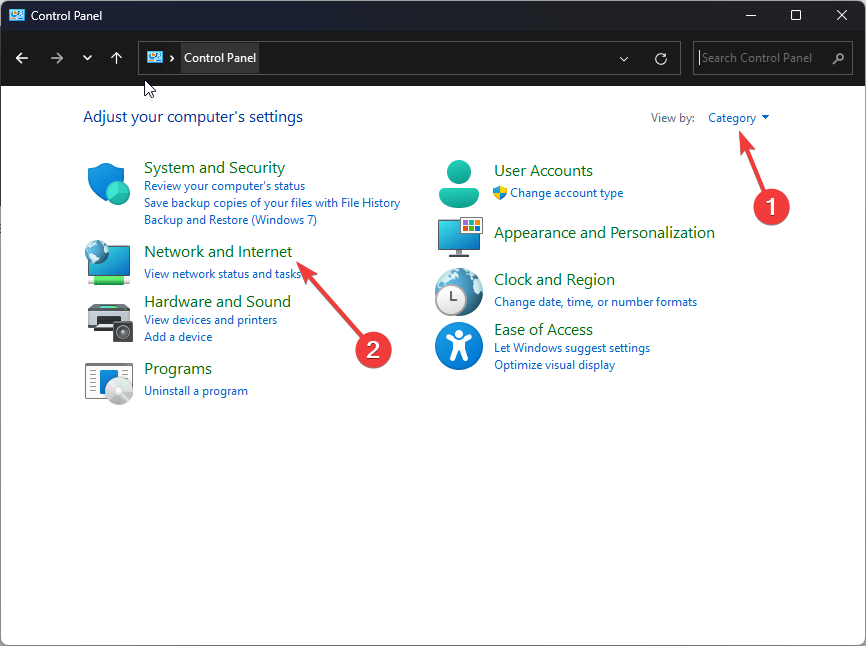

- Откройте меню Пуск, введите «панель управления» и запустите её.

- Выберите раздел Сеть и Интернет.

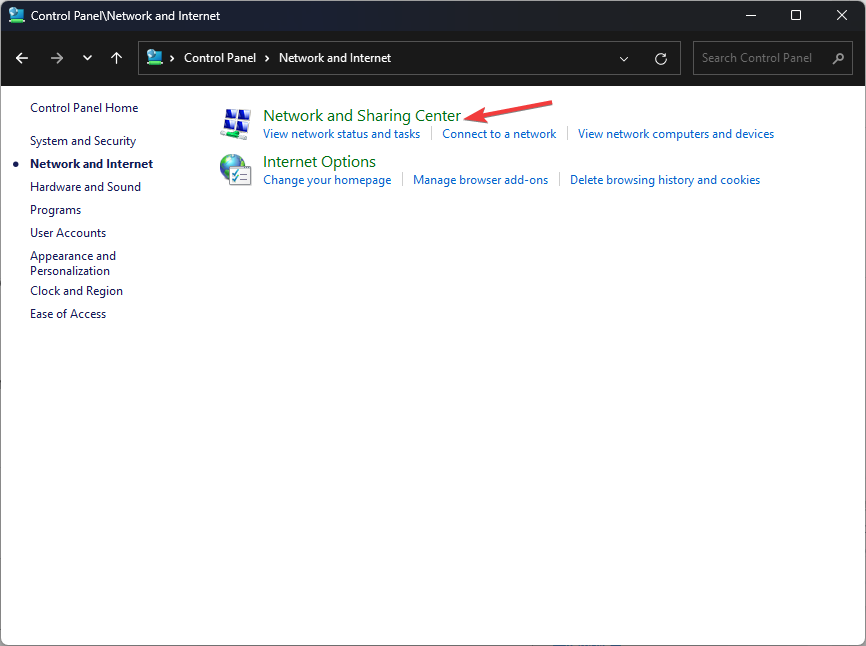

- Откройте Центр управления сетями и общим доступом.

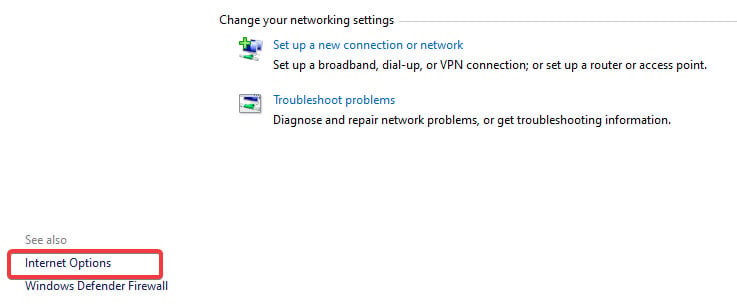

- В левом нижнем углу нажмите Параметры обозревателя.

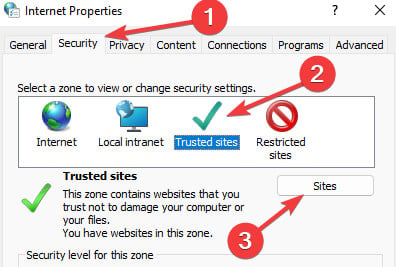

- Перейдите на вкладку Безопасность, выберите значок Доверенные узлы и нажмите Сайты.

- Введите адрес сайта, который вызывает ошибку сертификата, и нажмите Добавить. После этого примените изменения.

Добавление в доверенные узлы может помочь обходить предупреждения для конкретных сайтов в системе Windows. Однако это решение действует на уровне ОС и влияет на поведение других браузеров и приложений.

Почему Chrome требует SSL сертификаты

Chrome использует SSL/TLS для шифрования данных между браузером и сайтом. Это защищает платежные данные, логины и другие личные сведения от перехвата. Сайты с корректным SSL показывают HTTPS в адресной строке и значок замка.

Отсутствие SSL может привести к снижению доверия пользователей, уменьшению трафика и конверсий.

Наиболее распространённые ошибки сертификатов и причины

- NET::ERR_CERTIFICATE_TRANSPARENCY_REQUIRED — проблемы с прозрачностью сертификатов.

- ERR_SSL_VERSION_OR_CIPHER_MISMATCH — несоответствие протоколов/шифров на клиенте и сервере.

- NET::ERR_CERT_WEAK_SIGNATURE_ALGORITHM — слабая подпись или просроченный сертификат.

- ERR_SSL_PROTOCOL_ERROR — часто вызван неправильной датой и временем на устройстве.

- NET::ERR_CERT_AUTHORITY_INVALID — сертификат не распознан центром сертификации.

- ERR_CERT_SYMANTEC_LEGACY — устаревшие сертификаты Symantec, выданные до июня 2016.

- NET::ERR_CERT_COMMON_NAME_INVALID — имя в сертификате не совпадает с доменом.

- ERR_CONNECTION_REFUSED — обычно проблема на стороне сервера.

Общие рекомендации: держите систему и браузер в актуальном состоянии, очищайте cookies и кэш, проверьте дату и время на компьютере.

Когда отключение проверок не помогает

- Проблема на стороне сервера (например, сервер не слушает порт HTTPS) — тогда даже игнорирование сертификатов не позволит подключиться.

- Жёсткие политики сети или прокси/фаервол блокируют подключение или заменяют сертификаты (например, корпоративный прокси с SSL-инспекцией).

- Если браузеру принудительно запрещено использование небезопасных флагов администратором системы.

Альтернативные подходы (без отключения проверок)

- Установить корректный сертификат от доверенного центра сертификации (Let’s Encrypt — бесплатный вариант).

- Использовать локальную CA и установить её в систему/браузер для разработки.

- Настроить nginx/Apache как обратный прокси с корректным сертификатом поверх внутреннего сервера.

- Воспользоваться инструментами локальной разработки (mkcert) для генерации доверенных локальных сертификатов.

Модель принятия решения и чек-листы

Простая эвристика: если сайт локальный и вы контролируете сервер — чаще всего лучше установить доверенный сертификат. Если нужна быстрая отладка на localhost — безопасно включить флаг для localhost. Если вы работаете в продакшне или с внешними сайтами — не отключайте проверки.

Чек-лист для разработчика:

- Проверил, что сайт — локальный или в тестовой среде.

- Сделал бэкап конфигураций браузера/мастера системы.

- Ограничил область действия (localhost или конкретный origin).

- После теста откатил изменения.

Чек-лист для администратора Windows:

- Добавил только нужные хосты в зону Доверенные узлы.

- Убедился, что изменение не нарушит политик безопасности организации.

- Документировал изменение и уведомил команду.

Риск-матрица и смягчения

- Высокий риск: добавление –ignore-certificate-errors в глобальный ярлык. Последствия — взлом учётных данных. Смягчения: использовать только в изолированной виртуальной машине.

- Средний риск: включение “Insecure origins treated as secure” для конкретного origin. Смягчения: указать точный origin с портом и удалить запись после теста.

- Низкий риск: включение флага для localhost. Смягчения: действовать только на машине разработчика и восстанавливать настройки.

Как откатить изменения

- Вернуть значение флагов chrome://flags в Default или Disabled и перезапустить браузер.

- Удалить параметр –ignore-certificate-errors из свойства ярлыка и перезапустить Chrome.

- Удалить сайты из зоны Доверенных узлов в Панели управления.

Набор полезных инструментов и команды

- mkcert — быстрый инструмент для создания локального корневого CA и локальных сертификатов.

- openssl — для генерации CSR и самоподписанных сертификатов.

- Let’s Encrypt / Certbot — для получения доверенных сертификатов бесплатно.

Минимальный пример команды OpenSSL для генерации самоподписанного сертификата:

openssl req -x509 -newkey rsa:4096 -keyout key.pem -out cert.pem -days 365 -nodesКраткий глоссарий

- SSL/TLS — протоколы шифрования для безопасного соединения.

- Origin — комбинация схема://хост:порт (например, https://localhost:3000).

- CA — центр сертификации, организация, выдающая доверенные сертификаты.

Заключение

Отключение проверок сертификатов в Chrome бывает полезно для разработки и отладки, но несёт риск для безопасности. Выбирайте наименее широкие меры (localhost или конкретный origin), используйте надежные альтернативы (Let’s Encrypt, mkcert) и всегда откатывайте изменения после завершения работы.

Если вам нужно объяснение конкретного шага, помощь с mkcert или пример конфигурации nginx с сертификатами — напишите, укажите ОС и окружение.

Критерии приёмки

- Удалось открыть сайт без ошибки сертификата после изменения настроек.

- Изменения ограничены локальной машиной или конкретным origin.

- Все команды/параметры возвращены в исходное состояние после тестирования.

Примечание

Используйте описанные методы только в контролируемых условиях. Если вы не уверены в безопасности ресурса — не отключайте проверки.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone