Взлом денег в Android с GameKiller

Hack Any Android Game Money with GameKiller + APK Full Version to get unlimited in game coins, gems, coupons and premium tokens

Это всегда приятно — получить внутриигровые ресурсы без долгой прокачки. Ниже переведена и адаптирована базовая инструкция по использованию приложения GameKiller на устройствах с root‑правами, а также добавлены предупреждения, альтернативы и рекомендации.

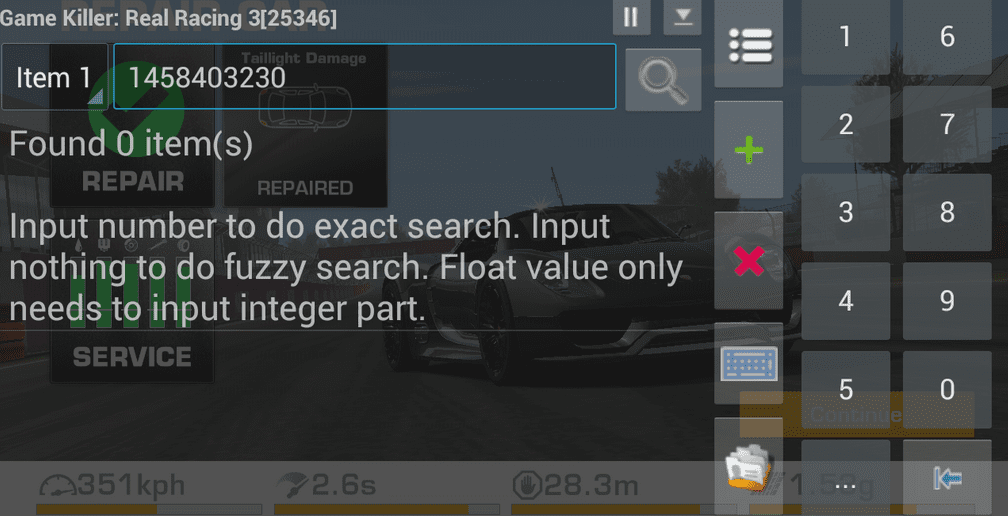

Вкратце: GameKiller ищет в памяти устройства числовые счётчики, которые игра использует для монет, гемов, жизней и т.д., и даёт возможность изменить найденное значение. На практике процесс сводится к поиску текущего значения, совершению видимого изменения в игре, повторному поиску и подстановке желаемого числа.

Important: Метод ориентирован на офлайн‑игры. Попытки применять его к онлайн‑играм или сервисам могут нарушать пользовательские соглашения, привести к блокировке аккаунта и/или быть технически невозможны из‑за серверной валидации.

Как это работает — простая модель

Кратко: GameKiller сканирует оперативную память процесса игры в поисках чисел (например, 100 монет). После изменения значения в игре (например, потратил 20), вы снова сканируете — остаются только совпадающие адреса. Затем вы правите найденный адрес и подставляете нужное число.

Определение: root — расширённый доступ к файловой системе и процессам Android, необходимый для инструментов типа GameKiller.

Пример сценария

Предположим, у вас есть игра Kingdom Rush Frontiers: в ней есть счётчики Gold (золото) и Lives (жизни). У вас 100 золота и 20 жизней. Вы вводите 100 в поиск, затем в игре получаете или тратите золото, чтобы увидеть, какие адреса изменились (например, стало 120). После этого в GameKiller вы находите адрес, соответствующий этому изменению, и меняете значение на 99999.

Это демонстрационный пример для одиночной игры. На многих простых офлайн‑играх такой подход работает, но не на всех. Ниже — список популярных игр, где подобные методы часто пробуют применять.

Содержание

- Список игр, где возможен взлом монет и денег

- Как использовать (оригинальные шаги)

- Когда это не работает

- Альтернативы и безопасные варианты

- Риски и способы их снизить

- Критерии приёмки

Список игр, где возможен взлом монет и денег

- Kingdom Rush Frontiers

- Subway Surfers

- Despicable Me

- Zombie Tsunami

- Candy Crush

- Candy Crush Soda

- Temple Run

- Plants VS. Zombie

- Hill Climb Racing

- Hungry Shark

- Final Fantasy XV New Empire

Как использовать (оригинальные шаги)

Привожу переведённую последовательность из исходного текста. Перед выполнением прочтите разделы с предупреждениями и альтернативами.

- Скачать GameKiller apk (Full Version).

- Для установки открыть его и предоставить доступ через приложение SuperUser / SuperSU.

- После установки запустить GameKiller.

- Открыть игру, которую хотите изменить.

- Иконка GameKiller должна быть видна во время игры.

- Выполнить пример использования, описанный выше (поиск текущего значения → изменить в игре → повторный поиск → редактирование адреса).

- Готово.

Do share your favorite game which you would like to hack first and your queries in the comments. — Перевод: Поделитесь в комментариях, какую игру вы бы хотели попробовать первой и какие у вас вопросы.

Когда это не работает — типичные препятствия

- Онлайн‑игры с серверной валидацией: данные хранятся и проверяются на сервере, поэтому изменение локальной памяти не даёт эффекта и часто приводит к детектированию.

- Шифрование и защита памяти: многие современные игры используют обфускацию, шифрование и перемешивание данных в памяти, что затрудняет поиск простых числовых значений.

- Динамическая адресация: значения могут храниться в структурах, ссылки на которые меняются каждый запуск.

- Версия Android и защита root: современные прошивки и механизмы SafetyNet могут блокировать работу инструментов.

Альтернативы и безопасные варианты

- Моды и мод‑пачи для офлайн‑игр, распространяемые сообществом, с открытыми инструкциями и исходниками.

- Режимы «trainer» или сторонние тренеры, созданные для одиночных игр на ПК/эмуляторах (часто безопаснее для экспериментов на эмуляторе).

- Легальные внутриигровые покупки и события, которые дают ресурсы честно.

- Создание или поиск сохранений (savegames) с нужными ресурсами — менее рискованный способ для одиночных игр.

Риски и как их снизить

Риск: Потеря гарантии и повреждение системы при получении root. Митигаторы: создавать резервные копии NAndroid, точку восстановления и читать проверенные руководства для конкретной модели телефона.

Риск: Потеря аккаунта и блокировка при попытке модификации онлайн‑игр. Митигатор: не применять инструменты к многопользовательским/серверным играм.

Риск: Зловредные APK при скачивании приложений вне Google Play. Митигатор: проверять подписи, использовать антивирусные сканы, скачивать из проверенных репозиториев.

Таблица рисков (качественно):

- Безопасность устройства: высокий — потеря данных, брекфорд. Меры: резервные копии.

- Юридические/этические: средний — нарушение ToS. Меры: не использовать онлайн.

- Техническая вероятность успеха: низкая для онлайн, средняя‑высокая для простых офлайн‑игр.

Критерии приёмки

- Изменение значений работает только в офлайн‑режиме и не нарушает серверных проверок.

- Доступность резервной копии системы перед изменениями.

- Отсутствие подозрительной активности после установки APK (высокая нагрузка, фоновые соединения).

Краткий словарь

- Root: расширенные системные права на Android.

- Адрес в памяти: место хранения данных процесса в RAM.

- Server‑side validation: проверка данных на сервере, которая делает локальные изменения бессмысленными.

Рекомендации по безопасности и совместимости

- Работайте на отдельном тестовом устройстве или эмуляторе.

- Создавайте полные бэкапы перед модификацией.

- Не используйте методы против онлайн‑игр и не передавайте сторонним лицам свои учётные данные.

- Совместимость: современные версии Android и устройства с включённой защитой SafetyNet снижают шансы на успешную работу.

Заключение

GameKiller и похожие инструменты демонстрируют принцип работы со значениями в памяти процесса и могут сработать в простых офлайн‑играх. Однако это сопряжено с рисками для устройства и учётной записи, а также с юридическими и этическими ограничениями при попытке применения к онлайн‑сервисам. Всегда делайте резервные копии и отдавайте предпочтение легальным и менее рискованным вариантам модификаций.

Important: Используйте описанные подходы только в образовательных целях и на собственных устройствах в офлайн‑режиме.

Краткое резюме: сохраняйте осторожность, думайте о рисках и выбирайте безопасные альтернативы.

Если хотите, я могу добавить: 1) чеклист для подготовки устройства перед экспериментом; 2) пошаговую схему «что делать, если устройство перестало загружаться»; 3) список безопасных источников модов и сохранений — укажите, что предпочитаете.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone