Новый AWS Console Home: создание S3-бакета

TL;DR

Новый интерфейс AWS Console Home даёт виджеты и быстрый доступ к сервисам. В этой статье показано, как открыть S3 через новый интерфейс и пошагово создать S3-бакет с базовыми настройками безопасности и версионирования. Также приведены рекомендации по безопасности, альтернативы и контрольные списки для ролей.

Краткое введение

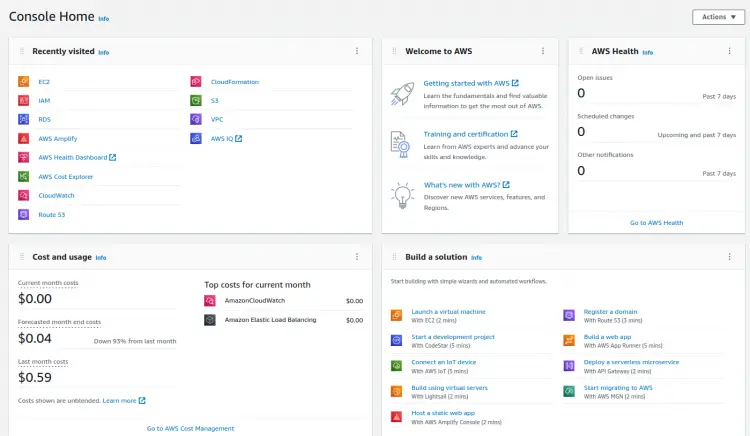

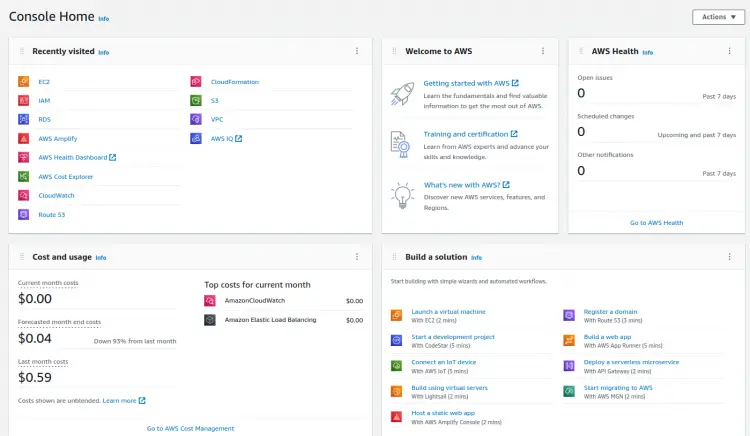

AWS 12 января 2022 года представила обновлённый интерфейс управления (Console Home). Интерфейс использует виджеты и позволяет переставлять плитки, добавлять или удалять их, а некоторые виджеты показывают быстрые и полные сводки по ресурсам. Это не влияет на функциональность сервисов — все старые функции остаются доступными через новую домашнюю страницу или через переключение на классическую консоль.

Amazon S3 (Simple Storage Service) — это объектное хранилище. В нём можно создавать неограниченное число объектов внутри бакетов, при этом количество бакетов ограничено (по умолчанию 100 бакетов на аккаунт). Данные в S3 доступны из любой точки по сети и в любое время. S3 предлагает высокую доступность, масштабируемость и производительность. Вы платите только за объём используемого хранения.

Новый Console Home: обзор интерфейса

Новая домашняя страница содержит виджеты для разных задач AWS, например:

- Recently visited — сгруппированные недавно посещённые сервисы.

- AWS Health — уведомления и состояние инфраструктуры и аккаунта.

- Cost and Usage — данные о расходах и потреблении ресурсов.

- Build a Solution — быстрые ссылки на распространённые задачи (запуск VM, веб-приложение и т. п.).

- Trusted Advisor — рекомендации по лучшим практикам AWS.

Если новый интерфейс кажется непривычным, можно вернуть прежний вид, нажав “Revert to previous Console Home” в меню Actions в верхней части домашней страницы.

Что вы узнаете в этой статье

- Как найти сервис S3 в новом Console Home.

- Как пройти через мастер создания бакета (Create bucket) и какие настройки важны.

- Лучшие практики безопасности и шифрования для S3.

- Альтернативные подходы к хранению и контрольные списки для ролей.

Пошаговая инструкция: создание S3-бакета в новом интерфейсе

- Войдите в AWS Console и откройте новую домашнюю страницу.

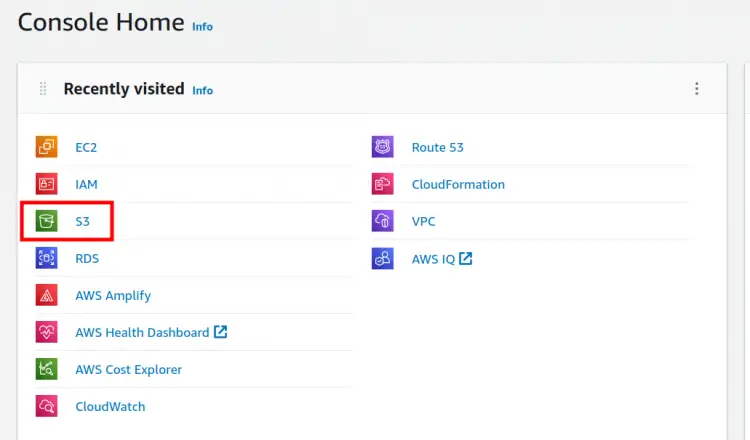

- Найдите сервис S3 в виджете “Recently visited” или через строку поиска вверху, введя “S3”.

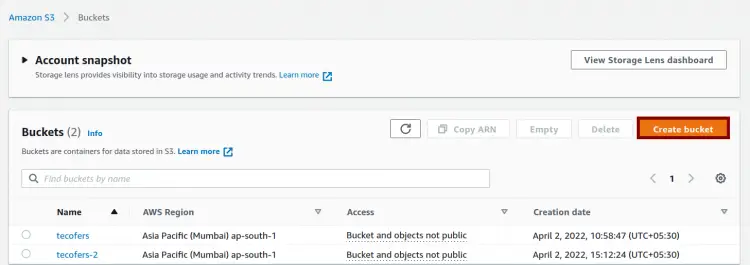

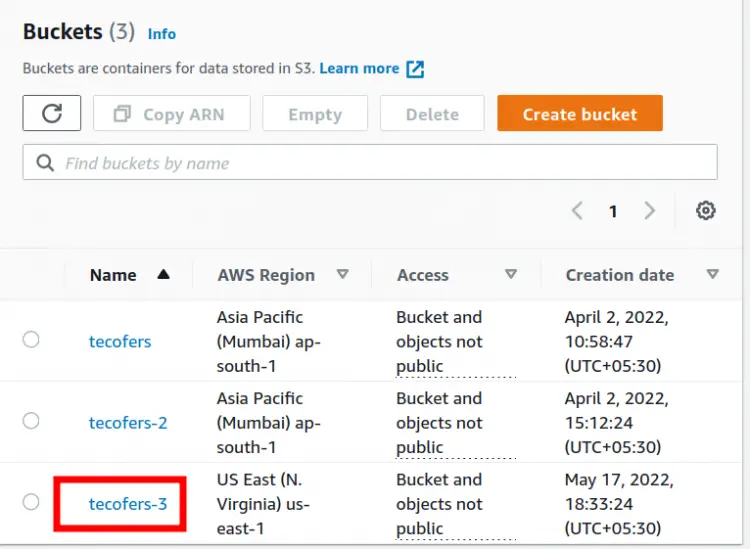

- На дашборде S3 вы увидите список бакетов с подробностями: тип доступа (Access type), дата создания и регион. Нажмите кнопку Create bucket.

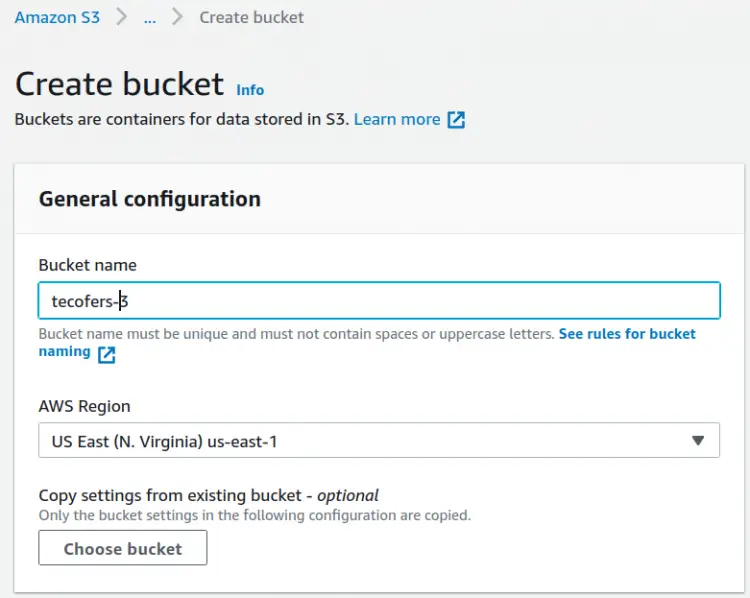

- Мастер “Create bucket” откроет форму. Введите имя бакета и выберите регион — это важно для задержек и соответствия требованиям хранения данных. При желании скопируйте настройки из существующего бакета.

Примечание: имя бакета должно соответствовать правилам именования S3 (уникальность глобально, допустимые символы, отсутствие подстрок, похожих на IP-адрес и т. п.).

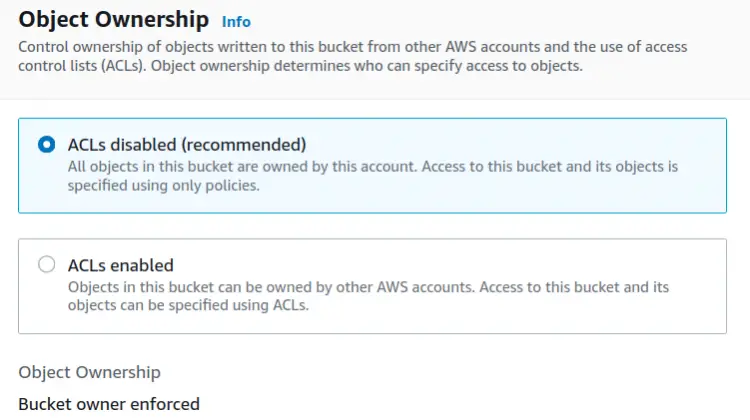

- Настройка владения объектами (Object Ownership). Рекомендуется отключить ACL (Access Control Lists) и вместо этого использовать IAM-политики и политики бакета (bucket policies) для управления доступом.

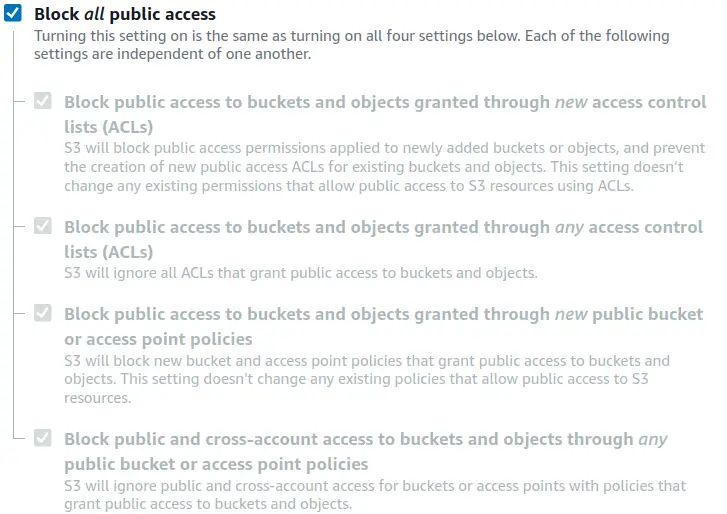

- Раздел “Block Public Access settings for this bucket” позволяет управлять публичным доступом для бакета и объектов. Опция верхнего уровня — блокировать весь публичный доступ. Используйте отдельные настройки, если необходим частичный публичный доступ (например, для статического сайта).

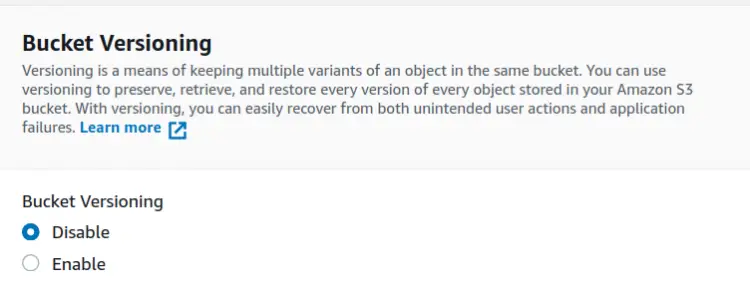

- Включите версионирование (Bucket Versioning), если хотите хранить несколько версий объектов и иметь возможность отката к предыдущим версиям.

(Опционально) Добавьте теги для организации ресурсов (например, проект, владелец, среда).

Включите шифрование по умолчанию (Server-Side Encryption) для объектов бакета: можно использовать S3-managed keys (SSE-S3) или KMS-managed keys (SSE-KMS) для контроля ключей.

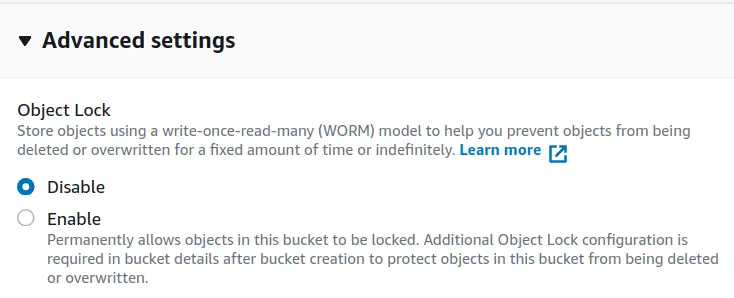

В Advanced settings можно включить Object Lock для защиты объектов от удаления или перезаписи. Object Lock работает только при включённом версионировании.

- Нажмите Create bucket. Новый бакет появится в списке на дашборде S3.

После создания бакета вы можете загружать файлы и папки, создавать папки и настраивать политики доступа.

Практические рекомендации по безопасности (обновлённые)

- По умолчанию блокируйте публичный доступ и разрешайте доступ явно через политики.

- Отключайте ACL, если управление доступом может вестись через IAM и Bucket Policies.

- Для чувствительных данных используйте SSE-KMS и разграничение прав на использование ключей KMS.

- Включайте версионирование и Object Lock для данных, требующих неизменности (compliance, WORM).

- Настройте журналирование доступа (S3 Access Logging) или используйте AWS CloudTrail для аудита.

Важно: шифрование на стороне клиента (client-side encryption) сохраняет данные за пределами AWS-ключей, но требует управления ключами на вашей стороне.

Мини-методология: быстрый чеклист создания защищённого бакета

- Выберите уникальное имя и регион.

- Отключите ACL; используйте IAM и bucket policies.

- Блокируйте публичный доступ, если не нужен публичный доступ.

- Включите версионирование (если требуется откат).

- Включите SSE-KMS для критичных данных.

- Добавьте теги и политики жизненного цикла (Lifecycle) для управления хранением и удалением.

- Включите аудит: S3 Access Logging / CloudTrail.

Контрольные списки по ролям

- Администратор облака (Cloud Admin): проверить политику IAM, KMS, включить аудит и мониторинг.

- Разработчик (Developer): подтвердить, что доступ для приложения реализован через роли (IAM Role) и кратковременные креды.

- Оператор DevOps: настроить lifecycle rules, бэкап версий и мониторинг затрат.

- Безопасник (Security): проверить блокировку публичного доступа, шифрование и Object Lock для необходимых бакетов.

Когда создание S3-бакета таким способом не подходит

- Нужна автоматизация большого числа бакетов: используйте Infrastructure as Code (CloudFormation, Terraform, CDK).

- Требуется сложная настройка политик или интеграция с KMS на уровне инфраструктуры — лучше использовать шаблоны и CI/CD.

- Если объём данных очень большой и важен контроль затрат на уровне политики жизненного цикла — заранее спланируйте lifecycle rules и классы хранения (Standard/IA/Glacier).

Альтернативные подходы

- CloudFormation/Terraform/CDK: описывайте бакеты как код и храните их в репозитории.

- CLI/SDK: создавайте и настраивайте бакеты через awscli или SDK для автоматизации в скриптах.

- S3 Object Lambda: трансформируйте объекты при чтении без изменения оригинала.

Конфигурации и тесты (минимум приёмки)

Критерии приёмки для нового бакета:

- Бакет создан с ожидаемым именем и регионом.

- Шифрование включено (SSE-S3 или SSE-KMS) для новых объектов.

- Версионирование включено, если это требование.

- Публичный доступ заблокирован, если не заявлен другой режим.

- Политики доступа (IAM/bucket policy) протестированы с помощью временных ролей.

Безопасность, риски и меры смягчения

- Риск: случайная публикация данных. Митигирование: включить блокировку публичного доступа и применять проверки PR/CI.

- Риск: компрометация ключей KMS. Митигирование: аудит доступа к ключам, ротация и минимизация прав.

- Риск: потеря данных при неправильной политике lifecycle. Митигирование: тестирование на тестовом бакете и политикам версионирования.

Соображения о конфиденциальности и соответствии (GDPR и локальные регламенты)

- Для персональных данных утвердите регион хранения и ограничения на передачу данных.

- Задокументируйте управляющие политики и доступы, чтобы иметь доказуемый контроль над данными.

- Используйте шифрование и ограничение доступа через IAM для соблюдения требований к защите данных.

Краткий глоссарий (1 строка)

- Бакет (bucket): контейнер для хранения объектов в S3.

- Объект (object): файл и метаданные в S3.

- Версионирование (versioning): хранение нескольких версий одного объекта.

- Object Lock: защита объектов от удаления/изменения (WORM).

- SSE-KMS: серверное шифрование с использованием AWS KMS.

Заключение

Мы рассмотрели новый AWS Console Home и подробно прошли через мастер создания S3-бакета: выбор имени и региона, управление владением объектов, блокировку публичного доступа, версионирование, шифрование и Object Lock. Для продакшен-использования рекомендовано автоматизировать создание бакетов через IaC, включать аудит и использовать KMS для критичных данных.

Важно: новый интерфейс Console Home улучшает навигацию, но все те же принципы безопасности и архитектуры S3 остаются в силе.

Короткое резюме

- Новый Console Home упрощает доступ к сервисам AWS.

- Создание S3-бакета в новом интерфейсе включает шаги по имени, региону, политикам доступа и шифрованию.

- Всегда при проектировании бакета учитывайте безопасность, соответствие и требования к восстановлению данных.

Похожие материалы

Троян Herodotus: как он действует и как защититься

Включить новое меню «Пуск» в Windows 11

Панель полей PivotTable в Excel — руководство

Включить новый Пуск в Windows 11 — инструкция

Дубликаты Диспетчера задач в Windows 11 — как исправить