Как безопасно подключать удалённую базу данных

Быстрые ссылки

- Лучшее решение: запускать базу данных в приватной подсети

- Для удалённого администрирования на больших расстояниях — белый список IP

Когда вы подключаетесь к базе данных, работающей не локально, нужно принять дополнительные меры предосторожности. Любые соединения по сети должны быть защищёнными. Никогда не оставляйте базу данных открытой для всех — это приглашение к перебору паролей и другим атакам.

Лучшее решение: запуск базы данных в приватной подсети

Подключение через открытый Интернет всегда рискованно. Оставлять базу данных доступной из сети общего доступа — значит зря увеличивать поверхность атаки. Даже при надёжных паролях это повышает риск утечек, перебора и других атак. В большинстве случаев базе данных не требуется иметь публичный адрес.

Архитектурно часто выгодно размещать базы данных на отдельных серверах. Отделение БД от веб‑серверов позволяет управлять ими независимо: масштабировать веб‑слой, добавлять реплики для чтения, выполнять резервное копирование и патчинг без влияния на публичный трафик.

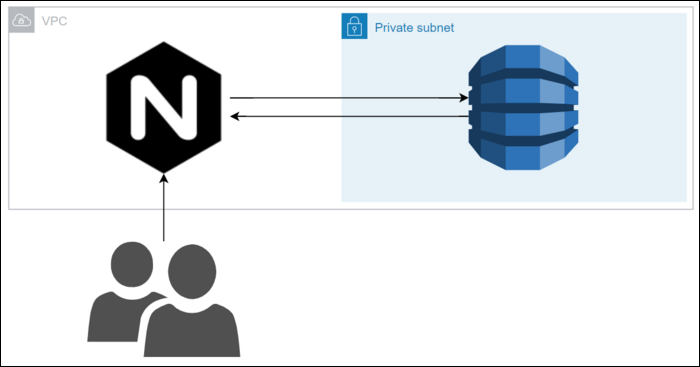

Если база данных на отдельной машине, то между компонентами идёт сетевой трафик. Лучшая практика — запускать БД в приватной подсети. Большинство облачных провайдеров (AWS, GCP, Azure) позволяют назначать инстансам приватные IP без публичного адреса. БД при этом слушает только на приватном IP.

Так пользователи подключаются к публичному веб‑серверу, который уже общается с базой внутри VPC (виртуальной частной сети). Пользователь не видит адрес сервера БД и не получает к нему прямого доступа.

Эту конфигурацию достаточно просто настроить. Облачные панели дают готовые инструменты для приватных подсетей. Если вы управляете инфраструктурой самостоятельно, схожий эффект обеспечит брандмауэр, который разрешает подключения только из частных адресов:

sudo ufw allow from 172.16.0.0/12 to any port 22Это правило блокирует все запросы к серверу, поступающие с публичных IP, эффективно закрывая его от внешнего мира. Однако потребуется продумать доступ по SSH для администрирования — например, через jump‑host или VPN.

Важно: приватная подсеть не заменяет другие меры безопасности. Всегда используйте сильные пароли, TLS/SSL для транспортного шифрования и минимальные права для учётных записей БД.

Удалённое администрирование и белый список IP

Если вам нужно подключаться к базе с вашей рабочей машины из внешней сети, самый простой и безопасный способ — добавить в белый список IP этой машины. Это не отменяет необходимость пароля и шифрования, но значительно уменьшает круг потенциальных злоумышленников.

В ufw (стандартный брандмауэр в Ubuntu) это делается так:

sudo ufw allow from 123.123.123.123 to any port 27017Проверьте, что у вас нет других правил, разрешающих доступ к этому порту с любого IP. Для временного доступа можно добавить правило на короткий срок и затем его удалить.

VPN как лучший вариант для безопасного доступа

Если вы не хотите, чтобы трафик вообще выходил в публичный Интернет, настройте VPN (например, OpenVPN, WireGuard, или управляемое решение провайдера). VPN подключает вашу машину в ту же виртуальную сеть, где находится БД, и делает её видимой как внутренний хост. Это даёт несколько преимуществ:

- БД полностью закрыта от внешнего Интернета.

- Трафик идёт по шифрованному каналу.

- Логика контроля доступа остаётся в сети — можно применять правила на уровне подсетей.

Типичная схема: публичный jump‑host или VPN-сервер в публичной подсети + серверы БД в приватной подсети. Администратор подключается к VPN, получает внутренний IP и работает с БД так, как будто он в локальной сети.

Когда приватная подсеть или VPN не подходят — альтернативы

- SSH‑туннели: быстрый и простой способ прокинуть порт БД через зашифрованный канал. Подходит для разовых операций. Требует SSH‑доступа к промежуточному хосту.

- Bastion (jump) host: публичный хост с жёстким управлением доступом; все администраторы заходят через него.

- Управляемые провайдерские сервисы БД: часто предлагают встроенные приватные подключения и защищённый административный доступ.

Ментальные модели и правила на практике

- Модель «минимальной поверхности атаки»: по умолчанию закрывайте всё, открывайте только по необходимости.

- Правило «принцип наименьших привилегий»: давайте доступ только тем аккаунтам, которым он действительно нужен.

- Подход «изменение и откат»: любые изменения в доступе должны быть документированы и иметь план отката.

Контрпримеры и случаи, когда это не сработает

- Очень распределённые среды с частыми сменами IP (например, мобильные администраторы). Решение: VPN с клиентским сертификатом или динамический DNS + MFA.

- Требование к минимальной задержке от внешних аналитических сервисов, которым нужен прямой доступ. Решение: настроить прокси/реплики с ограниченным доступом и минимальными привилегиями.

- Легаси‑системы без поддержки TLS. Решение: поместить их в приватную подсеть и обеспечить туннелирование через безопасные каналы.

Чек‑листы по ролям

Администратор (DevOps / SRE):

- Убедиться, что БД работает без публичного IP.

- Настроить брандмауэр: разрешать трафик только из нужных подсетей.

- Настроить мониторинг и оповещения по попыткам доступа.

Разработчик / аналитик:

- Использовать VPN или SSH‑туннель для подключения.

- Работать с учётной записью с ограниченными правами (read‑only, если достаточно).

- Не хранить креды в репозиториях.

DBA:

- Обеспечить шифрование данных на диске и TLS для соединений.

- Периодически пересматривать учётные записи и права.

- Проводить резервное копирование и проверку восстановления.

Пошаговый SOP: добавить временный доступ по IP (пример)

- Определить публичный IP машины администратора (например, 123.123.123.123).

- Добавить правило в брандмауэр:

sudo ufw allow from 123.123.123.123 to any port 27017- Проверить, что нет других правил, разрешающих доступ к порту 27017 для всех.

- Подключиться и завершить необходимые операции.

- Удалить правило после завершения:

sudo ufw delete allow from 123.123.123.123 to any port 27017- Задокументировать изменения, указать цель и время доступа.

Тесты и критерии приёмки

- Проверка: попытка подключиться к БД с внешнего IP, не в белом списке — должна быть отклонена.

- Проверка: подключение через VPN — успешно, права доступа соответствуют ролям.

- Проверка: логи брандмауэра фиксируют попытки соединений и успешные сессии.

Критерии приёмки:

- БД недоступна из публичного Интернета по IP/портам, кроме специально разрешённых случаев.

- Все административные подключения проходят через VPN или через белый список с краткосрочными правилами.

- Регулярно проверяется и обновляется список разрешённых IP и учётных записей.

Риски и смягчения

- Неправильная конфигурация брандмауэра — риск: случайное открытие порта. Смягчение: код‑ревью правил и автоматические тесты развертывания.

- Компрометация VPN/SSH — риск: злоумышленник получит доступ к приватной сети. Смягчение: использовать MFA, ротацию ключей и мониторинг с аномалиями.

- Человеческая ошибка при добавлении правила — риск: длительный период открытого доступа. Смягчение: автоматическое удаление временных правил через cron/job и аудиторские записи.

Короткая памятка (cheat sheet)

- По умолчанию — приватная подсеть для БД.

- Для админов — VPN или белый список IP на короткий срок.

- Для одноразовых задач — SSH‑туннель через защищённый jump‑host.

- Всегда: шифрование, минимальные привилегии, аудит.

Заключение

Размещение базы данных в приватной подсети и использование брандмауэра или VPN для административного доступа — простые, но мощные меры безопасности. Они минимизируют поверхность атаки и упрощают контроль доступа. Комбинация этих практик с хорошими паролями, шифрованием и мониторингом создаёт устойчивую к злоумышленникам инфраструктуру.

Краткое резюме: размещайте БД в приватной подсети, управляйте доступом через VPN или белый список IP, применяйте принцип наименьших привилегий и документируйте все изменения.

Похожие материалы

Троян Herodotus: как он действует и как защититься

Включить новое меню «Пуск» в Windows 11

Панель полей PivotTable в Excel — руководство

Включить новый Пуск в Windows 11 — инструкция

Дубликаты Диспетчера задач в Windows 11 — как исправить