Фишинг на мобильных телефонах: типы атак и как защититься

Фишинговые атаки на мобильные телефоны не новы, но стали гораздо изощрённее из‑за новых векторов: подмена номеров, клонирование устройств, похищение данных соцсетей и перехват одноразовых паролей (OTP). Раньше мошенники чаще имитировали сайты, сегодня они охотятся за аккаунтами социальных сетей и средствами аутентификации.

В этой статье мы подробно разберём традиционные и продвинутые виды мобильного фишинга, когда они срабатывают, когда не срабатывают, и что делать в каждой ситуации.

Традиционные фишинговые атаки на телефоне

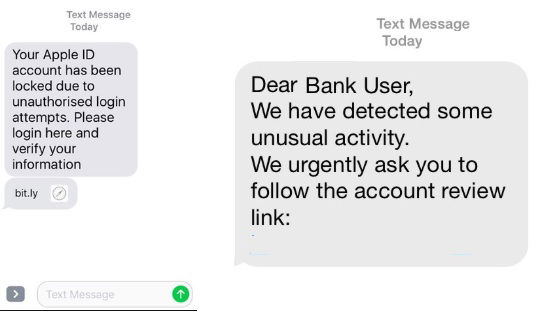

SMS-фишинг

SMS-фишинг (smishing) остаётся одним из самых распространённых способов. Текстовые сообщения обычно пытаются вызвать срочную реакцию — угроза блокировки счёта, «выигрыш» или просьба подтвердить платёж. Кроме банковских реквизитов мошенники ищут логины Apple ID, аккаунтов криптовалютных бирж и PayPal — всё это торгуется в тёмных каналах. В одном из описанных случаев за учётную запись Apple ID называли цену в $15, что указывает на широкую доступность таких данных.

Как защититься:

- Никогда не переходите по ссылкам из неожиданных SMS. Легальные компании не требуют мгновенных действий через опасные ссылки.

- Не вводите логин/пароль на сайтах, куда попали из SMS. Откройте официальный сайт вручную.

- Включите спам‑фильтры и блокируйте номера, используйте встроенные функции ОС и приложения-антиспам.

- Для критичных сервисов используйте аутентификатор или аппаратные ключи вместо SMS‑OTP.

Когда это не сработает: если устройство уже заражено мобильным вредоносом, он может перехватывать уведомления и SMS — тогда смена пароля недостаточна.

Робозвонки и голосовой фишинг

Робозвонки и «vishing» чаще манят к более аккуратным социальным приёмам: подмена номера, автоматические обзвоны, голосовые записи с инсценировкой сотрудника банка или почтовой службы.

Как защититься:

- Установите приложения для блокировки спама и подмены номера (например, Truecaller, Robokiller или встроенные в ОС функции).

- Не сообщайте финансовую информацию по телефону, даже если собеседник «знает» ваши данные; положите трубку и перезвоните по официальному номеру с сайта банка.

- Если звонок настаивает на вводе «1» или передачи данных — это явный признак мошенничества.

Когда это не сработает: если мошенники уже получили доступ к вашим документам или учётным данным, короткий звонок может быть одним из нескольких шагов в цепочке компрометации.

Фишинг через социальные сети

После крупных скандалов с утечками данных (например, Cambridge Analytica) соцсети стали источником богатой информации: места работы, друзья, даты рождения, фото — всё это помогает мошенникам имитировать знакомых и убеждать жертв.

Как защититься:

- Не делитесь лишней личной информацией и не публикуйте подробности о финансах.

- Отключите публичный доступ к списку друзей, настройте приватность постов.

- Будьте осторожны с приватными сообщениями и ссылками, даже если они кажутся от друзей — перепроверяйте через второй канал.

Примечание: мошенники, ориентированные на криптовалюты, мониторят посты с упоминанием коллекций NFT или цифрового кошелька и атакуют таких пользователей в первую очередь.

Продвинутые мобильные фишинговые атаки

Подмена номера (Port Out)

Атаки с «портированием» номера направлены на обход двухфакторной аутентификации через SMS. Мошенники собирают о вас данные (дата рождения, номер, адрес) и представляются вами в салонах связи или через службу оператора, чтобы перенести номер на другую SIM‑карту. Получив контроль над номером, злоумышленники принимают OTP и получают доступ к банковским и прочим аккаунтам.

Как защититься:

- Попросите у оператора дополнительную защиту: PIN/пароль на учетную запись абонента или «блокировку переноса номера».

- Для важных сервисов отключите SMS‑OTP и используйте приложения‑аутентификаторы или аппаратные ключи.

- Следите за признаками: внезапная потеря сети, невозможность позвонить или отправить SMS — немедленно связывайтесь с оператором и банком.

Когда это не сработает: если в магазине оператора сотрудники нарушают процедуру верификации, предотвратить атаки дистанционно бывает сложно; тогда важно быстро блокировать счета и карты.

Клонирование телефона и удалённый мониторинг

Клонирование телефонов может означать копирование SIM‑идентификатора, IMEI или установку скрытого ПО, которое передаёт трафик и вводимые данные. Современные методы включают блютуз‑эксплойты и использование сторонних приложений удалённого доступа.

Как защититься:

- Устанавливайте приложения только из официальных магазинов (App Store, Google Play) и проверяйте права доступа.

- Отключайте Bluetooth и Wi‑Fi, когда не используете их.

- Регулярно проверяйте список установленных приложений и разрешений; удаляйте приложения, которые требуют лишние права.

- Используйте надёжную антивирусную программу и следите за обновлениями ОС.

Когда это не сработает: если устройство давно скомпрометировано руткитом или вредоносным ПО с правами администратора, единственный надёжный путь — полная переустановка системы (фабричный сброс) и смена паролей с чистого устройства.

Инструменты и процедуры для пользователя и организации

Ниже — подборка практик и чек-листов для разных ролей: пользователь, IT‑администратор и служба безопасности банка.

Мини‑методология реагирования при подозрении на фишинг

- Ограничьте ущерб: перестаньте использовать скомпрометированное устройство.

- Измените пароли с безопасного устройства и отключите аутентификацию через SMS.

- Уведомьте банк и оператора связи, попросите временно заморозить счета и блокировать SIM.

- Проведите анализ: какие сервисы могли быть скомпрометированы, какие данные утекли.

- Регистрируйте инцидент: сохраните сообщения, номера и временные метки.

Чек‑лист для обычного пользователя

- Не переходить по подозрительным ссылкам из SMS/DM.

- Не сообщать OTP и пароли по телефону.

- Включить биометрию и блокировку экрана.

- Использовать менеджер паролей и уникальные пароли.

- Подключить двухфакторную аутентификацию через приложения или аппаратные ключи.

- Периодически просматривать разрешения приложений.

Чек‑лист для IT‑администратора и службы безопасности

- Запретить или ограничить использование SMS‑OTP в критичных системах.

- Внедрить аппаратные ключи (FIDO2) для привилегированных пользователей.

- Настроить мониторинг аномалий входа и географических смен авторизаций.

- Подготовить шаблон уведомления для пострадавших клиентов.

- Проводить обучение сотрудников и тестовые фишинг‑рассылки.

План реагирования (инцидент‑ранбу́к)

- Обнаружение: пользователь сообщает об аномалии (потеря сигнала, странные SMS, неожиданные переводы).

- Изоляция: временно блокируем аккаунт, откатываем сессии, временно меняем пароли.

- Оценка ущерба: выявляем доступные сервисы, проверяем логи входа.

- Восстановление: восстанавливаем контроль над аккаунтом, меняем аутентификаторы, перевыпускаем карты при необходимости.

- Пост‑инцидентный анализ: обновляем политики и меры безопасности.

Решение на шаги: быстрая инструкция при потере контроля над телефоном

flowchart TD

A[Подозрение на компрометацию] --> B{Можно ли звонить/отправлять SMS?}

B -- Нет --> C[Связаться с оператором на другом устройстве: блокировать SIM]

B -- Да --> D[Перезвонить в банк и сообщить о подозрительной активности]

C --> E[Сменить пароли с защищённого устройства]

D --> E

E --> F{Есть ли несанкционированные переводы?}

F -- Да --> G[Сообщить в банк, полицию; запросить расследование]

F -- Нет --> H[Выполнить полную проверку устройства и восстановление]Тесты и критерии приёмки для проверок безопасности

- Модуль аутентификации не должен принимать SMS‑OTP как единственный фактор для операций выше определённого лимита.

- Система должна отправлять уведомления о смене номера телефона для всех важных изменений профиля.

- Антифрод‑алгоритмы должны уметь определять быстрые смены геолокации при входах и ставить аккаунт на карантин.

Безопасная конфигурация и жёсткие меры

- Отключить автоматическую установку приложений из неизвестных источников.

- Включить проверку подписи приложений и использовать MDM (mobile device management) в корпоративных устройствах.

- Применять принцип наименьших привилегий для приложений: давать только нужные разрешения.

- Для особо критичных сотрудников — использовать выделенные рабочие устройства и аппаратные токены.

Конфиденциальность и регуляторика

Если ваши персональные данные были скомпрометированы, в некоторых юрисдикциях (включая страны ЕС по GDPR) вы обязаны уведомить регулятора и пострадавших лиц. Для компаний важно фиксировать инциденты и сроки уведомлений, а пользователям — сохранять документы и обращения в банк.

Важно: не вся утечка подпадает под GDPR; проконсультируйтесь с юридическим отделом вашей организации.

Короткий глоссарий

- OTP — одноразовый пароль, который высылается по SMS или генерируется приложением.

- Port out — перенос номера на другую SIM‑карту.

- SIM swap — подмена SIM‑карты через оператора связи.

- Vishing — голосовой фишинг по телефону.

Когда методы защиты не сработают

- Если устройство заражено низкоуровневым руткитом, большинство программных мер бесполезны — потребуется полный сброс.

- Если злоумышленник имеет доступ к вашему документальному профилю (сканы паспорта), социальная инженерия против служб оператора и банка может пройти.

Заключение

Фишинг на мобильных постепенно становится мультиканальным: комбинация SMS, звонков, социальных сетей и подмены номера позволяет мошенникам обходить классические барьеры безопасности. Главная защита — бдительность и многофакторная аутентификация, не связанная с SIM/SMS. Организациям нужно снижать зависимость от SMS‑OTP, внедрять FIDO‑ключи и обучение сотрудников. Пользователям — ограничивать доступ приложений, проверять источники сообщений и немедленно реагировать при подозрении на компрометацию.

Если вы становились жертвой мобильного фишинга, поделитесь опытом: это поможет другим узнать признаки атак и быстрее реагировать.

Важно: при серьёзных финансовых потерях немедленно обращайтесь в банк и полицию.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone