Как захватить сетевые данные на Android и анализировать URL (Packet Capture)

Зачем перехватывать сетевые данные

Перехват сетевого трафика (URL sniffing, packet capturing) — это метод наблюдения за данными, которые ваше устройство отправляет и получает по сети. Он помогает ответить на вопросы типа:

- Какие URL запрашивает приложение?

- Передаёт ли приложение персональные данные в открытом виде?

- Какие внешние сервисы подключаются к приложению?

Эта информация полезна для тестирования безопасности, отладки и оценки приватности приложений.

Важно: перехват трафика может раскрыть чувствительные данные. Делайте это только с собственными устройствами или с явного разрешения владельца.

Кому это нужно

- Обычным пользователям, стремящимся понять, какие данные отправляют приложения.

- Тестировщикам и QA для проверки сетевого поведения.

- Разработчикам при отладке API-вызовов.

Ключевые понятия — одно предложение каждое

- Пакет: минимальная единица данных, передаваемая по сети.

- SSL/TLS: протокол шифрования трафика между клиентом и сервером.

- Certificate pinning: привязка сертификата сервера в приложении, препятствующая перехвату.

- VPN-перехват: способ перенаправления трафика через локальный прокси на устройстве без рутирования.

Как это работает в одном предложении

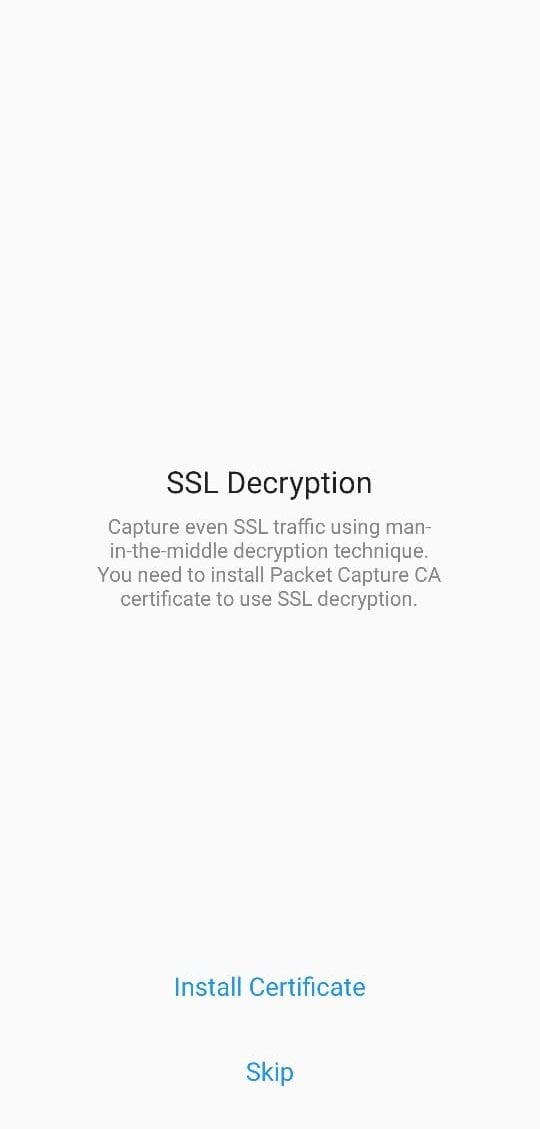

Приложение Packet Capture создаёт локальный VPN на устройстве и анализирует трафик, позволяя приложению читать заголовки и (при установке своего SSL-сертификата) содержимое HTTPS-запросов.

Что понадобится

- Android-смартфон с версией ОС, поддерживаемой приложением Packet Capture.

- Доступ в Google Play для установки приложения.

- Базовые навыки работы с настройками устройства.

Пошаговая инструкция: перехват сетевых данных с помощью Packet Capture

- Установите приложение Packet Capture из Google Play Store.

- Откройте приложение.

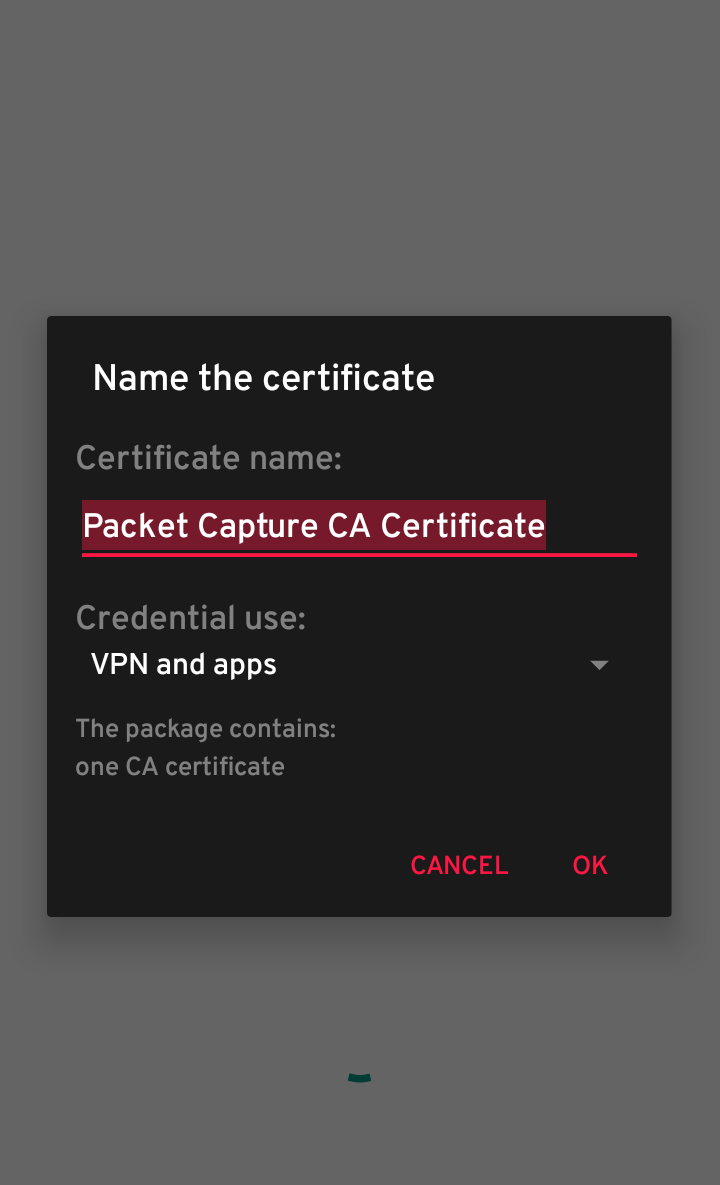

- При первом запуске приложение предложит установить локальный SSL-сертификат. Рекомендуется установить сертификат, чтобы видеть расшифрованные HTTPS-запросы. Если вам нужна только информация о доменах и заголовках — установка сертификата необязательна.

- Если устройство требует PIN/Pattern для установки сертификата, задайте или введите текущий PIN/Pattern — это нормальное требование Android.

- Нажмите кнопку запуска (зелёвая стрелка) в правом верхнем углу для начала перехвата.

- Подтвердите запрос на установку VPN-соединения (OK). Packet Capture создаст локальный VPN и начнёт перехватывать трафик.

- В списке приложений в Packet Capture выберите интересующее приложение, чтобы просмотреть запросы и ответы. Для каждого запроса можно видеть URL, заголовки и при установленном сертификате — тело запроса/ответа.

- Для остановки перехвата нажмите кнопку стоп в приложении.

Important: если позже вы удалите приложение и увидите предупреждение о сертификате на экране блокировки, перейдите: Настройки → Безопасность → Очистить учётные данные/учётные записи сертификатов (названия пунктов могут отличаться в зависимости от модели телефона).

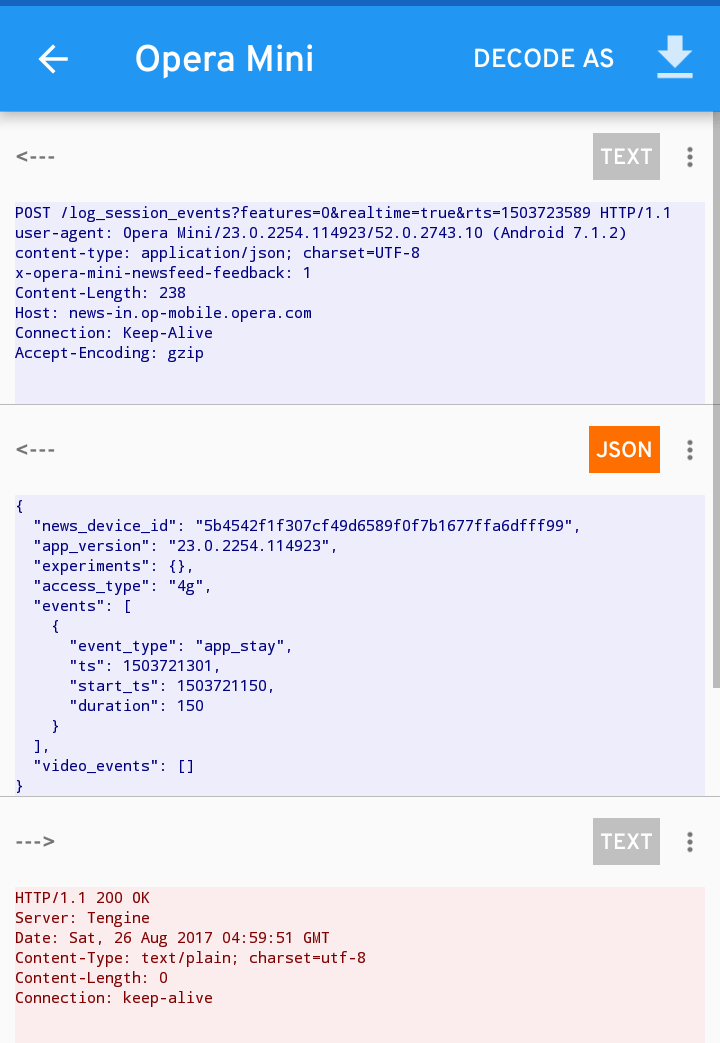

Скриншоты

Что можно увидеть в результатах

- Запросы HTTP/HTTPS с полными URL (если сертификат установлен).

- Заголовки HTTP (User-Agent, Cookie и др.).

- Тела запросов (POST/PUT) и тела ответов (JSON, HTML), если они не зашифрованы отдельно.

- IP-адреса и домены внешних сервисов.

Ограничения и когда метод не сработает

- Certificate pinning: если приложение жёстко проверяет сертификат сервера, Packet Capture не сможет расшифровать HTTPS-запросы даже при установленном сертификате.

- Специальное нативное шифрование данных внутри приложения (помимо TLS) — данные видны, но зашифрованы бизнес-логикой.

- Traffic obfuscation и custom protocols — могут мешать чтению содержимого.

Альтернативные подходы

- Burp Suite / mitmproxy через прокси на компьютере: подключите телефон к той же Wi‑Fi и настройте системный прокси; требует больше настроек, но даёт мощный набор инструментов для анализа.

- Эмулятор Android (AVD) с прокси: удобно для разработчиков, можно делать снапшоты и не трогать личное устройство.

- Root-методы: tcpdump, Wireshark на устройстве с рутом — полный контроль, но требует рут-доступа и повышенных рисков.

- Инструменты для разработчиков (Android Studio, logcat) — для отладки приложений, но не всегда показывают сетевой трафик.

Модель мышления (ментальная модель)

Представьте, что каждое приложение — это почтовый отдел, а интернет — трубопровод конвертов. Packet Capture подключается к трубопроводу и смотрит конверты. Если конверт запечатан (шифрован TLS), то без ключа его содержимое не прочитать. Установка локального SSL-сертификата даёт Packet Capture «ключ» для временной расшифровки многих конвертов, но некоторые приложения проверяют печать и отвергают такой «ключ».

Практический SOP: оперативная инструкция для безопасного перехвата

- Проверка перед стартом

- Сделайте резервную копию важных данных.

- Убедитесь, что устройство принадлежит вам или есть разрешение владельца.

- Установка

- Скачайте Packet Capture из Google Play.

- Разрешите необходимые запросы, установите PIN/Pattern при необходимости.

- Запуск

- Включите перехват, подтвердите VPN-запрос.

- Запустите интересующее приложение и выполните сценарии, которые хотите проанализировать.

- Анализ

- Откройте перехваченные записи, проверьте URL, заголовки и тело запроса.

- Сохраняйте/экспортируйте интересующие логи в безопасное место.

- Завершение

- Остановите перехват в приложении.

- Если устанавливали сертификат, и он больше не нужен, удалите его: Настройки → Безопасность → Очистить учётные данные сертификатов.

Риски и способы их уменьшить

- Установка чужого SSL-сертификата даёт приложению доступ к расшифрованному трафику. Митигация: используйте такой сертификат только временно и только с доверенным приложением. Удаляйте сертификат после работы.

- Утечка логов с чувствительными данными. Митигация: храните экспортированные логи в зашифрованном контейнере и удаляйте их после анализа.

- Юридические и этические риски. Митигация: перехватывайте только трафик, к которому имеете доступ по закону и с согласием.

Матрица рисков (общее представление)

- Высокий риск: доступ к паролям, токенам, банковским данным — не храните такие логи.

- Средний риск: персональные данные (имя, email) — шифруйте после сбора.

- Низкий риск: публичные API-запросы — безопаснее, но всё равно проверяйте.

Ролевые чек-листы

Обычный пользователь:

- Установить приложение из официального магазина.

- Не ставить неизвестные сертификаты системного уровня без понимания.

Тестировщик:

- Выполнить сценарии входа/регистрации.

- Проверить отсутствие передачи паролей в открытом виде.

Разработчик:

- Сравнить реальные запросы с ожидаемыми API-спецификациями.

- Проверить ошибочные ответы и коды статуса.

Критерии приёмки

- Удалось увидеть домены и URL целевых запросов.

- Для тестируемых сценариев тело запросов либо доступно, либо корректно зашифровано из-за pinning.

- Логи не содержат незашифрованных паролей или секретов (если это требование безопасности).

Когда этот подход не подходит (контрпример)

- Если цель — анализ поведения серверной части без доступа к клиенту. В таком случае нужен доступ к серверным логам.

- Если приложение использует certificate pinning и вы не можете модифицировать APK — расшифровать HTTPS не получится.

Примеры тест-кейсов для проверки перехвата

- Откройте приложение X и выполните вход. Ожидаемо: запрос на /auth с токеном в ответе. Проверка: токен не передаётся в URL и хранится в защищённом хранилище.

- Откройте страницу профиля и обновите аватар. Проверка: файл отправляется в POST-запросе на ожидаемый хост.

- Используйте публичный Wi‑Fi и повторите сценарий — проверьте, шифруются ли данные.

Приватность и соответствие правилам (GDPR и др.)

Если вы анализируете трафик, содержащий персональные данные граждан ЕС, соблюдайте GDPR: минимизируйте хранение персональных данных, обрабатывайте их только при наличии правовых оснований и обеспечивайте защиту логов. Для корпоративных тестов получайте письменное согласие владельца данных.

Часто задаваемые вопросы

Q: Нужен ли рут для Packet Capture?

A: Нет, Packet Capture работает без root, используя локальный VPN.

Q: Почему я не вижу тело HTTPS-запроса?

A: Возможно, приложение использует certificate pinning или внутреннее шифрование. Без отладки или модификации APK тело недоступно.

Q: Как удалить сертификат, если он остался после удаления приложения?

A: Настройки → Безопасность → Очистить учётные данные/сертификаты.

Краткое резюме

Перехват сетевых данных на Android с помощью Packet Capture — простой и быстрый способ увидеть, какие URL и данные отправляет приложение, при этом не требующий рутирования. Установите сертификат для расшифровки HTTPS, но учитывайте ограничения (pinning) и риски безопасности. Для глубокого анализа используйте Burp Suite или mitmproxy на компьютере.

Однострочный глоссарий

Packet Capture — приложение для локального перехвата и анализа сетевого трафика на Android через VPN.

Если нужен шаблон отчёта или помощь с разбором конкретного перехваченного запроса, опишите сценарий — помогу проанализировать.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone