Как перехватить сетевой трафик на Android: URL‑sniffing и packet capture

Что такое перехват сетевого трафика, URL‑sniffing и packet capture

Перехват сетевого трафика (packet capture) — это наблюдение за пакетами данных, которые передаёт устройство через сеть. URL‑sniffing — узкая форма перехвата, когда цель — вытащить URL‑адреса и параметры запросов.

Простой пример: вы входите в приложение через Google. Ваш логин и пароль проходят от телефона к серверу. Эти данные передаются в виде сетевых пакетов. Если пакеты не зашифрованы или расшифровываются посредником, их можно увидеть.

Краткое определение терминов:

- Пакет — единица данных в сетевом обмене.

- VPN (виртуальная частная сеть) — технология туннелирования трафика через локальную точку.

- SSL/TLS — криптопротокол для защиты трафика по HTTPS.

Почему перехватывать трафик важно

Причины для перехвата трафика бывают разные:

- Безопасность. Проверка, что приложение не сливает личные данные.

- Отладка. Разработчики видят, какие запросы формирует приложение.

- Приватность. Вы проверяете, какие сторонние сервисы получают данные.

Важно: в общих сетях (публичный Wi‑Fi) риск утечки данных выше. Исследование трафика помогает понять угрозы и принять меры.

Ограничения и когда перехват не сработает

Перехват трафика может не показать полезных данных в следующих случаях:

- Полное шифрование от конца до конца с использованием certificate pinning.

- Протоколы уровня приложения, которые шифруют полезную нагрузку поверх TLS.

- Трафик через аппаратные модули или защищённые контейнеры.

Если приложение использует pinning или новый протокол, то даже локальный VPN‑перехватчик увидит только зашифрованные байты.

Какие риски и правила соблюдать

- Право и этика: перехватывайте только собственный трафик или трафик, на который у вас есть разрешение.

- Хранение данных: сохраняемые лог‑файлы могут содержать пароли и токены — храните их безопасно или удаляйте.

- Сертификаты: при установке пользовательских сертификатов ОС предупреждает о рисках — не игнорируйте их.

Важно: не используйте перехват для кражи учётных данных или обхода защиты. Это может быть уголовно наказуемым.

Как перехватить трафик на Android с помощью Packet Capture

Packet Capture — удобное приложение, которое не требует рутирования. Оно поднимает локальный VPN и анализирует трафик приложений. Ниже — расширённая пошаговая инструкция и полезные примечания.

Подготовка

- Откройте Google Play и найдите приложение «Packet Capture».

- Установите приложение и откройте его.

Первоначальная настройка

- При первом запуске приложение предложит установить SSL‑сертификат. Рекомендуется установить сертификат для возможности расшифровки HTTPS в тех случаях, когда это возможно.

- Если у вас уже настроен PIN или графический ключ экрана, Packet Capture попросит подтвердить его — это стандартный шаг для установки пользовательского сертификата. Если PIN не установлен, система предложит его настроить.

Примечание: установка пользовательского SSL‑сертификата даёт приложению возможность показывать содержимое HTTPS‑запросов. Удалите сертификат после тестов, если не планируете постоянно его использовать.

Захват трафика

- В приложении нажмите кнопку запуска (обычно зелёвая стрелка «Start» или «Запустить»).

- Подтвердите запрос на установку VPN‑соединения в системном диалоговом окне (нажмите «ОК» или «Разрешить»).

- После запуска вы увидите список приложений, которые генерируют трафик.

- Нажмите на имя приложения, чтобы просмотреть список соединений и HTTP/HTTPS‑запросов.

- Выберите конкретный запрос, чтобы увидеть заголовки, URL и, когда доступно, тело запроса и ответа.

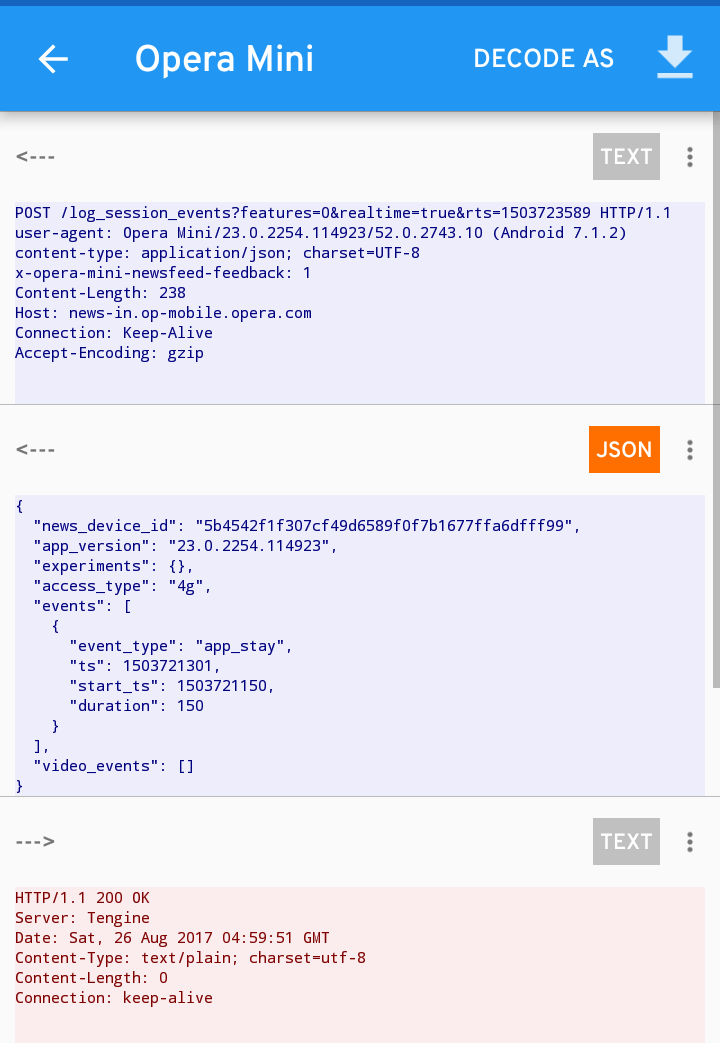

Скриншоты интерфейса

Завершение и удаление следов

После завершения теста:

- Остановите захват в приложении.

- Удалите установленный пользовательский сертификат: Настройки → Безопасность → Очистить учетные данные (или Сертификаты → Удалить пользовательские сертификаты).

Если после удаления приложения вы всё ещё видите экран блокировки с PIN/Pattern, это значит, что ОС требует подтверждение для удаления сертификатов — просто очистите учётные данные.

Альтернативные способы и инструменты

Если Packet Capture по каким‑то причинам не подходит, рассмотрите альтернативы:

- mitmproxy — прокси на ПК для перехвата трафика, требует настройки прокси на устройстве или через USB‑туннель.

- Wireshark — анализатор пакетов на ПК; полезен при захвате трафика с сетевого интерфейса компьютера.

- tcpdump на Android — требует root, но позволяет захватывать низкоуровневые пакеты.

- Android эмулятор (Android Studio) — удобно тестировать сетевой трафик через ПК‑среду без реального устройства.

Каждый инструмент имеет свои преимущества: mitmproxy удобен для глубокого анализа HTTP/HTTPS, Wireshark — для сетевого уровня, tcpdump — для компактных двоичных снимков пакетов.

Когда выбранный подход не поможет: типичные кейсы

- Приложение использует certificate pinning. Перехватчик увидит только зашифрованные данные.

- Трафик идёт через тотальную аппаратную изоляцию или через внутренние протоколы, которые не проходят через системный стек, доступный перехватчику.

- Если SSL‑сертификат не установлен, вы не сможете увидеть тело HTTPS‑запросов, только метаданные и IP/порт.

Мини‑методика для проверки приложения (шаблон)

- Определите цель: что именно вы хотите проверить (URL, тело запроса, токены).

- Запустите Packet Capture и включите логирование.

- Выполните в приложении целевое действие (вход, оплата, загрузка).

- Остановите захват и проанализируйте логи.

- Удалите сертификат и логи, если они содержат чувствительные данные.

Критерии приёмки

- Установлено соединение VPN от Packet Capture и виден список приложений.

- Зафиксирован хотя бы один HTTP/HTTPS‑запрос от целевого приложения.

- При установленном сертификате тело HTTPS‑запросов читается (если pinning отсутствует).

- После завершения теста пользовательский сертификат и логи удалены.

Роли и чек‑листы

Для разработчика:

- Проверить, не отправляются ли лишние персональные данные.

- Убедиться в корректной настройке HTTPS и, при необходимости, применить certificate pinning.

Для тестировщика безопасности:

- Подготовить тестовые аккаунты.

- Захватить трафик и проверить утечки токенов и паролей.

- Описать найденные уязвимости и шаги воспроизведения.

Для пользователя, заботящегося о приватности:

- Контролировать, какие приложения имеют доступ в сеть.

- Не использовать приложения с сомнительными разрешениями.

- Не вводить чувствительные данные в публичных сетях без VPN.

Безопасность и рекомендации по защите

- Используйте VPN‑сервисы с репутацией, если подключаетесь к публичным сетям.

- Проверяйте разрешения приложений перед установкой.

- При разработке используйте TLS и, при необходимости, certificate pinning для критичных соединений.

- Ограничьте хранение логов и очистите временные файлы после тестов.

Права и конфиденциальность

Перехват трафика затрагивает конфиденциальность. Соблюдайте законодательство и корпоративные политики. Не сохраняйте и не распространяйте учётные данные третьих лиц. Для тестирования используйте тестовые учётные записи и согласие владельцев данных.

Глоссарий (в одно предложение)

- TLS/SSL — криптопротокол для защиты HTTP‑трафика (HTTPS).

- VPN — механизм туннелирования сетевого трафика через локальную или удалённую точку.

- Packet capture — процесс захвата и анализа сетевых пакетов.

- Certificate pinning — жесткое сопоставление сертификата сервера с приложением для защиты от MITM.

Частые проблемы и простые решения

- Не отображаются HTTPS‑тела: установите пользовательский сертификат или проверьте, не используется ли pinning.

- Packet Capture не запускается: проверьте разрешения и свободное место.

- После удаления приложение просит PIN/Pattern: зайдите в Настройки → Безопасность → Очистить учётные данные.

Краткое резюме

Перехват сетевого трафика на Android возможен без root‑доступа. Packet Capture — простой вариант для большинства задач. Он удобен для проверки URL, заголовков и иногда тела HTTPS‑запросов. Однако важно помнить о юридических и этических ограничениях и очищать следы тестирования после завершения.

Если хотите, я могу прислать короткий чек‑лист в формате таблицы для печати или краткое руководство для команды тестирования.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone