Как перехватить сетевой трафик на Android и увидеть URL-запросы

Что такое перехват сетевого трафика и зачем это нужно

Перехват сетевого трафика (URL sniffing, packet capturing) — это наблюдение за пакетами данных, которые отправляются или приходят на устройство по сети. Проще: вы смотрите, какие URL вызывают приложения, какие данные уходят на сервер и что приходит в ответ.

Короткое определение: сетевой пакет — это фрагмент данных с адресом отправителя и получателя.

Зачем это полезно:

- Проверить, какие права и данные приложение реально отправляет на сервер.

- Найти утечки персональных данных при подключении к публичной сети Wi‑Fi.

- Отладить сетевые запросы при разработке или тестировании мобильного приложения.

- Выявить сомнительную активность и нежелательную телеметрию.

Важно: перехват чужого трафика без согласия владельца может нарушать местные законы и условия использования сервисов. Используйте инструменты только для собственного устройства или с явного разрешения.

Краткая модель мышления (mental model)

Представьте, что каждое HTTP/HTTPS‑сообщение — это письмо в конверте. Перехватщик смотрит на конверты: кто отправитель, кто получатель, заголовки и иногда содержимое. SSL/TLS — это печать на конверте; если она цела, то читать письмо нельзя без снятия печати (доверенного сертификата).

Простой способ на Android: приложение Packet Capture

Для большинства пользователей самый быстрый путь — приложение Packet Capture из Google Play. Оно работает как локальный VPN и не требует root.

Краткий план действий:

- Загрузите Packet Capture из Google Play.

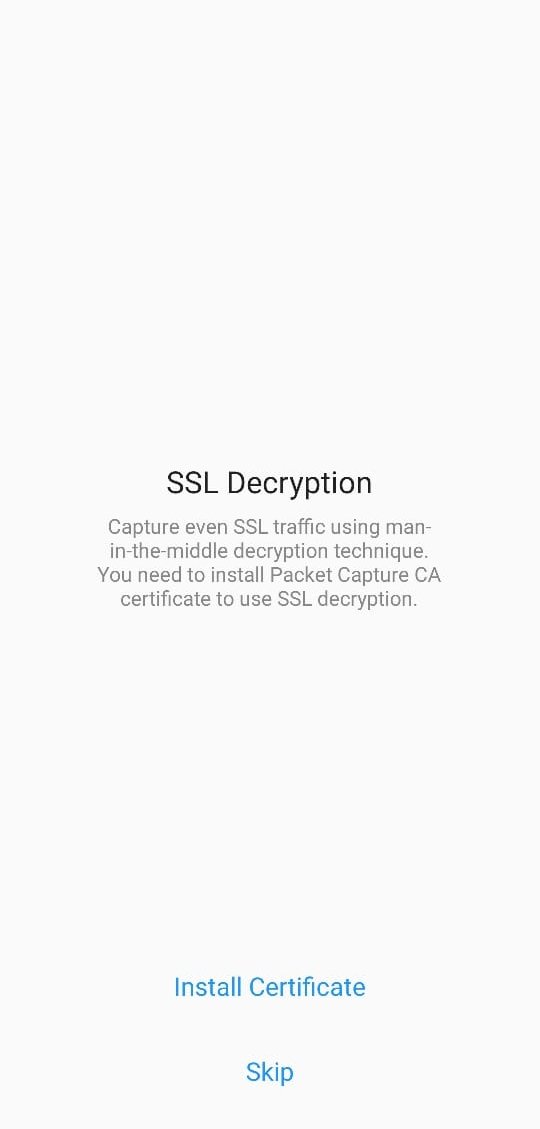

- При запуске приложение предложит установить локальный сертификат SSL. Рекомендуется установить — это позволит видеть расшифрованные HTTPS‑запросы (но не сработает при certificate pinning).

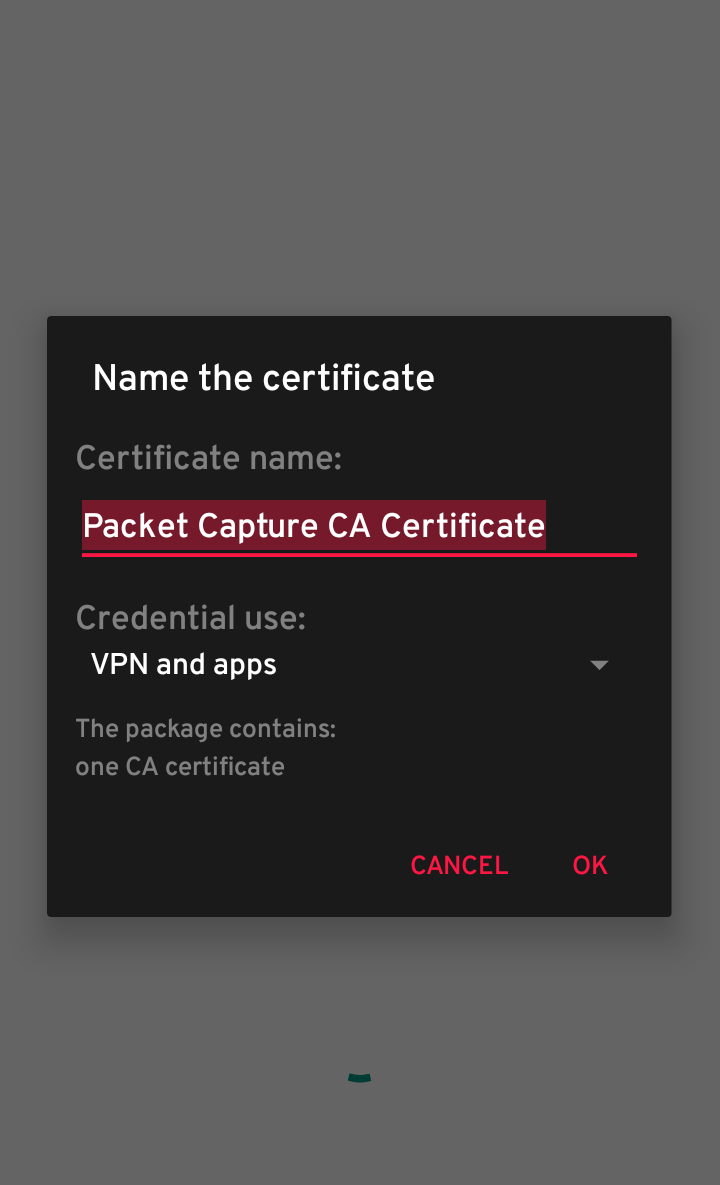

- Для установки сертификата понадобится экранный PIN/паттерн. Если он не настроен, приложение предложит его создать.

- Нажмите кнопку запуска (зелёвая стрелка) — приложение предложит установить VPN‑соединение. Разрешите.

- В списке выберите интересующее приложение и откройте сессию. Packet Capture будет записывать запросы и ответы.

Пошагово:

- Откройте Google Play и найдите «Packet Capture». Установите приложение.

- Откройте приложение и разрешите установку локального сертификата, если требуется.

- Если требуется — задайте экранный PIN/паттерн для установки сертификата.

- Нажмите запуск (зелёная кнопка). Подтвердите установку VPN‑профиля.

- В списке приложений тапните по нужному приложению, чтобы увидеть список перехваченных запросов.

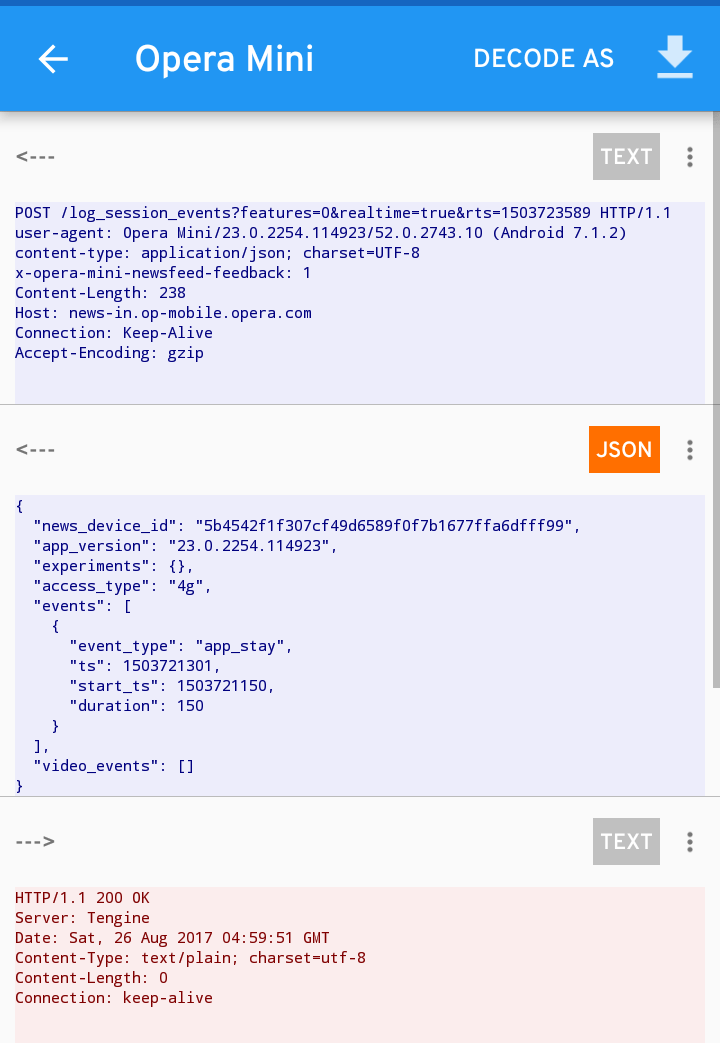

- Откройте запись запроса — вы увидите URL, заголовки и, при возможности, тело запроса/ответа.

Изображения шагов

Если после удаления Packet Capture на экране остался запрос ввести PIN/паттерн, откройте Настройки → Безопасность → Стереть учётные данные/сертификаты и очистите временные сертификаты.

Когда этот метод не сработает

- Certificate pinning: если приложение сравнивает сертификат сервера с жестко заданным значением, вставка локального сертификата не даст расшифровать HTTPS‑трафик.

- Системные сервисы и некоторые VPN‑клиенты не проходят через локальный VPN‑перехватчик.

- Защищённые/зашифрованные данные внутри тела запроса (доп. шифрование) останутся нечитаемыми.

- На устройствах с корпоративной политикой безопасности установка пользовательских сертификатов может быть запрещена.

Альтернативные подходы

mitmproxy на ПК

- Подключите телефон и компьютер к одной сети. Настройте на телефоне прокси с адресом компьютера и портом mitmproxy. Установите сертификат mitmproxy на телефон.

- Плюс: удобен для глубокого анализа, скриптов и повторного воспроизведения трафика.

Wireshark + USB‑tethering или через маршрутизатор

- Захват трафика на уровне сети — полезно, когда вы контролируете всю локальную сеть.

Эмулятор Android + Android Studio

- В эмуляторе проще настраивать прокси и собирать трафик через десктопные инструменты.

Root + tcpdump / Wireshark

- На рутованном устройстве можно запускать tcpdump и выгружать дамп пакетов для анализа в Wireshark.

Использовать разработческие возможности приложения (например, встроенные логи или debug‑режим).

Выбор зависит от уровня доступа, задач и требований к приватности.

Критерии приёмки

- Установлен Packet Capture и активирован локальный VPN.

- Видны URL и заголовки запросов от тестируемого приложения.

- При включённом SSL‑сертификате расшифровываются HTTPS‑запросы (если приложение не использует pinning).

- После завершения теста временные сертификаты удалены.

Контрольный список

Для обычного пользователя:

- Установлен экранный PIN/паттерн.

- Загружено приложение Packet Capture из официального магазина.

- Установлен локальный SSL‑сертификат (при необходимости).

- Запустили перехват и проверили список запросов.

- После работы удалили временные сертификаты при желании.

Для тестировщика/разработчика:

- Проверить, не использует ли приложение certificate pinning.

- Подготовить сценарии тестовых запросов.

- Зафиксировать подозрительные URL и передаваемые поля.

- Сравнить с политикой конфиденциальности и требованиями GDPR/локальными законами.

Риски и рекомендации по безопасности

- Не добавляйте доверенные корневые сертификаты, в которых вы не уверены. Локальный сертификат нужен только для расшифровки трафика и должен быть удалён после использования.

- В публичных сетях используйте VPN с шифрованием уровня оператора и избегайте ввода чувствительных данных, если вы не уверены в безопасности окружения.

- Если вы администрируете корпоративные устройства, используйте MDM и централизованную политику сертификатов.

Практические примеры и распространённые находки

- Приложение чтения PDF отправляет идентификатор устройства и список файлов на сторонний сервер.

- Игровое приложение отправляет информацию о покупках и устройстве в открытом виде заголовков.

- Мессенджер использует HTTPS, но в логах видны URL‑адреса сторонних аналитических сервисов.

Эти примеры помогают понять, какие данные чаще всего «утекают» и какие стоит проверять в первую очередь: URL третьих сторон, заголовки Authorization, телo POST‑запросов.

Как обойти certificate pinning (кратко и ответственно)

- Использовать инструмент Frida для инъекции и обхода pinning на тестовых устройствах с разрешением владельца.

- Альтернативно — работать в среде разработчика приложения (встроенный debug‑режим) или через эмулятор.

Примечание: вмешательство в защиту приложений без разрешения незаконно.

Decision flow — как выбрать инструмент

flowchart TD

A[Нужен перехват трафика?] --> B{Устройство рутовано?}

B -- Да --> C[Использовать tcpdump/Wireshark на устройстве]

B -- Нет --> D{Можно ли установить локальный сертификат?}

D -- Да --> E[Packet Capture или mitmproxy через прокси]

D -- Нет --> F[Использовать эмулятор или настроить mitmproxy на ПК]

E --> G{Приложение использует pinning?}

G -- Да --> H[Использовать Frida/инъекции на тестовых устройствах]

G -- Нет --> I[Анализировать трафик и сохранять записи]Краткий глоссарий

- VPN: виртуальная частная сеть, перенаправляет трафик через защищённый туннель.

- SSL/TLS: криптографические протоколы, защищающие HTTPS‑сообщения.

- Certificate pinning: привязка сертификата сервера к приложению для повышения безопасности.

- Packet capture: захват сетевых пакетов для анализа.

Что делать после обнаружения утечки данных

- Зафиксировать доказательства: скриншоты, экспорт логов.

- Отключить передачу данных (временно удалить или ограничить приложение).

- Связаться с разработчиком приложения и/или службой безопасности.

- Если это персональные данные пользователей — уведомить заинтересованные стороны согласно местному законодательству.

Итог

Перехват сетевого трафика на Android возможен и доступен обычному пользователю с помощью приложений, работающих через локальный VPN, например Packet Capture. Это быстрый способ понять, какие URL и данные пересылают приложения. Однако методы имеют ограничения: certificate pinning, системные сервисы и корпоративные политики могут блокировать расшифровку. Для глубокого анализа используйте комбинацию инструментов: mitmproxy, Wireshark, эмуляторы или root‑доступ на тестовых устройствах.

Важно: соблюдайте законы и приватность — анализируйте только собственный трафик или трафик, на который у вас есть разрешение.

Если хотите, могу прислать чеклист для тестировщика в виде таблицы CSV или шаблон отчёта о безопасности для найденных утечек.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone