Как перехватить сетевой трафик на Android — URL‑sniffing и packet capture

Что такое перехват сетевого трафика

Перехват сетевого трафика, URL‑sniffing или packet capturing — это методы наблюдения и записи данных, которые передаются между вашим устройством и серверами по сети. В сетях данные передаются в виде пакетов. Перехват пакета означает сохранить его содержимое для анализа: заголовки, URL запросов, тело запроса и ответа.

Определение в одну строку: перехват трафика — это метод наблюдения сетевых пакетов, чтобы понять какие данные отправляются и принимаются приложением.

Почему это важно

- Безопасность: увидеть, отправляет ли приложение чувствительные данные в открытом виде.

- Отладка: найти ошибки в запросах API, увидеть параметры, хедеры и форматы данных.

- Приватность: понять, какие разрешения и данные использует приложение.

- Комплаенс: убедиться, что данные шифруются и передаются в ожидаемые домены.

Важно: если вы используете общедоступную сеть Wi‑Fi, риск перехвата трафика выше. Отсюда следует простое правило — не выполнять финансовые операции в ненадёжных сетях.

Кем полезна эта техника

- Обычные пользователи, которые хотят проверить, что отправляет приложение.

- Разработчики мобильных приложений для отладки API‑вызовов.

- Исследователи безопасности и аудиторы.

Основной инструмент: приложение Packet Capture

Пакет Capture — удобное приложение для Android, которое позволяет перехватывать трафик без рутирования. Оно создаёт локальный VPN‑интерфейс на устройстве и перенаправляет через себя трафик приложений для анализа. При желании приложение может устанавливать локальный SSL‑сертификат для расшифровки HTTPS‑трафика (man‑in‑the‑middle на устройстве).

Преимущества:

- Не требует root.

- Удобный интерфейс с перечнем приложений и сессий.

- Возможность установки локального SSL‑сертификата для декодирования HTTPS.

Ограничения:

- Для декодирования трафика нужно установить сертификат, что снижает защищённость устройства, если сертификат не удалить впоследствии.

- Некоторые приложения применяют pinning сертификатов и не будут работать через MITM.

Пошаговая инструкция: как перехватить трафик с помощью Packet Capture

- Скачайте Packet Capture из Google Play Store.

- Откройте приложение.

- При первом запуске приложение предложит установить локальный SSL‑сертификат. Рекомендуется установить его, если вы хотите видеть содержимое HTTPS‑запросов. Если не хотите — пропустите шаг.

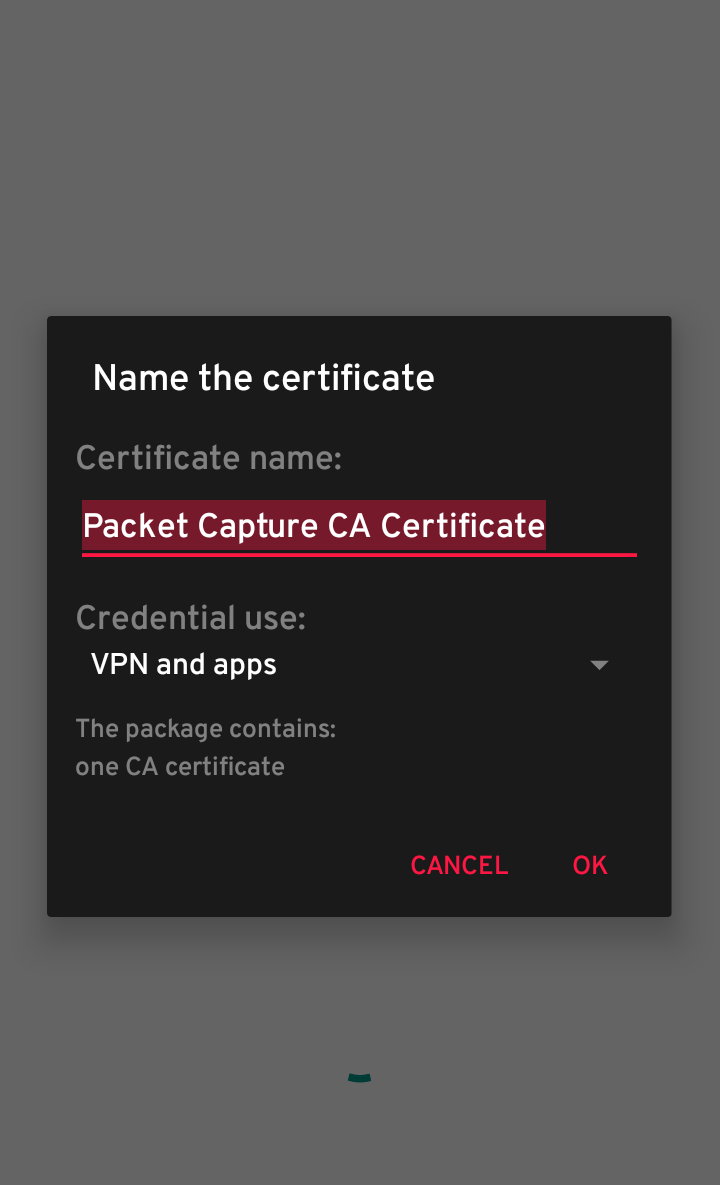

- Если требуется, настройте или подтвердите блокировку экрана (PIN или рисунок). Это нужно для установки сертификата в безопасное хранилище устройства.

- Нажмите зелёную кнопку запуска (стрелка) в правом верхнем углу.

- Подтвердите запрос на установку VPN‑соединения, нажав ОК.

- В интерфейсе появится список установленных приложений. Выберите приложение, трафик которого хотите прослушать, либо оставьте выбор по умолчанию, чтобы логировать всё.

- Выполните в приложении те действия, которые нужно проанализировать (вход, регистрация, загрузка контента и т.д.).

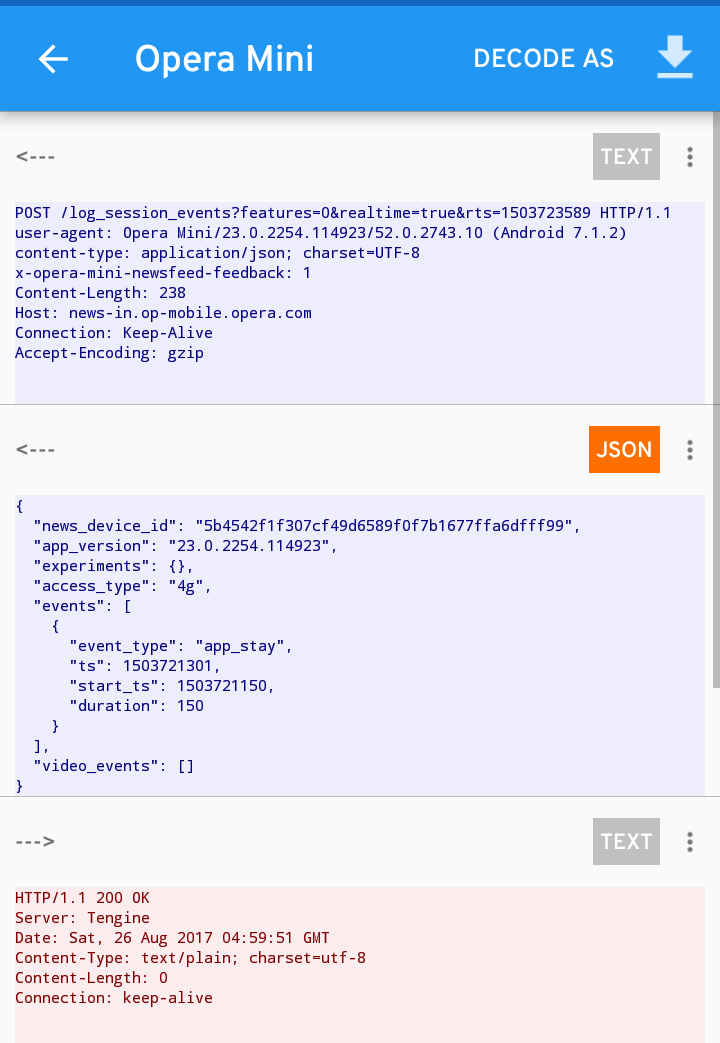

- Вернитесь в Packet Capture и откройте запись сессии: сможете увидеть список HTTP/HTTPS‑запросов, URL, заголовки и тело.

- После завершения анализа обязательно остановите захват и удалите локальный сертификат, если вы его устанавливали.

Что делать после установки и использования

- Остановите перехват, когда закончите. Постоянный захват трафика увеличивает расход батареи.

- Удалите локальный SSL‑сертификат из настроек безопасности устройства, если вы его ставили временно. Это уменьшит риск MITM‑атаки извне.

- Проанализируйте полученные запросы и ответы: проверьте, нет ли передачи паролей в открытом виде, персональных данных или токенов в URL.

Важно: перехват и анализ трафика должен выполняться только на собственных устройствах или при наличии явного разрешения. Несанкционированный анализ чужого трафика может противоречить закону.

Альтернативные подходы

- Использование прокси на компьютере (например, Burp Suite, Fiddler) и подключение Android‑устройства к этому прокси через Wi‑Fi:

- Подходит, когда нужен глубокий анализ и интеграция с десктопными инструментами.

- Требует настройки прокси на устройстве или создания точки доступа.

- Использование мобильных приложений‑анализаторов (например, HTTP Toolkit) — существуют инструменты, которые упрощают интеграцию с телефоном.

- Root‑доступ и tcpdump: полный контроль, но требует рутирования и повышенных рисков.

- Использование эмулятора Android в окружении разработчика и подключение его сетевого трафика к мониторингу на хосте.

Каждый метод имеет свои trade‑offs: удобство, безопасность, глубина анализа.

Когда перехват может не дать результата

- Приложение использует certificate pinning: оно проверяет конкретный сертификат сервера и отбрасывает подключение через локальный MITM.

- Трафик полностью шифруется на прикладном уровне (например, end‑to‑end шифрование внутри тела, которое Packet Capture не может расшифровать).

- Приложение использует нестандартные протоколы поверх UDP, которые приложение Packet Capture не обрабатывает.

В этих случаях потребуется продвинутый подход: модификация приложения, использование инструментов для обхода pinning (только в легитимных целях) или анализ на стороне сервера.

Контрольный чеклист перед началом

- Используется собственное устройство или есть разрешение владельца.

- Выполнена резервная копия важных данных.

- Установлен и проверен специальный сертификат при необходимости.

- Понимаете риски, связанные с установкой локального сертификата.

- После анализа сертификат удалён и VPN остановлен.

Роль‑ориентированные задачи

- Обычный пользователь: проверить, не отправляет ли приложение личные данные без шифрования.

- Разработчик: воспроизвести запросы к API, проверить заголовки, код ответа, тело и обработку ошибок.

- Тестер безопасности: искать утечки токенов, чувствительных параметров и некорректные редиректы.

Типичные проблемы и решения

Проблема: не устанавливается локальный сертификат Решение: проверьте, активирован ли PIN/PATTERN на экране. Если нет, создайте временный PIN и повторите установку.

Проблема: приложение не работает после установки сертификата Решение: вероятно, реализовано certificate pinning. В этом случае можно временно отключить перехват и использовать другие методы анализа.

Проблема: не видно трафика некоторого приложения Решение: проверьте, выбрано ли приложение в списке Packet Capture. Убедитесь, что трафик не идёт в обход VPN (например, через привилегированные компоненты).

Критерии приёмки

- Захват выполнен и сохранён лог сессии.

- Для каждого ключевого сценария получены URL, заголовки и тело запроса/ответа.

- Нет передачи паролей или токенов в открытом виде.

- Локальный сертификат удалён после завершения работ.

Мини‑методология для быстрой проверки приложения (5 шагов)

- Подключитесь к безопасной сети и включите Packet Capture.

- Установите сертификат, если нужен HTTPS‑анализ.

- Выполните сценарии: регистрация, вход, оплата, загрузка файлов.

- Сохраните и просмотрите логи, отметьте подозрительные передачи.

- Остановите захват и удалите сертификат.

Примеры, когда метод не подходит

- Анализ серверной логики: перехват не заменит серверных логов.

- Аудит защищённого E2E‑шифрования: трафик будет зашифрован и недоступен для расшифровки.

Безопасность и приватность

- Не оставляйте локальный сертификат установленным дольше, чем нужно.

- Не публикуйте логи с чувствительными данными.

- Используйте перехват только на доверенных устройствах.

Короткий глоссарий

- VPN: виртуальная частная сеть, в данном контексте локальный туннель для перенаправления трафика.

- MITM: man‑in‑the‑middle — посредник между клиентом и сервером, позволяющий прочитать трафик.

- Certificate pinning: фиксирование сертификата сервера в приложении для предотвращения MITM.

Часто задаваемые вопросы

Можно ли использовать Packet Capture без установки сертификата?

Да, можно. Вы увидите заголовки и URL, но не сможете прочитать содержимое HTTPS‑запросов.

Безопасно ли устанавливать локальный SSL‑сертификат?

Установка снижает безопасность устройства, пока сертификат установлен. После использования сертификат следует удалить.

Какие есть альтернативы для профессионального анализа?

Burp Suite и Fiddler — популярные десктопные прокси, а также HTTP Toolkit. Они дают больше возможностей для фильтрации и автоматизации.

Итог

Перехват сетевого трафика на Android — доступный инструмент для проверки безопасности и отладки приложений. Для большинства пользователей достаточно приложений без рутирования, таких как Packet Capture. Всегда соблюдайте правила безопасности: не оставляйте временные сертификаты, анализируйте только собственный трафик или действуйте с разрешением владельца.

Коротко: убедитесь, что вы понимаете риски и цели анализа, используйте проверенные инструменты и удаляйте временные настройки после завершения работ.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone