Как захватить сетевой трафик на Android — URL‑sniffing и packet capture

Коротко: без рутирования можно перехватывать и анализировать сетевой трафик на Android с помощью приложения Packet Capture или аналогов. Метод использует локальный VPN и при необходимости устанавливает пользовательский SSL‑сертификат для дешифровки HTTPS. Знайте ограничения: certificate pinning, системные приложения и некоторые современные защитные механизмы могут препятствовать полному перехвату.

Что такое захват сетевого трафика, URL‑sniffing и packet capturing

Захват сетевого трафика — это процесс наблюдения за пакетами данных, которые передаются между устройствами и серверами. URL‑sniffing — частный случай: когда целью является извлечение URL, доменов и параметров запросов. Термин packet capture (перехват пакетов) акцентирует низкоуровневую природу данных: всё передаётся «пакетами», которые можно записать и проанализировать.

Краткое определение: packet capture — это запись сетевых пакетов для последующего анализа поведения приложений и выявления утечек данных.

Важно: перехват трафика на устройстве без вашего согласия — нарушение приватности и, в ряде стран, незаконно. Используйте инструменты только для анализа собственных устройств или с разрешения владельца.

Почему стоит захватывать сетевой трафик с Android

- Проверка конфиденциальности: какие данные отправляет приложение (имена, email, токены, параметры запросов).

- Безопасность: обнаружение непреднамеренных передач в открытом виде (HTTP вместо HTTPS).

- Отладка и тестирование: разработчики и QA смотрят запросы/ответы для поиска багов.

- Выявление подозрительных или вредоносных приложений с лишними разрешениями.

Important: избегайте использования банковских и критичных сервисов при тестах в публичных сетях — вы сами создаёте условия для перехвата.

Как метод работает (короткая техническая схема)

- Локальный VPN: приложение создаёт виртуальный интерфейс VPN на устройстве. Все сетевые потоки направляются через этот интерфейс. Это не обязательно означает удалённый VPN: данные остаются локально в приложении‑перехватчике.

- Проксирование/декодирование: перехватчик читает пакеты и, при наличии доверенного SSL‑сертификата, выполняет «man‑in‑the‑middle» для HTTPS (дешифровывает трафик).

- Логи и анализ: приложение сохраняет запросы, ответы, заголовки и URL для просмотра.

Коротко: VPN‑подход делает перехват простым без рутирования, но требует установки сертификата для расшифровки HTTPS.

Пошаговая инструкция: Packet Capture (без root)

- Установите приложение Packet Capture из Google Play (название: “Packet Capture”).

- Запустите приложение.

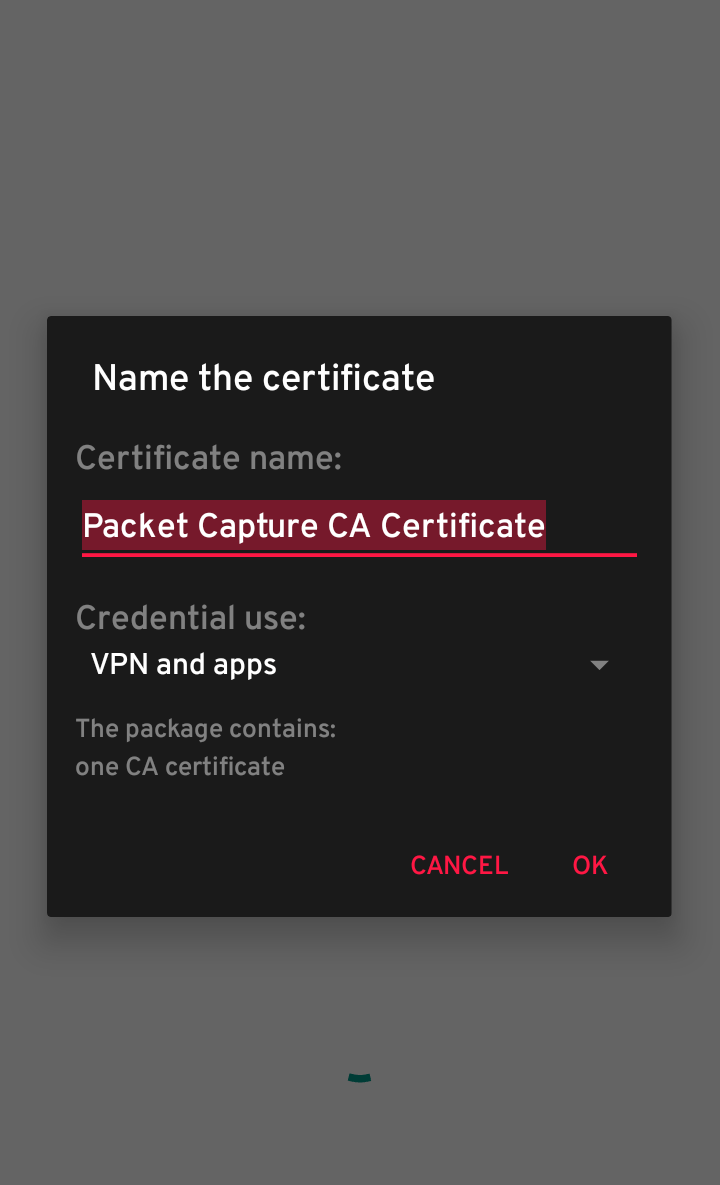

- При первом запуске вам предложат установить локальный SSL‑сертификат. Рекомендуется установить для полноты данных, но вы можете начать и без него.

- Если потребуется, установите PIN/паттерн блокировки экрана — Android требует защищённый экран для установки сертификатов.

- Нажмите кнопку запуска (зелёвая стрелка) в правом верхнем углу.

- Подтвердите запрос на создание VPN‑соединения (OK).

- В списке приложений выберите целевое приложение для мониторинга или оставьте выбор по умолчанию для всего трафика.

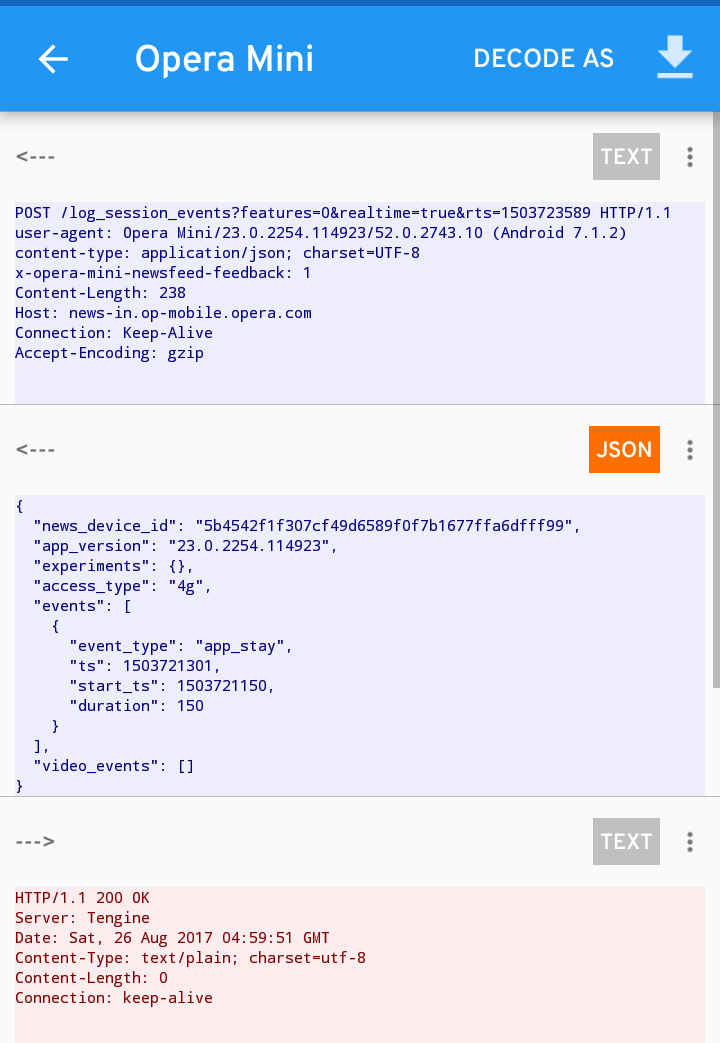

- Откройте контролируемое приложение и совершите действия, которые хотите отследить.

- Вернитесь в Packet Capture и просмотрите записи: URL, заголовки, тело запроса/ответа (если расшифровано).

- По окончании остановите захват и при необходимости удалите сертификат: Настройки → Безопасность → Очистить учётные данные.

Ограничения и случаи, когда перехват не сработает

- Certificate pinning: если приложение проверяет конкретный сертификат сервера, то установка пользовательского сертификата не позволит дешифровать трафик.

- Системные приложения и приложения с повышенными привилегиями могут игнорировать пользовательский VPN.

- Новые протоколы (например, QUIC) или специфичные расширения безопасности иногда затрудняют классический перехват.

- Некоторые устройства и версии Android ограничивают установку пользовательских сертификатов для приложений.

Когда перехват не сработал: проверьте, использует ли приложение certificate pinning (часто в мобильных банках, платежных SDK), и примените альтернативную стратегию (см. раздел «Альтернативные подходы»).

Альтернативные подходы

- Проксирование через компьютер: настройте Burp Suite или mitmproxy на ПК, подключите телефон к той же сети и укажите системный прокси или используйте USB‑tethering/ADB‑reverse. Это полезно, если нужен более мощный анализ и фильтрация.

- Анализ через Wireshark: подключите телефон к ПК через USB‑tether или используйте точку доступа и захватывайте трафик на границе сети. Требует знаний сетевого стека.

- Root + tcpdump / tshark: при руте можно запускать низкоуровневые инструменты прямо на устройстве и получать полные пакеты.

- Эмуляция: запустите приложение в эмуляторе Android (Android Studio) и перехватывайте трафик на хосте, где доступ к трафику проще.

Преимущества/недостатки: прокси на ПК даёт гибкость и мощные инструменты, но требует конфигурации сети; root‑варианты дают полный доступ, но несут риск безопасности.

Модель мышления и чеклист перед началом

Ментальная модель: представьте, что весь исходящий трафик вашего телефона проходит через «фильтр» — приложение‑перехватчик. Чтобы увидеть содержимое, фильтр должен уметь его расшифровать (SSL). Если приложение не позволяет фильтру «показать» трафик, ищите обходы или анализируйте данные на стороне сервера/разработки.

Быстрый чеклист перед захватом трафика:

- Убедитесь, что это ваше устройство или у вас есть разрешение.

- Отключите VPN/Proxy сторонних сервисов, если они мешают.

- Установите PIN/паттерн, если приложение требует этого для SSL‑сертификата.

- Поставьте сертификат только от проверенного приложения и удалите его после анализа.

- Не выполняйте операции с конфиденциальной информацией при тестах в публичной сети.

Практический playbook: шаги для анализа подозрительной утечки данных

- Подготовка: включите режим полёта, затем включите Wi‑Fi с вашей защищённой домашней сети.

- Установите и запустите Packet Capture или настройте локальный прокси на ПК.

- Установите SSL‑сертификат, если хотите просматривать тело HTTPS‑запросов.

- Отфильтруйте интересующее приложение и начните запись.

- Выполните сценарий в приложении: регистрация, вход, загрузка файла.

- Просмотрите запросы: ищите поля, содержащие email, пароли, токены или персональные данные.

- Задокументируйте подозрительные запросы (URL, параметры, тело, время).

- При необходимости: экспортируйте лог и выполните статический анализ на ПК.

- По окончании: остановите запись, удалите пользовательский сертификат и очистите локальные логи.

Критерии приёмки

- Приложение позволяет запустить захват трафика без рутирования.

- Можно увидеть домены, URL и заголовки всех исходящих запросов.

- При установке сертификата видны тела HTTPS‑запросов (если нет pinning).

- После удаления сертификата и очистки учётных данных устройство возвращается в исходное состояние.

Тестовые случаи и приёмочные проверки

- Тест: регистрация в приложении. Ожидаем: POST‑запрос содержит email (в теле или в запросе) и не содержит пароля в открытом виде.

- Тест: отправка фото. Ожидаем: запрос с multipart/form‑data к корректному домену и отсутствие передачи лишних метаданных.

- Тест: проверка pinning. Ожидаем: при попытке MITM соединение должно падать, а приложение информирует пользователя.

- Тест: очистка сертификатов. Ожидаем: после удаления сертификата приложение больше не доверяет пользовательским CA.

Сравнение популярных инструментов (краткая матрица)

- Packet Capture (Android, без root) — быстрый старт, локальное VPN, удобен для пользователей.

- mitmproxy (ПК) — гибкость, скрипты, сложнее в настройке.

- Burp Suite (ПК) — профессиональные возможности для pentest, требует лицензии для полной функциональности.

- Wireshark (ПК) — низкоуровневый анализ пакетов, требует доступа к границе сети.

- tcpdump/tshark (на устройстве с root) — полнота данных, требует опыта и рут‑доступа.

Безопасность и приватность (GDPR и практика)

- Перехватывая трафик, вы потенциально имеете доступ к персональным данным. Обращайтесь с этими данными ответственно.

- В профессиональной среде храните логи в зашифрованных хранилищах и удаляйте не нужные данные.

- При передаче отчётов третьим лицам обезличивайте PII (лично идентифицируемые данные).

Notes: Если вы анализируете данные клиентов, убедитесь в необходимости и правовой основе обработки (согласие, контракт или законный интерес).

Технические рекомендации и харднинг после теста

- Удалите пользовательские сертификаты и очистите креденшалы: Настройки → Безопасность → Удалить учётные данные.

- Перезапустите устройство.

- Проверьте разрешения установленных приложений и удалите подозрительные.

- Если использовали рут, верните устройство в безопасное состояние или восстановите резервную копию.

Устранение проблем и отладка

- Нет трафика в логах: проверьте, не включён ли системный VPN или другой прокси.

- Ничего не расшифровывается: возможно, приложение использует certificate pinning.

- Пакеты отсутствуют для системных приложений: многие системные службы не перенаправляются через пользовательский VPN.

Пример mermaid‑диаграммы для выбора инструмента

flowchart TD

A[Нужно быстро на телефоне?] -->|Да| B[Packet Capture]

A -->|Нет, нужен гибкий анализ| C[ПК: mitmproxy/Burp]

C --> D{Нужна автоматизация}

D -->|Да| E[mitmproxy]

D -->|Нет, нужен GUI| F[Burp Suite]

B --> G{Требуется полная трассировка}

G -->|Да, есть root| H[tcpdump/tshark на устройстве]

G -->|Нет| I[Ограничения: pinning]Роль‑ориентированные чеклисты

Для пользователя (security‑aware):

- Проверить разрешения приложений перед установкой.

- Использовать HTTPS и избегать личных операций в публичном Wi‑Fi.

- Регулярно просматривать установленные сертификаты.

Для разработчика мобильного приложения:

- Реализуйте certificate pinning для критичных соединений.

- Логи не должны содержать пароли или PII.

- Документируйте домены и IP, с которыми работает приложение.

Для тестировщика/QA:

- Подготовьте сценарии для всех HTTPS‑эндпоинтов.

- Проверьте поведение при отсутствии сети и в режиме медленного соединения.

- Автоматизируйте повторные проверки в CI при возможности.

Частые вопросы

Какие риски при установке пользовательского SSL‑сертификата?

Установка даёт приложению‑перехватчику возможность читать HTTPS‑трафик. Убедитесь в доверии к инструменту и удаляйте сертификат после работы.

Можно ли перехватывать трафик без установки сертификата?

Можно, но будут видны только заголовки, домены и нерасшифрованные данные — содержимое HTTPS останется зашифрованным.

Как понять, использует ли приложение certificate pinning?

Если после установки пользовательского сертификата тело HTTPS‑запросов по‑прежнему недоступно и соединение прерывается, вероятно, используется pinning.

Заключение

Перехват сетевого трафика на Android — мощный инструмент для обеспечения безопасности, отладки и проверки конфиденциальности. Packet Capture делает этот процесс доступным без рутирования, но имеет ограничения в виде certificate pinning и системных ограничений. Для глубокого анализа используйте комбинированный подход: мобильные инструменты для быстрого просмотра и ПК‑инструменты (mitmproxy, Burp, Wireshark) для подробного разбора.

Если вы хотите, я могу подготовить компактный чеклист в формате PDF для офлайн использования или подсказать, как настроить mitmproxy на ПК и соединить его с телефоном по USB.

Источники и дальнейшее чтение

- Руководства по mitmproxy и Burp Suite (официальная документация).

- Документация Android по установке пользовательских сертификатов.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone