Как перехватить сетевые данные на Android

Перехват сетевых данных (URL sniffing, packet capturing) звучит сложно, но на Android это выполнимо без сложного рутирования. Под этими терминами обычно понимают наблюдение за пакетами данных, которые покидают или приходят на устройство. Проще говоря — вы видите, какие URL, заголовки и иногда сам контент передаются приложением на сервер и обратно.

Ниже — понятное пояснение, пошаговая инструкция для Android, разбор возможных ограничений и набор практических советов для пользователей, разработчиков и специалистов по безопасности.

Что такое перехват сетевых данных?

Перехват сетевых данных — это метод наблюдения за пакетами, которые передаются между устройством и сервером через сеть. В контексте смартфона это позволяет увидеть, какие запросы отправляет приложение, какие параметры передаются в URL или теле запроса, какие куки используются и т. п.

Определение в одну строку: перехват сетевых данных — это процесс захвата и анализа сетевых пакетов, которые обменивались между вашим устройством и внешними сервисами.

Зачем перехватывать трафик?

- Проверить, передаёт ли приложение чувствительные данные в открытом виде.

- Отладить сетевые запросы при разработке приложений.

- Проанализировать нежелательную активность приложения (скрытые запросы, трекинг).

- Обучение и аудит безопасности.

Важно: перехват чужого трафика без разрешения может быть незаконным. Анализируйте только свои устройства или те, на которые у вас есть явное согласие владельца.

Когда это особенно актуально

- Вы подключены к публичной Wi‑Fi сети.

- Подозреваете, что приложение запрашивает лишние разрешения или отправляет данные без явной необходимости.

- Проводите аудит приложений перед публикацией или в процессе тестирования.

Ограничения и когда метод не сработает

- Шифрование на прикладном уровне (например, certificate pinning) может скрывать содержимое запросов.

- Некоторые приложения используют защищённые каналы и дополнительные проверки, которые блокируют MITM (man-in-the-middle).

- Трафик, прошедший через аппаратные модули безопасности, недоступен для простых перехватчиков.

Если вы встретите certificate pinning, придётся использовать дополнительные техники (например, патчинг приложения, модифицированное окружение тестирования или прокси с поддержкой pinning), но это выходит за рамки быстрой проверки и может требовать прав разработчика или рут‑прав.

Инструменты и альтернативные подходы

- Packet Capture (Android) — подходит для быстрого локального перехвата без рута.

- Использование прокси на ПК: Fiddler, Charles, mitmproxy — подключение устройства через Wi‑Fi или USB-тетеринг даёт более гибкие возможности анализа.

- Wireshark на ПК — подробный анализ пакетов на сетевом интерфейсе.

- Эмулятор Android + прокси — удобен для разработки и тестирования.

Выбор зависит от задач: для быстрой проверки удобен Packet Capture на самом устройстве. Для глубокого анализа или автоматизации предпочтительнее ПК‑прокси и Wireshark.

Как перехватить сетевые данные на Android: пошаговая инструкция

Ниже приведён оптимизированный и расширенный набор шагов для приложения Packet Capture.

- Установите Packet Capture из Google Play.

- Запустите приложение.

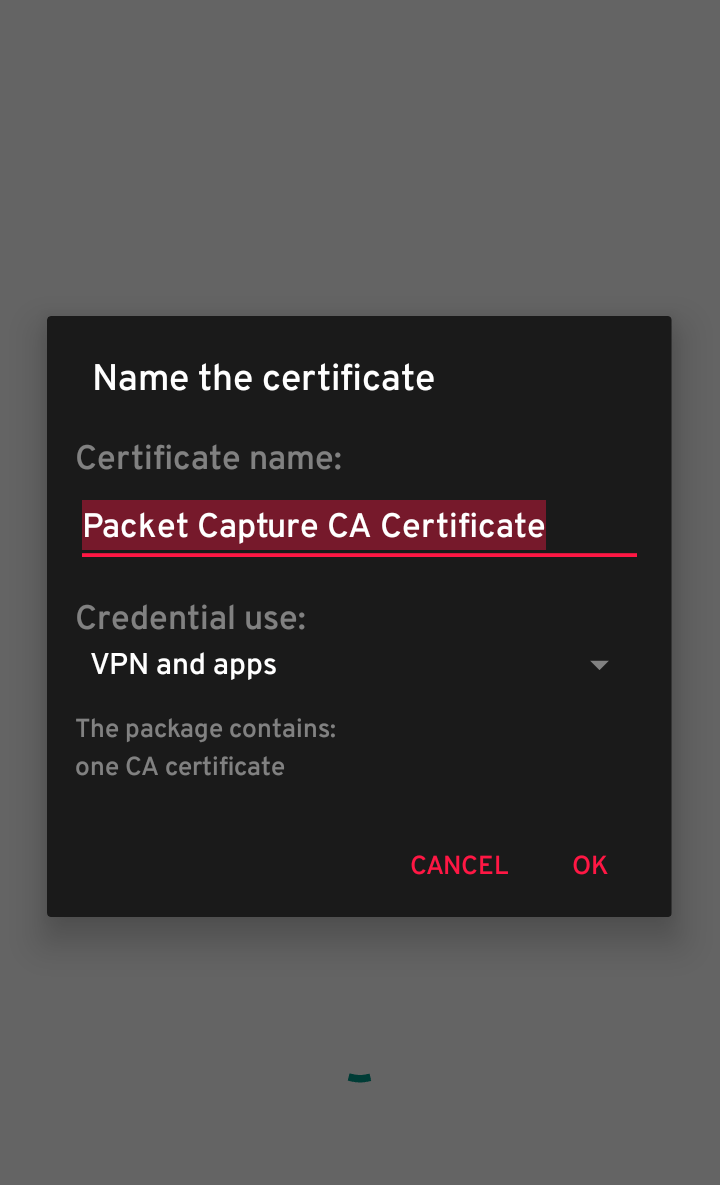

- При первом запуске приложение предложит установить локальный SSL‑сертификат. Рекомендуется разрешить установку — это позволит декодировать HTTPS‑запросы (при условии, что приложение не использует pinning).

- Если устройство просит PIN/Pattern для установки сертификата — введите существующий или настройте его. Это требование Android для управления доверенными сертификатами.

- Нажмите кнопку запуска в правом верхнем углу (зелёвая стрелка). Приложение создаст локальный VPN‑интерфейс для перехвата трафика.

- Подтвердите запрос на установку VPN (нажмите OK в системном диалоге).

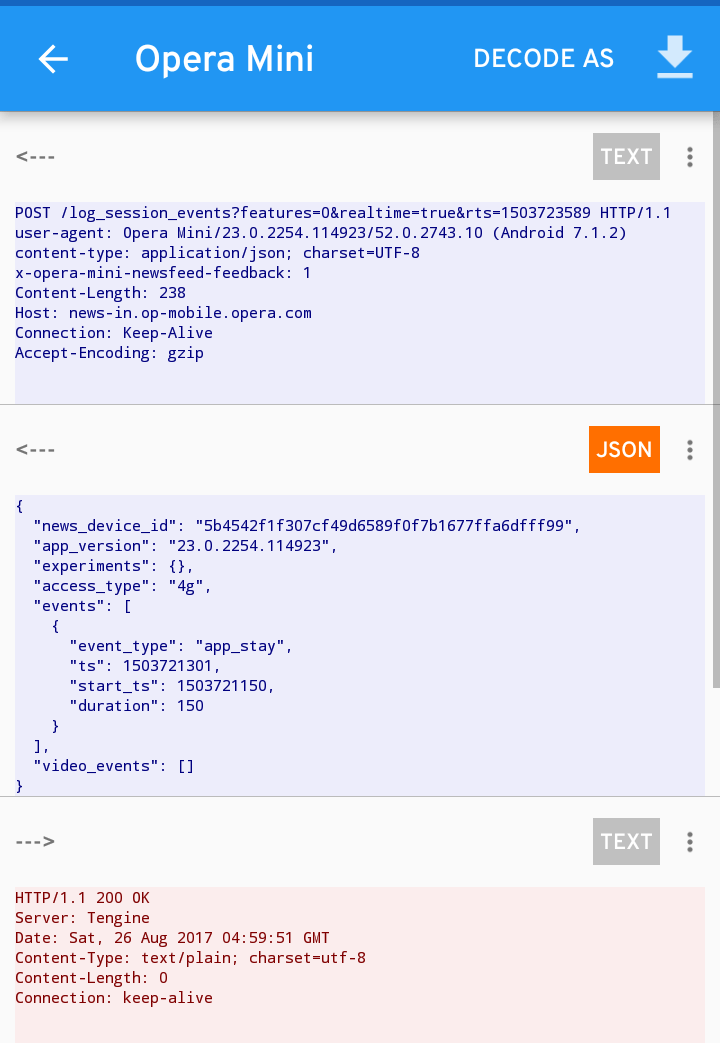

- В списке приложений внутри Packet Capture выберите приложение, трафик которого хотите анализировать, и начните запись.

- Просматривайте записи: заголовки HTTP, URL, тело запросов (если сертификат установлен и не применено pinning).

- По окончании нажмите стоп и при необходимости очистите записи.

Важно: если после удаления приложения на экране блокировки остаётся уведомление о PIN/Pattern для сертификата, перейдите в Настройки → Безопасность → Очистить сертификаты/учётные данные и удалите сохранённые данные доверенных сертификатов.

Малая методика тестирования (mini‑methodology)

- Подготовка: убедитесь, что на устройстве включён режим разработчика (по желанию) и установлен Packet Capture.

- Базовый тест: перехватите трафик простого приложения (например, браузера) и проверьте, виден ли URL.

- HTTPS‑тест: установите сертификат и попытайтесь просмотреть тело HTTPS‑запросов.

- Pinning‑тест: откройте приложение, где ожидаете pinning; если тело не доступно — это признак pinning.

- Документирование: сохраните результаты для отчёта или дальнейшего анализа.

Критерии приёмки

- Приложение запускает запись трафика и создаёт VPN‑интерфейс.

- Доступны URL и заголовки запросов для выбранного приложения.

- При установленном сертификате, если приложение не использует pinning, доступны расшифрованные тела HTTPS‑запросов.

- Нет системных ошибок или зависаний устройства.

Роль‑ориентированные чеклисты

Для обычного пользователя:

- Установить Packet Capture из официального магазина.

- Не устанавливать сомнительные сертификаты от неизвестных приложений.

- Анализировать только свои данные и доверенные приложения.

Для разработчика:

- Тестировать API‑запросы на эмуляторе или тестовом устройстве с прокси.

- Проверять реакцию приложения на перехват (pinning, ошибки SSL).

- Логировать и документировать нестандартные сетевые запросы.

Для аудитора/специалиста по безопасности:

- Проверять, не отправляются ли PII (личные данные) в открытом виде.

- Искать нежелательный трекинг и избыточные заголовки/параметры.

- Анализировать сторонние библиотеки и их сетевую активность.

Безопасность и рекомендации по защите

- Не оставляйте установленным ненадёжный пользовательский сертификат длительное время.

- Для банковских и критичных приложений не используйте публичный Wi‑Fi.

- Внедряйте certificate pinning в приложениях, где это уместно.

- Для тестирования критичных систем используйте изолированные тестовые среды.

Юридические и приватностные заметки

- Анализируйте только свой трафик или трафик с явного разрешения владельца устройства.

- Перехват и анализ сетевого трафика третьих лиц без разрешения может нарушать законы о приватности.

- Если вы работаете с персональными данными EU‑граждан, соблюдайте требования GDPR: собирайте и обрабатывайте данные только с правовым основанием и минимизируйте объём обрабатываемых персональных данных.

Что делать, если перехват не случается или появились проблемы

- Перезагрузите устройство и повторите шаги установки сертификата.

- Проверьте, не активированы ли настройки энергосбережения, которые могут ограничивать фоновые сервисы VPN.

- Если приложение использует certificate pinning, рассмотрите тестирование через эмулятор, где можно применить патч‑модификации или использовать специализированные инструменты (это требует прав разработчика и особой осторожности).

- Для удаления следов сертификата: Настройки → Безопасность → Очистить учётные данные.

Примерный план инцидента (если приложение начало работать некорректно после установки сертификата)

- Остановить Packet Capture.

- Удалить пользовательский сертификат через настройки безопасности.

- Перезагрузить устройство.

- Если приложение по‑прежнему некорректно — переустановить проблемное приложение.

- При подозрении на компрометацию устройства — выполнить сброс к заводским настройкам после резервного копирования.

Модели зрелости подхода к анализу трафика

- Базовый: использование Packet Capture на телефоне для одноразовых проверок.

- Средний: прокси на ПК и сохранение логов для анализа; автоматизация тестов.

- Продвинутый: интеграция с CI тестами, изучение поведения приложений в разных сетевых условиях, регулярные аудиты безопасности.

Полезные альтернативы и когда их выбирать

- Если нужно детально анализировать сетевой трафик и фильтровать пакеты — Wireshark на ПК.

- Для веб‑разработки и отладки API — Fiddler или Charles с манипуляцией запросов/ответов.

- Для автоматизированного тестирования — mitmproxy с скриптами и сохранением логов.

Краткий чек‑лист по завершению работы

- Остановите перехват и закройте приложение Packet Capture.

- Удалите временный SSL‑сертификат, если вы не планируете дальнейшие тесты.

- Очистите сохранённые записи и логи с устройства, если это необходимо по безопасности.

Заключение

Перехват сетевых данных на Android — полезный инструмент для пользователей, разработчиков и аудиторов. Он позволяет увидеть, какие данные реально передаются приложениями, и повысить безопасность использования смартфона. Однако применять такие методы нужно ответственно: главное — уважать законы и приватность, не анализировать чужой трафик без разрешения и аккуратно обращаться с временными сертификатами.

Если у вас остались вопросы или вы столкнулись с конкретной проблемой при использовании Packet Capture, опишите шаги и результаты — я помогу с диагностикой.

Короткая справка: в этой статье описан лишь один из способов. Для глубокого анализа рассмотрите использование прокси и инструментов на ПК.

Сопутствующие материалы:

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone