Перехват сетевых данных на Android — URL‑sniffing и Packet Capture

Что такое перехват сетевых данных, URL‑sniffing и Packet Capturing

Перехват сетевых данных (packet capturing, URL sniffing) — это метод наблюдения за пакетами, которые устройство отправляет и получает по сети. В контексте Android это помогает понять, какие URL, заголовки и тело запросов передаются приложениями. Простая аналогия: когда вы отправляете письмо, перехват — это чтение конвертов и содержимого, проходящего через почту.

Определение в одну строку:

- Packet Capture — захват и анализ сетевых пакетов между приложением и серверами.

Почему это важно

- Проверка конфиденциальности: узнать, отправляет ли приложение персональные данные в открытую форму.

- Безопасность: найти ненадёжные соединения (HTTP вместо HTTPS) и потенциальные утечки паролей, токенов или идентификаторов устройств.

- Отладка: разработчики и тестировщики видят реальные запросы и ответы для поиска ошибок.

- Осведомлённость пользователя: понять, какие разрешения и данные используют приложения.

Важно: перехват трафика чужих устройств без разрешения незаконен в большинстве юрисдикций.

Как это работает — модель мышления

- Мобильное приложение формирует HTTP/HTTPS‑запрос.

- Трафик передаётся через сетевой стек Android.

- Packet Capture создаёт локальный VPN‑интерфейс и направляет трафик через себя.

- Приложение декодирует трафик и показывает заголовки, URL и тело (при наличии SSL‑расшифровки).

Ментальная модель: VPN здесь используется не для удалённого туннелирования, а как локальный прокси для перехвата и анализа трафика.

Ограничения и когда метод не сработает

- Certificate pinning: приложения могут жёстко проверять сертификат сервера. В этом случае установка пользовательского сертификата не позволит расшифровать трафик.

- Нативные библиотеки с собственной реализацией TLS: обход через локальный VPN может быть невозможен.

- Защищённый аппаратный модуль или эмуляция: некоторые приложения используют защиту, которую нельзя обойти на устройстве.

- VPN‑защитники и анти‑манипуляции: корпоративные VPN или MDM могут блокировать локальные VPN‑приложения.

Если не удаётся увидеть содержимое запросов, проверьте наличие certificate pinning и используйте альтернативные подходы (см. раздел «Альтернативные методы»).

Пошаговая инструкция: Packet Capture (без root)

- Установите «Packet Capture» из Google Play Store.

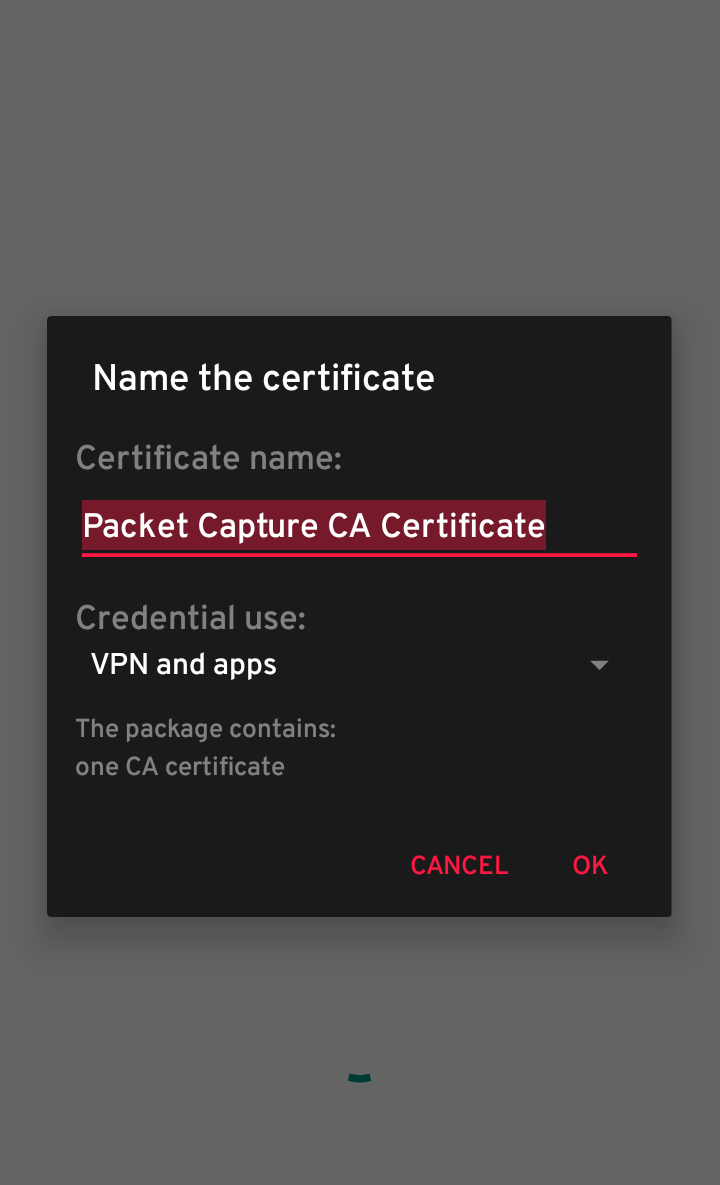

- Запустите приложение. При первом запуске оно предложит установить локальный SSL‑сертификат. Совет: включите его, чтобы увидеть зашифрованный HTTPS‑контент (если приложение не использует certificate pinning).

- Если у вас не задан PIN или шаблон экрана блокировки, приложение предложит создать его — это требуется для установки сертификата в системное хранилище.

- Нажмите зелёную кнопку «Start» (стрелка) в правом верхнем углу, чтобы начать перехват.

- Подтвердите запрос на установку локальной VPN‑сессии (OK в диалоге), Packet Capture создаст VPN‑интерфейс и начнёт перехват трафика.

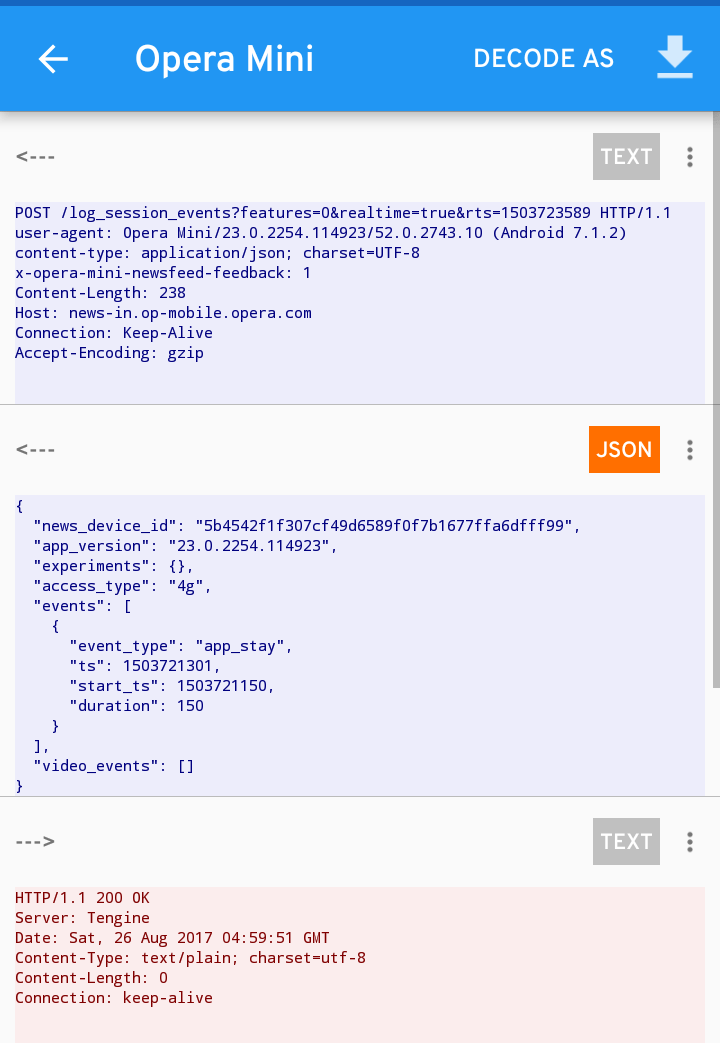

- В списке приложений коснитесь интересующего приложения, чтобы просмотреть запросы и ответы. Вы увидите URL, заголовки, код ответа и, при расшифровке, тело запроса/ответа.

- Остановите перехват через кнопку «Stop» и при необходимости экспортируйте лог.

Подпись: Интерфейс Packet Capture — список перехваченных запросов.

Подпись: Просмотр деталей запроса: URL, заголовки и тело.

Подпись: Установка локального SSL‑сертификата для расшифровки HTTPS.

Подпись: Экспорт и управление логами.

Подпись: Пример перехваченного ответа с JSON‑тельцем.

Если после удаления Packet Capture экран попросит PIN/шаблон или сертификат останется в системе, откройте Настройки → Безопасность → Очистить учётные данные (Clear credentials).

Альтернативные методы (кратко)

- mitmproxy (на ПК): локальный прокси с богатой функциональностью, требует настройки прокси на устройстве или через USB‑reverse tethering.

- Burp Suite (на ПК): мощный инструмент для тестирования безопасности, часто используют вместе с эмулятором или физическим устройством через прокси.

- Wireshark (на ПК): анализ сетевого интерфейса роутера/компьютера, полезен при мониторинге сети в локальной инфраструктуре.

- Использовать эмулятор Android (Android Studio) и перенаправить трафик через прокси на хостовой машине.

Краткое сравнение:

- Простота: Packet Capture (на устройстве) — самый простой вариант.

- Гибкость: mitmproxy/Burp — мощнее, но требуют ПК и конфигурации.

- Глубина анализа: Wireshark — детальный захват на сетевом уровне, но не расшифровывает TLS автоматически.

Решение: какой метод выбрать

flowchart TD

A[Нужен быстрый анализ на телефоне?] -->|Да| B[Packet Capture]

A -->|Нет, есть ПК| C[Есть доступ к ПК?]

C -->|Да| D[mitmproxy/Burp + прокси]

C -->|Нет| B

D --> E{Нужна расшифровка TLS?}

E -->|Да| F[Установить CA на устройство или использовать эмулятор]

E -->|Нет| G[Wireshark или простой прокси]Практические советы и проверочные сценарии

Мини‑методология для быстрой проверки приложения:

- Запустите Packet Capture и начните запись.

- Выполните типичные действия в приложении: вход, отправка фото, синхронизация контактов.

- Остановите запись и просмотрите логи на наличие персональных данных в открытом виде (email, пароли, токены, ID устройства).

- Если данные открыты — пометьте риск как «высокий» и свяжитесь с разработчиком или не используйте приложение в публичной сети.

Тестовые случаи (приёмочные критерии):

- При вводе пароля в приложении пароль не появляется в теле HTTP‑запроса в открытом виде.

- Вся чувствительная информация передаётся по HTTPS.

- Токены авторизации не логируются в повторяемых запросах.

Роль‑ориентированные чек‑листы

Для обычного пользователя:

- Запустить Packet Capture и просмотреть только список доменов.

- Проверить, отправляет ли приложение адреса электронной почты или номера в открытом виде.

- Не вводить банковские данные при подключении к публичному Wi‑Fi.

Для тестировщика безопасности:

- Попробовать отключить локальный SSL‑сертификат и проверить работу приложения.

- Проверить наличие certificate pinning.

- Экспортировать логи и проанализировать их в стороннем инструменте.

Безопасность и приватность

- Устанавливайте сторонние сертификаты только временно и с доверенных приложений.

- После завершения теста удалите пользовательский сертификат и очистите учётные данные.

- Не публикуйте логи, содержащие персональные или идентифицирующие данные.

- Перехват трафика ваших устройств допустим, но перехват чужих устройств без явного согласия — незаконен.

Частые проблемы и решения

- Не видно содержимого HTTPS: вероятно, приложение использует certificate pinning. Решение: тестировать в эмуляторе с модифицированной системой или использовать динамический анализ с изменением бинаря (опыт требуется).

- VPN не поднимается: проверьте, нет ли активного корпоративного VPN/MDM, блокирующего локальные VPN‑приложения.

- Приложение падает при попытке перехвата: возможно, анти‑манипуляция. Используйте безопасный тестовый профиль или эмулятор.

Часто задаваемые вопросы

Q: Нужен ли root для Packet Capture? A: Нет. Packet Capture использует локальный VPN, поэтому root не требуется.

Q: Можно ли перехватить трафик банковских приложений? A: Обычно банковские приложения используют certificate pinning и дополнительные защиты. Перехват их трафика без модификации приложения затруднён.

Q: Как удалить сертификат после теста? A: Откройте Настройки → Безопасность → Очистить учётные данные (Clear credentials) и удалите пользовательские сертификаты.

Краткое резюме

Перехват сетевых данных на Android возможен без root с помощью приложений типа Packet Capture. Метод хорош для быстрой проверки утечек и поведения приложений. Однако существуют ограничения: certificate pinning, нативные TLS‑реализации и корпоративные VPN могут помешать расшифровке трафика. Для глубокого анализа используйте инструменты на ПК (mitmproxy, Burp, Wireshark).

Если у вас возникнут вопросы или вы хотите пошаговую помощь с конкретным приложением, опишите проблему в комментариях — я помогу с диагностикой.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone