Добавление пользователя в Google Cloud Platform

Быстрые ссылки

- Добавление пользователя

Добавление пользователя

Google разделяет все ресурсы GCP на проекты. Каждый проект имеет собственный набор разрешений и пользователей, которые к нему имеют доступ. Одно из преимуществ аутентификации через Google — один и тот же аккаунт может иметь доступ к нескольким проектам разного владельца и к личным проектам одновременно.

Если у вас корпоративный G Suite (Google Workspace), лучше использовать его. Но принцип одинаков для личных аккаунтов: нужен просто действующий Google‑адрес электронной почты.

Google упрощает процесс приглашения по сравнению с системой IAM Users в других провайдерах. Чтобы пригласить пользователя, вам понадобится только адрес электронной почты Google.

@gmail.comПодходит любой адрес @gmail.com для личного пользователя. Для сотрудников убедитесь, что у них есть корпоративный аккаунт Google Workspace.

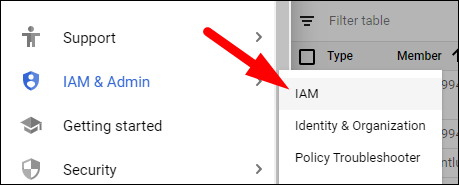

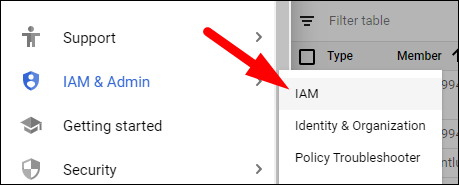

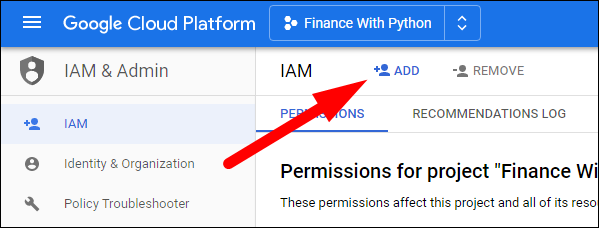

Из консоли Google Cloud Platform в боковой панели найдите раздел “IAM & Admin” и кликните “IAM”.

Далее нажмите «Добавить», чтобы открыть диалог приглашения.

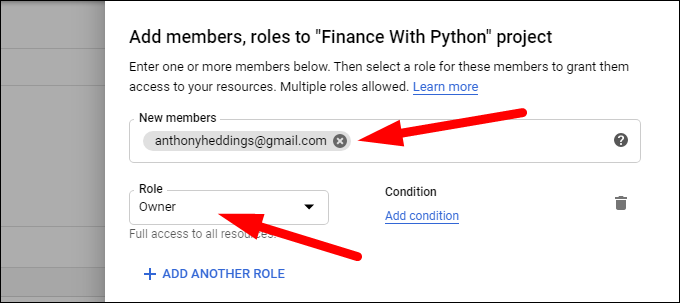

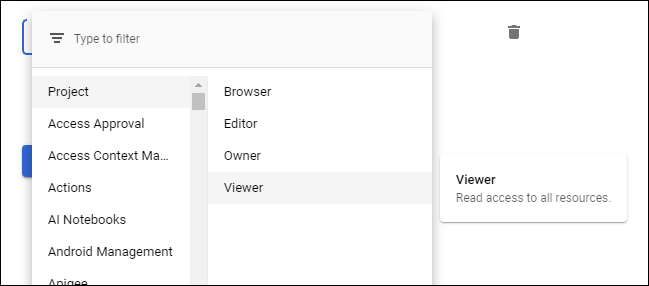

Введите e‑mail пользователя. Можно сразу задать роль на уровне проекта — например, только просмотрщик или редактор.

Существуют стандартные роли проекта: Project Owner, Editor, Viewer и т. п. Эти роли дают доступ ко всем ресурсам проекта. Если пользователь не должен видеть всё, дайте доступ к конкретному сервису (например, Compute Engine) или настройте доступ на уровне ресурса через политики IAM.

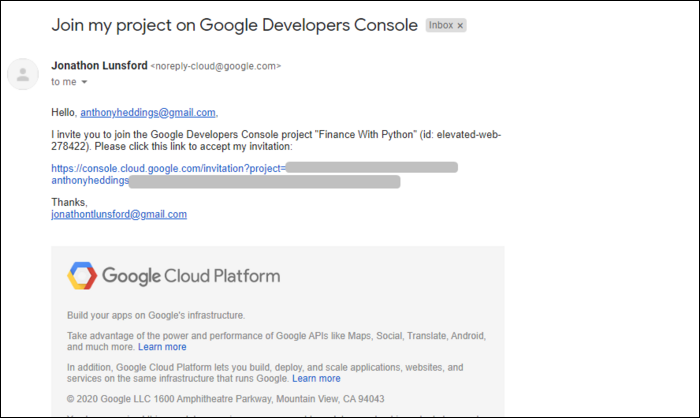

После добавления пользователь получит e‑mail‑приглашение, которое нужно принять.

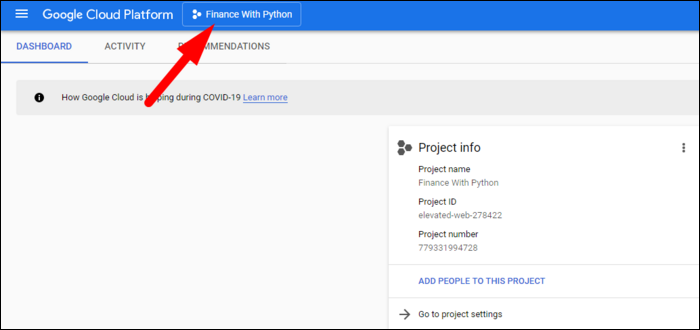

После принятия приглашения его перенаправит на домашнюю страницу GCP, а проект должен переключиться автоматически. Если проект не сменился, выберите нужный проект в выпадающем меню в верхней панели.

На панели проекта отобразится информация о проекте, и пользователь сможет работать с теми ресурсами, на которые у него есть права.

Пошаговый чеклист (быстро)

- Убедитесь, что у пользователя есть аккаунт Google (личный или Workspace).

- Откройте Google Cloud Console → IAM & Admin → IAM.

- Нажмите Add (Добавить).

- Введите e‑mail и назначьте роль/разрешения.

- Отправьте приглашение и попросите пользователя принять его по e‑mail.

- Проверьте переключение проекта и доступ к ресурсам.

Важно: не давайте права Owner без необходимости. Owner имеет полный контроль и может удалить проект.

Роли и рекомендации по их выбору

- Viewer — только чтение. Подходит для аудита и мониторинга.

- Editor — чтение и изменение ресурсов. Подходит для разработчиков, но даёт широкие привилегии.

- Owner — полный контроль (включая управление биллингом). Давайте редко.

- Специальные роли (например, Compute Admin) — дают доступ только к одному сервису. Используйте их, если нужно ограничить поверхность атаки.

Когда использовать доступ на уровне ресурса: если нужно, чтобы человек управлял только VM или только базой данных. Это безопаснее и предпочтительнее в средах с несколькими командами.

Мини‑методология для управления доступом (4 шага)

- Опишите задачу и минимальные привилегии, нужные для её выполнения.

- Выберите наиболее узкую роль (сервисную или на уровне ресурса).

- Назначьте роль и проверьте доступ в тестовой среде.

- При регулярных ревизиях удаляйте неиспользуемые права.

Кейсы, когда стандартный подход не сработает

- Пользователь не имеет аккаунта Google — сначала создайте корпоративный аккаунт или попросите его завести Google‑аккаунт.

- Требуется доступ по SSH в приватную сеть — дополнительно настройте VPC‑доступ и ключи.

- Необходима временная роль — используйте временные сервисные аккаунты или настройте процесс с ревизией.

График решения: выбрать проектный или ресурсный доступ

flowchart TD

A[Нужно право доступа?] --> B{Доступ ко всему проекту?}

B -- Да --> C[Назначить роль проекта 'Viewer/Editor/Owner']

B -- Нет --> D{Доступ к конкретному сервису?}

D -- Да --> E[Назначить специализированную роль сервиса]

D -- Нет --> F[Создать кастомную роль или использовать IAM на уровне ресурса]Роль‑ориентированный чеклист для действий после добавления

- Администратор: проверьте биллинг и разрешения Owner.

- Разработчик: убедитесь в доступе к нужным API и VM.

- Оператор: настройте мониторинг и оповещения.

- Сотрудник поддержки: дайте доступ к логам и инцидентам.

Краткий словарь (1 строка)

- Проект — изолированный контейнер ресурсов в GCP.

- IAM — система управления доступом в Google Cloud.

- Роль — набор разрешений, назначаемый пользователям.

Примечания по безопасности и соответствию

- Принцип наименьших привилегий снижает риск утечек и ошибок.

- В крупных организациях используйте групповые аккаунты через Google Workspace, а не индивидуальные личные адреса.

Итог

Добавление пользователя в GCP быстрое и гибкое благодаря использованию Google‑аккаунтов и роли IAM. Назначайте минимально необходимые права и периодически проверяйте доступы.

Важно: при сомнениях тестируйте доступ в отдельном проекте или используйте временные роли.

Похожие материалы

Herodotus: механизм и защита Android‑трояна

Включить новое меню «Пуск» в Windows 11

Панель полей сводной таблицы в Excel — руководство

Включить новое меню «Пуск» в Windows 11

Дубликаты Диспетчера задач в Windows 11 — как исправить