Уязвимости многофакторной аутентификации и как их закрыть

Введение

MFA требует от пользователя подтверждения личности более чем одним способом. Обычно это комбинация знания (пароль), владения (телефон или ключ) и чего-то биометрического (отпечаток, лицо). Цель — сделать простой компромисс пароля недостаточным для доступа.

Однако у каждой реализации есть слабые места. Важно понимать, как применяются атаки и какие практики снижает риск. В этой статье мы подробно разберём пять основных векторов атак, методы защиты и дадим практические чек-листы для пользователей и администраторов.

Краткая терминология

- MFA — многофакторная аутентификация. Коротко: требует более одного фактора для входа.

- OTP — одноразовый пароль. Код, действующий короткое время.

- SIM swap — перенос номера на чужую SIM-карту.

- MitM — атака «человек посередине», перехват трафика между клиентом и сервером.

1. SIM swap

SIM swap — когда злоумышленник вынуждает оператора мобильной связи перенести номер жертвы на свою SIM. После этого он получает SMS и звонки, в том числе OTP и звонки для восстановления пароля.

Почему это работает:

- Многие сервисы отправляют вторую форму подтверждения через SMS.

- Операторы иногда недостаточно жестко проверяют смену владельца номера.

Как защититься:

- Попросите оператора установить блок переноса номера (port freeze) и требовать личную явку или секретный код для любых изменений.

- Не использовать SMS как единственный фактор. Предпочтительны приложения-генераторы OTP (TOTP) и аппаратные ключи (FIDO2, U2F).

- Включите уведомления безопасности от основного провайдера и банков.

Важно: аппаратные ключи (USB/NFC) и приложения-генераторы стоят дороже по внедрению, но дают значительно лучшую защиту, чем SMS.

2. Перехват канала

Перехват канала происходит, когда устройство или приложение заражены вредоносом, либо когда трафик перехватывается (MitM). Если все факторы привязаны к одному устройству, компрометация устройства даёт полный доступ.

Меры защиты:

- Не храните все факторы на одном устройстве. Разнесение факторов (компьютер + аппаратный ключ) снижает риск.

- Используйте мобильную защиту: MTD (Mobile Threat Defense), антивирусы, регулярные обновления ОС и приложений.

- Подключайтесь только через защищённые каналы: VPN с доверенным провайдером и проверяйте HTTPS и валидность сертификатов.

- Отключайте автозаполнение и хранение паролей в браузере на общедоступных устройствах.

3. OTP‑атаки

OTP — полезен, но уязвим в ряде сценариев: перехват SMS, заражение устройства, фишинг. Злоумышленник перехватывает или крадёт одноразовый код и использует его мгновенно.

Рекомендации:

- Перейдите с SMS на TOTP (приложения вроде Authenticator) или на аппаратные ключи.

- Ограничьте жизненный цикл OTP: короткое время действия, блокировка повторных попыток.

- Внедрите поведенческую аналитика (anomaly detection): отклоняйте попытки входа из необычных географий или новых устройств.

4. Фишинг в реальном времени

Атаки с прокси‑сервером — когда злоумышленник разворачивает точную копию сайта и проксирует запросы. Пользователь вводит логин и проходит MFA на «фейковом» сайте; прокси тут же пересылает данные на реальный сайт и завершает вход.

Как снижать риск:

- Применяйте FIDO2/безключевую аутентификацию: она связывает домен сервера с ключом, и прокси не сможет представить корректный домен.

- Используйте проверки целостности: расширенные браузерные защиты, расширения, блокирующие известные фишинговые страницы.

- Обучайте сотрудников узнавать признаки фишинга: неожиданные ссылки, несоответствие доменов, давления (urgent / срочно).

5. Атаки на восстановление доступа

Атаки восстановления использую слабые или избираемые каналы восстановления (эл. почта, SMS, секретные вопросы). Когда пользователь забывает пароль и проходит через процедуру восстановления, злоумышленник пытается перехватить или подменить адреса/телефоны.

Как уменьшить риск:

- Минимизируйте количество доступных каналов восстановления. Требуйте доказательства владения несколькими факторами, а не только почты.

- Храните пароли в менеджере паролей, чтобы не использовать восстановление как регулярную практику.

- Примените многоуровневую процедуру восстановления: офлайн-проверки/закрытые каналы и ручная валидация для высокорисковых аккаунтов.

Диверсификация факторов и принцип разнесения

Ключевая идея: не храните все факторы в одном месте. Разнесение повышает стоимость атаки для злоумышленника. Примеры:

- Фактор 1: пароль на компьютере.

- Фактор 2: аппаратный ключ (USB, NFC) или генератор TOTP на другом устройстве.

- Фактор 3 (опционально): биометрия на доверенном устройстве.

Если злоумышленник получает доступ к одному устройству, он всё ещё должен контролировать второй фактор.

Рекомендации по внедрению MFA — мини‑методология

- Оценка: инвентаризируйте приложения и учетные записи, где используется доступ и степень риска.

- Стратегия: классифицируйте по чувствительности (низкая, средняя, высокая) и выберите минимально достаточный набор факторов.

- Пилот: запустите MFA для группы пользователей (IT, администраторы) и отладьте UX.

- Внедрение: по волнам, с обучением и планом возврата в случае проблем.

- Контроль: мониторинг, аудиты, тестирование фишинга и инцидент‑упражнения.

Чек‑лист по ролям

Пользователь:

- Включить MFA для всех критичных сервисов.

- Отказаться от SMS, если есть альтернатива.

- Использовать менеджер паролей и уникальные пароли.

- Обновлять ОС и приложения.

Администратор:

- Настроить политику MFA и исключения.

- Внедрить аппаратные ключи для админов.

- Включить блокировку географически подозрительных входов.

- Настроить журналирование и централизованный SIEM.

Команда SOC/инцидент‑менеджмент:

- Иметь процедуру реагирования на компрометацию MFA.

- Проводить тесты фишинга и симуляции SIM swap.

- Поддерживать контакты с операторами связи и банками для экстренной блокировки.

Матрица рисков и смягчения

| Уязвимость | Вероятность | Влияние | Смягчение |

|---|---|---|---|

| SIM swap | Средняя | Высокое | Port freeze, отказ от SMS |

| Перехват канала | Средняя | Высокое | MTD, VPN, разнесение факторов |

| OTP перехват | Средняя | Среднее | TOTP, аппаратные ключи |

| Фишинг в реальном времени | Средняя | Высокое | FIDO2, обучение, anti‑phishing |

| Восстановление доступа | Средняя | Среднее | Ужесточение процесса восстановления |

Дополнительные меры безопасности

- Используйте аппаратные ключи стандарта FIDO2 для учетных записей с повышенными привилегиями.

- Включайте ограничение по IP/геолокации для административных панелей.

- Проводите регулярные тесты на уязвимости, включая красные команды.

- Настройте оповещения об изменениях MFA настроек.

Когда MFA может не помочь

- Если все факторы привязаны к одному устройству (например, телефон служит и как пароль, и как OTP, и как персональный менеджер) — компрометация устройства даст полный доступ.

- Если процесс восстановления доступа слаб и не требует MFA — атака восстановления обходит защиту.

- Если пользователи постоянно поддаются фишингу и вводят временные коды на фейковых сайтах.

Примеры альтернативных подходов

- Risk‑based authentication: система оценивает риск каждой попытки входа и требует дополнительные факторы только при подозрительных сценариях.

- Passwordless (без паролей): вход по ключу и биометрии, уменьшает риск фишинга и повторного использования паролей.

Простое руководство по тестированию (Test cases)

- Попытка входа с нового устройства и гео‑локации — ожидаете запрос MFA и уведомление.

- Перехват SMS (симуляция) — система не должна дать доступ без альтернативного фактора.

- Попытка восстановления пароля с чужого e‑mail/SIM — блокировать и требовать ручной валидации для критичных аккаунтов.

- Фишинг‑тест: отправьте шаблонную фишинговую ссылку — ожидаете, что процент успешных попыток низкий.

Критерии приёмки

- Для критичных ролей MFA включена и использует аппаратный ключ или эквивалентную технологию.

- Процедуры восстановления требуют минимум двух подтверждений вне основного канала.

- Логи входов и изменений MFA доступны и централизованы в SIEM.

Глоссарий в одну строку

MFA — метод, требующий двух или более независимых способов подтверждения личности.

Частые вопросы

Нужно ли отключать SMS‑кодирование полностью?

SMS ненадёжен для высокочувствительных аккаунтов. Для массовых пользовательских сценариев его можно оставить как запасной канал, но для админов и критичных сервисов лучше применять аппаратные ключи или TOTP.

Достаточно ли приложений‑генераторов OTP?

TOTP безопаснее SMS, но уязвим к фишингу в реальном времени. Аппаратные ключи FIDO2 дают более высокий уровень защиты.

Что делать при подозрении на SIM swap?

Немедленно связаться с оператором, включить блок переноса номера, сменить пароли и временно отключить привязку SMS в сервисах.

Итог

MFA — мощный инструмент, но не панацея. Самая сильная защита достигается сочетанием:

- разнесения факторов по устройствам и каналам;

- отказа от SMS для критичных аккаунтов;

- аппаратных ключей и поведенческого контроля; и

- надёжных процедур восстановления.

Важно: безопасность — это цепочка мер. Слабое звено (компрометированный телефон, слабая процедура восстановления, фишинговая страница) ослабляет всю систему. Инвестируйте в защиту устройств, обучение пользователей и в тестирование ваших процессов.

Если хотите, могу подготовить краткую политику MFA для вашей организации или чек‑лист для пилотного внедрения.

Похожие материалы

Apple Support: помощь и ремонт для iPhone

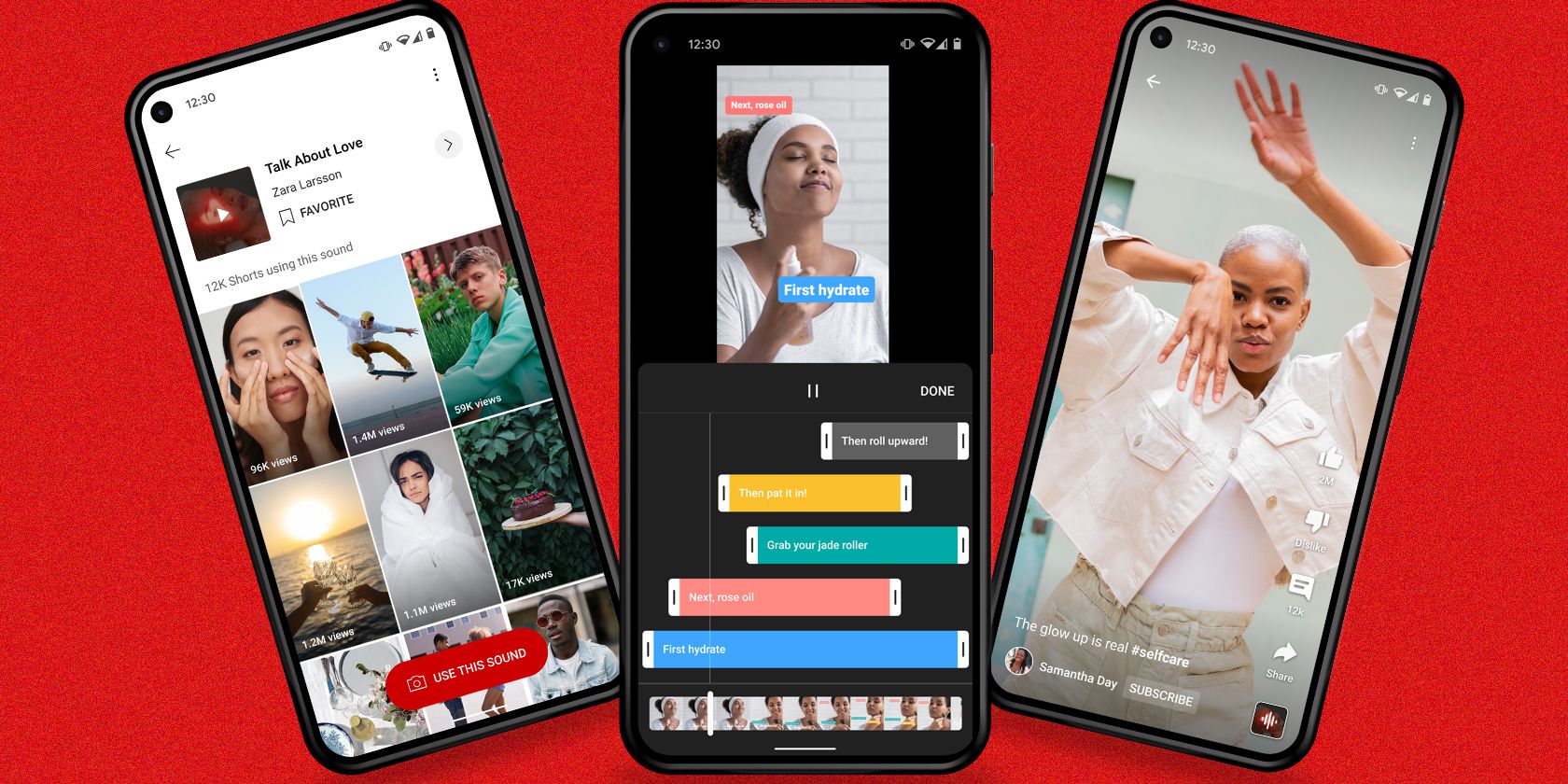

YouTube Shorts: как создавать и продвигать видео

WWDC 2024: даты, трансляция и ожидания

Как превратить Android в телефон Microsoft