Proteção contra BYOVD: evitar drivers assinados vulneráveis

O que é BYOVD e por que é perigoso

BYOVD significa “Bring Your Own Vulnerable Driver”. Em tradução livre: trazer seu próprio driver vulnerável. Em vez de usar um driver malicioso não-assinado, o atacante aproveita um driver legítimo e assinado que contém uma falha. Esse driver permite a execução de código no nível de kernel. No kernel, o atacante tem privilégios muito elevados. Eles podem desativar proteções, persistir no sistema e implantar ransomware.

Definição rápida: kernel — parte do sistema operacional que tem controle total do hardware e da segurança.

Importante: o ataque descrito aqui explora especificamente rwdrv.sys para ganhar privilégios e depois instala um driver malicioso chamado hlpdrv.sys para desativar escudos do Defender. Pesquisadores associaram essa técnica ao ransomware Akira, mas o padrão BYOVD pode ser aplicado a outros grupos.

Como o ataque funciona, passo a passo

- O invasor obtém acesso ao PC por meio de rede comprometida ou Trojans de Acesso Remoto (RAT).

- Ele instala ou reutiliza um driver legítimo confiável (por exemplo, rwdrv.sys) já presente no sistema.

- Com o driver vulnerável, o invasor eleva privilégios ao nível de kernel.

- Em seguida, instala um driver malicioso (hlpdrv.sys) que altera o Registro do Windows para desativar proteções do Microsoft Defender.

- Com as proteções desativadas, o invasor instala ransomware ou outras ferramentas maliciosas.

Consequência: mesmo máquinas com Defender ativo podem ficar vulneráveis se um driver assinado e falho estiver disponível.

Medidas imediatas de proteção (passo a passo)

1) Ative recursos nativos do Windows Security

Existem recursos no Windows que ajudam a prevenir ou mitigar esse tipo de exploração. Procure por “Windows Security” na busca e abra o aplicativo. Habilite, no mínimo, estes itens:

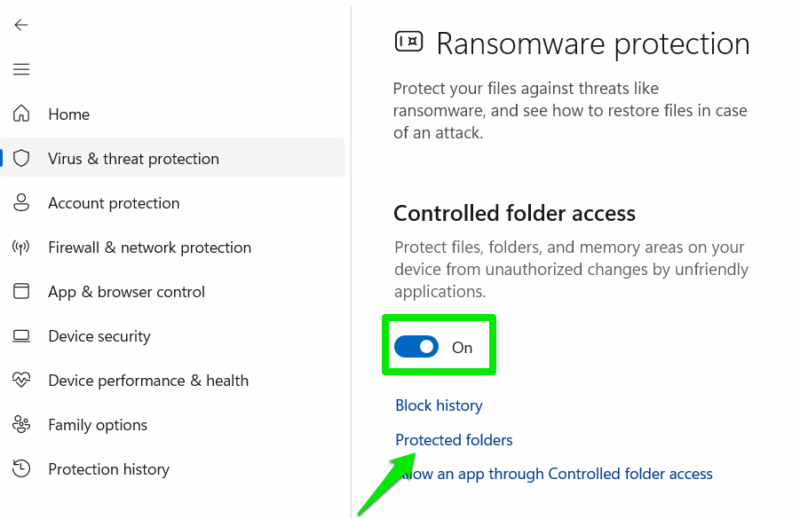

- Controlled Folder Access: proteção contra ransomware que impede que processos não autorizados modifiquem arquivos protegidos. Abra Virus & threat protection → Manage settings → Manage Controlled folder access e ative Controlled folder access. Adicione as pastas críticas (Documentos, Desktop, etc.).

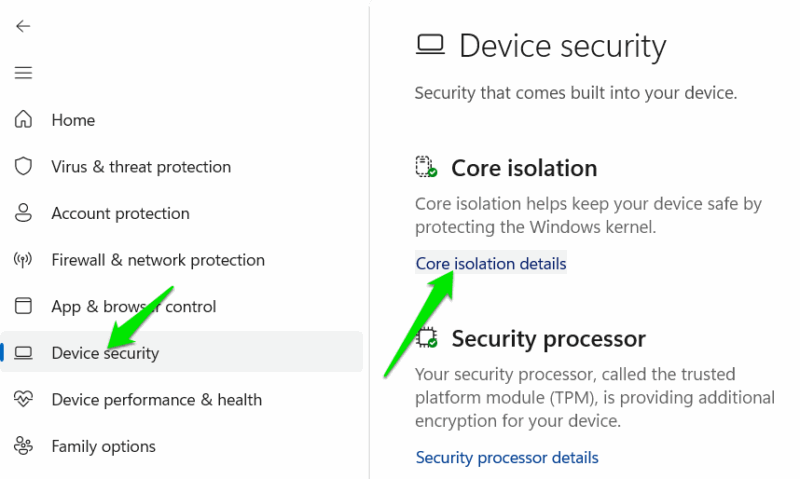

- Core Isolation (Isolamento de Núcleo): impede execução de código malicioso em áreas críticas do sistema e dificulta a instalação de drivers vulneráveis. Vá em Device security → Core isolation details e ative todas as opções aplicáveis. A opção Memory Integrity (Integridade da Memória) é especialmente útil, mas pode exigir atualização/remoção de drivers incompatíveis.

Dica: se Memory Integrity não ativa, verifique drivers não assinados ou antigos no Device Manager e atualize-os pelo site do fabricante.

2) Remova utilitários de kernel desnecessários

Muitos utilitários de otimização ou controle de hardware instalam drivers de kernel (por exemplo, rwdrv.sys). Se não precisar desses programas, desinstale-os. Utilitários comuns incluem Throttlestop e alguns controladores de ventoinha.

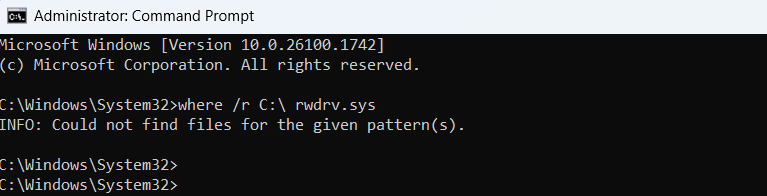

Para localizar rwdrv.sys, abra o Prompt de Comando como administrador e execute:

where /r C:\ rwdrv.sysSe o driver existir, identifique o aplicativo que o instalou e desinstale esse aplicativo com segurança.

Observação: alguns fabricantes legítimos fornecem drivers assinados e atualizados. Priorize drivers oficiais e atualizados via Windows Update ou site do fabricante.

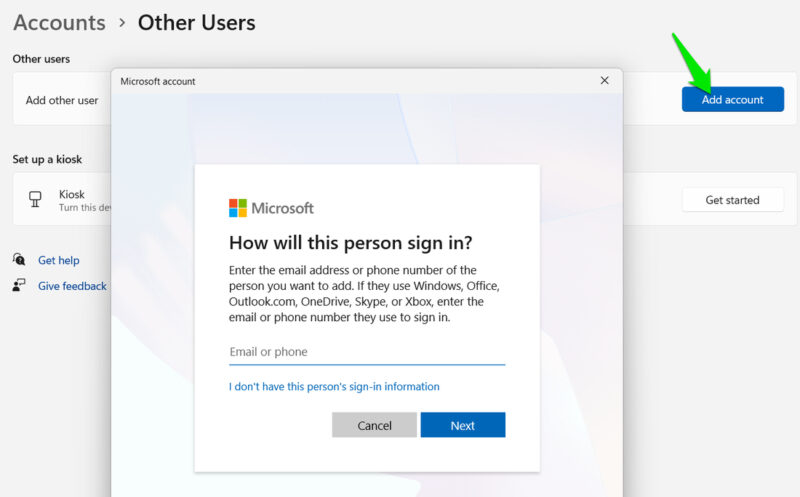

3) Use uma conta padrão para atividades diárias

Não use uma conta com privilégios de administrador para tarefas diárias. Em uma conta padrão, ações elevadas exigem consentimento do administrador (UAC). Isso evita que um ataque que dependa de privilégios admin execute alterações críticas automaticamente.

Para criar conta padrão: Settings → Accounts → Other users → Add account. Escolha Standard como tipo de conta.

4) Considere um antivírus de terceiros com varredura em tempo real

Esta variante de ataque tem instruções para desativar explicitamente o Microsoft Defender. Essas mesmas instruções não funcionam universalmente para todos os antivírus. Um motor de terceiros com proteção em tempo real pode detectar comportamentos maliciosos distintos.

Nota: escolha soluções reconhecidas e mantenha-as atualizadas. Evite instalar múltiplos antivírus em tempo real simultaneamente para não criar conflitos.

Detecção e caça a ameaças (hunting)

Se você administra endpoints, inclua estas verificações regulares:

- Monitorar presença de drivers incomuns, como rwdrv.sys ou arquivos hlpdrv.sys.

- Verificar alterações no Registro que desabilitem proteções de malware.

- Checar eventos de instalação de drivers pelo Event Viewer (System log) para instalações fora do horário ou por contas não administrativas.

- Coletar hashes de arquivos e comparar com feeds de inteligência de ameaças (IoCs) publicados por laboratórios de segurança.

Importante: muitos pesquisadores já publicaram IoCs ligados a ataques que usam rwdrv.sys. Use esses recursos oficiais para apoiar a investigação.

Playbook de prevenção e resposta (SOP)

Prevenção (rotina mensal)

- Atualize Windows e drivers por Windows Update.

- Verifique e atualize utilitários que instalam drivers de kernel.

- Ative Controlled Folder Access e Core Isolation.

- Garanta que contas de usuário sejam padrão para tarefas diárias.

Detecção (diariamente)

- Rodar auditoria de drivers instalados.

- Monitorar logs de eventos por novas instalações de drivers.

Resposta inicial (ao suspeitar de invasão)

- Isolar o host da rede imediatamente.

- Capturar memória e imagem do disco, se possível, para análise forense.

- Documentar timestamps e contas afetadas.

Remediação

- Remover drivers maliciosos (somente após coleta de evidências).

- Restaurar configurações do Defender e reativar escudos.

- Aplicar atualizações e remover/utilitários vulneráveis.

- Reimager o sistema se houver persistência.

Pós-incidente

- Alterar credenciais comprometidas.

- Revisar políticas de privilégio mínimo e gerenciamento de patches.

Runbook de incidente: passos operacionais

- Isolar: desconectar a máquina. Não reinicie sem orientação forense.

- Coletar: salvar logs (Event Viewer), lista de drivers (DriverQuery) e hashes de arquivos.

- Analisar: procurar rwdrv.sys, hlpdrv.sys e alterações no Registro relativas ao Defender.

- Contener: reverter alterações no Registro se seguro, ou restaurar de backup limpo.

- Recuperar: reaplicar patches, atualizar drivers e revalidar políticas de segurança.

Checklist rápido durante resposta:

- Isolou o endpoint da rede?

- Capturou logs e imagem do disco?

- Identificou rwdrv.sys ou hlpdrv.sys?

- Restaurou de backup limpo se houver evidência de comprometimento?

Casos em que essas medidas podem falhar

- Sistemas que não recebem atualizações há muito tempo podem ter drivers de fornecedores que não suportam HVCI/Memory Integrity.

- Ambientes com permissões excessivas (users como admins) ainda correm risco alto.

- Malware com persistência física (por firmware ou controladores de terceiros) pode sobreviver a limpeza parcial.

Alternativas e camadas de defesa adicionais

- Aplicar lista de bloqueio de drivers por hash ou editor via políticas de grupo (Device Guard/Windows Defender Application Control).

- Usar ferramentas EDR que monitoram comportamento de drivers e atividades de kernel.

- Implementar segmentação de rede para reduzir alcance lateral após intrusão.

Testes e critérios de aceitação

- Teste 1: Confirmar que Controlled Folder Access bloqueia processo não autorizado de escrever em pasta protegida.

- Teste 2: Verificar que Memory Integrity está ativado sem erros no Device Manager.

- Teste 3: Validar que contas padrão não conseguem instalar drivers sem elevação.

- Critérios de aceitação: todos os testes passam e não há rwdrv.sys presente em endpoints de produção.

Matriz de riscos e mitigações (qualitativa)

- Risco: Driver vulnerável presente (Alta probabilidade / Alto impacto) — Mitigação: remover/utilitários, ativar HVCI.

- Risco: Usuários com privilégios administrativos (Alta probabilidade / Alto impacto) — Mitigação: aplicar princípio do menor privilégio.

- Risco: Falta de visibilidade (Média probabilidade / Médio impacto) — Mitigação: EDR, logging centralizado.

Checklist por função

Administrador de Endpoint

- Remover utilitários que instalam rwdrv.sys.

- Aplicar HVCI e verificar compatibilidade de drivers.

- Agendar varreduras e auditorias de drivers.

Equipe de Segurança

- Monitorar IoCs relacionados a rwdrv.sys/hlpdrv.sys.

- Preparar playbook de resposta e treinar time de SOC.

Usuário Final

- Não execute instaladores sem verificar a origem.

- Use conta padrão para tarefas diárias.

Glossário (1 linha cada)

- BYOVD: técnica que usa drivers legítimos com vulnerabilidades para escalar privilégios.

- Driver (sys): código que permite ao sistema operar hardware ou recursos específicos.

- Kernel: núcleo do sistema operacional com privilégios máximos.

- HVCI / Memory Integrity: recurso que isola áreas críticas da memória para evitar injeção de código.

- UAC: Controle de Conta de Usuário, mecanismo de elevação de privilégios do Windows.

Observações sobre privacidade e conformidade

As alterações e as ferramentas recomendadas atuam no nível do sistema. Elas não exigem transferência de dados pessoais. Entretanto, durante uma investigação, coletas forenses podem incluir dados pessoais. Siga políticas internas de privacidade e requisitos locais (por exemplo, GDPR) ao armazenar e compartilhar artefatos.

Resumo e próximos passos

Atue em camadas: atualize drivers, remova utilitários desnecessários, ative Isolamento de Núcleo e Controlled Folder Access e imponha contas padrão. Em ambientes corporativos, implemente EDR e prepare um playbook de resposta. Se suspeitar de comprometimento, isole o host e execute o runbook de incidente.

Citação de referência: especialistas em segurança recomendam reduzir a superfície de ataque removendo drivers desnecessários e aplicando isolamento de núcleo sempre que possível.

–

Se desejar, posso gerar um checklist imprimível em PDF com os comandos exatos e um playbook formatado para equipe de SOC.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android