Phishing em celulares: prevenção e resposta

Introdução

Phishing em celulares não é novidade, mas as técnicas ficaram mais sofisticadas. Antes, os golpistas tentavam replicar visuais de sites legítimos. Hoje, além de sites falsos, eles exploram dados de redes sociais e fraqueiam mecanismos de autenticação por OTP (one-time password). Este guia explica os tipos tradicionais e avançados de phishing móvel e oferece medidas práticas, checklists e um playbook de resposta para reduzir o risco e reagir rápido.

Ataques tradicionais de phishing por telefone

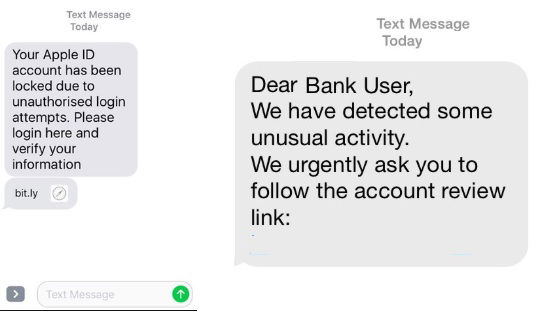

1. Phishing por SMS

Ataques por SMS existem há muitos anos. O formato mudou pouco: os criminosos usam incentivos, medo ou mensagens provocativas para chamar atenção. Além de contas bancárias e cartões, atacantes buscam logins de Apple ID, carteiras de criptomoedas e contas PayPal. Essas credenciais podem ser vendidas no mercado clandestino; por exemplo, há relatos anteriores de Apple IDs sendo negociados por cerca de US$15, o que indica oferta elevada.

Como se proteger

- Não clique em links que exigem ação imediata. Empresas legítimas raramente pressionam por resposta instantânea.

- Verifique o remetente: spamters podem falsificar números curtos (short codes) e nomes.

- Abra o site oficial manualmente no navegador em vez de usar o link do SMS.

- Use bloqueadores de SMS e filtros integrados ao sistema operacional.

2. Chamadas automáticas (robocalls) e vishing

Chamadas automatizadas e fraudes de voz (vishing) são mais agressivas. Golpistas usam spoofing de caller ID, ramais automáticos e dados pessoais coletados previamente. Muitas fraudes pedem que você pressione um número — por exemplo, “aperte 1” — para confirmar informações.

Como se proteger

- Use apps contra robocalls como Truecaller, Robokiller ou os recursos nativos do sistema para bloquear chamadas suspeitas.

- Se receber ligação com pedido de informações sensíveis, desligue e retorne pelo número oficial da empresa.

- Não confirme dados por telefone se você não iniciou o contato.

3. Phishing via redes sociais

Após escândalos de privacidade, redes sociais tornaram-se fonte rica de informações pessoais. Golpistas podem se passar por amigos, familiares ou pessoas públicas para ganhar confiança. Postagens que revelam bens, carteiras de criptomoedas ou padrões de viagem tornam você um alvo.

Como se proteger

- Evite divulgar dados sensíveis publicamente (aniversário completo, telefone, locais frequentes).

- Configure privacidade para limitar quem vê seus posts e listas de amigos.

- Desconfie de mensagens que pedem transferências ou instalação de apps para “ver conteúdo exclusivo”.

Leia também: 4 ataques cibernéticos mais comuns contra idosos em 2020

Ataques avançados de phishing por telefone

1. Portabilidade fraudulenta do número (port out)

O ataque de “port out” mira diretamente a autenticação por SMS. O invasor reúne dados pessoais (telefone, data de nascimento, CPF ou equivalente) e convence uma operadora a transferir seu número para outro chip. Com controle do número, ele recebe OTPs e pode resetar senhas.

Como se proteger

- Se seu telefone perde sinal repentinamente e você não consegue fazer ligações nem enviar SMS, investigue imediatamente.

- Informe seu banco e peça bloqueio temporário de transferências e transações até confirmar integridade.

- Contate a operadora e solicite bloqueio de portabilidade por senha adicional ou PIN de portabilidade (quando disponível).

- Considere usar métodos de autenticação diferentes do SMS (veja seção abaixo).

2. Clonagem de celular e acesso remoto

Clonagem evoluiu: antes exigia manipulação física do SIM; hoje existem instruções para interações sem contato direto. Ataques via Bluetooth, Wi‑Fi malicioso ou apps com permissões excessivas permitem monitorar atividades do aparelho, inclusive capturar teclas e notificações.

Como se proteger

- Instale apps apenas de lojas oficiais (Google Play, App Store). Verifique avaliações e permissões.

- Revise permissões de apps regularmente e revogue acesso desnecessário (microfone, acessibilidade, SMS).

- Desative Bluetooth quando não usar e evite emparelhar com dispositivos desconhecidos.

- Use proteção por PIN ou biometria forte e criptografia do dispositivo.

Medidas técnicas e práticas recomendadas

H2: Autenticação

- Troque SMS por autenticadores (TOTP) como Google Authenticator, Authy ou apps de banco que geram códigos locais.

- Prefira chaves de segurança (hardware tokens FIDO2/WebAuthn) para contas críticas.

- Ative notificações e e-mails de login para todas as contas importantes.

H2: Gerenciamento de senhas

- Use um gerenciador de senhas confiável para gerar senhas únicas e longas.

- Habilite o monitoramento de credenciais vazadas oferecido por alguns gerenciadores.

H2: Telemetria e atualizações

- Mantenha o sistema operacional e apps atualizados.

- Ative verificações de fraude e recursos anti-phishing do navegador e do sistema.

Playbook de resposta a incidentes (SOP)

Se suspeitar que foi alvo de phishing ou que o número foi portado/clonado, siga estas etapas na ordem abaixo:

- Isolar: não use o telefone comprometido para transações sensíveis.

- Comunicar: contate imediatamente seu banco e peça bloqueio das operações ou carta de bloqueio.

- Operadora: comunique a operadora e peça suspensão do número, solicite investigação e PIN de portabilidade.

- Recuperar acessos: altere senhas principais usando um dispositivo seguro (PC confiável ou outro celular com 2FA).

- Registrar: faça BO/registro formal com as autoridades locais (quando aplicável) e guarde protocolos.

- Monitorar: ative monitoramento de crédito e alertas bancários por 90 dias.

- Restaurar: reative o número somente quando a operadora confirmar segurança e você tiver definido mecanismos adicionais (PIN, senha).

Critérios de aceitação (Kriterien de aceitação)

- Conta bancária bloqueada ou monitorada por instituição financeira.

- Operadora confirma que o SIM foi recuperado ou bloqueado.

- Senhas e 2FA alterados usando dispositivo seguro.

- Relatório de incidente registrado com número de protocolo.

Checklist por função

Usuário final

- Atualizar OS e apps

- Usar gerenciador de senhas

- Ativar autenticador ou chave física

- Revisar permissões de apps

Administrador de TI

- Implementar políticas de MFA sem SMS para sistemas críticos

- Fornecer chaves de segurança para cargos sensíveis

- Monitorar logs de autenticação e alertas incomuns

Equipe do banco / fraude

- Bloquear transferências até validação

- Solicitar verificação por outro canal seguro

- Emitir alerta interno sobre tentativa de port out

Operadora de telecom

- Implementar PIN de portabilidade

- Procedimentos de verificação reforçada para trocas presenciais

- Notificar clientes sobre pedidos de portabilidade

Modelos mentais e heurísticas rápidas

- Sempre trate mensagens não solicitadas como suspeitas até provar o contrário.

- OTP por SMS é um segundo fator frágil; prefira fatores independentes do número telefônico.

- Plataformas que pedem permissões além do necessário são suspeitas.

Quando as defesas falham (contraexemplos)

- Fraude interna em loja da operadora: mesmo usuários atentos podem perder o número se o processo de verificação da loja for fraudulento.

- Malware com acesso root: dispositivos comprometidos por rootkits podem interceptar TOTP localmente.

- Engenharia social bem pesquisada: quando o atacante conhece muitos detalhes pessoais, é mais difícil distinguir a chamada legítima da fraude.

Mini-metodologia de avaliação de risco

- Inventário: liste contas que usam SMS para 2FA.

- Impacto: classifique impacto financeiro e de privacidade (alto/baixo/médio).

- Probabilidade: considere seu nível de exposição público (muito exposto, moderado, baixo).

- Priorizar: mude primeiro os controles das contas com alto impacto e alta probabilidade.

Caixa de fatos

- Phishing SMS e vishing continuam sendo vetores eficazes porque miram confiança e reação rápida.

- Portabilidade de número permite receber OTPs enviados por SMS quando bem-sucedida.

- Clonagem via Bluetooth ou apps maliciosos explora permissões excessivas e redes abertas.

Testes e critérios de aceitação para controles

- MFA sem SMS instalado e funcional para 100% das contas críticas.

- Sensibilização: 90% dos usuários completam treinamento anti-phishing anual.

- Rotinas de backup: recuperação de conta testada e documentada em ambiente controlado.

Privacidade e conformidade (observações gerais)

- Minimize exposição: compartilhe menos dados em redes sociais e formulários públicos.

- Quando relatar fraude, forneça apenas o necessário às autoridades e à operadora.

- Em ambientes com GDPR/Lei de Proteção de Dados, notifique o escritório de privacidade se dados pessoais forem comprometidos.

Glossário rápido

- OTP: senha de uso único enviada por SMS ou gerada por app.

- Port out: processo de transferir número de telefone para outro provedor.

- Vishing: phishing por voz.

- SIM swapping: troca fraudulenta de SIM para controlar o número.

Resumo final

Phishing em celulares exige atenção contínua. Reduza risco com autenticação forte, revisão de permissões, e um plano de resposta claro. Se for vítima, aja rápido: isole o dispositivo, contate banco e operadora, e documente o incidente.

Importante: se você foi vítima de phishing por telefone, registre o caso com sua operadora e instituição financeira. Compartilhar experiências também ajuda a comunidade a identificar padrões novos.

Você já sofreu phishing por telefone? Conte sua experiência para ajudar outros leitores.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android