BYOVD(취약 드라이버 이용) 공격으로부터 Windows 보호하기

공격 개요 — BYOVD가 어떻게 Defender를 우회하는가

BYOVD 공격은 이미 신뢰되는 합법적 드라이버를 악용해 커널 수준 코드 실행을 얻습니다. 공격자는 먼저 시스템에 접근한 뒤(rwdrv.sys 같은 드라이버가 설치되어 있으면 더 수월함), 해당 드라이버의 권한을 이용해 자체 악성 드라이버(예: hlpdrv.sys)를 커널에 설치합니다. 이 악성 드라이버는 레지스트리 조작을 통해 Microsoft Defender의 실시간 보호와 실드 기능을 비활성화하고, 이후 랜섬웨어나 다른 악성 도구를 설치할 수 있습니다.

- 공격자 접근 경로: 네트워크 침투, 원격 접속 트로이목마(RAT) 등을 통해 초기 접근 획득

- 합법 드라이버 설치/존재: rwdrv.sys 같은 드라이버가 이미 설치되어 있거나 설치됨

- 권한 상승: 해당 드라이버를 통해 커널 권한 획득

- 악성 드라이버 설치: hlpdrv.sys 등으로 Defender 실드 비활성화

- 페이로드 실행: 랜섬웨어(예: Akira 보고 사례) 또는 다른 도구 실행

중요: rwdrv.sys는 일부 오버클럭/전력/팬 제어 유틸리티에서 사용되는 합법 드라이버입니다. 그 자체가 악성은 아니지만 취약점 또는 권한 남용 가능성이 존재하면 공격자가 이를 악용할 수 있습니다.

대응 원칙(요약)

- 최소 권한 원칙(Principle of Least Privilege)을 적용하세요. 일상 작업은 표준 계정으로 수행합니다.

- 커널 수준 드라이버 설치를 최소화하세요. 불필요한 유틸리티는 제거합니다.

- Windows 보안 기능을 모두 활성화하세요(특히 Controlled Folder Access, Core Isolation). Memory Integrity 활성화 시 호환성 검사 후 드라이버 업데이트가 필요할 수 있습니다.

- Microsoft Defender 외에 신뢰할 수 있는 서드파티 AV/EDR을 병행하세요.

- 침해 의심 시 즉시 격리·수집·복구 절차를 실행하세요.

권장 방어 조치(상세)

Windows 보안 기능 활성화

Windows 보안 앱 열기: Windows 검색에서 “windows security” 또는 “Windows 보안” 입력

권장 활성화 항목

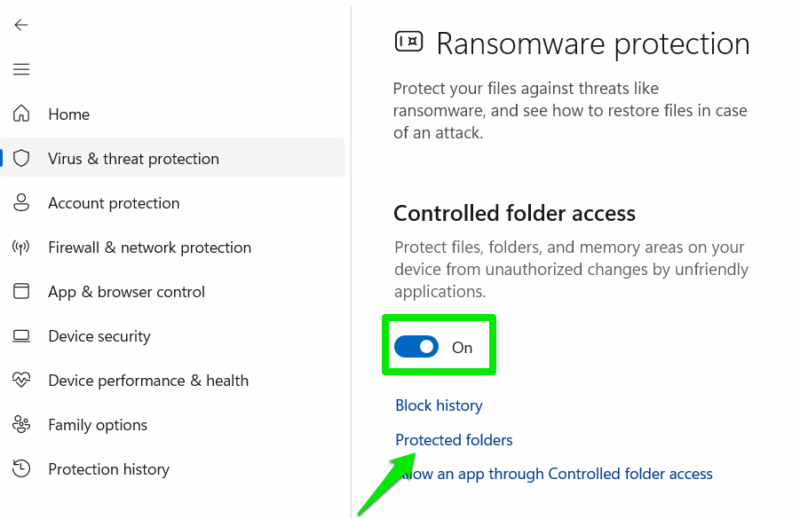

Controlled Folder Access(제어된 폴더 액세스)

- 경로: 바이러스 및 위협 방지 → 설정 관리 → 제어된 폴더 액세스 관리

- 설명: 랜섬웨어가 파일을 암호화하지 못하도록 보호된 폴더에 대한 변경을 차단합니다. Defender 실드가 비활성화된 경우에도 파일 보호 기능이 작동합니다.

- 설정 팁: 작업에 필요한 폴더만 허용 애플리케이션 목록에 추가하세요.

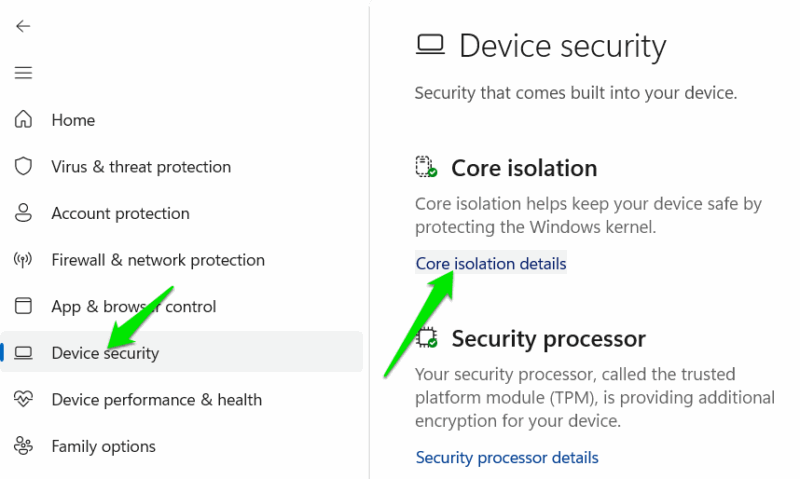

Core Isolation(코어 격리)

- 경로: 장치 보안 → 코어 격리 세부 정보

- 핵심: 메모리 무결성(Memory Integrity)을 켜면 커널 수준에서 검증된 드라이버만 로드되도록 강제하는 효과가 있어 취약 드라이버 설치를 억제합니다.

- 주의사항: 기존 비호환 드라이버가 있으면 Memory Integrity를 켤 수 없습니다. 이 경우 드라이버 제조사의 업데이트나 제거가 필요합니다.

추가 권장 항목

- 실시간 보호(Real-time protection) 항상 활성화

- 클라우드 제공 보호(Cloud-delivered protection) 활성화

- 자동 샘플 제출(Automatic sample submission) 활성화(개인정보 정책 확인)

커널 수준 유틸리티 제거 또는 제한

- 위험 유틸리티 예: Throttlestop, RWEverything, 일부 팬 제어·오버클럭 툴. 이들 도구는 rwdrv.sys 같은 드라이버를 설치합니다.

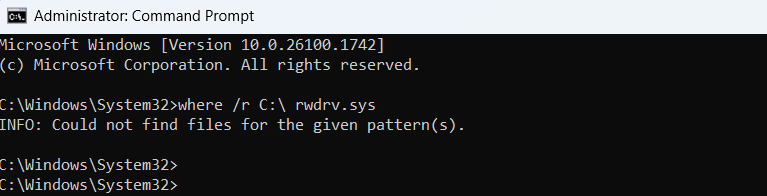

- 확인 방법(관리자 권한 명령 프롬프트):

where /r C:\ rwdrv.sys- 발견 시 절차: 해당 파일을 설치한 애플리케이션 식별 → 정상적인 제거(Uninstall) 실행 → 시스템 재부팅 → 드라이버 파일·드라이버 레지스트리 잔여물 검사

- 주의: 드라이버 제거 후에도 시스템 안정성 문제가 발생할 수 있습니다. 필요한 경우 제조사에서 제공하는 제거 도구나 최신 드라이버로 교체하세요.

표준 계정 사용 권장

- 관리자 권한을 상시 사용하지 마세요. 표준 계정으로 일상 작업을 수행하면 권한 상승 시도가 제지됩니다.

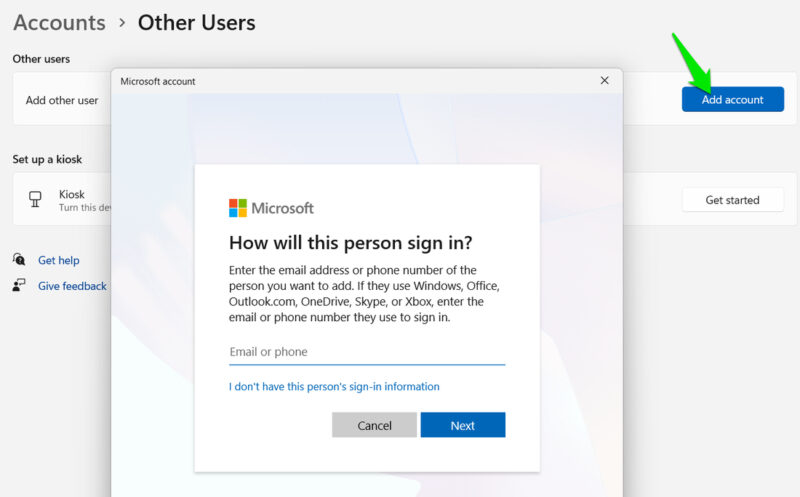

- 표준 계정 생성: 설정 → 계정 → 다른 사용자 추가 → 계정 유형을 Standard로 설정

서드파티 안티바이러스/EDR 병행

- 공격이 Microsoft Defender 실드를 직접 표적으로 삼을 수 있으므로 서드파티 보안 제품을 병행 사용하면 보호 레이어가 더해집니다.

- 예: Avast, AVG 등 무료 실시간 보안 제품(조직 환경에서는 엔터프라이즈 EDR 솔루션 권장)

- EDR 솔루션은 행위 기반 탐지 및 커널 레벨 변조 시도에 대한 추가 가시성을 제공합니다.

운영·관리자를 위한 추가 하드닝 및 정책

그룹 정책/엔터프라이즈 설정

- 드라이버 설치 제한: 그룹 정책 또는 MDM을 통해 서명되지 않은 드라이버 설치를 차단하거나 특정 드라이버만 허용합니다.

- Windows Defender Application Control(WDAC) 또는 Device Guard 적용: 실행 가능한 코드와 드라이버를 허용 목록 방식으로 관리합니다.

- 소프트웨어 인벤토리: 조직 내 어떤 머신에 어떤 커널 유틸리티와 드라이버가 설치되어 있는지 정기 스캔으로 파악합니다.

중요: 정책 변경 전 테스트 환경에서 검증하세요. 잘못된 드라이버 정책은 생산 시스템의 부팅 실패를 초래할 수 있습니다.

드라이버 호환성 관리

- Memory Integrity가 켜지지 않을 때: 장치 관리자에서 문제 드라이버 식별 → 제조사 사이트에서 서명된 최신 드라이버 확보 → 교체 후 재시도

- 불가피한 레거시 드라이버는 관리되는 환경에서만 사용하고, 가능한 한 VM 또는 분리된 호스트에서 실행하세요.

사고 대응 플레이북(간단한 SOP)

- 감지

- EDR/AV 경고, 시스템 이상 징후, Defender 실드 비활성화 알림 수신

- 격리

- 네트워크 연결 분리(격리 VLAN 또는 물리적 분리)

- 해당 호스트 전원 유지(증거 수집 목적) 또는 안전하게 종료(조직 정책에 따름)

- 수집

- 메모리 덤프, 드라이버 목록, 레지스트리 변경 사항, 이벤트 로그 수집

- 식별

- rwdrv.sys 등 취약 드라이버 존재 여부 확인

- hlpdrv.sys 등 악성 드라이버 존재 여부 확인

- 제거 및 복구

- 의심 드라이버 제거(안전한 절차에 따라) → 시스템 스캔 → 백업에서 복원 필요 시 복원

- 재발 방지: 해당 드라이버 설치 소프트웨어 제거, 그룹 정책으로 드라이버 설치 차단

- 사후 분석

- 영향 범위 파악(네트워크·파일 암호화 여부 등)

- 로그·샘플 전달(보안팀/외부 리서치 기관)

중요: 커널 감염은 완전 제거가 어려운 경우가 있으므로, 안전을 위해 클린 이미지 재설치가 권고될 수 있습니다.

테스트 케이스 및 수용 기준

- 시스템에서

where /r C:\ rwdrv.sys명령을 실행했을 때 결과가 없어야 함 - Controlled Folder Access가 활성화되어 있고 테스트용 애플리케이션이 허가되지 않은 폴더에 파일을 만들 수 없어야 함

- Memory Integrity가 켜져 있고, OS는 부팅되어야 하며 호환되지 않는 드라이버 목록이 명확히 식별되어야 함

- 표준 계정으로 로그인한 사용자는 시스템 설정(드라이버 설치 포함)을 변경할 수 없어야 함

- 서드파티 AV/EDR이 실시간 보호를 수행하고, 샘플 의심 활동에 대해 알림을 생성해야 함

언제 이 방어가 실패할 수 있는가(제한 사항)

- 공격자가 다른 서명된 드라이버(새로운 합법 드라이버)를 이용할 경우 동일한 기법이 재현될 수 있습니다.

- 공격자가 이미 고급 권한(예: 로컬 관리자 권한, 펌웨어 접근)을 획득한 경우 소프트웨어적 방어가 무력화될 수 있습니다.

- 메모리 무결성 활성화가 불가능한 오래된 하드웨어/드라이버 환경에서는 이 방어의 효과가 제한됩니다.

대안 및 보완 전략

- 애플리케이션 화이트리스트(예: WDAC) 적용: 허용된 실행 파일·드라이버만 동작하도록 제어

- 최소 권한 및 세분화된 네트워크 세그먼테이션으로 초기 접근 확산을 제한

- 정기적인 소프트웨어·드라이버 자산 관리(SCM)로 취약 드라이버 존재 여부 모니터링

- 백업·복구 계획 검증: 랜섬웨어 감염 시 빠른 복구 보장

역할 기반 체크리스트

최종 사용자

- 표준 계정 사용

- 알 수 없는 유틸리티(팬 컨트롤, 오버클럭 소프트웨어) 설치 자제

- 시스템 알림(권한 상승 요청 등)에 주의

IT 관리자

- 조직의 드라이버 설치 정책 수립 및 적용

- Memory Integrity 도입 계획 및 호환성 테스트

- EDR 배포 및 로그 중앙집중화

- 침해 대응 연락망 및 절차 문서화

1줄 용어집

- BYOVD: Bring Your Own Vulnerable Driver — 합법적이지만 취약한 드라이버를 악용하는 공격

- rwdrv.sys: 일부 시스템 유틸리티가 설치하는 합법적 드라이버 파일 이름(공격 사례에 사용됨)

- hlpdrv.sys: 공격자가 설치해 Defender 기능을 비활성화하는 악성 드라이버 예시

- Controlled Folder Access: 랜섬웨어로부터 특정 폴더를 보호하는 Windows 기능

- Memory Integrity: 코어 격리의 한 기능으로 커널 메모리 무결성을 강화

결정 트리(빠른 대응 흐름)

flowchart TD

A[의심 행위 감지] --> B{Defender 실드 비활성화 여부}

B -- 예 --> C[네트워크 격리]

B -- 아니오 --> D[로그/EDR 조사]

C --> E{rwdrv.sys 존재 여부}

E -- 예 --> F[드라이버 제거 및 관련 앱 제거]

E -- 아니오 --> G[메모리·드라이버 스캔]

F --> H[시스템 복원/재설치 고려]

G --> H

D --> I[심층 분석 및 대응]

I --> H정리 및 권장 우선순위

- 즉시: 표준 계정 사용으로 전환하고 불필요한 커널 유틸리티를 제거하세요.

- 다음 단계: Windows 보안(Controlled Folder Access, Core Isolation)을 활성화하세요.

- 병행: 신뢰할 수 있는 서드파티 AV/EDR을 설치하여 탐지 레이어를 보완하세요.

- 운영: 그룹 정책으로 드라이버 설치 정책을 정의하고, 정기적으로 드라이버 인벤토리를 점검하세요.

중요: 커널 수준의 침해는 복구가 복잡할 수 있습니다. 의심스러운 흔적이 발견되면 즉시 격리하고, 수집된 증거를 기반으로 전문가와 협의해 클린 재설치를 검토하세요.

요약

- BYOVD는 합법 드라이버의 취약점을 악용해 Microsoft Defender를 우회하고 랜섬웨어를 유포할 수 있습니다.

- 사용자와 관리자는 최소 권한, 드라이버 인벤토리, Windows 보안 기능 활성화, 서드파티 보안 솔루션 병행으로 위험을 크게 줄일 수 있습니다.

- 사고 발생 시에는 격리·수집·식별·제거·복구의 절차를 따르되, 필요 시 클린 이미지 재설치를 고려하세요.

저자

편집