Windows에서 로컬 사용자 암호를 만료하지 않도록 설정하는 방법

개요

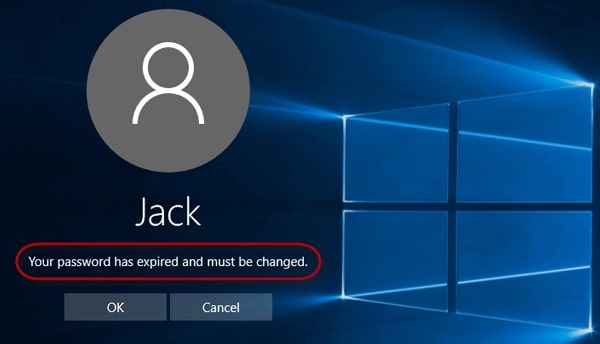

새 PC를 설정하거나 오랜만에 로그인하려 할 때 “암호가 만료되어 변경해야 합니다”라는 메시지를 본 적이 있나요? 로컬 사용자 암호 만료 정책은 기업 환경에서는 유용하지만, 개인용 PC나 특정 상황에서는 불편을 초래할 수 있습니다. 이 문서는 로컬 계정의 암호 만료를 해제(또는 만료 주기를 무제한으로 설정)하는 여러 방법과, 잠금 상태에서 복구하는 절차, 그리고 보안 고려사항을 함께 제공합니다.

중요 용어 한 줄 정리:

- 로컬 사용자 계정: Active Directory가 아닌, 해당 PC에만 존재하는 사용자 계정.

- 암호 만료: 운영체제가 암호 사용 기간이 지나면 로그인을 막고 변경을 요구하는 설정.

적용 대상 및 전제 조건

- 본 가이드는 Windows 10, Windows 11 및 대부분의 Windows Server 버전(로컬 사용자 관리가 가능한 환경)에 적용됩니다. 다만 일부 기능(secpol.msc 등)은 Home 에디션에서 제한될 수 있습니다.

- 로컬 관리자 권한(또는 관리자 권한으로 실행)이 필요한 명령과 콘솔이 있습니다.

- 잠긴 상태에서 복구하려면 외부 부팅 미디어(USB/CD) 제작이 필요합니다.

중요: 회사 소유 기기나 도메인에 가입된 PC의 경우 로컬 정책이 도메인 정책(GPO)에 의해 강제될 수 있으므로 IT 관리자와 상의하세요.

방법 요약

- 컴퓨터 관리(Computer Management) 사용 — 개별 계정에 적용

- 명령 프롬프트(관리자) 사용 — 개별 계정 또는 모든 계정 조회/변경

- PowerShell 사용 — 스크립트로 여러 계정 처리 가능

- 로컬 보안 정책(secpol.msc) 사용 — 모든 로컬 계정에 대한 암호 만료 정책 변경

- 부팅 도구(예: PCUnlocker) 사용 — 암호가 이미 만료되어 로그인할 수 없을 때 복구

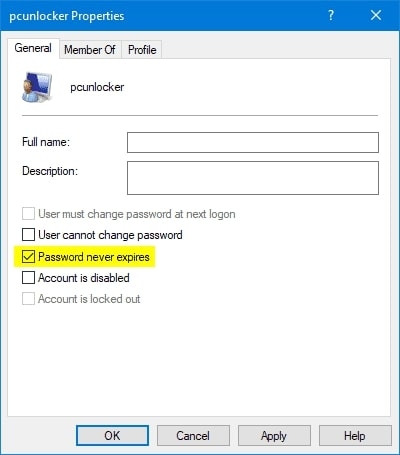

1. 컴퓨터 관리로 암호 만료 방지 설정

- 내 PC를 마우스 오른쪽 버튼으로 클릭하고 “관리”를 선택합니다.

- 컴퓨터 관리 콘솔에서 “시스템 도구” > “로컬 사용자 및 그룹” > “사용자”로 이동합니다.

- 만료 문제를 겪는 사용자 계정을 오른쪽 클릭하고 “속성”을 선택합니다.

- “암호는 만료되지 않음(Password never expires)” 체크박스를 선택합니다.

- 확인을 눌러 변경사항을 저장합니다.

팁: 이 방법은 로컬 계정이 현재 활성화되어 있고, 관리자 권한으로 로그온할 수 있을 때 가장 간단합니다.

2. 명령 프롬프트로 확인 및 설정

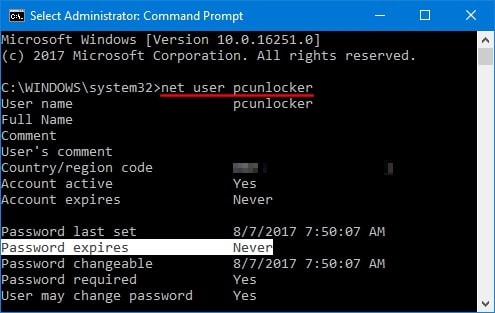

명령 프롬프트에서 특정 계정의 정보를 확인하거나 암호 만료 정책을 변경할 수 있습니다.

- 특정 계정 정보 확인:

net user 계정이름출력에서 “Password expires”(암호 만료) 항목을 찾아 만료 시점을 확인합니다.

- 특정 계정의 암호 만료를 해제하려면(관리자 권한으로 실행):

wmic useraccount where "Name='계정이름'" set PasswordExpires=false- 모든 로컬 계정의 기본 암호 만료 정책(최대 암호 사용 기간)을 무제한으로 설정하려면:

net accounts /maxpwage:unlimited주의: net accounts 명령은 로컬 정책을 변경하여 새 계정과 기존 계정 모두에 적용될 수 있으므로, 조직 정책과 충돌하지 않는지 확인하세요.

3. PowerShell로 설정(스크립팅 가능)

PowerShell은 여러 계정에 대해 일괄 처리를 할 때 편리합니다. 관리자 권한으로 PowerShell을 실행하세요.

- 단일 계정의 암호 만료 해제:

Set-LocalUser -Name "계정이름" -PasswordNeverExpires $true- 여러 계정에 적용(예: 이름 목록에서):

$users = @('user1','user2')

foreach ($u in $users) { Set-LocalUser -Name $u -PasswordNeverExpires $true }PowerShell은 스크립트로 자동화하고 감사 로그에 남길 때 유용합니다.

4. 로컬 보안 정책을 사용하여 모든 계정의 암호 만료 설정 변경

- Windows 키 + R을 누르고 실행 상자에 다음을 입력하고 Enter를 누릅니다.

secpol.msc- 로컬 보안 정책 에디터에서 “계정 정책” > “암호 정책”으로 이동합니다.

- “최대 암호 사용 기간”(Maximum password age)을 더블클릭하고 값을 “0”으로 설정합니다. 0은 암호가 만료되지 않음을 의미합니다.

참고: Home 에디션에서는 secpol.msc가 제공되지 않을 수 있습니다. 이 경우 로컬 그룹 정책 편집기(gpedit.msc)도 Home에서는 제한됩니다.

5. 부팅 도구로 잠긴 PC에서 암호 및 만료 옵션 수정

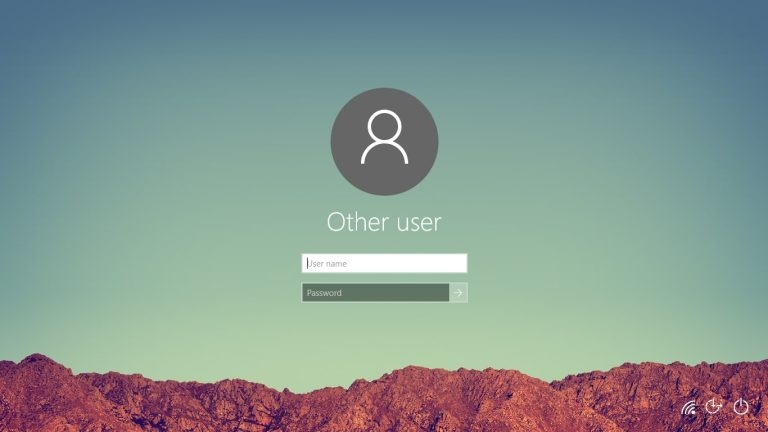

상황: 암호가 이미 만료되어 로컬 계정으로 로그인이 불가능할 때 사용할 수 있는 방법입니다.

일반 절차(서드파티 도구 사용 시):

- 접근 가능한 다른 PC에서 복구 도구(예: PCUnlocker)의 부팅 가능한 USB 또는 CD를 만듭니다.

- 잠긴 PC를 해당 USB/CD로 부팅합니다(부팅 순서 변경 필요).

- 도구의 UI에서 만료된 암호가 있는 로컬 계정을 선택하고 암호 재설정(또는 제거)을 실행합니다.

- 암호를 재설정한 후 도구 내 옵션에서 “암호 만료 안 함” 설정을 비활성화하거나 사용자 계정 속성에서 해당 옵션을 체크합니다.

- 변경을 저장하고 재부팅한 뒤 정상적으로 로그인합니다.

주의 및 법적 고지: 타인의 장치를 무단으로 잠금 해제하거나 암호를 재설정하는 행위는 불법일 수 있습니다. 본 절차는 본인 소유의 장치이거나 적법한 권한을 가진 경우에만 수행하세요.

언제 어떤 방법을 선택해야 하는가(간단 결정 가이드)

- 이미 로그인 가능한 관리자 계정이 있다: 컴퓨터 관리 또는 PowerShell 사용.

- 관리자 권한으로 명령 실행이 가능하고 스크립트로 일괄 적용하려면: PowerShell 사용.

- 로컬 정책을 조직 전체(또는 모든 로컬 계정)에 적용하려면: secpol.msc 또는 net accounts 사용.

- 로그인이 불가능한 잠긴 PC: 부팅 도구 사용(복구 미디어 필요).

다음은 간단한 Mermaid 흐름도입니다.

flowchart TD

A[로그인 가능?] -->|예| B{관리자 권한 있나요}

A -->|아니요| G[부팅 복구 도구 사용]

B -->|예| C[컴퓨터 관리 또는 PowerShell]

B -->|아니요| D[관리자 권한 확보'또는 IT 요청']

C --> E[설정 적용 후 확인]

G --> H[암호 재설정 후 정책 변경]

D --> I[IT에 요청]보안 권장 사항 및 고려사항

- 암호 만료를 무조건 비활성화하면 편의성은 올라가지만, 장기적으로 동일한 암호를 계속 사용하면 계정 탈취 위험이 증가합니다.

- 대안(보안과 편의성 균형): 주기적 암호 변경 대신 다단계 인증(MFA)을 도입하거나 긴 문장형 패스프레이즈와 비밀번호 관리자 사용을 권장합니다.

- 조직 환경에서는 도메인 그룹 정책이 우선 적용되므로 로컬 설정으로 덮어쓸 수 없는 경우가 많습니다.

- 암호 정책 변경 작업 전에는 변경 내용과 일시를 문서화하고, 가능하면 감사 로그를 남기세요.

중요: 암호 만료 정책을 해제하는 경우, 보안 감사 또는 IT 정책과 충돌하지 않는지 반드시 확인하세요.

점검표(관리자용)

- 변경 작업 전 현재 암호 정책과 계정 목록을 백업했는가?

- 로컬 관리자 권한으로 로그인했는가?

- 변경 후 한두 계정으로 로그인 테스트를 했는가?

- 조직 정책(도메인 GPO 등)과 충돌하지 않는가?

- 변경 기록과 이유를 문서화했는가?

잠긴 장치 복구용 실행 SOP(단계별)

- 다른 정상 작동 PC에서 부팅 가능한 USB/CD를 준비합니다.

- 잠긴 PC에서 USB로 부팅합니다(필요 시 BIOS/UEFI에서 부팅 순서 변경).

- 복구 도구의 지시에 따라 만료된 로컬 계정을 선택합니다.

- 암호를 재설정하거나 제거합니다.

- 가능하면 계정 속성에서 “암호는 만료되지 않음”을 활성화합니다.

- 미디어를 제거하고 재부팅하여 로컬 계정으로 로그인합니다.

- 로그인 성공 시, 즉시 새 복원 지점 또는 백업을 생성합니다.

사례: 언제 이 방법들이 실패하는가

- 도메인 가입 계정의 암호 만료는 도메인 컨트롤러 정책에 의해 강제되므로 로컬에서 만료를 해제할 수 없습니다.

- 회사의 중앙 관리 솔루션(예: SCCM, Intune, AD 정책)이 암호 정책을 재적용하면 로컬 변경이 덮어쓰기 됨.

- 부팅 복구 도구가 최신 하드웨어(특히 보안 부팅, BitLocker가 활성화된 디스크)에서 부팅되지 않을 수 있음.

대응: 도메인 환경에서는 IT 관리자에게 정책 변경 요청을 하거나, BitLocker가 활성화된 경우 복구 키가 필요합니다.

호환성 및 버전 참고

- secpol.msc와 일부 로컬 정책 편집기는 Windows Professional 이상에서 완전 지원됩니다. Home 에디션에서는 여러 도구가 제한적일 수 있습니다.

- PowerShell의 Set-LocalUser는 최신 Windows 10/11에서 기본 제공됩니다. 만약 명령이 없으면 Management Framework 또는 모듈 설치가 필요합니다.

- net accounts와 wmic는 대부분의 오래된 Windows 버전에서 사용할 수 있지만, wmic는 최신 Windows 버전에서 더 이상 권장되지 않습니다(대체 방법으로 PowerShell 권장).

테스트 케이스(간단)

- 케이스 1: 관리자로 로그인하여 컴퓨터 관리에서 특정 계정의 “암호 만료 안 함”을 체크하고 해당 계정으로 로그아웃 후 재로그인 성공 확인.

- 케이스 2: PowerShell 스크립트로 여러 계정에 적용 후 각 계정의 ‘PasswordExpires’ 속성 확인.

- 케이스 3: 로컬 보안 정책에서 최대 암호 사용 기간을 0으로 설정하고 새 계정을 생성하여 만료 여부 확인.

- 케이스 4: BitLocker가 활성화된 디스크에서 복구 도구로 부팅 시 실패하는지 확인(실제 장치에서는 주의 필요).

간단 참고 표(요약)

- 컴퓨터 관리: 개별 계정에 빠르게 적용 가능, GUI 기반

- 명령 프롬프트: 단발성 또는 스크립트로 적용 가능

- PowerShell: 대량 작업, 자동화에 적합

- secpol.msc: 전체 로컬 계정 정책 변경

- 복구 도구: 로그인 불가 상황에서 최후 수단

1줄 용어집

- PasswordNeverExpires: 해당 계정의 암호가 만료되지 않도록 하는 설정 속성.

보안 완화책(권장)

- 암호 만료를 해제해야 하는 경우에도 다음을 병행하세요:

- MFA(다단계 인증) 적용

- 강력한 암호(문장형 패스프레이즈) 사용

- 정기적인 보안 점검 및 로그인 감사

- 비밀번호 관리자 사용으로 유니크한 암호 유지

자주 묻는 질문

암호를 만료하지 않도록 설정해도 안전한가요?

암호 만료를 비활성화하면 편의성은 향상되지만 공격 표면은 커집니다. 가능한 경우 MFA를 도입하거나 강력한 암호 사용을 병행하세요.

암호 만료 정책은 조직에 따라 무시해도 되나요?

도메인 환경에서는 중앙 정책이 우선이므로 로컬 변경으로는 근본 해결이 되지 않을 수 있습니다. 조직 규정에 따르세요.

결론

로컬 사용자 계정의 암호 만료를 해제하는 방법은 여러 가지가 있으며, 상황에 따라 적절한 방법을 선택하면 됩니다. 관리자로 로그인 가능한 경우에는 컴퓨터 관리나 PowerShell로 간단히 처리할 수 있고, 로그인이 불가능한 경우에는 복구 미디어로 복원할 수 있습니다. 다만 암호 만료를 비활성화할 때는 보안 영향과 조직 정책을 반드시 고려하고, 가능한 보안 보완책(MFA, 긴 암호, 비밀번호 관리자)을 병행하세요.

요약:

- 관리자 권한이 있으면 컴퓨터 관리 또는 PowerShell 사용 권장

- 전체 정책 변경은 secpol.msc 또는 net accounts 사용

- 잠긴 상태에서는 부팅 가능한 복구 도구가 필요

- 보안 위험을 낮추기 위해 MFA와 강력한 암호를 병행

소셜 미리보기 제안:

- OG 제목: Windows 로컬 계정 암호 만료 방지 방법

- OG 설명: 로컬 계정 암호 만료를 해제하는 5가지 방법과 잠긴 PC 복구 SOP, 보안 권장 사항을 한 번에 정리했습니다.

짧은 공지(100–200자): 로컬 사용자 암호가 만료되어 로그인할 수 없나요? 이 가이드는 컴퓨터 관리, 명령 프롬프트, PowerShell, 로컬 보안 정책, 복구 미디어 등 5가지 방법과 잠긴 PC 복구 절차, 보안 권장 사항을 단계별로 안내합니다.