이 가이드는 노트북을 잠깐 비울 때 누군가 물리적으로 접근해 시스템을 변조하거나 악성 코드를 설치하는 것을 예방하기 위한 실전 조치들을 단계별로 설명합니다. 각 항목은 비용·노력 대비 효과를 고려해 우선순위별로 적용할 수 있습니다.

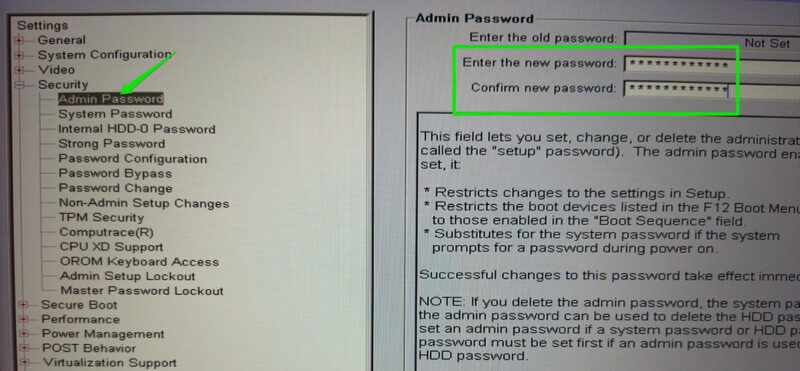

BIOS/UEFI 암호 활성화

포스트-부트 보호 옵션은 종종 BIOS/UEFI 설정에 있습니다. 공격자는 Secure Boot을 끄거나 부팅 순서를 변경해 루트킷을 설치할 수 있습니다. BIOS 자체에 관리자(관리자/설정) 암호를 걸면 타인이 설정에 접근해 변경하는 것을 막을 수 있습니다.

설정 방법(일반적 절차):

- 노트북 전원을 켜고 제조사 로고가 떠 있는 동안 F2, Del, F10 등 BIOS 진입 키를 누릅니다(제조사별로 다름).

- Security 또는 Authentication 섹션을 찾습니다.

- Admin/Setup password 또는 Supervisor password 항목에 암호를 설정합니다.

중요: 강력한 암호를 사용하고 암호를 안전한 비밀번호 관리자에 보관하세요. 일부 노트북은 CMOS 리셋(메인보드 배터리 제거 등)으로 암호를 우회할 수 있습니다. 물리적 보안이 약한 환경에서는 이 단독 조치만으로 완벽하지 않습니다.

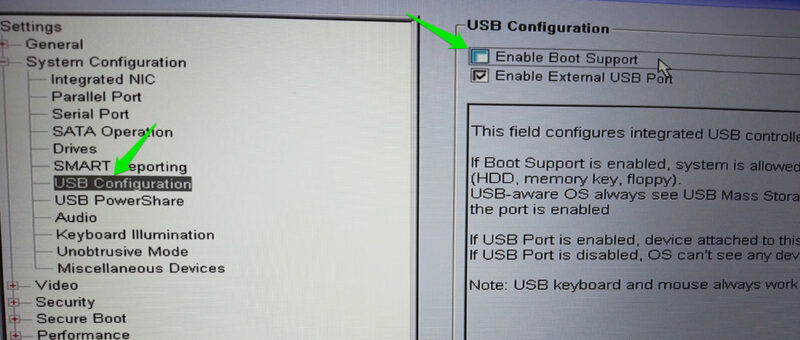

외부 부팅(External Boot) 지원 비활성화

USB 드라이브나 외장 SSD로 부팅하면 시스템을 우회해 데이터에 접근하거나 백도어를 심을 수 있습니다. BIOS에서 외부 부팅을 차단하면 이런 공격 경로를 줄일 수 있습니다.

실행 방법:

- BIOS/UEFI로 진입합니다.

- USB configuration 또는 Boot 메뉴를 찾습니다.

- Boot support 또는 External/Removable Media 항목을 Disable로 변경합니다.

- 변경 후 저장하고 재부팅합니다.

참고: 외장 드라이브로 부팅해야 하는 경우(복구·진단 등)에는 변경을 되돌려야 합니다.

변조 감지 스티커 사용

종이·플라스틱 재질의 변조 감지 스티커는 떼어내거나 훼손될 때 자국(VOID 패턴 등)을 남깁니다. 나사, 하판 이음새, 확장 슬롯 커버, 사용하지 않는 포트 등에 붙여 눈으로 확인 가능한 증거를 만들 수 있습니다.

- 적용 장소: 하판 나사, 힌지 주변, SIM/SD 슬롯 커버, 분해가 쉬운 패널 경계.

- 교체 주기: 스티커는 저렴하므로 정기 점검 시 교체하세요.

- 커스터마이즈: TamperSafe 테이프로 원하는 크기의 스티커를 만들 수 있습니다.

중요: 스티커는 제거 흔적을 남기므로 정기 점검과 사진 기록을 남기는 것이 좋습니다.

USB 포트 보호 장치 사용

USB 포트는 변조·공격의 주요 경로입니다. USB 보호 마개(Port protector)를 사용하면 외부 장치를 물리적으로 삽입할 수 없게 할 수 있습니다. USB-A, USB-C 규격용 제품이 있으며, 대부분 열쇠형 잠금 장치로 되어 있습니다.

- 장점: 비전문가가 접근해서는 손쉽게 악성 장치를 꽂을 수 없습니다.

- 단점: 키 관리를 소홀히 하면 정작 본인이 포트를 못 쓰게 됩니다. 키를 잃어버리면 분해가 필요합니다.

- 추천: 포트 수에 맞춰 예비 키를 보관하고, 중요한 포트에는 추가 재료(스티커)로 이중 보호를 적용하세요.

BitLocker로 시스템 디스크 암호화

Windows 환경에서는 BitLocker를 사용해 시스템 드라이브를 암호화하면, 부트 전 인증(pre-boot authentication) 없이 OS를 로드할 수 없습니다. 노트북을 탈취하거나 드라이브를 분리해도 데이터 접근이 차단됩니다.

설정 요약:

- Windows 설정 → 업데이트 및 보안 → 장치 암호화(또는 BitLocker)로 이동

- TPM 지원 여부를 확인하고, 필요한 경우 복구 키를 안전한 장소(예: 회사 정책에 따라 AD/BitLocker 관리, 안전한 클라우드, 오프라인 저장소)에 보관

- 필요 시 PIN 기반 프리부트 인증을 활성화

중요: 복구 키를 잃으면 디스크의 데이터를 복구할 수 없습니다. 복구 키 관리는 반드시 조직 정책에 따라 중앙화하세요.

점검 방법: 미니 방법론(직접 확인하는 단계)

- 외관 점검: 하판 나사 위치, 틈새, 스티커 손상 여부 사진 촬영.

- 포트 점검: 모든 포트에 이물질·보호 캡·미확인 장치가 없는지 확인.

- 부팅 점검: BIOS/UEFI 진입 시 설정 변경(부팅 순서, Secure Boot 상태) 여부 확인.

- 운영체제 점검: 부팅 로더와 로그인 화면에 이상 징후(자동 로그인 해제, 알 수 없는 계정) 확인.

- 로그 확인: 이벤트 뷰어나 보안 로그에서 의심스러운 접근 기록 검사.

- 암호화 상태 확인: BitLocker 상태 확인(관리자 권한에서 manage-bde -status).

이 방법은 현장 검사용으로 설계되었습니다. 조직용 표준은 IT 정책에 따라 확장하세요.

역할별 체크리스트

노트북 소유자:

- BIOS 암호 설정 여부 확인

- 외부 부팅 비활성화 여부 확인

- 포트 보호 장치와 변조 스티커 부착

- BitLocker 또는 전체 디스크 암호화 활성화

- 출근 전/퇴근 후 사진으로 상태 기록

IT 관리자:

- 중앙에서 BitLocker 키 관리 정책 적용

- 하드웨어 인벤토리와 포트 보호 정책 배포

- 의심 장치 발견 시 원격 원격 진단 절차 준비

- 물리적 접근이 잦은 장소에 CCTV 또는 보안 절차 도입

사고 발생 시 실행 절차(Incident runbook)

- 발견 즉시 네트워크 연결 차단(가능하면) 및 전원 유지/절단 여부 결정(상황 의존).

- 중요한 데이터 우선 백업(가능한 경우 안전한 외부 미디어 또는 보호된 네트워크 저장소로).

- 장치 상태 사진 및 로그 캡처(부팅 전/후 스크린샷 포함).

- IT 보안팀에 즉시 보고하고 증거 보전 지침 수신.

- 신뢰할 수 있는 복구 미디어로 부팅하여 전체 드라이브 이미지 생성(포렌식 필요 시 IT/보안팀과 협의).

- 클린 설치 또는 드라이브 교체 후 암호화 및 보안 설정 재구성.

- 사건 보고서 작성 및 향후 예방 조치 반영.

중요: 포렌식이 필요한 보안 사고는 개인 판단으로 데이터를 초기화하지 말고 보안팀 지침을 따르세요.

언제 이런 조치들이 실패할 수 있는가

- 고도로 숙련된 공격자는 하드웨어 수준(예: 메인보드 교체, SPI 플래시 교체)에서 조작할 수 있습니다.

- BIOS 암호는 CMOS 리셋·특정 제조사의 서비스 벤더 툴로 우회될 수 있습니다.

- 포트 보호 장치는 파괴·절단으로 우회될 수 있습니다.

- 내부자(물리적 접근 권한이 있는 사람)는 비밀번호·키 관리부터 우회할 가능성이 큽니다.

따라서 여러 방어층을 결합하고, 물리적 보안(보안 보관함, 출입통제, CCTV)과 교육을 병행하는 것이 중요합니다.

대안적 접근과 보안 강화 권장 사항

- 하드웨어 기반 보안 모듈(Trusted Platform Module, TPM) 활성화 및 사용

- Secure Boot 상태를 정기적으로 모니터링하는 원격 관리 솔루션 도입

- 모바일 기기 관리(MDM) 또는 엔드포인트 보안 솔루션으로 설정·정책 강제

- 공용 장소에서는 노트북 잠금 케이블 사용(노트북을 물리적으로 고정)

이런 대안은 운영 환경과 예산에 따라 선택적으로 적용합니다.

테스트 기준(수용 기준)

- BIOS 암호가 설정되어 있고, 암호 입력 없이 BIOS 설정 변경 불가

- 외부 부팅 비활성화 상태에서 USB로부터 부팅 불가

- 포트 보호 장치 설치 후 포트에 다른 장치가 물리적으로 삽입되지 않음

- BitLocker 활성화 시 복구 키 없이는 OS 부팅 불가

용어집(한 줄 정리)

- BIOS/UEFI: 하드웨어 초기화와 부트 설정을 관장하는 펌웨어 인터페이스

- Secure Boot: 승인된 부트로더만 실행되도록 하는 부트 검증 기술

- BitLocker: Windows의 전체 디스크 암호화 기능

- TPM: 하드웨어 기반 암호화 키 저장소

자주 묻는 질문

노트북에 이미 BitLocker가 활성화되어 있으면 BIOS 암호는 필요합니까?

비트락커는 드라이브 암호화를 제공하므로 물리적 드라이브 탈취에 대한 보호는 하지만, BIOS 설정 변경(예: 외부 부팅 활성화)으로 공격자가 우회할 가능성을 줄이려면 BIOS 암호도 설정하는 것이 좋습니다.

변조 스티커만으로도 충분한가요?

변조 스티커는 눈에 보이는 증거를 제공하지만, 스티커 자체는 기술적 차단이 아니므로 다른 방어 조치와 함께 사용해야 합니다.

요약:

- 복수의 물리·논리적 방어층을 적용하세요(BIOS 암호, 외부 부팅 차단, 포트 보호, 변조 스티커, 디스크 암호화).

- 의심스러운 변조 발견 시 즉시 백업하고 IT 보안팀과 협의해 클린 설치 또는 포렌식을 진행하세요.

- 모든 조치는 단독으로 완벽하지 않으므로 물리적 보안과 직원 교육을 병행하세요.

소셜 미리보기(추천):

- 제목: 노트북 무단 변조 방지: 빠르고 실용적인 체크리스트

- 설명: 자리를 비운 사이 노트북이 변조되는 것을 막는 실전 팁—BIOS 암호, 외부 부팅 차단, USB 포트 보호, BitLocker 적용 방법까지.

짧은 발표문(100–200자):

노트북을 잠깐 비울 때 생기는 물리적 변조 위험을 줄이기 위한 실전 가이드입니다. BIOS/UEFI 암호, 외부 부팅 차단, 변조 스티커, USB 포트 보호, BitLocker 암호화 등 단계별 조치를 제시합니다. 의심 상황 발생 시 즉시 백업하고 보안팀과 협의하세요.