Windows Server에서 포트를 여는 방법

네트워크 접근이 필요한 애플리케이션(웹 서버, 데이터베이스, SSH 등)은 특정 포트를 통해 통신합니다. 기본 방화벽은 외부로부터의 무단 접근을 차단하므로, 해당 서비스가 정상 동작하려면 필요한 포트를 안전하게 열어줘야 합니다. 이 가이드는 GUI와 명령행(PowerShell) 방법, 보안 권장사항, 점검 목록, 문제 해결 및 롤백 절차를 모두 제공합니다.

빠른 개념 정의

- 포트: 네트워크에서 서비스 식별을 위한 숫자(예: 80, 443, 22).

- 인바운드 규칙: 외부에서 서버로 들어오는 트래픽을 제어하는 방화벽 규칙.

- 프로필: 도메인/프라이빗/퍼블릭 네트워크 범주.

빠른 단계 요약 (GUI)

- 관리자 계정으로 Windows Server에 로그인합니다.

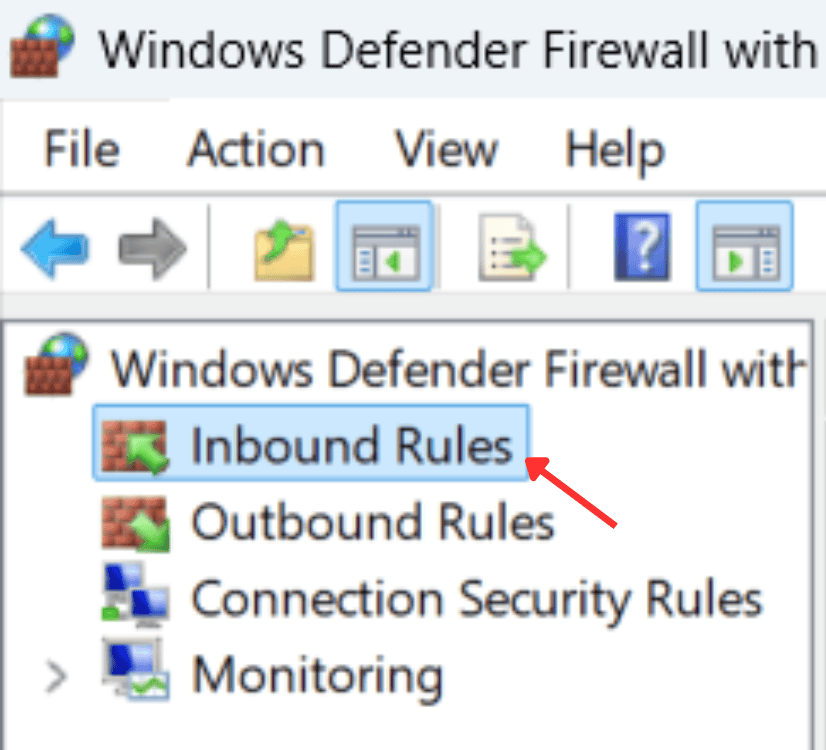

- 실행(Win+R)에서 wf.msc를 입력해 Windows Defender 방화벽 고급 보안(Windows Firewall with Advanced Security)을 엽니다.

- 왼쪽에서 “인바운드 규칙”을 선택합니다.

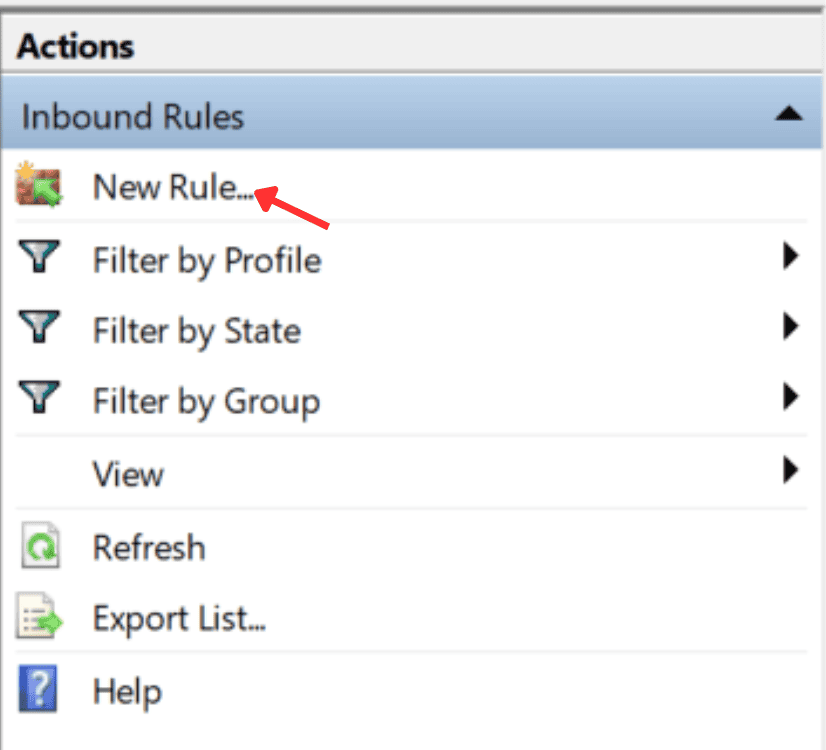

- 오른쪽에서 “새 규칙(New Rule)”을 클릭합니다.

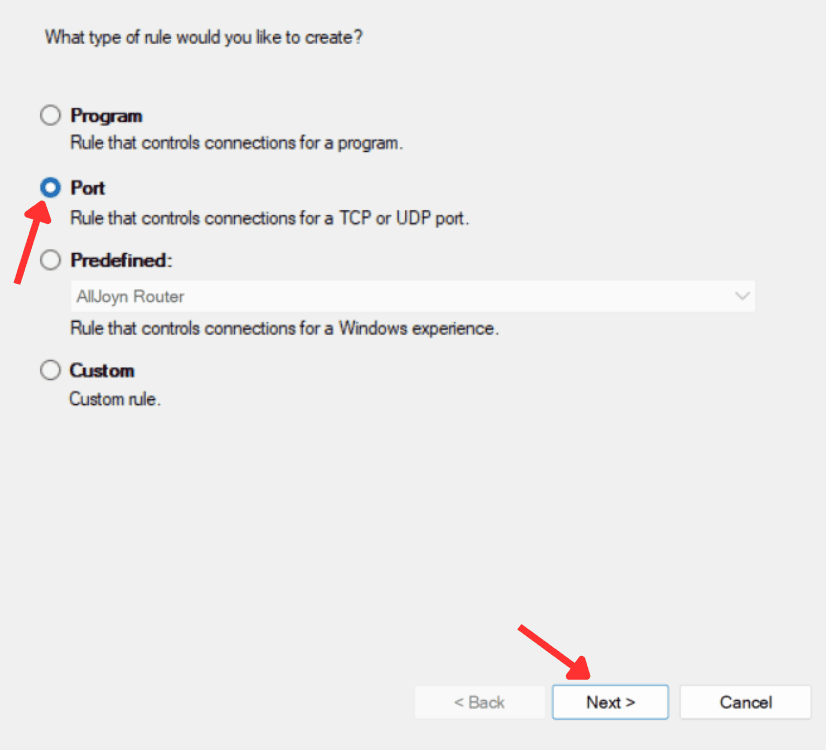

- 규칙 유형으로 “포트(Port)”를 선택한 뒤 다음을 클릭합니다.

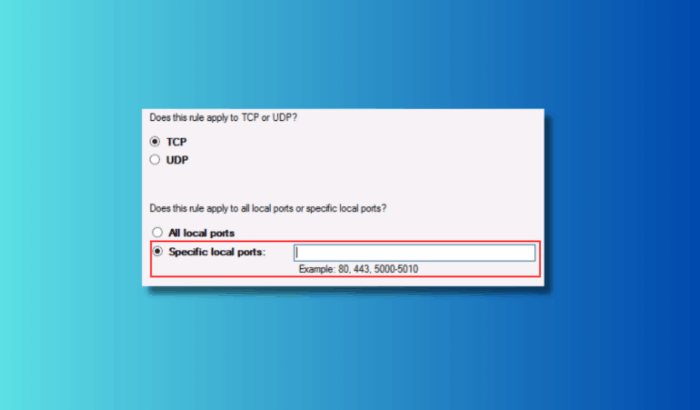

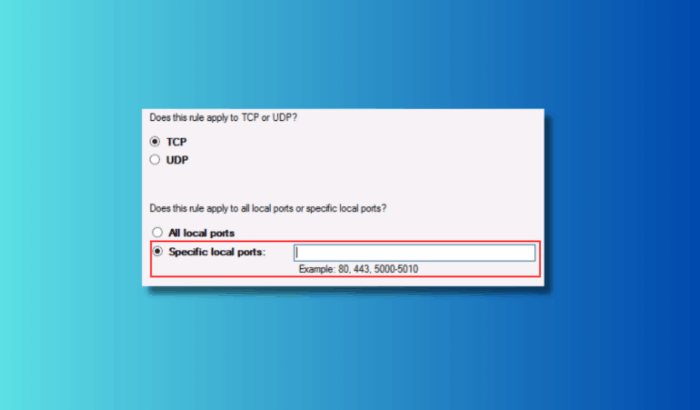

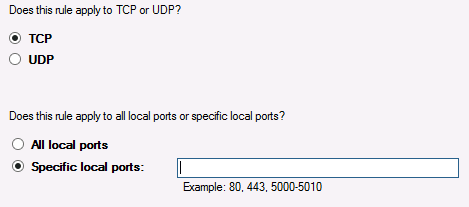

- 프로토콜(TCP/UDP)을 선택하고 열려는 포트 번호(또는 포트 범위)를 입력합니다.

- “연결 허용(Allow the connection)”을 선택하고 다음을 클릭합니다.

- 적용할 프로필(도메인, 개인, 공용)을 선택합니다. 일반적으로 서버는 도메인과 개인만 허용합니다. 공용을 허용하면 더 넓은 접근을 허용하므로 주의가 필요합니다.

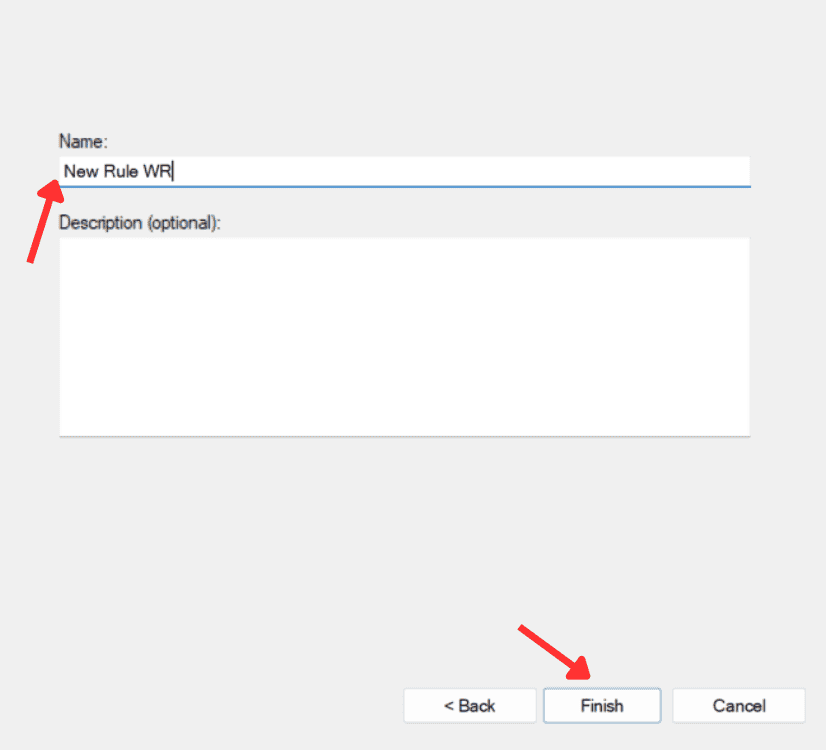

- 규칙 이름(영문 권장, 공백 없이)과 필요시 설명을 입력하고 마침(Finish)을 클릭합니다.

중요: 포트를 연 후에는 서비스 쪽(애플리케이션)이 해당 포트에서 리슨 중인지, OS 외부에도 라우터/NAT에서 포트 포워딩이 필요한지 확인하세요.

PowerShell로 규칙 만들기 (권장: 자동화·문서화)

다음 PowerShell 명령은 인바운드 TCP 포트 8080을 허용하는 예시입니다. 관리자 권한으로 PowerShell을 실행하세요.

New-NetFirewallRule -DisplayName 'Allow Port 8080' -Direction Inbound -Protocol TCP -LocalPort 8080 -Action Allow -Profile 'Domain','Private'여기서 -Profile 매개변수는 필요에 따라 ‘Public’을 추가하거나 제외할 수 있습니다. 포트 범위(예: 1000-2000)를 지정하려면 -LocalPort 1000-2000 처럼 사용합니다.

또 다른 예: 원격 관리용 SSH(포트 22)를 허용하는 규칙

New-NetFirewallRule -DisplayName 'Allow SSH (22)' -Direction Inbound -Protocol TCP -LocalPort 22 -Action Allow -Profile 'Domain'규칙 삭제(롤백)는 다음과 같이 합니다.

Get-NetFirewallRule -DisplayName 'Allow Port 8080' | Remove-NetFirewallRule보안 권장사항

- 최소 권한 원칙: 꼭 필요한 포트만 엽니다.

- IP 제한: 가능하면 소스 IP 또는 IP 범위를 제한해 외부 접근을 줄입니다.

- 프로필 관리: 공용 네트워크 프로필에는 민감 포트를 열지 마세요.

- 로깅: 방화벽 로그와 애플리케이션 로그를 활성화해 이상 트래픽을 모니터링하세요.

- TLS/암호화: HTTP는 80, HTTPS는 443을 사용해 가능한 한 암호화 통신을 유지하세요.

중요: 공용 네트워크에서 직접 데이터베이스 포트(예: 1433)를 노출하면 공격 표면이 크게 늘어납니다. 필요하다면 VPN이나 애플리케이션 프록시를 대신 사용하세요.

대안 접근법(포트를 직접 열지 않을 경우)

- VPN: 내부 네트워크로 안전하게 접속한 뒤 포트에 접근.

- 리버스 프록시 또는 웹 애플리케이션 방화벽(WAF): 외부는 프록시에만 연결하도록 하고 백엔드 포트는 내부 전용으로 유지.

- 포트 포워딩 + NAT 규칙 (경우에 따라 라우터에서만 허용).

- 전용 게이트웨이 서비스(애플리케이션 게이트웨이) 사용.

점검 목록 (배포 전/후)

- 규칙 이름과 설명이 명확한가?

- 올바른 포트와 프로토콜을 지정했는가?

- 적용할 프로필을 검토했는가?

- 소스 IP 제한이 필요한가? 적용했는가?

- 서비스가 해당 포트에서 리슨 중인가(예: netstat -ano)?

- 네트워크 경로(라우터/NAT)가 추가 포워딩을 필요로 하는가?

- 방화벽 로그와 애플리케이션 로그를 모니터링 중인가?

테스트 케이스와 수락 기준

- 로컬에서 포트로 연결 시도(같은 서브넷): 성공해야 함.

- 외부에서 허용된 소스 IP로 접속 시: 성공해야 함.

- 외부에서 차단된 IP로 접속 시: 연결 차단되어야 함.

- 서비스 재시작·서버 재부팅 후 규칙 유지: 규칙이 사라지지 않아야 함.

테스트 도구 예: telnet

Test-NetConnection -ComputerName 'server.example.com' -Port 8080문제 해결(트러블슈팅)

- 서비스가 해당 포트에서 리슨 중인지 확인: netstat -ano | findstr :<포트>

- 규칙 우선순위/중복 확인: Windows 방화벽 규칙은 허용과 차단 규칙이 충돌할 수 있습니다. 차단 규칙이 더 높은 우선순위를 갖는지 확인하세요.

- 로컬 방화벽 외부 요소 확인: 네트워크 방화벽, 라우터, 클라우드 보안 그룹(Security Group) 등.

- SELinux/앱 권한 등 애플리케이션 측 제한: 애플리케이션 자체에서 바인딩을 거부할 수 있습니다.

- 포트가 이미 사용 중이면 충돌이 발생합니다. 프로세스 ID(PID)를 찾아 적절히 조치하세요.

롤백(안전하게 규칙 되돌리기)

- 규칙 이름을 확인합니다.

- PowerShell에서 Remove-NetFirewallRule을 사용하거나 GUI에서 규칙을 선택해 삭제합니다.

Get-NetFirewallRule -DisplayName 'Allow SSH (22)' | Remove-NetFirewallRule- 서비스 연결을 테스트해 영향 범위를 확인합니다.

- 변경 전 상태로 빠르게 되돌려야 할 경우 작업 기록과 스냅샷(가능하면 이미지)을 준비해 두세요.

역할별 체크리스트

- 시스템 관리자: 포트 규칙 적용, 서비스 리스닝 확인, 로그 설정.

- 네트워크 엔지니어: 라우터/NAT/클라우드 보안 그룹 검토, IP 제한 설계.

- 보안 담당자: 프로필·암호화 정책 검토, 침입 탐지 모니터링.

자주 묻는 질문(FAQ)

포트 열기 기본 절차는 무엇인가요?

Windows Defender 방화벽(또는 wf.msc)에서 인바운드 규칙을 새로 만들고 포트 옵션을 선택해 포트 번호와 프로필을 지정한 뒤 연결을 허용하면 됩니다. PowerShell로 자동화도 가능합니다.

포트 80과 443을 어떻게 열까요?

웹 서버(IIS, Apache)를 위해 80(HTTP)과 443(HTTPS)을 각각 인바운드 TCP 규칙으로 허용하세요. 443은 TLS를 사용하므로 인증서·암호화 설정도 함께 점검하세요.

SQL Server용 포트 1433을 어떻게 열까요?

인바운드 TCP 규칙에서 포트 1433을 지정하고 허용합니다. 가능하면 소스 IP를 제한해 데이터베이스 접근을 보호하세요.

SSH용 포트 22를 여는 방법은?

인바운드 TCP 22 규칙을 생성하고 필요한 프로필에 허용하세요. 원격 접속을 위해 공용 프로필을 허용할 경우 IP 제한과 키 기반 인증을 권장합니다.

포트 8080을 열어야 할 때는?

웹 애플리케이션이나 프록시 용도로 8080을 사용합니다. 인바운드 TCP 8080 규칙을 생성하고 애플리케이션이 해당 포트에서 리슨하는지 확인하세요.

요약

포트를 여는 것은 서비스 가동에 필수적이지만 보안 위험도 동반합니다. GUI와 PowerShell 방법 모두 제공되며, 배포 전 체크리스트와 테스트 케이스로 검증하세요. 가능하면 IP 제한, 프로필 관리, 암호화, VPN/프록시 대안 등을 고려해 리스크를 줄이세요.

요약 핵심:

- 최소 권한으로 필요한 포트만 개방.

- PowerShell로 규칙을 자동화하고 문서화.

- 로그와 테스트로 변경 효과를 확인.

- 필요시 VPN 또는 프록시를 사용해 직접 포트 노출을 피함.

참고: 이 문서는 Windows Server의 기본 방화벽 기능을 다루며, 클라우드 호스팅(예: Azure, AWS) 환경에서는 추가 보안 그룹/네트워크 ACL을 함께 확인해야 합니다.