Android에서 네트워크 데이터 캡처(URL 스니핑) 방법

네트워크 데이터 캡처(또는 URL 스니핑, 패킷 캡처)는 기기와 서버 사이에서 오가는 데이터를 관찰하는 기법입니다. 일반 사용자의 관점에서 이 방법은 스마트폰에서 어떤 정보(예: 이메일, 토큰, API 호출)가 외부로 전송되는지 확인하도록 도와줍니다. 이 글에서는 개념 설명, 위험과 용도, Android에서 루트 없이 Packet Capture 앱으로 패킷을 캡처하는 실전 절차, 대안 및 보안 권고까지 포괄적으로 다룹니다.

한눈에 보는 정의

- 패킷 캡처: 네트워크를 통해 이동하는 데이터 단위(패킷)를 기록하거나 분석하는 행위.

- URL 스니핑: 네트워크 트래픽에서 요청 URL 또는 도메인을 추출해 어떤 서비스와 통신하는지 파악하는 행위.

- SSL/TLS 가로채기: 암호화된 트래픽의 내용을 보기 위해 중간자(미들맨) 방식으로 인증서를 설치해 복호화하는 기법.

왜 네트워크 데이터를 캡처해야 하나요?

핵심 목적은 보안과 프라이버시 확인입니다.

- 공개 Wi‑Fi에서의 위험성: 공개 네트워크는 종종 암호화가 약하거나 중간자 공격에 취약합니다. 은행, 이메일 등 민감한 서비스 사용 시 리스크가 큽니다.

- 앱 권한과 동작 검증: 설치한 앱이 불필요한 개인 데이터를 전송하는지 확인할 수 있습니다(예: PDF 리더가 연락처나 마이크에 접근하려 할 때).

- 개발과 디버깅: 개발자는 앱의 네트워크 호출이 예상대로 동작하는지 검증할 수 있습니다.

중요: 다른 사람의 네트워크 트래픽을 무단으로 캡처하거나, 캡처한 정보를 악의적으로 사용하면 법적 문제가 발생할 수 있습니다. 개인 학습과 보안 점검 목적에 한해 사용하세요.

Android에서 패킷 캡처 방법(루트 불필요)

여기서는 Packet Capture 앱을 예로 단계별로 설명합니다. 이 방법은 루트 권한 없이도 작동하며, 로컬 VPN 인터페이스를 사용해 트래픽을 가로채는 방식입니다.

사전 준비: 신뢰할 수 있는 출처(Google Play)를 사용해 앱을 설치하세요. 공개 네트워크에서 실험 시 민감한 정보(비밀번호, 은행 거래)는 절대 전송하지 마세요.

단계별 가이드

- Google Play에서 “Packet Capture” 앱을 다운로드하고 설치합니다.

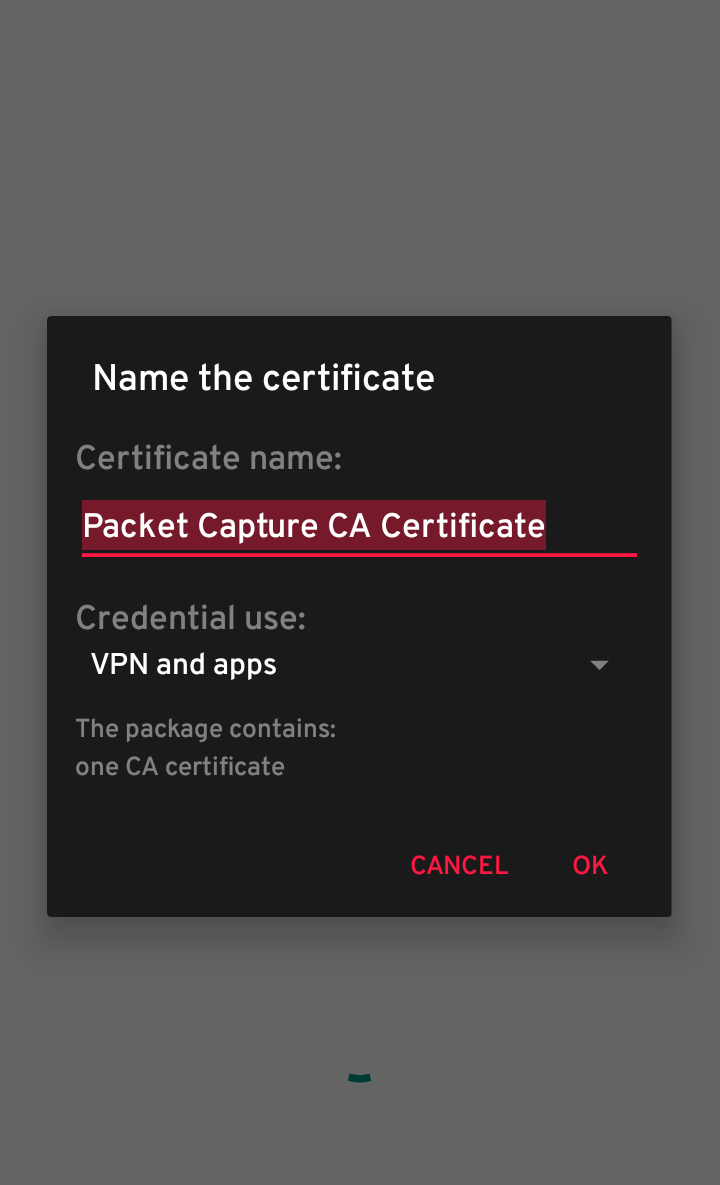

- 앱을 실행하면 SSL 인증서 설치 여부를 묻습니다. HTTPS 트래픽의 내용을 확인하려면 인증서 설치를 허용하세요. 인증서 설치를 거부하면 도메인/URL과 헤더 일부는 보이지만 본문 내용은 볼 수 없습니다.

- 인증서 설치를 위해 기기 잠금(PIN/패턴/지문)이 요구될 수 있습니다. 이미 설정되어 있지 않다면 임시로 잠금 방법을 설정하세요. 이는 인증서 안전 관리를 위해 필요합니다.

- 앱 상단의 녹색 시작 버튼(우측 화살표 모양)을 탭하여 캡처를 시작합니다.

- 로컬 VPN 설정을 허용하라는 시스템 팝업이 나타납니다. 확인(OK)을 눌러 VPN 연결을 설정합니다. 이 VPN은 외부 서버로 트래픽을 전달하지 않고 기기 내부에서 트래픽을 검사합니다.

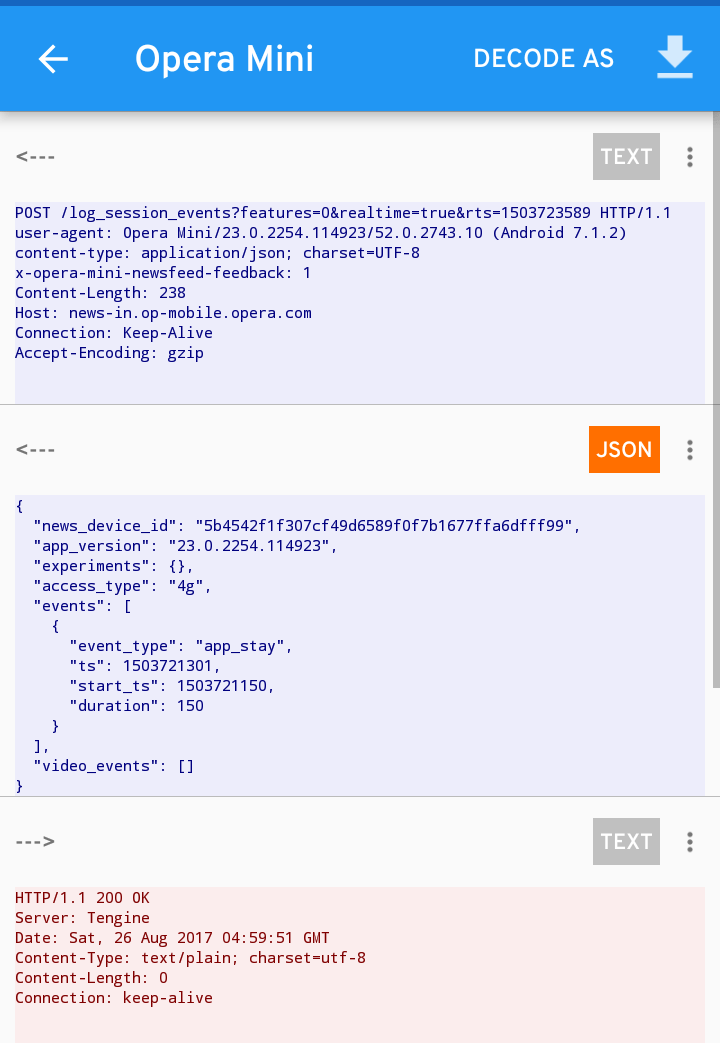

- 캡처 화면에서 트래픽을 생성할 앱을 선택하세요. 앱 목록을 탭하면 해당 앱의 요청(URL, 헤더, 본문(복호화 가능 시))을 확인할 수 있습니다。

- 작업이 끝나면 앱에서 녹색 버튼을 눌러 캡처를 중지하고, 설치한 SSL 인증서를 더 이상 사용하지 않으려면 시스템 설정에서 인증서(자격 증명)를 삭제하세요.

필요 시 캡처 파일을 내보내거나 로그를 기록할 수 있으나, 민감한 데이터가 포함되어 있으므로 안전한 환경에만 보관하세요.

이미지: 단계별 스크린샷

끝입니다. 단순하지만 강력합니다.

SSL 인증서와 프라이버시 이해하기

- SSL/TLS는 클라이언트와 서버 사이의 통신을 암호화합니다. 복호화 없이 본문 내용을 볼 수 없습니다.

- 로컬 VPN 기반 캡처 앱은 자체적으로 신뢰할 수 있는 루트 인증서를 설치해 중간자 방식으로 암호화된 내용을 복호화합니다. 앱 인증서를 신뢰하는 것은 기기 보안에 민감한 결정이므로 사용 후 제거를 권장합니다.

- 인증서 설치 시 시스템 수준의 보안 설정이 변경되므로 공용 기기에서는 설치를 피하세요.

언제 이 방법이 실패하나? (예외 사례)

- 앱이 자체적으로 SSL 핀닝(서버 인증서 고정)을 구현한 경우: 중간자 방식의 인증서로는 복호화가 되지 않습니다.

- 시스템 수준의 VPN이 이미 활성화되어 있거나 다른 보안 솔루션과 충돌하는 경우 캡처가 되지 않을 수 있습니다.

- 일부 최신 Android 버전의 보안 정책은 사용자 설치 인증서를 대상으로 차단을 강화할 수 있습니다.

대체 방법

- PC + Wireshark: 기기를 PC에 연결하고 USB 테더링 또는 포트 미러링을 이용해 트래픽을 캡처. 더 강력한 분석이 가능하지만 설정이 복잡합니다.

- mitmproxy / Burp Suite / Fiddler: 데스크톱에서 프록시로 트래픽을 받아 분석. 디바이스의 프록시 설정 또는 로컬 네트워크 구성 필요.

- 루트 권한 + tcpdump: 완전한 패킷 레벨 접근이 필요하거나 오프라인 캡처를 원할 때 사용. 루트가 필요합니다.

각 방법의 장단점: 앱 기반은 간편하지만 일부 암호화 회피에 취약, 프록시는 강력하지만 네트워크 설정 지식이 필요, 루트 기반은 통제력은 크지만 보안 리스크가 큽니다.

실무자별 체크리스트

일반 사용자

- 공개 Wi‑Fi에서 민감 정보 전송 금지

- 설치한 앱의 권한 확인

- 캡처 후 설치한 인증서 삭제

개발자

- 네트워크 호출이 TLS로 보호되는지 확인

- 민감한 값(비밀번호 등)은 로그/요청 바디에 평문으로 남기지 않기

- 필요 시 인증서 핀닝을 도입

보안 담당자

- 의심 앱의 트래픽 패턴 분석

- 내부 정책에 따라 캡처·검증 절차 문서화

- 사용자 교육 자료 제공

간단한 점검 방법(미니 방법론)

- 캡처 도구 설치 및 인증서 준비

- 캡처 시작 후 대상 앱에서 의심 동작 재현

- 요청 URL/헤더/바디 확인

- 민감 데이터 노출 판단(예: 이메일, 토큰, 비밀번호)

- 조치: 앱 차단, 대체 앱 권장, 개발자에게 리포트

보안 강화 권고

- 공용 Wi‑Fi에서는 VPN 사용 권장(신뢰할 수 있는 상용 VPN).

- 2단계 인증(2FA)을 활성화하여 비밀번호 유출 시 피해 최소화.

- 의심 앱은 즉시 제거 후, 관련 권한을 재검토.

- 캡처 도구 사용 후 시스템 자격증명(인증서) 목록을 확인하고 불필요한 항목은 삭제.

문제 해결(트러블슈팅)

- 캡처가 시작되지 않을 때: 기기에서 이미 활성화된 VPN이 있는지 확인. 다른 VPN을 비활성화하고 재시도하세요.

- HTTPS 본문이 보이지 않을 때: 앱에서 SSL 핀닝을 사용 중일 가능성. 이 경우 데스크톱 프록시와 함께 개발자 협조가 필요합니다.

- 앱 삭제 후에도 PIN/패턴 요구가 남을 때: 설정 → 보안 → 자격 증명 저장소(또는 신뢰할 수 있는 자격 증명)에서 인증서 삭제.

의사결정 흐름도

flowchart TD

A[네트워크 캡처 필요?] --> B{공개 네트워크인가}

B -- 예 --> C[민감정보 전송금지, VPN 사용]

B -- 아니오 --> D[캡처 도구 선택]

D --> E{루트 사용 가능?}

E -- 예 --> F[루트 + tcpdump]

E -- 아니오 --> G[Packet Capture 또는 프록시]

G --> H{SSL 내용 필요?}

H -- 예 --> I[인증서 설치 및 캡처]

H -- 아니오 --> J[도메인/헤더만 확인]법적·프라이버시 주의사항

네트워크 캡처는 개인정보와 밀접한 관계가 있으므로 관할 법률을 준수해야 합니다. 타인의 트래픽을 무단으로 캡처하거나 민감 정보를 유출하면 형사·민사 책임이 발생할 수 있습니다. 회사 환경에서는 사전 정책·동의 절차를 마련하세요.

요약: 핵심 포인트

- Packet Capture 같은 앱으로 루트 없이도 Android에서 트래픽을 관찰할 수 있습니다.

- HTTPS 내용을 보려면 앱 인증서 설치가 필요하며, 사용 후 반드시 삭제하세요.

- 공개 Wi‑Fi에서는 민감한 작업을 피하고, 필요 시 신뢰할 수 있는 VPN을 사용하세요.

- 앱이 과도한 권한을 요청하면 사용을 중단하고 대체 앱을 찾으세요.

중요: 학습·보안 점검 목적 이외의 불법적 행위에는 절대 사용하지 마세요. 질문이나 문제가 있으면 댓글로 알려주시면 도와드리겠습니다.

더 읽을거리

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q