개요

보안 연구팀(HUMAN Satori Threat Intelligence and Research)이 발견한 SlopAds(슬롭애즈)는 공식 Google Play 스토어에 게시된 앱을 통해 대량의 가짜 광고 요청을 생성한 광고사기 캠페인입니다. 지금까지 224개의 앱이 삭제되었고, 약 3,800만 회의 설치 기록과 하루 수십억 건의 광고 입찰 요청(보고서 기준 일일 2.3억? 또는 2.3억 대신 2.3 billion이라는 원문 수치가 있습니다 — 원문 수치를 그대로 반영하면 ‘일일 23억’ 수준의 광고 입찰 요청)이 보고되었습니다. 이 가이드는 일반 사용자와 보안 담당자가 감염 여부를 진단하고 정리하며 향후 감염을 예방하는 구체적인 절차를 제공합니다.

Important: 이미 삭제된 앱 목록과 Google의 공지가 계속 업데이트되므로 먼저 공식 목록을 확인하세요.

SlopAds란 무엇인가 — 핵심 요약

- 공격 유형: 광고사기(ad fraud). 실제로 사용자에게 보이지 않는 방식으로 대량의 광고 노출(임프레션)과 클릭을 생성합니다.

- 배포 경로: Google Play 스토어에 게시된 정상 기능의 앱(계산기, 도구, AI 앱, 일부 게임 등).

- 감염 규모(보고치): 224개 앱, 약 38,000,000 다운로드, 하루 수십억 건의 광고 요청.

- 주요 기법 요약: 설치 출처 확인 → 광고 클릭으로 유도된 설치일 때만 악성 적재(이미지에 페이로드 포함) → 이미지를 복호화 후 악성 모듈(FatModule)로 조립 → 숨겨진 웹뷰에 광고 페이지 로딩 및 자동 탭/클릭 실행.

이 캠페인의 핵심은 ‘정상적인 기능을 수행하면서도 특정 조건(광고를 통해 설치된 경우)에서만 악행을 실행’하도록 설계된 점입니다. 이 때문에 수동 리뷰어나 일반 사용자 단순 설치만으로는 탐지하기 어려웠습니다.

어떻게 작동했는가 — 전술 분석

설치 경로 검사

- 앱이 설치되면 자체 검사로 사용자가 Play 스토어에서 직접 설치했는지, 광고 클릭을 통해 유입되어 설치했는지를 판별합니다. 광고를 통한 설치로 확인되면 악성 동작을 시작합니다. 이 단계로 인해 보안 연구원이 직접 스토어에서 앱을 설치해 수동 분석하면 악성 동작이 발현되지 않는 경우가 생깁니다.

C2(명령·제어) 서버와 이미지 페이로드

- 악성 앱은 C2 서버에 접속해 이미지 파일을 다운로드합니다. 이미지 파일은 일반적인 그림처럼 보이지만 내부에 암호화된 코드나 페이로드가 숨겨져 있습니다. 이미지 자체는 보안 스캔에서 의심받기 어렵습니다.

복호화 및 FatModule 조립

- 앱은 이미지를 메모리에서 복호화하고 여러 조각을 다시 조합해 악성 모듈(보고서에서 ‘FatModule’로 명명)을 생성합니다. 이 모듈은 기기/브라우저 정보 수집, 숨김 웹뷰 생성, 자동화 스크립트 등을 포함합니다.

숨겨진 WebView에서 광고 로딩 및 자동 클릭

- 보이지 않는(WebView를 화면 밖으로 위치시키거나 투명하게 만든) 웹뷰에 HTML5 광고 페이지를 로드하여 임프레션을 쌓습니다. 추가로 자동화 코드를 통해 일정 간격으로 광고를 탭(클릭)하게 하여 클릭 기반 수익도 생성합니다.

탐지 회피

- 정상 기능을 유지하고 특정 설치 조건에서만 악성 행위를 하며, 네트워크 트래픽은 합법적 광고 트래픽을 흉내 냈습니다. 또한 이미지에 페이로드를 숨겨 많은 보안 솔루션의 정적 분석을 회피했습니다.

Mermaid 흐름도(간단):

flowchart LR

A[앱 설치] --> B{설치 출처 확인}

B -- '광고 통해 설치' --> C[서버에서 이미지 다운로드]

C --> D[이미지 복호화]

D --> E[FatModule 생성]

E --> F[숨김 WebView에 광고 로드]

F --> G[임프레션/클릭 생성]

B -- '직접 설치' --> H[정상 기능 유지]내 휴대폰이 감염되었는지 확인하는 방법

보이지 않는 광고가 실행되므로 감염 징후는 미묘할 수 있습니다. 아래 체크리스트를 순서대로 확인하세요.

공식 삭제 목록 확인

- 보안 업체(HUMAN)가 공개한 삭제된 앱 목록을 먼저 확인합니다. 목록에 있는 앱이 기기에 설치되어 있는지 확인하세요.

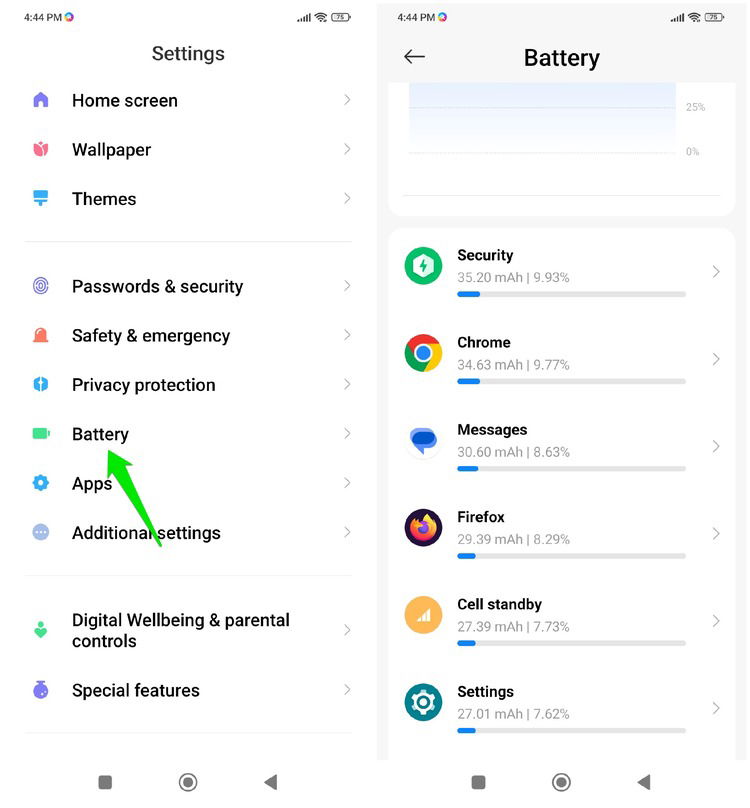

배터리 급감

- 짧은 시간에 배터리가 급격히 소모되면 숨겨진 프로세스가 동작 중일 수 있습니다. 설정 → 배터리에서 앱별 사용량을 확인하세요. 전면(화면)에서 실행하지 않는데도 배터리를 많이 소모하는 앱이 있으면 의심됩니다.

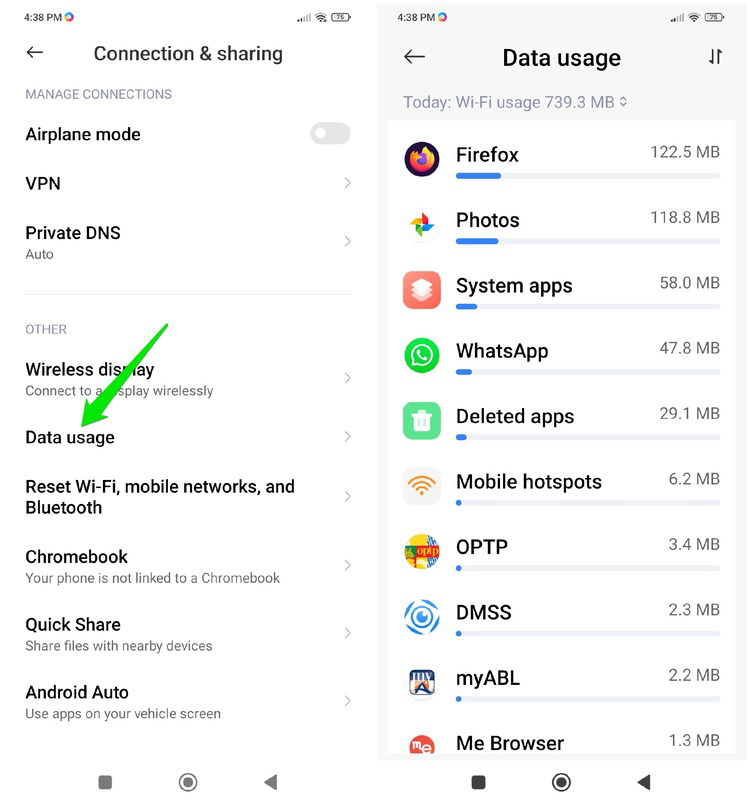

데이터 사용량 급증

- 광고는 네트워크를 많이 사용합니다. 연결 및 공유(또는 네트워크) → 데이터 사용량에서 앱별 백그라운드 데이터 사용량을 확인하세요. 예상보다 많은 데이터를 사용하는 앱을 찾아보세요.

예기치 않은 동작

- 알 수 없는 앱 설치 프롬프트, 자동으로 뜨는 웹페이지, 광고 창이 갑자기 열림 등 이상 동작이 보이면 감염을 의심하세요.

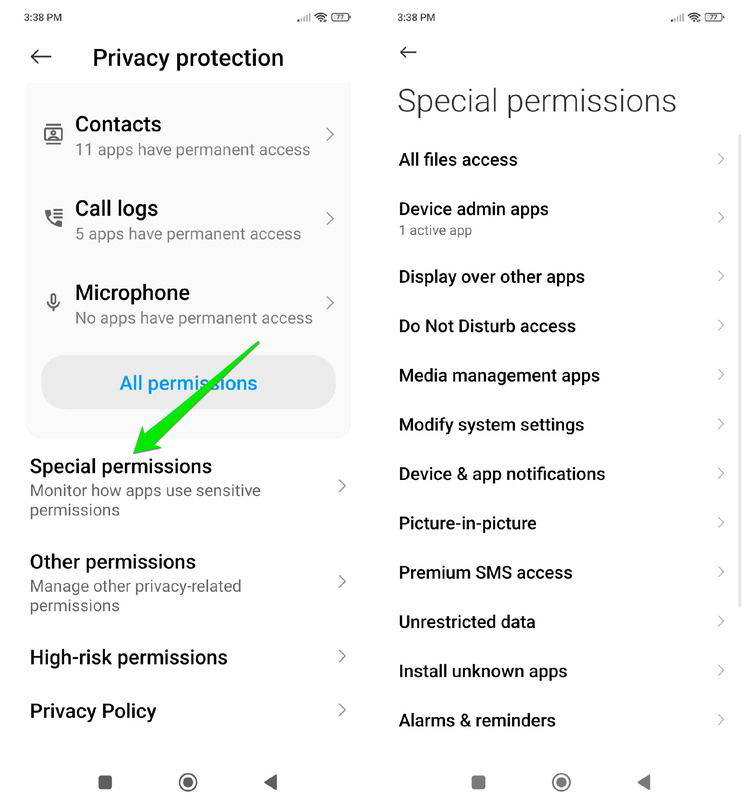

민감 권한과 접근성 권한 확인

- 설정 → 개인정보 보호 → 특수 권한에서 의심스러운 앱이 과도한 권한을 가지고 있지 않은지 확인하세요. 또한 설정 → 손쉬운 사용(접근성) → 설치된 앱에서 접근성 권한을 가진 앱을 점검하세요.

Play 프로텍트 알림

- Google은 이미 일부 앱을 제거하고 Play 프로텍트 업데이트를 배포 중입니다. 알림이나 Play 스토어 내 Play 프로텍트 화면을 확인하세요.

고급: ADB로 패키지/프로세스 검사(안정성과 안전을 아는 사용자 및 전문가용)

adb devices

adb shell ps -A | grep -i your_suspicious_app_package

adb shell dumpsys package your.suspicious.package | grep -i install

adb shell pm list packages -f | grep '앱패키지'주의: ADB 사용은 시스템 설정 변경을 초래할 수 있으니 잘 모르면 전문가에게 맡기세요.

감염 제거 단계(사용자용 단계별 가이드)

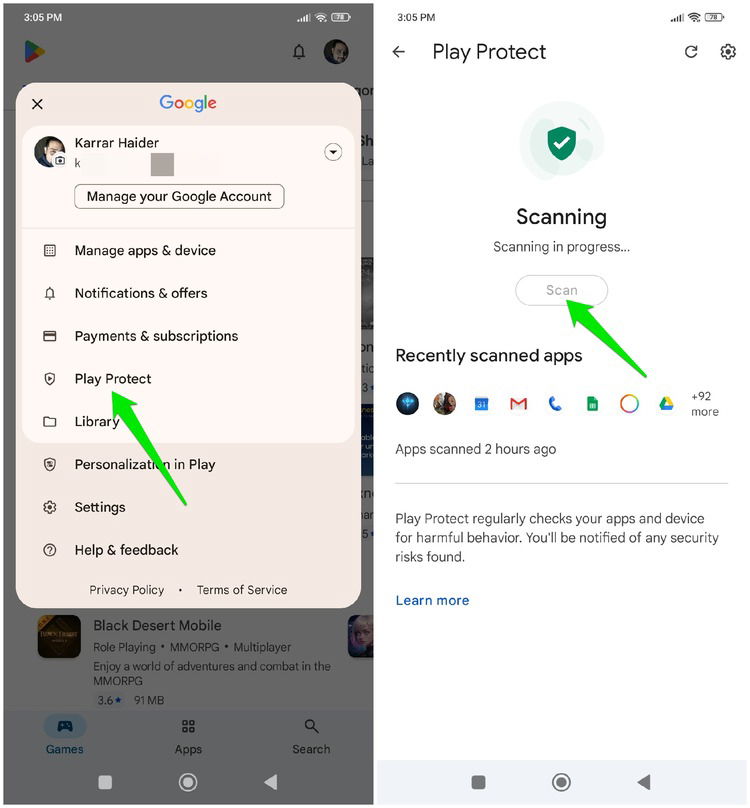

- 즉시 Play 프로텍트 스캔 실행

- Google Play 스토어를 열고 프로필 아이콘 → Play 프로텍트 → 기기 스캔을 눌러 스캔합니다. Play 프로텍트가 악성 앱을 찾아 제거할 수 있습니다.

의심 앱 제거

- 설정 → 앱 목록에서 의심되는 앱을 찾아 제거하세요. 삭제가 불가능하거나 재설치되는 경우 Device Admin 권한을 확인하세요(아래 참조).

접근성 및 특수 권한 철회

- 설정 → 개인정보 보호 → 특수 권한에서 위치, 기기 관리자, 설치 권한 등 의심 앱의 권한을 취소하세요.

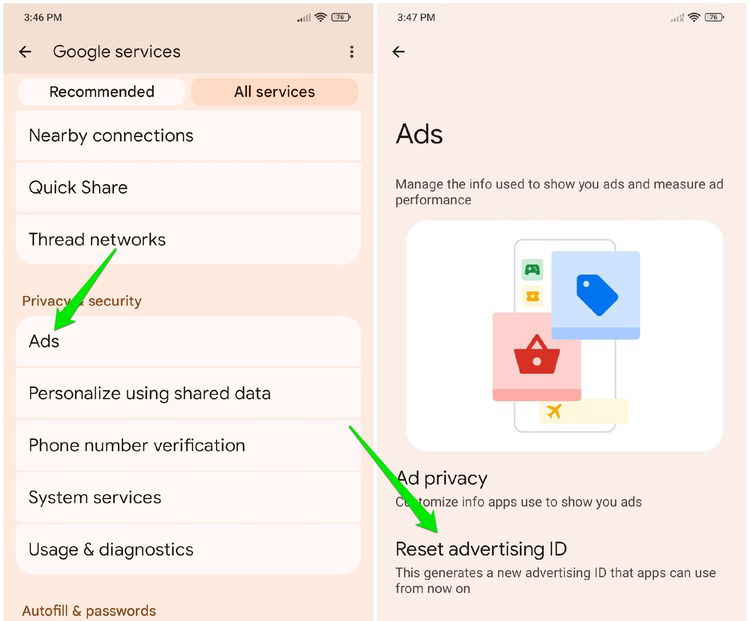

- 광고 ID 재설정

- 광고 프로파일을 초기화하려면 설정 → Google → 광고 → 광고 ID 재설정을 선택하세요. 이는 개인 맞춤형 광고 프로필을 초기화합니다.

브라우저 캐시 및 쿠키 삭제

- 브라우저가 악성 리디렉션을 기억할 수 있으므로 모바일 브라우저의 캐시·쿠키를 삭제하세요.

비밀번호와 계정 검토

- 중요한 계정(이메일, 금융, 소셜)의 비밀번호를 변경하고 2단계 인증(2FA)을 활성화하세요. 악성 앱이 크리덴셜을 가로챘을 가능성은 낮지만, 안전을 위해 권장됩니다.

재부팅을 안전 모드로 수행하여 문제 앱 찾기

- 안전 모드로 부팅하면 서드파티 앱이 제한됩니다. 안전 모드에서 문제 앱이 보이지 않으면 부팅 시 실행되는 서드파티 앱이 원인일 수 있습니다(안드로이드 기종별 안전 모드 진입 방법은 제조사 안내 참조).

삭제 불가하거나 복구되는 경우: 공장 초기화 고려

- 위 조치로 해결되지 않거나 기기 동작이 불안정하면 공장 초기화를 고려하세요. 초기화 전 중요한 데이터는 오프라인 또는 신뢰 가능한 백업에 저장하세요.

고급: ADB로 강제 제거(전문가용)

- 앱이 일반적인 방법으로 삭제되지 않으면 ADB를 통해 패키지를 제거할 수 있습니다.

adb shell pm uninstall --user 0 your.suspicious.package주의: 시스템 앱이거나 Device Admin 권한이 설정된 앱은 추가 단계가 필요합니다. Device Admin 해제 후 삭제하세요.

재감염을 막기 위한 예방 조치

설치 전 리뷰와 권한 확인

- 앱 설치 전에 리뷰의 ‘비판적(Critical)’이나 최근 리뷰를 필터링해 광고 증가, 자동 설치, 이상 동작에 대한 언급이 있는지 확인하세요. 앱이 요청하는 권한이 기능과 맞는지 항상 비교하세요. 예: 계산기가 마이크 권한을 요구하면 이상합니다.

앱 데이터 사용량 정기 점검

- 연결 및 공유 → 데이터 사용량에서 백그라운드 데이터 사용을 모니터링하고 의심 앱의 배경 데이터 액세스를 차단하세요.

Play 스토어 및 OS 업데이트 유지

- 최신 보안 패치와 스토어 검증 업데이트는 악성 앱 탐지 능력을 개선합니다.

신뢰할 수 없는 광고·링크를 통한 설치 회피

- 광고를 통해 유도된 앱 설치는 특히 위험합니다. 광고에서 유입된 앱은 설치하지 않는 것이 안전합니다.

추가 보안 조치

- Play 프로텍트 활성화, 앱 설치 시 출처 검증, 접근성 권한 최소화, 필요 시 모바일 보안 솔루션(신뢰 가능한 안티멀웨어) 사용을 권장합니다.

IT/보안 담당자를 위한 인시던트 런북(간단한 SOP)

- 탐지

- 이상 데이터/배터리 사용량 알람, 사용자 리포트, MDM(모바일 기기 관리)의 앱 인벤토리 차이 탐지.

- 격리

- 감염 의심 기기를 네트워크 분리 혹은 셀룰러 데이터 차단.

- 식별

- 설치된 앱 목록, 접근성 권한, Device Admin 상태, 최근 설치·업데이트 시간 확인.

- 제거

- Play 프로텍트 실행 → 앱 제거 → 재부팅 → 추가 검사.

- 중앙에서 관리되는 기기는 MDM을 통해 강제 제거/정책 적용.

- 복구

- 안전한 백업에서 복원하거나 공장 초기화 후 관리 정책으로 재가입.

- 교훈 및 개선

- 사고 원인 분석, 허가되지 않은 앱 설치 루트 차단, 사용자 교육, 앱 허용 목록(allowlist) 도입.

간단한 롤백 절차: MDM이나 엔터프라이즈 관리 도구를 통해 기기 상태를 이전 안정 버전으로 되돌리고, 사전 승인된 앱 집합만 허용하세요.

역할 기반 체크리스트

일반 사용자

- Play 스토어의 리뷰 확인

- 권한 요청이 과다하면 설치 중지

- Play 프로텍트 정기 스캔

- 광고 ID 재설정 및 브라우저 캐시 정리

IT 관리자

- MDM에서 앱 인벤토리 상시 모니터링

- 자동화된 데이터·배터리 이상 경보 설정

- 임계 앱 차단(네트워크 레벨 또는 앱 차단)

보안 분석가

- 의심 앱 샘플 수집 및 동적 분석(광고 클릭 경로 포함)

- 네트워크 트래픽 캡처 및 C2 도메인 목록 작성

위험 매트릭스(정성적) 및 완화 방안

- 영향: 높음 — 대량의 가짜 광고 요청이 발생하면 광고주 사기 피해와 기기 성능 저하가 발생합니다.

- 탐지 용이성: 낮음 — 인비지블 광고, 조건부 악성 동작으로 탐지 회피.

- 완화 우선순위:

- Play 프로텍트 및 OS 업데이트 적용

- MDM/엔터프라이즈 정책으로 비승인 앱 차단

- 사용자 교육 및 리뷰 확인

간단 용어집(1줄)

- SlopAds: Play 스토어 기반의 대규모 광고사기 캠페인 이름(보고서 명명).

- C2: 명령·제어 서버, 악성 앱이 명령을 받거나 페이로드를 다운로드하는 서버.

- FatModule: 보고서에서 식별한 악성 기능 모듈명(이미지 복호화로 구성됨).

- WebView: 앱 내에서 웹 콘텐츠를 렌더링하는 구성요소.

- 광고 임프레션(Ad Impression): 광고가 로딩되어 노출된 횟수.

- 광고 ID: 광고 개인화를 위해 OS가 제공하는 식별자(재설정 가능).

FAQ

Q: SlopAds에 감염된 것으로 의심되면 먼저 무엇을 해야 하나요?

A: Play 스토어의 Play 프로텍트를 즉시 실행하여 스캔하고, 의심 앱을 삭제한 뒤 민감 권한을 철회하고 광고 ID를 재설정하세요. 문제가 지속되면 공장 초기화를 고려합니다.

Q: 광고 ID를 재설정하면 모든 문제가 해결되나요?

A: 광고 ID 재설정은 맞춤형 광고 프로파일을 초기화해 불필요한 광고를 줄이는 데 도움되지만, 악성 앱 자체를 제거하지는 않습니다. 앱 삭제가 우선입니다.

Q: 공장 초기화는 언제 권장되나요?

A: 위의 모든 방법으로 문제가 해결되지 않거나, 기기 동작에 지속적인 이상(자동 앱 설치, 재설치 등)이 있을 때 권장합니다. 초기화 전 반드시 신뢰할 수 있는 백업을 만드세요.

Q: 기업 환경에서는 무엇을 우선 적용해야 하나요?

A: MDM을 통한 앱 화이트리스트/블랙리스트 적용, 자동화된 이상 징후 알림, 직원 대상 보안 교육을 우선 적용하세요.

요약 및 권장 행동

- 즉시: Play 프로텍트 스캔, 의심 앱 삭제, 민감 권한 철회, 광고 ID 재설정

- 단기: 브라우저 캐시 삭제, 비밀번호 변경, 2단계 인증 활성화

- 장기: Play 스토어·OS 업데이트 유지, MDM 정책 강화, 사용자 교육

Notes: 이미 삭제된 앱 목록은 계속 업데이트되고 있습니다. 발견 즉시 해당 앱을 삭제하고 이상 징후를 관찰하세요.

결론: SlopAds는 탐지 회피 기술을 결합한 정교한 광고사기입니다. 일반 사용자는 권장된 체크리스트를 따라 조치하면 대부분의 감염을 정리할 수 있으며, 기업은 중앙 관리와 정책을 통해 추가적인 방어선을 구축해야 합니다.