개요

공항, 카페, 식당 등 공용 장소에서 제공하는 무료 와이파이는 이동 중에도 업무를 하거나 데이터를 절약하는 데 유용합니다. 하지만 이러한 네트워크는 종종 안전하지 않습니다. 악의를 가진 운영자가 의도적으로 데이터를 수집하도록 네트워크를 설정할 수 있고, 신뢰하는 네트워크도 취약할 수 있습니다. 이 문서는 주요 위협을 이해시키고, 실전에서 적용할 수 있는 예방책과 사고 대응 절차를 제공합니다.

중요 용어 한 줄 정의:

- VPN: 인터넷 트래픽을 암호화하고 중간 서버로 우회시키는 도구.

- 패킷 스니핑: 네트워크 상의 암호화되지 않은 데이터를 수집하는 행위.

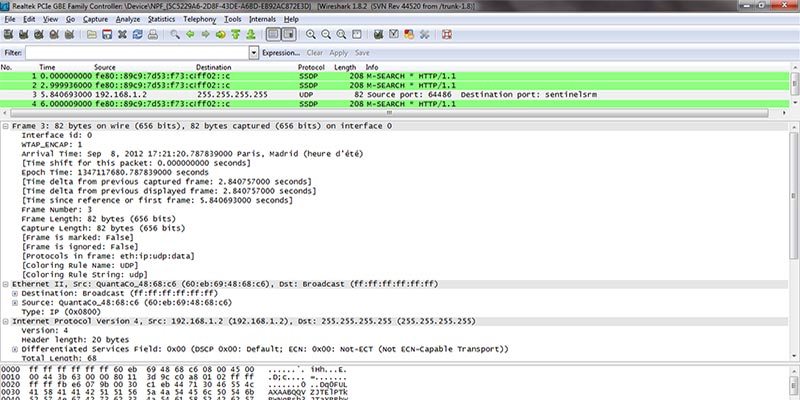

위협 1 — 패킷 스니핑

패킷 스니퍼는 와이파이 네트워크 상의 암호화되지 않은 데이터를 찾아 기록하는 프로그램입니다. 열린(오픈) 와이파이를 사용할 때는 전송되는 거의 모든 정보가 다른 사람의 컴퓨터에 노출될 수 있다고 가정해야 합니다. 로컬 카페 같은 정당한 네트워크일지라도 같은 네트워크에 접속한 공격자가 무료 도구만으로도 사용자의 트래픽을 수집할 수 있습니다.

패킷 스니퍼가 볼 수 있는 항목은 다음과 같습니다:

- 방문한 사이트 주소(암호화되지 않은 경우)

- 입력한 텍스트(로그인 폼 등)

- 일부 쿠키 및 로그인 토큰(암호화되어 있지 않은 경우)

예외는 SSL/TLS(주소 표시줄에 https://로 시작하는 사이트)로 완전히 종단간 암호화된 트래픽입니다. 그러나 HTTPS도 무적은 아닙니다. 특정 도구와 기법으로 HTTPS 세션을 무력화하려는 시도가 가능하므로 과신하면 위험합니다.

와이파이 보안 표준별 위험성 요약:

- 오픈(암호화 없음): 매우 위험.

- WEP: 취약; 쉽게 깨집니다.

- WPA/WPA2: 기본적으로 안전하지만, 같은 네트워크에 있는 공격자가 키를 수집해 복호화할 수 있는 가능성이 있습니다.

한계/반례: 개인 기기와 서버 모두 강력한 종단간 암호화를 적용해 놓은 경우, 스니핑으로 볼 수 있는 정보는 크게 줄어듭니다.

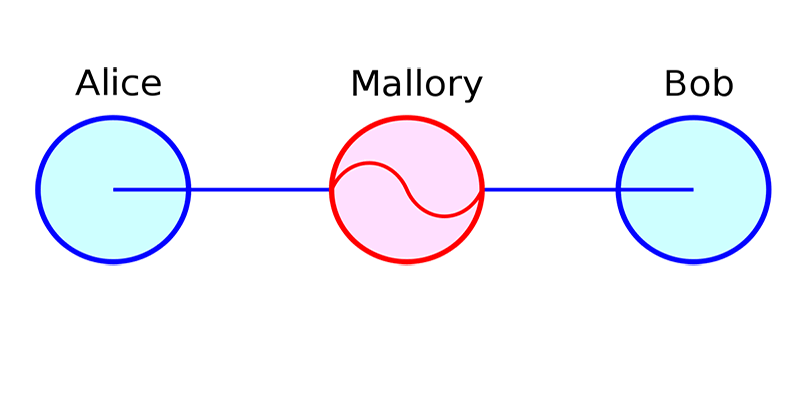

위협 2 — 와이파이 스푸핑, 이블 트윈, 중간자 공격

스푸핑은 기존 네트워크를 그대로 흉내 내는 행위입니다. 이른바 “이블 트윈(Evil Twin)”은 합법적 네트워크와 이름(SSID)이나 동작이 거의 동일한 가짜 네트워크입니다. 공격자가 같은 이름과 비밀번호로 라우터를 구성하면, 사용자는 별다른 의심 없이 연결할 수 있습니다. 공격자는 합법적 네트워크에 접속한 후 사용자들을 강제로 끊어내고(디스커넥트 명령) 자동으로 재연결되는 기기를 자신의 이블 트윈으로 유도할 수도 있습니다.

이블 트윈에 사용자가 연결되면 공격자는 중간자(Man-in-the-Middle, MITM)가 됩니다. MITM은 사용자가 보내고 받는 모든 데이터를 가로채고 기록하며, 필요하면 내용을 변조하거나 악성 웹사이트로 리다이렉트할 수 있습니다. 예를 들어 사용자가 은행 로그인 페이지에 접속하려 할 때, 공격자는 거의 비슷한 피싱 페이지로 유도해 로그인 정보를 탈취할 수 있습니다.

간단한 예시:

- 공항에서 “Free Airport WiFi”라는 열린 네트워크가 뜨면 누군가 의도적으로 만든 가짜일 가능성이 있습니다.

- 결제 정보를 요구하는 네트워크(예: 카드 결제)라면 반드시 그 장소의 공식 안내와 일치하는지 확인해야 합니다.

어떻게 안전을 지키나

공용 와이파이에 절대 접속하지 말아야 하나요? 반드시 그런 것은 아닙니다. 다음의 기본 원칙과 절차를 따르면 위험을 크게 줄일 수 있습니다.

- VPN 사용

VPN(가상사설망)은 당신의 송수신 데이터를 암호화해 다른 서버로 터널링합니다. 완전한 보호를 보장하진 않지만, 보안 수준을 크게 높여 공격 대상이 되기 어렵게 만듭니다. 신뢰할 수 있는 상용 VPN을 사용하세요. 무료 VPN은 로그 정책이나 보안 구현이 부족한 경우가 있으니 주의하세요.

- HTTPS 강제 적용

브라우저 확장 기능(예: Https Everywhere와 유사한 기능)은 가능한 모든 사이트를 HTTPS로 요청하게 합니다. 암호화된 트래픽은 패킷 스니퍼로 대부분 읽히지 않습니다. 다만 HTTPS가 활성화되어도, 연결 자체가 MITM으로 교체되면 사용자가 가짜 인증서를 수용하는 등의 실수로 위험해질 수 있습니다.

- 연결 전·후 확인

- 네트워크 이름(SSID)을 확인하세요. 장소에서 제공하는 정확한 SSID와 일치하는지 비교합니다.

- 결제 페이지 또는 민감한 정보 입력을 요구하는 와이파이는 의심하세요.

- 브라우저 주소창에 HTTPS 및 사이트 인증서(자물쇠 아이콘)를 확인하세요.

- 접속 직후, 자동 파일 공유·프린터 공유·원격 접속 서비스(RDP 등)를 비활성화하세요.

중요: 공개 네트워크에서는 파일 공유를 꺼두는 것이 기본 중의 기본입니다.

실전 SOP(표준 운영 절차) — 공용 와이파이에 연결하기 전후 체크리스트

사전 준비:

- VPN 앱 설치 및 계정 활성화.

- 운영체제와 브라우저 최신 업데이트 적용.

- 민감한 세션은 미리 로그아웃(예: 은행 계정).

연결 전:

- 제공자에게 SSID 확인(영수증, 카운터 표지판 등).

- 와이파이 이름이 정확한지 확인.

- 보안 유형(WPA/WPA2 등)을 확인할 수 있으면 확인.

연결 시:

- VPN을 먼저 켜고 연결 확인 후 브라우저를 실행.

- 로그인 등 민감 정보를 입력하지 말고, 꼭 필요하면 2단계 인증을 사용.

연결 후:

- 사용이 끝나면 와이파이 네트워크에서 완전히 분리.

- 자동 재연결 설정을 해제.

- 공유 설정이 꺼져 있는지 재확인.

역할 기반 체크리스트

여행자/일반 사용자:

- VPN 사용

- 자동 재연결 끄기

- HTTPS 확인

- 공용 공유 기능 비활성화

IT 관리자/보안 담당자:

- Wi-Fi 포털의 정체성(로그인 페이지, 인증서) 주기적 검증

- 직원 대상으로 보안 교육 실시

- 내부망과 게스트망 분리

- 무선 네트워크 모니터링 및 가짜 SSID 탐지 규칙 적용

사고 대응 루트(Incident Runbook)

- 의심되는 연결 발견

- 즉시 해당 네트워크에서 연결 종료.

- 접속 로그가 남아 있으면 스크린샷과 로그를 확보.

- 계정 및 인증 정보 확인

- 은행, 이메일, 중요한 서비스의 최근 활동을 점검.

- 의심스러운 로그인 시도 발견 시 비밀번호 변경 및 2단계 인증 적용.

- 장치 검사

- 백그라운드에서 실행 중인 의심스러운 프로세스 확인.

- 안티바이러스/안티멀웨어 검사 실행.

- 내부 보고

- 기업 환경에서는 보안팀에 즉시 보고.

- 필요한 경우 네트워크 차단 및 포렌식 진행.

- 후속 조치

- 관련 계정에 대해 비밀번호 및 2단계 인증 재설정.

- 필요 시 카드사·은행에 알리고 모니터링 요청.

테스트 케이스와 수락 기준

목표: 공용 와이파이 연결 시 핵심 방어가 정상 작동함을 검증.

테스트 항목:

- VPN 연결 성공 여부(연결 후 IP가 변경되는지 확인).

- HTTPS가 강제되는지(비HTTPS 요청이 차단 또는 리다이렉트 되는지).

- 자동 재연결 설정이 꺼져 있는지.

- 파일/프린트 공유가 비활성화되어 있는지.

수락 기준:

- 모든 테스트 케이스 성공 시 해당 장비는 공용 와이파이에서 기본 위험을 수용할 준비가 된 것으로 판단.

위험 매트릭스 및 완화책

| 위협 | 심각도 | 발생 가능성 | 완화책 |

|---|---|---|---|

| 패킷 스니핑 | 중간~높음 | 높음 | VPN 사용, HTTPS 적용, 민감 정보 입력 금지 |

| WEP 크래킹 | 높음 | 중간 | WEP 네트워크 회피, WPA2/WPA3 사용 권장 |

| 이블 트윈 + MITM | 높음 | 중간 | SSID 확인, 공식 안내와 대조, VPN 사용 |

| 피싱 페이지 | 높음 | 낮음~중간 | 주소창 확인, 2단계 인증, 의심스러운 입력 금지 |

판단 기준(휴리스틱)

- 공공 장소에서 암호가 없는 와이파이는 기본적으로 의심하라.

- 결제나 로그인 같은 민감한 행동은 신뢰할 수 있는 네트워크에서만 수행하라.

- 자동 재연결을 켜두면 이블 트윈 공격에 취약해진다.

대안 및 추가 보호 조치

- 모바일 데이터(hotspot) 사용: 빠르고 비교적 안전하지만 비용이 들 수 있습니다.

- 개인 핫스팟 공유: 신뢰할 수 있는 휴대폰을 통해 인터넷을 공유.

- 하드웨어 기반 보안 토큰 또는 U2F 키를 사용해 계정 보호 강화.

작은 방법론(간단 체크리스트 요약)

- 와이파이 접속 전: VPN 켜기, SSID 확인.

- 접속 중: 민감 정보 입력 금지, HTTPS 확인.

- 접속 후: 네트워크 삭제, 공유 기능 확인.

간단 용어집

- 패킷 스니핑: 네트워크 상의 전송 데이터를 캡처하는 행위.

- 이블 트윈: 정당한 네트워크를 모방한 가짜 와이파이.

- MITM: 통신 중간에 끼어 들어 데이터 가로채기/변조를 하는 공격.

- VPN: 트래픽을 암호화해 다른 서버로 우회시키는 기술.

의사결정 흐름 (Mermaid)

flowchart TD

A[공용 와이파이 접속 필요?] -->|아니오| B[모바일 데이터 사용]

A -->|예| C[SSID 확인]

C -->|일치| D[VPN 연결 시도]

C -->|불일치| E[네트워크 회피]

D --> F[HTTPS 확인]

F -->|HTTPS 있음| G[민감 정보 입력 가능'권장하지 않음']

F -->|HTTPS 없음| H[민감 정보 입력 금지]언제 이 방법들이 실패하나(경계해야 할 경우)

- 공격자가 강력한 MITM 장비와 유효한 인증서를 위조하거나 사용자에게 수동으로 가짜 인증서를 수락시키는 경우.

- 사용자가 VPN을 끄거나, 브라우저의 보안 경고를 무시하는 경우.

- 소프트웨어나 OS의 미지의 취약점이 악용될 때.

요약

공용 와이파이는 편리하지만 위험을 동반합니다. 패킷 스니핑, 이블 트윈, 중간자 공격 같은 위협을 이해하고 다음을 생활화하세요: 신뢰할 수 있는 VPN 사용, HTTPS 확인, 자동 재연결 비활성화, 필요 시 모바일 데이터 사용. 기업 환경이라면 게스트망 분리와 직원 교육이 필수입니다. 완벽한 안전은 없지만, 합리적 예방으로 위험을 크게 줄일 수 있습니다.

중요: 항상 최신 보안 정보를 확인하고, 의심스러운 활동 발견 시 즉시 계정과 암호를 점검하세요.

이미지 출처: Christoph Scholtz, JackPotte via Wikimedia, Miraceti via Wikimedia, RRZEIcons via Wikimedia, Zcool via FreeDesignFile, Sean MacEntee via Flickr