ランサムウェアは2013年頃に広く知られるようになり、その後も数年ごとに大きな被害を生み出しています。2017年のWannaCryのように、未パッチのシステムやフィッシングメールを突く攻撃は短期間で大規模感染を引き起こしました。本稿は、個人と組織が取るべき予防策、準備、そして感染時の対応手順を実用的にまとめたものです。

ランサムウェアとは

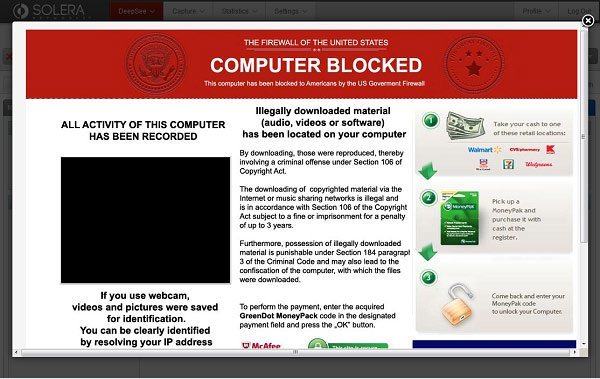

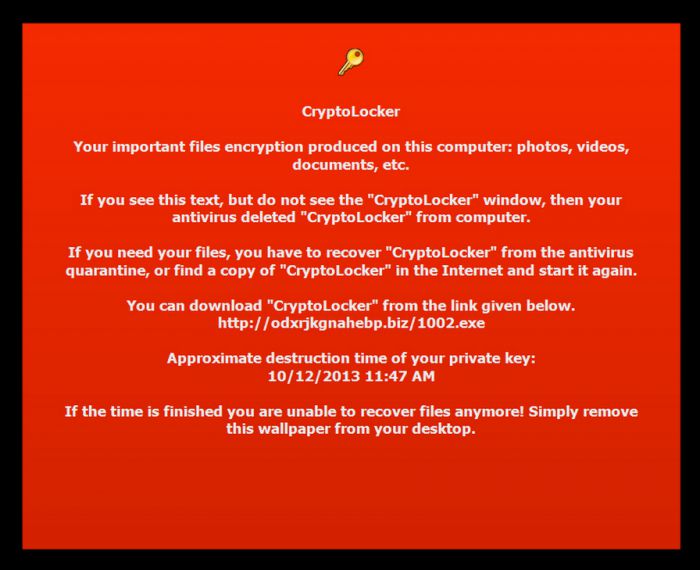

ランサムウェアは一般に、システムをロックしたりファイルを暗号化したりしてアクセスを奪い、解除のために金銭を要求するマルウェアです。攻撃者は身代金の支払いを条件に復号キーを渡すと主張しますが、必ずしも約束が守られるとは限りません。被害者は機能が制限された状態のコンピュータか、完全にアクセス不能になった「ただの高価な文鎮」を手にすることになります。

定義(ワンライン): ランサムウェアは、データやシステムアクセスを人質に取り、解除対価を要求する悪意あるソフトウェアです。

重要点:

- 一部の過去のランサムウェア(例: CryptoLocker)は支払い後に復号した例がありますが、これは例外であり保証ではありません。

- 真に安全なのは「感染させないこと」です。つまり予防と準備が最重要です。

感染経路と拡散の仕組み

ランサムウェアが実行されるには、ユーザーやシステムがそのコードを起動する必要があります。多くの場合、攻撃は「だますこと」によって成立します。代表的な経路は以下の通りです。

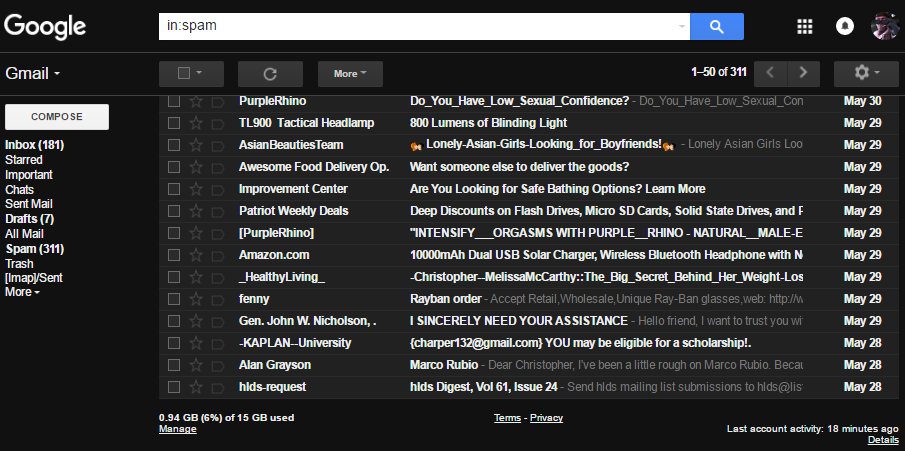

- フィッシングメールや添付ファイルを介した配布。メールのリンクや添付の実行ファイルをクリックすると感染します。

- マルウェアが他のソフトウェアに紛れて配布されるケース。正規ソフトに偽装したり、海賊版ソフトに同梱されたりします。

- 未適用の脆弱性を突くリモート攻撃。WannaCryはSMBの脆弱性を突いて急速に広がりました。

事例: 2017年5月12日、WannaCryはフィッシングと未パッチのSMB脆弱性を組み合わせ、150カ国で約230,000台のシステムを感染させました。これは、パッチ管理とユーザー教育の重要性を示す典型例です。

予防方法(日常対策)

日常的にできる簡単で効果の高い対策をまとめます。個人でも組織でもまずはここから始めてください。

一般ユーザー向け(簡潔)

- 疑わしいメールやリンクを開かない。送信元や文面に不自然な点がないか確認する。特に添付ファイルは要注意です。

- 広告ブロッカーを導入する。ABPやuBlock Originで悪意ある広告経由の攻撃面を減らします。

- プラグイン(Flash、Javaなど)を可能な限り無効にするか更新を怠らない。

- OSと主要アプリを常に最新にする。自動更新を設定しましょう。

追加の技術対策(組織向け)

- エンドポイント保護(EDR/AV)を導入する。振る舞い検知を有効にすると未知のランサムウェアを早期に検出できます。

- ネットワーク分離と最小権限。ファイル共有は必要最小限に限定し、重要サーバーへのアクセスを制限します。

- メールゲートウェイで添付ファイルのサンドボックス解析を行う。

- 外部ストレージやクラウドへの自動バックアップは、暗号化の影響を受けないように設計する(バージョニングや不変性オプションを利用)。

準備方法(被害を受けた時の備え)

ランサムウェアは「いつか来るかもしれない」脅威です。被害を最小化する最良の方法は、事前に復旧できるようにすることです。

3-2-1バックアップ戦略(推奨)

- 3つのコピーを持つ: 1つの元データ + 2つのバックアップ。

- 2種類の媒体に保存: ローカルディスク、NAS、クラウドなど複数媒体。

- 1つはオフサイト(またはネットワークから分離)で保管: ランサムウェアはネットワーク越しにバックアップを暗号化するため、分離が重要です。

補足: バックアップは定期的に復元テストを行い、正しく復旧できることを検証してください。

バックアップの実践手順(ミニメソッド)

- 重要データの分類(業務データ、個人ファイル、システムイメージ)。

- 自動化されたスケジュールを作成(毎日、毎週、月次)。

- オフサイトコピーを暗号化して保管。キー管理は別で行う。

- 定期的に復元テストを行い、復旧時間(RTO)と復旧地点(RPO)を確認する。

感染時のインシデント対応手順(プレイブック)

以下は被害発生時の優先行動リストです。組織はこれをSOPに落とし込んでおくと復旧が早くなります。

- 影響範囲の隔離

- 感染端末をネットワークから切断します(物理的にLANケーブルを抜く、Wi‑Fi切断)。

- すぐに管理者アカウントの停止を検討。

- 状況の記録

- スクリーンショット、攻撃表示、暗号化ファイル名のサンプルを保存。

- 感染拡大の防止

- 同一ネットワーク上の疑わしい端末を検査し、隔離。

- バックアップからの復旧

- 感染が完全に隔離された後、クリーンなイメージまたはバックアップから復旧。

- 法的・規制対応

- 個人情報漏えいの可能性がある場合、必要な報告手続きを確認して実行。

- 事後分析と改善

- 侵入経路の特定、パッチ適用、ユーザー教育の実施。

重要: 支払いは最終手段としても推奨されません。支払っても復旧が保証されない上、資金が新たな攻撃を助長するリスクがあります。

役割別チェックリスト

以下はユーザー、IT管理者、経営者それぞれの優先タスクです。

エンドユーザー

- 疑わしいメールは開かない。

- 自分の重要ファイルは少なくとも1つはローカル外に保存する。

- OS/アプリのアップデートを有効にする。

IT管理者

- パッチ管理のルールを確立し、緊急パッチは優先適用する。

- バックアップの検証を定期化する。

- ネットワーク上の権限と共有を見直す。

経営者/管理層

- セキュリティ予算を確保し、復旧計画(BCP)を承認する。

- サプライチェーンや外部委託先のセキュリティ基準を確認する。

リスクマッピングと緩和策(簡易版)

- 高リスク: 未更新のサーバー、古いプラグイン、不適切に共有されたフォルダ。

- 緩和: パッチ適用、プラグインの廃止、アクセス権見直し。

- 中リスク: 社内ユーザーのフィッシング被害。

- 緩和: 定期的なフィッシング訓練、メールフィルタ強化。

- 低リスク: オフラインのバックアップを持つ環境。

- 維持: バックアップ検証とオフサイト保管の継続。

意思決定のための簡単なヒューリスティック(考え方)

- 予防>準備>対応の順に投資する。まずは「感染しない仕組み」を作る。

- 99%のケースでバックアップからの復旧が最もコスト効率が良い。

- 支払は短期的な解決に見えて長期的被害(犯罪支援)を生む可能性が高い。

意外な失敗例と代替アプローチ

- 失敗例: ネットワーク接続されたバックアップだけを信頼していたため、バックアップ自体も暗号化された。

- 代替: オフラインやWORM(変更不可)ストレージを導入する。

- 失敗例: 管理者権限の乱用で一端末の侵害がドメイン全体に広がった。

- 代替: ロールベースの最小権限と多要素認証の徹底。

事例分析と学び

WannaCryが示した教訓:

- パッチ管理の遅れが大規模被害を招く。

- 自動化や集中管理された更新は、短時間でのリスク低減に寄与する。

1行用語集

- 暗号化: データを読み取れない形式に変換する処理。

- RTO(復旧時間目標): システムを復旧するまでに許容できる最大時間。

- RPO(復旧点目標): データ復旧の際に許容できる最大のデータ喪失量(時間単位)。

意思決定フローチャート

下は感染検知後の初動判断を示す簡易フローです。

flowchart TD

A[感染疑いの通知を受ける] --> B{端末はネットワークに接続中か}

B -- はい --> C[直ちにネットワークから隔離]

B -- いいえ --> D[オフラインでログ・証拠収集]

C --> E{重要データはバックアップで復旧可能か}

D --> E

E -- はい --> F[バックアップから復旧、フォレンジック実行]

E -- いいえ --> G[インシデント対応チームと連携、法的相談]

F --> H[事後レビューと改善]

G --> Hテンプレートとチェックリスト(コピー可)

インシデント初動チェックリスト(短縮版):

- 感染端末を隔離した(ネットワーク切断)

- 感染端末の電源は可能な限りそのまま保存して証拠を確保

- 影響範囲を特定(共有フォルダ、隣接端末)

- 直近バックアップの整合性確認

- 法務/管理層に報告

- 復旧計画を実行

結論

ランサムウェアは依然として重大な脅威です。しかし、基本を押さえた予防策と、復旧できる準備があれば被害の大半は防げます。まずは日常の注意(メール、広告、プラグイン)、次に技術的対策(パッチ管理、バックアップ、アクセス制御)、最後にインシデント対応の準備という順序で対策を整えてください。

ご意見をお聞かせください。ランサムウェアの被害経験や、職場で導入して効果があった対策があればコメントで共有してください。

重要: 支払は避けるべきですが、状況により法執行機関と相談しながら判断してください。