目次

- カーネルレベルマルウェアとは

- 典型的な種類と挙動

- 防御の基本原則

- 具体的な対策(Secure Boot/TPM、VBS、UAC など)

- 感染時に取るべき手順(インシデント対応プレイブック)

- いつ対策が失敗するか(ケーススタディ)

- 役割別チェックリスト

- ミニ用語集

- まとめ

カーネルはオペレーティングシステム(OS)の中核で、ハードウェアとソフトウェアの間の全てのやり取りを仲介します。カーネルは「カーネルモード」と呼ばれる高い特権レベルで動作し、メモリ、CPU、接続デバイスなどの全リソースに無制限にアクセスできます。これらの特権を悪用し、カーネルに侵入・操作するマルウェアを「カーネルレベルマルウェア」と呼びます。

カーネルレベルマルウェアは、検出回避、永続化、システム操作の乗っ取りが可能な点で非常に危険です。以下で定義と具体例、検出・防御・対応方法まで詳しく解説します。

典型的な種類と挙動

- カーネルルートキット: 攻撃者にとって最も有名なカーネルレベルの脅威。カーネル内で隠蔽処理を行い、遠隔操作、追加マルウェア導入、活動の監視やDDoSでの悪用を可能にします。

- ブートキット: BIOS/UEFIやMBR(マスターブートレコード)など起動プロセスの初期段階を改変し、OS起動前に悪意あるコードを読み込ませます。再起動やOS再インストールを超えて永続化することがあります。

- カーネルモードのトロイ: 高い特権を持つドライバーやプロセスを置き換えたり埋め込むことでキーストローク記録、セキュリティ無効化、システムファイル改変などを行います。通常は特定の任務に特化しています。

- カーネルレベルのランサムウェア: カーネル権限を利用してファイルを暗号化したり、システムアクセスをブロックすることで復旧を困難にします。

これらが危険な理由(要点)

- システムの根幹に介入するため、通常のユーザーレベルの検出ツールからは見えにくい。

- 起動前やブート段階で目立たない活動をするため、恒久的な永続化が可能。

- 特権を利用してログ消去やセキュリティ機能の無効化を行える。

重要: カーネルレベルの攻撃は通常、OSの脆弱性や管理者権限の悪用、物理アクセスを通じて行われます。日常的なソフトのインストールだけで自動的にカーネルに到達することは稀です。

防御の基本原則(メンタルモデル)

- 特権の最小化: 管理者権限を必要最低限にする。日常は標準アカウントを使う。

- 早期検出: ブート前スキャンやハードウェアベースの検証(Secure Boot/TPM)で起動チェーンを保護する。

- 分離と硬化: VBS(仮想化ベースのセキュリティ)で重要プロセスを隔離する。

- 層別防御: OS、ドライバー、ファームウェア、ネットワークの多層で防御を構築する。

- 速やかな対応: 感染が疑われたらネットワーク切断、オフライン解析、クリーンインストールやハードウェアリフラッシュを検討する。

具体的な対策

以下はWindows環境を想定した実践的対策です(Windows 11のUIラベルは日本語表記に翻訳して記載)。多くは他のOSでも概念は共通します。

Secure Boot と TPM 2.0 を有効にする

Secure Boot(セキュアブート)と TPM 2.0(Trusted Platform Module)はブートチェーンと起動の整合性を守る物理・論理の基礎です。Windows 11ではこれらがインストール要件になっています。

- Secure Boot は起動時に実行されるソフトウェアのデジタル署名を検証し、署名が確認できないソフトをブロックします。

- TPM 2.0 はハードウェアチップで、起動時のハッシュ値を保存して改変を検知します。

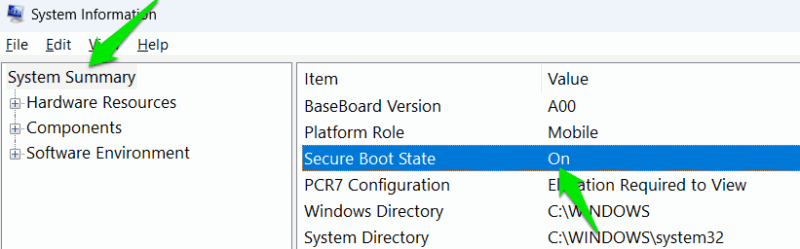

Windowsで Secure Boot を確認する手順(日本語UI):

- Windows検索で「システム情報」と入力し、システム情報アプリを開く。

- 「システムの概要」内の「セキュア ブートの状態」を確認し、値が「オン」であることを確認する。

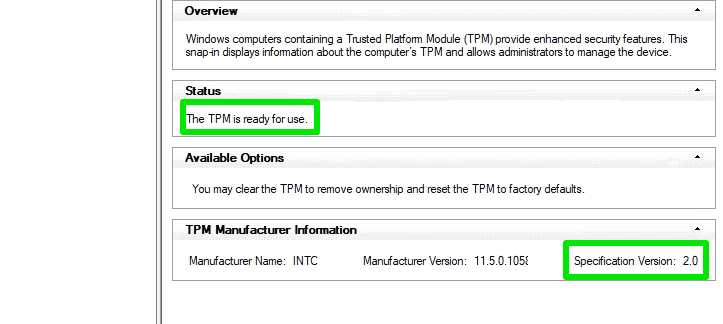

TPM の状態を確認する方法:

- Windowsキー + R を押して「ファイル名を指定して実行」を開く。

- ボックスに

tpm.mscと入力して実行。 - 「ステータス」が「TPM は使用の準備ができています」と表示され、「仕様バージョン」が「2.0」になっていることを確認する。

BIOS/UEFI でこれらが無効になっている場合は、BIOS 設定(セキュリティカテゴリ)から有効化します。TPM が物理的に搭載されていない古いマシンもあります。

Note: BIOS の設定変更は慎重に。誤った操作は起動不能を招く場合があります。

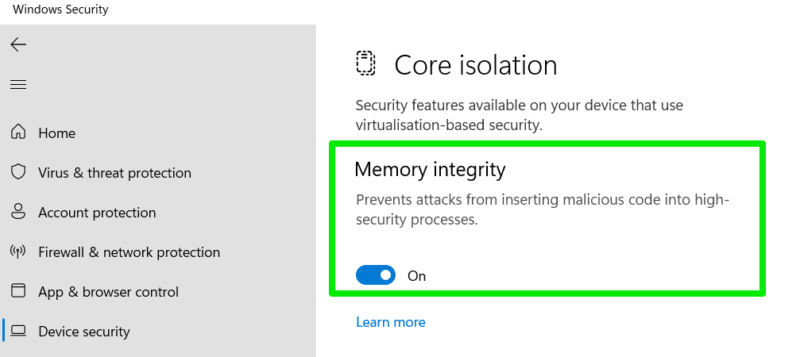

Windows の仮想化ベースセキュリティ(VBS)を有効にする

VBS(コア分離)はハードウェア仮想化を使い、重要なシステムプロセスを分離された環境で実行します。これにより、カーネルに対する直接的な改変やプロセス乗っ取りの難度が上がります。

有効化手順(日本語UI):

- Windows検索で「Windows セキュリティ」を開く。

- 「デバイス セキュリティ」→「コア分離」を選択。

- 「メモリ整合性」を「オン」にする。

互換性注意: 古いドライバーや非対応のソフトがあるとメモリ整合性の有効化で不具合が出ることがあります。事前にドライバーの更新を行ってください。

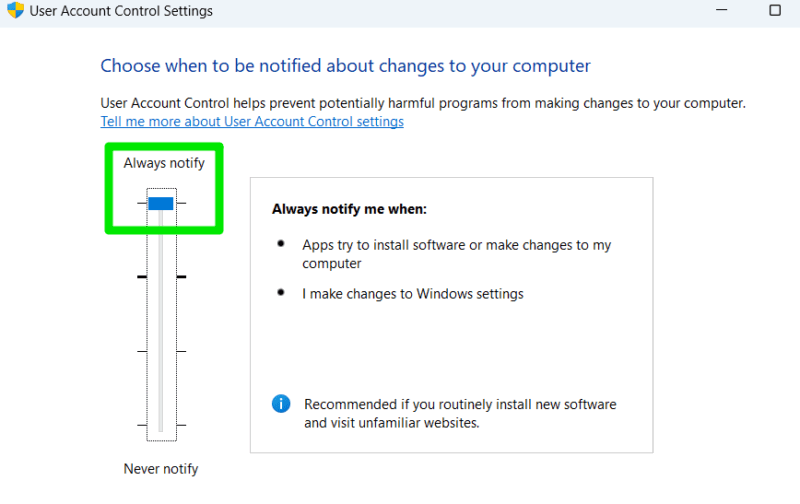

ユーザーアカウント制御(UAC)を最大に設定する

UAC はアプリがインストールや設定変更を行う際にユーザー確認を求め、昇格要求を制御します。最大に設定することで不正な昇格を防ぎます。

設定手順(日本語UI):

- Windows検索で「uac」と入力し、「ユーザー アカウント制御設定の変更」を開く。

- スライダーを一番上(常に通知)に設定する。

OS・ドライバー・BIOS を最新に保つ

カーネルやドライバーの脆弱性を悪用されると、カーネルレベルの侵入が可能になります。以下を定期的に実施してください。

- Windows Update を定期的に実行する。

- デバイスドライバーを可能な限り公式/署名済みの最新版に更新する。ドライバーはブート時に読み込まれるため特に重要。

- BIOS/UEFI のアップデートを公式手順に従って適用する(頻度は少ないが影響は大きい)。

注意: BIOS 更新は慎重に行う。電源断や不適切なファームウェアでブート不能になるリスクがある。

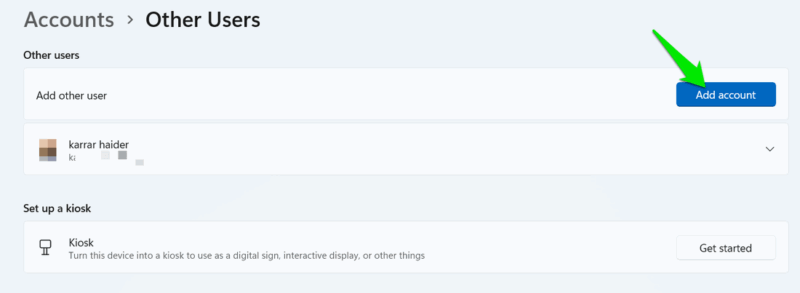

日常は標準ユーザーで作業する

管理者権限は攻撃成功のカギになります。日常作業は標準ユーザーで行い、管理者操作が必要なときのみ昇格する運用にするとリスクが低下します。

標準アカウント作成方法(日本語UI):

- Windows 設定 → アカウント → その他のユーザー を開く。

- 「アカウントの追加」を選択し、アカウント種別を「標準アカウント」にする。

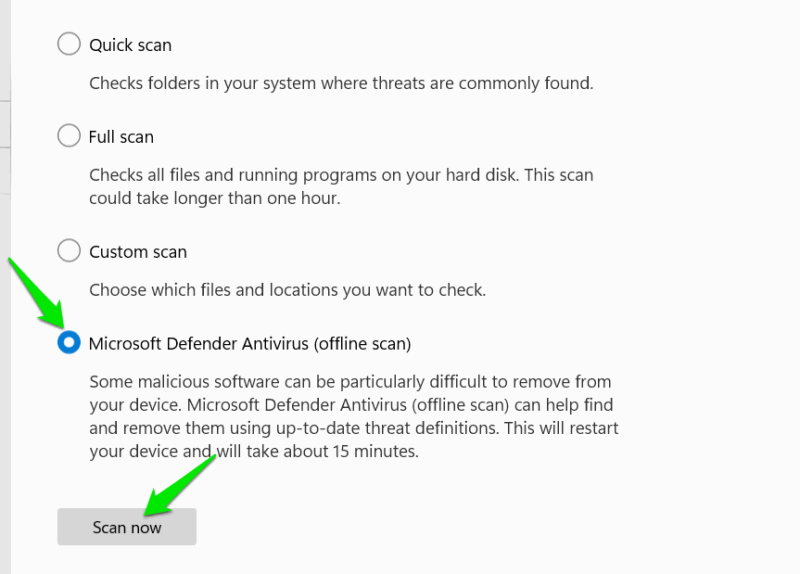

ブート時スキャン(オフラインスキャン)を定期的に実行する

オフラインスキャンはOSが完全に立ち上がる前にスキャンを行うため、カーネルに潜むマルウェアの検出に有効です。Microsoft Defender や市販のアンチウイルスに同等機能があります。

実行方法(Windows 標準):

- Windows検索で「Windows セキュリティ」を開く。

- 「ウイルスと脅威の防止」→「スキャン オプション」を選ぶ。

- 「Microsoft Defender ウイルス対策(オフラインスキャン)」を選択して「今すぐスキャン」をクリック。

危険なプログラムを実行しない

カーネルに到達する攻撃は通常、何らかの形でセキュリティを無効にさせるか、既存の脆弱性を突く必要があります。ゲームの改造ツールや海賊版ソフト、署名なしのドライバーなどを安易に実行しないでください。インストーラがセキュリティ機能の無効化や署名検証の回避を要求する場合は明確な赤信号です。

感染の兆候と初動対応(インシデント対応プレイブック)

感染を疑う典型的な兆候:

- 異常に高い CPU 使用率、度々のフリーズ、ブルースクリーン(BSOD)

- 不審なネットワーク通信(外部への大量トラフィック)

- セキュリティ製品の異常な無効化や設定の改変

- 起動時に不明なドライバーや署名されていないモジュールが読み込まれる

初動対応(優先順位が高い順):

- ネットワークを切断する(有線・無線ともに)。外部指令やデータ漏えいを阻止するため最優先。

- 重要なログやメモリダンプなどの証拠を可能な限り確保する(ただし、感染を広げないようオフラインで行う)。

- オフライン(ブート時)スキャンを実行する。

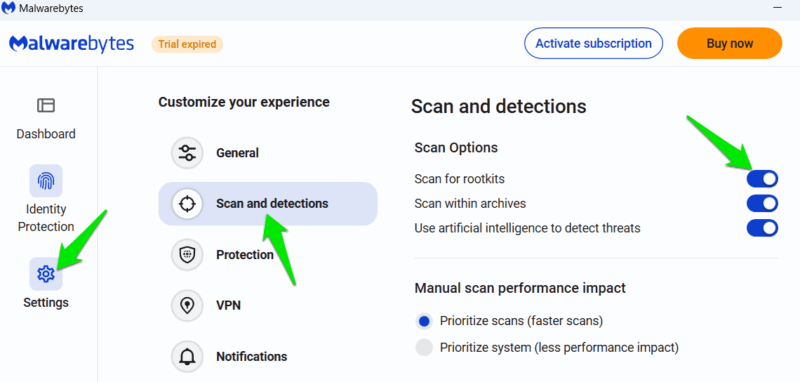

- 市販のルートキット対応ツール(例: Malwarebytes のルートキット検査機能)でスキャンを実施する。ルートキット検査はデフォルトで無効なことがあるため有効化する必要あり。

Malwarebytes のルートキットスキャン有効化手順(画面名は英語のままの場合もある):

- Malwarebytes を開く→設定 → スキャンと検出(Scan and detection)

- 「Scan for rootkits(ルートキットをスキャン)」を有効化

- それでも駆除できない場合はクリーンインストール(初期化)を検討する。イメージ自体が感染している可能性があるため、必ず別メディアからのクリーンインストールを行う。

- BIOS/UEFI が改変されている疑いがある場合は、BIOS の再フラッシュ、CMOS クリア、あるいは専門業者によるハードウェア検査を行う。

感染時のエスカレーション/回復 SOP(簡易)

- エンドユーザー: 直ちにネットワークを切り、IT 管理者に報告。指示があるまで電源操作を控える。

- IT 管理者: 影響範囲を特定し、隔離。重要ログとメモリダンプを取得。上位のセキュリティチームにエスカレーション。

- インシデント対応チーム: ルートキット対応ツールで解析、クリーンなリカバリメディアを準備、必要に応じてBIOS再フラッシュやハードウェアの交換を実施。

いつ対策が失敗するか(代表的なケース)

- 旧式のハードウェアで TPM が搭載されていない、または Secure Boot を無効にしている場合。

- 未署名ドライバーや旧式ドライバーがインストールされており、VBS やメモリ整合性が有効化できないとき。

- 管理者権限が広く配布されている環境で、ソーシャルエンジニアリングにより権限を奪われたとき。

- BIOS/UEFI 自体が改変された場合、標準的な OS 再インストールだけでは復旧できないことがある。

代替アプローチと補強策:

- ハードウェアベースのシステム監査(チップレベルの信頼性評価)を行う。

- セキュリティ専用ハードウェア(HSM、専用TPM管理ツール)を利用して起動チェーンを監視する。

- 重要データは常にオフラインバックアップを保持し、整合性検証を行う。

役割別チェックリスト

エンドユーザー:

- 日常は標準アカウントで作業する。

- 不明なソフトは実行しない。

- 定期的にオフラインスキャンを実行する。

社内IT管理者:

- 全端末で Secure Boot と TPM 2.0 の有効化を確認。

- 自動更新(OS/ドライバー/ファームウェア)をポリシーで管理。

- 管理者権限の発行・管理を厳格化。

インシデント対応者:

- ネットワーク隔離と証拠収集手順を用意。

- ルートキット対応ツールとクリーンなリカバリメディアを保持。

- 必要に応じてBIOS再フラッシュやハードウェア交換を実施できる手順を確立。

ミニ用語集(1行定義)

- カーネル: OS の中心処理部で、ハードウェアとソフトウェアの仲介を行う。

- ルートキット: システム内部で隠蔽や不正操作を行うマルウェアの総称。

- ブートキット: 起動プロセスに介入して永続化するマルウェア。

- TPM: 起動の整合性を検証するためのハードウェアチップ。

- Secure Boot: 起動時のソフトウェア署名を検証する機能。

- VBS(コア分離): 仮想化技術で重要プロセスを隔離する機能。

簡易フローチャート(感染有無の判断)

flowchart TD

A[疑わしい挙動を検知] --> B{ネットワーク通信の増加はあるか}

B -- はい --> C[ネットワーク切断、通信ログ取得]

B -- いいえ --> D[ローカルログとリソース使用状況を確認]

C --> E[オフライン(ブート時)スキャン実行]

D --> E

E --> F{ルートキット等検出?}

F -- はい --> G[隔離、証拠取得、インシデントチームへエスカレーション]

F -- いいえ --> H[再スキャン/監視継続]

G --> I[必要であればクリーンインストールまたはBIOS再フラッシュ]決定基準と受け入れ基準

- 検出後に活動停止、ネットワーク遮断が行えたら初期対応成功。

- オフラインスキャンで陽性が検出され、ルートキットが除去されたことを確認できれば駆除成功。

- BIOS/UEFI に改変の兆候がある場合は、BIOSの再フラッシュまたはマザーボード交換が必要で、これが完了して初めて復旧成功と見なす。

代替ツールと比較のヒント

- Microsoft Defender は標準的な保護を提供するが、ルートキット検出や復旧に特化したツール(Malwarebytes、Kaspersky のルートキット機能、ESET など)を併用すると検出率が向上する。

- ブート時スキャンに特化した製品(Avast One など)や、企業向けのEDR(エンドポイント検出応答)を導入すると、初動の検出と隔離が自動化できる。

ケーススタディ(簡易)

- 事例1: ユーザーが海賊版ソフトをインストール→署名なしドライバーが読み込まれ、カーネルモードで持続するマルウェアが感染。対応: ネットワーク遮断、オフラインスキャン、ドライバー差し替え、クリーンインストール。

- 事例2: 旧式ラップトップで TPM 非搭載、Secure Boot 無効→ブートキット感染でOS再インストールしても復帰。対応: マザーボード交換またはBIOSのリフラッシュとクリーンインストール。

まとめ — 重要ポイント

- カーネルレベルマルウェアは危険だが、侵入経路は限定的(脆弱性、管理者権限、物理アクセス)。

- 多層防御(Secure Boot、TPM 2.0、VBS、UAC、最新版の適用、オフラインスキャン)が最も効果的。

- 感染時はネットワーク遮断、証拠確保、オフラインスキャン、必要ならクリーンインストールとBIOS再フラッシュが必要。

重要: 常にバックアップをとり、バックアップの整合性も定期的に検証してください。カーネルレベルの侵害はバックアップ媒体自体に影響を及ぼす可能性があるため、オフライン・オフサイトのバックアップを推奨します。

画像クレジット: Freepik。スクリーンショットは Karrar Haider による提供。