目次

- パスキーとは

- 従来のパスワードとの違い

- 対応デバイスと標準規格

- iPhone、iPad、Macでの利用手順(設定・作成・ログイン)

- デバイス紛失時の復元手順

- 制限・失敗するケースと代替案

- 導入のための役割別チェックリストと受け入れ基準

- メンタルモデルと運用のヒューリスティック

- よくある質問

- まとめ

Important: 本記事で説明する操作の多くはiCloudキーチェーンの有効化と二要素認証(2FA)の設定を前提としています。事前にApple IDの2FAが有効になっていることを確認してください。

パスキーとは

パスキー(Passkey)は、パスワードを使わずにアプリやウェブサービスへ安全にサインインするための認証情報です。パスキーは公開鍵暗号方式を用い、デバイス側に格納される「秘密鍵」とサービス側に保存される「公開鍵」を組み合わせて動作します。秘密鍵はユーザーのデバイス(例:iPhone、iPad、Mac)から出ることなく、端末内で署名処理を行うため、盗み取られたりフィッシングサイトに送られることが基本的にありません。

1行で定義: パスキーは「端末に保管された秘密鍵+サービスの公開鍵」で成り立つ、パスワード不要の認証方式です。

従来のパスワードとの違い

従来のパスワードでは、ユーザーが文字列(秘密)を入力し、それをサービス側で保管された情報と比較して照合します。照合に使われる情報が何らかの方法で漏えいすると、第三者が同じ文字列でログインできてしまいます。さらに、フィッシングによってユーザーが偽サイトにパスワードを入力すると、そのまま盗まれてしまいます。

パスキーの主な違い:

- 秘密情報はデバイスから外に出ない(秘密鍵は端末内に保持)

- サービスは公開鍵のみを保持し、公開鍵だけではログインできない

- デバイスは接続先サービスの正当性(公開鍵の一致)を確認してから秘密鍵を使うため、フィッシング耐性が高い

- 生体認証(Touch ID/Face ID)やPINでユーザー承認を行い、利便性が高い

Note: パスキーはユーザー側の「認証」とサービス側の「公開鍵管理」を組み合わせた仕組みであり、サービス側の実装が必要です。すべてのサイト・アプリが対応しているわけではありません。

対応デバイスと標準規格

主要ポイント:

- AppleはiOS 16 / iPadOS 16 / macOS Ventura以降でPasskeysをサポートしています。これら以降のバージョンを搭載したデバイスで利用できます。

- パスキーはApple独自の技術ではなく、FIDO(Fast IDentity Online)アライアンスが推進する公開鍵認証のオープン仕様に準拠しています。したがって、対応するサービスや他社プラットフォーム(AndroidやWindows)とも相互運用が可能になる設計です。

- GoogleはAndroidでのパスキー対応を進めており、Windowsも今後サポートを予定しています。サービス側がFIDO準拠の実装を行えば、異なるプラットフォーム間でのパスキー利用が可能です。

互換性のヒント:

- 同じApple IDでiCloudキーチェーンを有効にすれば、Appleデバイス間でパスキーが自動的に同期されます。

- 非Appleデバイスからログインする場合、スマートフォンを使ってQRコードで認証フローを完了する仕組み(「Other Sign-In Options」→QRコード)が一般的です。

iPhone、iPad、Macでの利用手順(準備)

パスキーを使い始める前に、まず以下を確認・準備します。

事前要件:

- Apple IDで二要素認証(2FA)を有効化していること

- iCloudキーチェーンが有効になっていること(iPhone/iPad/Macで設定)

- デバイスがiOS 16 / iPadOS 16 / macOS Ventura以降であること

iCloudキーチェーンの有効化(iPhone/iPad):

- 設定アプリを開く

- 画面上部の自分の名前をタップして「iCloud」を開く

- 「キーチェーン」を選び、iCloudキーチェーンをオンにする

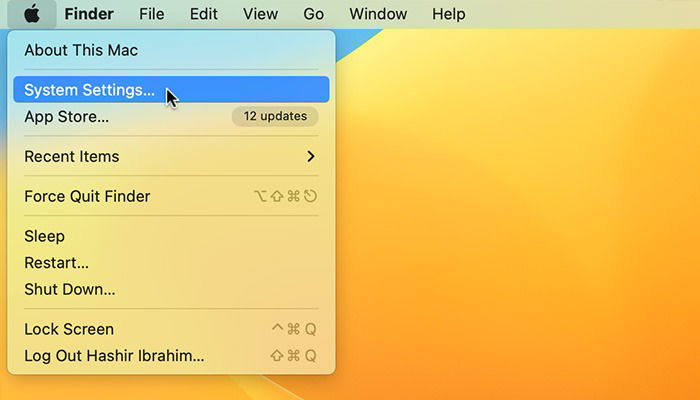

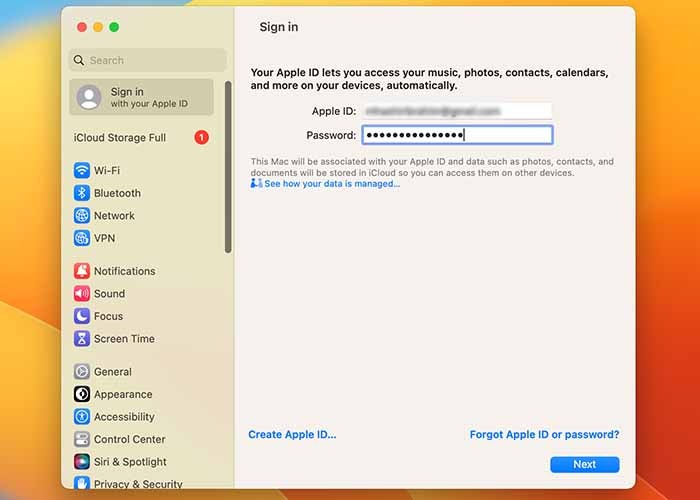

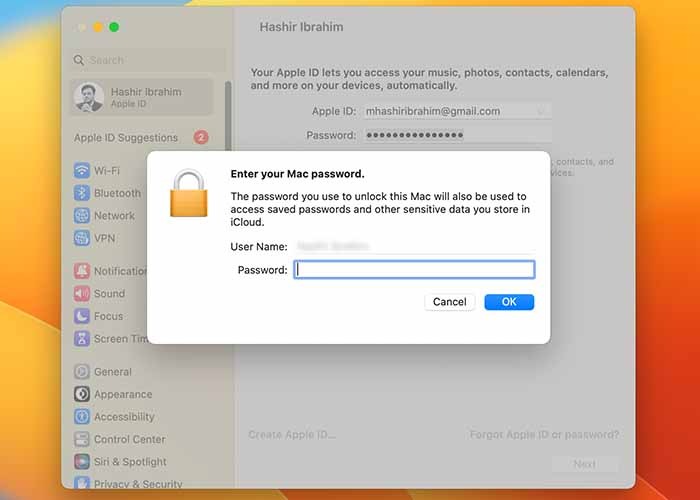

iCloudキーチェーンの有効化(Mac):

- 画面左上のAppleメニューから「システム設定」を開く

- 左上の自分の名前をクリックしてApple IDセクションを表示

- 「キーチェーン」をオンにする

注意点: キーチェーンをオンにすると、2FAによる追加認証が求められる場合があります。まだ2FAを設定していない場合は先に有効化してください。

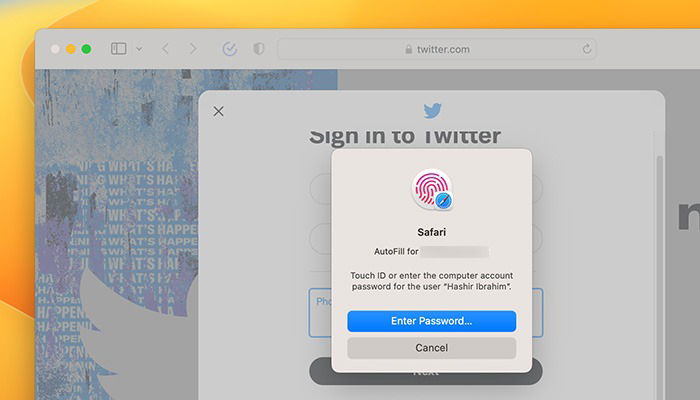

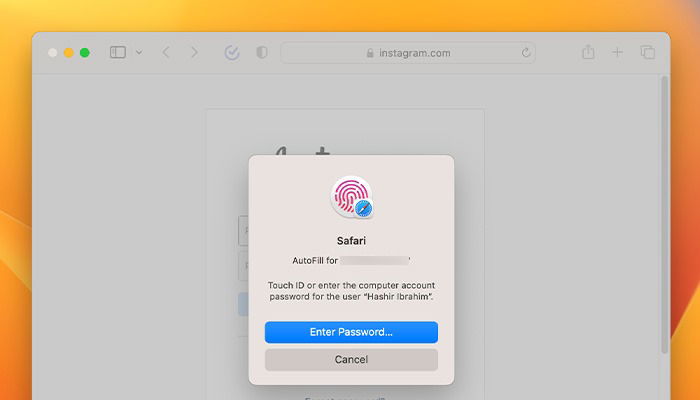

パスキーの作成とログイン(Mac)

- パスキー対応サイトまたはアプリにアクセスする(FIDO準拠のサービス)

- 「登録」「サインアップ」「サインイン」のいずれかを選択する

- フォームに情報を入力するか、Autofill(自動入力)を利用する

- サイト側の案内で「パスキーを保存しますか?」などのプロンプトが表示されたら「保存」を選び、Touch IDまたはFace IDで承認する

作成後の動作:

- デバイスがサイトの公開鍵を確認したうえで、秘密鍵で署名して認証を完了します。

- 次回以降、そのサイトを開いて「続ける(Continue)」や「パスキーでサインイン」を選ぶと、Touch ID/Face IDで承認するだけでログインできます。

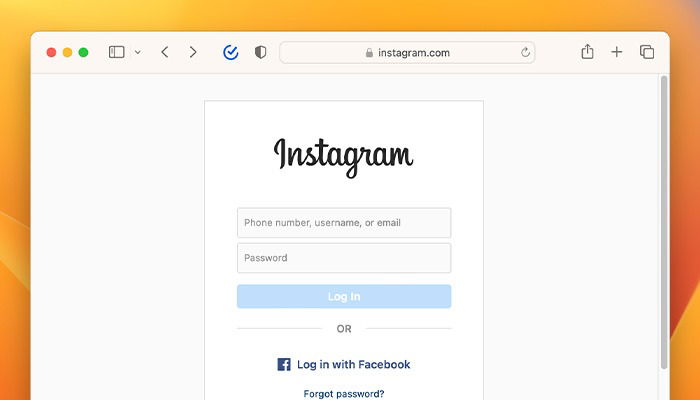

パスキーの作成とログイン(iPhone / iPad)

iPhoneやiPadでも基本の流れは同じです。

- パスキーに対応したサイト・アプリを開く

- 新規登録またはサインイン画面で必要情報を入力する

- Appleから「このサイトのパスキーを保存しますか?」と尋ねられるので「続ける」をタップ

- Face IDまたはTouch IDで承認

備考:

- 保存されたパスキーはiCloudキーチェーンを通じて同じApple IDの他デバイスと同期されます。

- Safariだけでなく、アプリ内ブラウザやネイティブアプリでFIDO認証を実装している場合にも同様に動作します。

デバイス紛失時の復元手順

iCloudキーチェーンを有効にしている限り、別の信頼済みAppleデバイスにサインインするだけでパスキーは復元されます。手順は次の通りです。

- 新しい(または他の)AppleデバイスでApple IDにサインインする

- 必要に応じて信頼済み電話番号に送られる認証コードを入力して本人確認を行う

- デバイスのロック解除パスワードを入力して、キーチェーンの復元を承認する

復元の注意点:

- iCloudのキーチェーンエスクローは厳格な試行回数制限を設けています。通常、認証試行は10回程度に制限され、それを超えるとエスクローとキーチェーンのバックアップが削除されることがあります。

- 単一のAppleデバイスを紛失して復元手段がない場合は、事前に設定した信頼済みデバイスまたは電話番号を利用して復元できます。

制限・失敗するケースと代替案

いつパスキーが使えないか(代表的なケース)

- サービス側がFIDO/パスキーに未対応である場合

- 古いOSや非対応ブラウザを使っている場合

- iCloudキーチェーンや2FAが無効になっている場合

- ユーザーが唯一のAppleデバイスを紛失し、信頼済み情報がない場合

代替案

- 代替認証として従来のパスワード+二要素認証を継続利用する

- 信頼できるパスワードマネージャー(例: 主要な商用パスワードマネージャー)を併用して、パスワードの一時的バックアップとして使う

- サービス側が提供する追加の回復手段(回復コードなど)を事前に取得しておく

導入のための役割別チェックリスト

以下は企業やチームがパスキーを導入・運用する際の役割別チェックリストです。導入時の作業分担や確認項目として活用してください。

管理者(IT管理者):

- FIDO準拠の認証サーバーやIDプロバイダーのサポート状況を確認する

- 既存のログインフローにパスキーを追加する計画を立てる

- リカバリーポリシー(キーチェーンエスクロー、信頼済み連絡先)を整備する

- 社内向けの教育資料とFAQを用意する

開発者/インフラ担当:

- WebAuthn / CTAP 等のFIDO技術仕様に基づく実装を行う

- 既存のセッション管理やアカウント連携の動作確認を行う

- 異なるプラットフォーム間の相互運用テスト(iOS↔Android↔Windows)を実施する

- 失敗時のフォールバック動作(メール認証、SMS認証など)を明確にする

エンドユーザー向け(サポート):

- パスキーの作成・削除手順をスクリーンショット付きで提供する

- 紛失時の手順(別デバイスから復元する方法)を整備する

- パスキーが利用できない場合の代替認証手順を周知する

受け入れ基準(テストケースの例)

導入時にチェックすべき受け入れ基準(QA用)を例示します。

- パスキーでアカウント登録が行えること

- 登録したパスキーで同一デバイスから正常にログインできること

- 同一Apple IDで別デバイスにサインインしたときにキーチェーンからパスキーが復元されること

- 非AppleデバイスからQRコードを使ったログインが成功すること(サービスが対応している場合)

- 2FAが無効な状態でキーチェーンをオンにできないこと(適切なエラーメッセージが表示される)

- キーチェーンのエスクロー試行上限を超えた場合の挙動が仕様通りであること

メンタルモデルと導入のヒューリスティック

メンタルモデル(簡潔):

- 従来のパスワード → 「誰かが知っている秘密」

- パスキー → 「あなたのデバイスが持つ秘密鍵 + サービスの公開鍵」

ヒューリスティック(運用で覚えておくべきルール):

- 重要なアカウントには必ず回復手段を用意する(別の信頼済みデバイス、回復コード)

- キーチェーンの同期をオフにしない(同期を切ると他デバイスの復元が不可になる)

- サービスがパスキーに対応しても、移行期間は両方の認証をサポートする

導入成熟度の目安(簡易レベル)

- レベル0(評価段階): 管理者がFIDO対応を検討中。テスト環境での検証を開始している。

- レベル1(部分導入): 主要サイトの一部でパスキー対応を実装。ユーザーは選択的に利用できる。

- レベル2(全社導入): 主要アプリ/サイトでパスキーを第一選択肢として提供。サポートドキュメント完備。

- レベル3(最適化): 異プラットフォーム間の相互運用性を検証し、運用プロセスと復旧手順が自動化されている。

セキュリティとプライバシー上の注意点

- Appleはパスキーの秘密鍵自体を読み取ることはできません。パスキー情報はiCloudキーチェーンでエンドツーエンド暗号化されています。

- キーチェーンのバックアップ(エスクロー)による復元プロセスは厳格に管理され、承認試行の上限があり不正な復元を防ぐ仕組みがあります。

- それでも、アカウントの回復フロー(メールやSMS)自体が弱点となることがあるため、サービス提供側は回復オプションの安全設計が必要です。

よくある質問

非Appleデバイスでどうやってパスキーを使うのか

多くのサービスは「Other Sign-In Options(その他のサインイン方法)」を用意し、QRコードを生成してスマートフォンでスキャンするフローを提供します。iPhoneに保存されたパスキーでQRコードをスキャンして承認すると、非Appleデバイス側でログインが完了します。

Appleはパスキー自体を読むことができるか

いいえ。秘密鍵は端末内に保存され、iCloudキーチェーンはエンドツーエンド暗号化されています。Appleがユーザーのパスキー(秘密鍵)を読み取ることはできません。

パスキーはすべてのパスワードに代わるのか

技術的にはパスキーは多くの用途でパスワードを置き換えられる可能性がありますが、サービス側の実装が必要です。サイトやアプリがFIDOに対応していない場合は従来のパスワードが残ります。移行期間は併用が現実的です。

まとめ

パスキーはパスワードに比べてフィッシングに強く、利便性の高い認証方式です。iCloudキーチェーンと連携することでAppleデバイス間でシームレスに同期され、Touch ID/Face IDで簡単に利用できます。導入にはサービス側の対応が必要であり、復元ポリシーや回復手段の整備が重要です。企業や個人は、まずは主要サービスでの動作確認と、紛失時の復元手順の周知から始めるとよいでしょう。

Image credit: Unsplash. All screenshots by Hashir Ibrahim.