なぜこの記事を書くか

私は実際にGmailのアカウントが乗っ取られそうになりました。パスワードは長かったものの単語と数字だけで構成しており、常にログイン状態にしていたため、攻撃者に狙われやすくなっていました。本記事は、実体験をもとに「すぐ実行すべき対応」と「二度と起きないための予防策」を具体的にまとめます。技術的な専門用語は短く定義します。

用語(1行定義):

- 二段階認証: パスワードのほかにもう一つの確認(SMS/認証アプリなど)を必要とする仕組み。

- リカバリーメール: アカウント回復用に登録する別のメールアドレス。

目次

- すぐにやること(インシデントランブック)

- Gmailで確認する場所と手順

- その後の復旧手順とGoogleサポート対応

- 予防策チェックリスト(個人・仕事別)

- よくある失敗パターンと代替策

- マインドセットと運用ルール

- 短いまとめ

- FAQ

すぐにやること(インシデントランブック)

重要: ハッキングを疑ったら「待たない」。時間が経つほど攻撃者は設定を変更し、回復を困難にします。

アクション(優先度高 → 低):

- 別の安全な端末からログインして確認する(できればモバイル回線など別ネットワークを使用)。

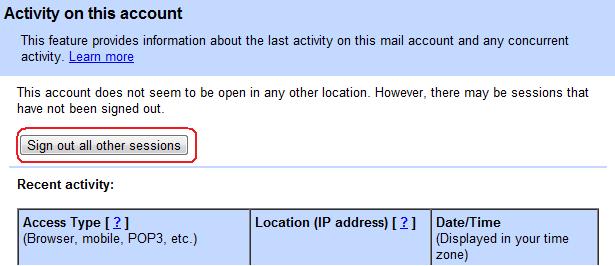

- Gmail画面右下の「詳細」をクリックして、すべてのセッションを確認し「他のすべての場所からログアウト」する。

- すぐに現在のパスワードを変更する(推奨: 認証アプリのコードやSMSが必要になる場合に備えて、先にログイン方法を確保)。

- 可能なら二段階認証(2FA)を有効にする。認証アプリを推奨。

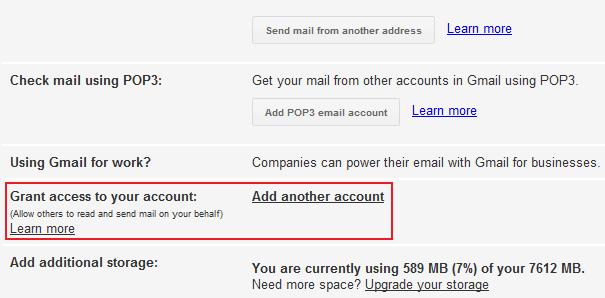

- アカウント設定(転送設定、フィルタ、アカウントの追加、POP/IMAPの設定)を確認し、攻撃者が作った自動転送やフィルタを削除する。

- 回復用メール・電話番号・秘密の質問を確認。変更されている場合はGoogleの「アクセスできない」フォームで申請する。

- 重要な連絡先に「乗っ取りの可能性」を通知し、不審なメールに注意するよう促す。

- マルウェアスキャンとブラウザ拡張のチェックを行い、不審なソフトを削除する。

実行例(短い手順):

- 別端末でGmailを開く→ページ右下「詳細」→「すべての他の場所からログアウト」→[設定] > [アカウントとインポート] を確認。

Gmailで確認する場所と具体的手順

- セッションの確認

- 手順: Gmail右下の「詳細」をクリック。

- 見るべき項目: 他地域からのアクセス、未登録デバイス、最後のアクティビティ時刻。

- 転送とPOP/IMAPの確認

- 手順: 設定 > アカウントとインポート または 転送とPOP/IMAP を開く。

- 見るべき項目: 知らない転送先、POP/IMAPの有効化、外部アドレスの追加。

- フィルタと受信トレイのルール

- 攻撃者は受信メールを目立たなくするためにフィルタを作成することがあります。全フィルタを確認し不審なものを削除してください。

- アカウントの回復オプション

- 回復用メール、電話番号、秘密の質問を確認。安全ならばすぐに強力なパスワードに変更し、回復情報を更新します。

画像: 状況確認とログアウト

画像: アカウントとインポート設定の画面

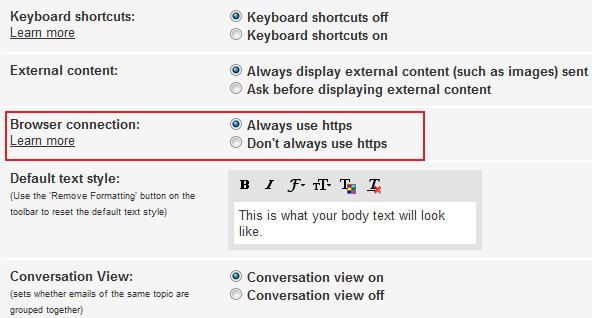

画像: HTTPS接続の確認

注意: UIは言語設定やGoogleの更新で変わります。日本語表示なら「詳細」「設定」「アカウントとインポート」「転送とPOP/IMAP」などのメニューを探してください。

具体的な復旧フロー(詳細)

- 端末を切り替える: 普段使う端末が感染している可能性があるため、まずは別の安全な端末・ネットワークを使う。

- 強制ログアウト: Gmailのセッションを切り、すべての端末からログアウトする。

- パスワード変更: 新しい長く複雑なパスワードに更新する。

- 二段階認証の設定: 認証アプリ(例: Google Authenticator、Authy)を使って2FAを有効化し、バックアップコードを印刷または安全に保管する。

- 設定の精査: 転送、フィルタ、委任設定、サードパーティのアプリ連携をすべて確認して不要なものを削除する。

- セキュリティソフトでスキャン: フルスキャンを実行してマルウェア/スパイウェアを除去する。

- Googleアカウント復旧フォーム: 回復情報が書き換えられている場合、Googleの「アカウントにアクセスできない」ページから申請し、身元確認のためにいつ、誰とよく連絡したか、作成日などを可能な限り詳しく記入する。

- 被害の補足: クレジットカード情報やSNS連携を確認し、必要ならカード会社に連絡、パスワード変更を行う。

Googleサポートに連絡する際のヒント:

- メール作成日や頻繁に連絡する相手のメールアドレス、過去に送信した件名の例などを用意する。これが本人確認に役立ちます。

- 回答は数分〜数時間で来ることがありますが、状況によっては更に時間がかかる場合があります。

予防策チェックリスト(個人・仕事別)

必須(個人):

- 長くて複雑なパスワードを使用する(最低30文字を推奨)。ランダム文字列を作るかパスフレーズを利用する。

- 二段階認証(できれば認証アプリ)を有効にする。

- 回復用メールと電話番号を設定し、その情報も安全に管理する。

- 定期的なマルウェアスキャン(週1回程度)とOS/ブラウザの更新。

- 不審な添付ファイルやリンクは開かない。

- 共有PCでの自動ログインを避ける。

職場向け(追加):

- 組織のSAML/SSOを導入し、個別のGmailパスワードを廃止することを検討する。

- 管理者はログイン監査とアラートを有効にする。

- 機密レベルに応じたアカウント分離(仕事用と個人用を明確に区別)を行う。

運用ルール(習慣):

- 重要なアカウント情報は紙で1部保管し、金庫や確実な場所に入れておく。

- パスワードマネージャを使う(マスターキーは厳重管理)。

- 定期的にアカウント設定を見直す(月1回を推奨)。

よくある失敗パターンと代替アプローチ

失敗: 長いが推測しやすいパスワード(単語の羅列)

- なぜ失敗するか: 辞書攻撃や類推で割られる可能性が高い。

- 代替: ランダム性を入れる。パスフレーズ+記号+数字の混合。パスワードマネージャでランダム生成。

失敗: 常にログインしたままにする

- なぜ失敗するか: 端末が盗難や感染した場合に即アウト。

- 代替: 共有端末では必ずログアウト。長期旅行前は2FAの電話番号確認を行う。

失敗: 回復先も弱いパスワード

- なぜ失敗するか: 攻撃者はまず回復先を狙う。

- 代替: 回復用メールやSNSも同等のセキュリティ基準で守る。

マインドセットと運用ヒューリスティック(判断基準)

- 「自分だけは大丈夫」は危険です。まず疑う習慣をつける。

- セキュリティ対策は投資です。効果(被害防止)と手間(設定・運用)を天秤にかけて導入する。

- 重要度に応じて対策レベルを上げる。金融情報や仕事のやり取りが多ければ、より強固な対策を採る。

簡易評価モデル(インパクト×工数):

- 2FA導入: 低工数 / 高インパクト(必須)

- パスワードマネージャ導入: 中工数 / 高インパクト

- 組織のSSO導入: 高工数 / 高インパクト

再発防止のためのSOP(簡易運用手順)

日次:

- 不審なメールが届いていないか確認。

- 重要はメールはバックアップ(週次のメールエクスポート)を習慣化。

週次:

- マルウェアスキャン。

- ブラウザ拡張とログイン済みアプリの確認。

月次:

- 回復情報とフィルタの見直し。

- パスワードリスト(もし紙で管理しているなら)を安全に保管しているか確認。

インシデント発生時:

- インシデントランブックに従い対応し、終了後に発生原因と対策を文書化する。

決定フロー(簡易)

以下は「Gmailにログインできない」「アカウントが乗っ取られた」時の簡易判断チャートです。

flowchart TD

A[ログイン不可/不審な操作を確認] --> B{回復情報は正しいか}

B -- はい --> C[パスワード変更と2FA設定]

B -- いいえ --> D[Googleアカウント回復フォームへ]

C --> E[設定の精査: 転送・フィルタ・連携アプリ]

D --> E

E --> F[マルウェアスキャンとブラウザ確認]

F --> G[関係先に通知/クレジット監視]

G --> H[インシデント報告と再発防止策実施]いつこの方法が役に立たないか(限界と例外)

- 端末自体が深刻に感染していて、キーロガーにより新しい認証情報も流出する場合、パスワード変更だけでは不十分です。この場合、端末の完全初期化、別端末での再設定が必要です。

- 組織のドメイン(企業G Suite/Google Workspace)で管理者権限が関与する場合は、個人でできる対処が制限されます。管理者と連携してください。

被害後の心構えと法的考慮

- IPアドレスは犯人の特定に使えますが、必ずしも実行者本人を示すわけではありません。追跡は専門機関や法執行機関に任せるべきです。

- 金銭的被害や個人情報漏えいの疑いがある場合、速やかに金融機関へ連絡し、必要ならば警察へ被害届を検討してください。

まとめ

- 最優先は即時対応: まずログアウト、パスワード変更、2FA有効化。

- 設定の精査を怠らない: 転送、フィルタ、連携アプリを確認すること。

- 予防は習慣化: 強いパスワード、定期的なスキャン、バックアップの保管。

重要: セキュリティは「一度やったら終わり」ではありません。定期的な見直しが必要です。

FAQ

Q: どのくらいの長さのパスワードが安全ですか? A: 少なくとも30文字以上を推奨します。ただし長さだけでなくランダム性も重要です。パスワードマネージャでランダム生成するのが現実的です。

Q: SMSによる二段階認証は安全ですか? A: SMSは利便性が高い一方、SIMスワップ攻撃のリスクがあります。可能なら認証アプリやハードウェアキー(U2F)を推奨します。

Q: アカウント復旧で必要な情報は? A: よく連絡する相手、過去のパスワード、アカウント作成時期、メールで送信した具体的な件名などが役立ちます。

画像の説明(ALTの補足):

- 最初の画像: 鍵とメールをモチーフにしたGmailアカウントのイメージ写真です。

- 2番目の画像: Gmailのアクティビティ詳細画面(ログイン履歴とセッション管理)のスクリーンショットです。

- 3番目の画像: Gmailのアカウントとインポート設定画面のスクリーンショットです。

- 4番目の画像: GmailでHTTPS接続を確認・有効化する画面のスクリーンショットです。

最後に一言: 被害に遭った経験はつらいですが、学びを運用へ落とし込めば同じ被害を防げます。早期対応と定期的な点検を習慣にしてください。