イントロダクション

私のメールは生活そのものでした。PayPalや仕事、重要なアカウントの連絡先すべてがその一つのメールに紐づいていました。50文字のパスワードを使っていたのに、単語と数字だけで構成していたために限界がありました。いつもログインしっぱなしにしていたことも致命的でした。この記事では、私が経験した「実際にハックされたケース」を踏まえ、誰でも実行できる具体的な対処法と予防策をまとめます。

重要: この記事は手順と原則を示します。状況によっては専門家(セキュリティチームや法律の専門家)に相談してください。

Gmailアカウントの基本セキュリティ

- 強力なパスワードを設定する。文字(大文字・小文字)、数字、記号(例: * / # ^ & - . +)を混ぜ、可能なら30文字以上を推奨します。

- パスワードは平文ファイルにそのまま保存しないのが原則です。ただしオフラインで保管するなら、ファイル名に「password」など明示的な語を使わないでください。紙に印刷して財布や金庫に入れる方法は有効です。

- 別のメール(回復用メール)やセキュリティ質問の設定を忘れずに行い、それらも強固に保護します。

- 信頼できるアンチウイルス/反スパイウェアを1つだけ導入します。Google Packやavast!など、評価の高いツールを使用してください。複数のウイルス対策ソフトを同時に入れると競合して逆効果になることがあります。

用語定義: 二段階認証(2FA)= パスワードに加え、別の要素(SMS、認証アプリ、ハードウェアキー)でログインを保護する仕組みです。

追加で必ず行うべき設定

- パスワードは定期的に変更する。目安として毎月1回を推奨します。

- 回復用メールアドレス、電話番号、セキュリティ質問情報を最新に保つ。

- 旅行などで電話番号が変わる場合は、事前に回復情報を更新する。

注意: 2段階認証を有効にしていても、回復情報が古いとロックアウト時に復旧が難しくなります。

ログイン状況と転送設定の確認方法

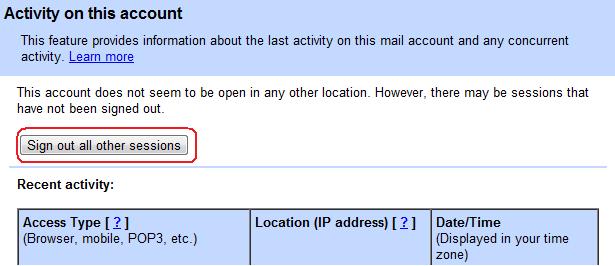

Gmailを開き、画面右下の「details」(詳細)をクリックします。ここで現在ログインしている端末やIPの履歴を確認できます。

他の場所にログインされている場合は「Sign out all other web sessions(すべての他のセッションからログアウト)」を実行してください。

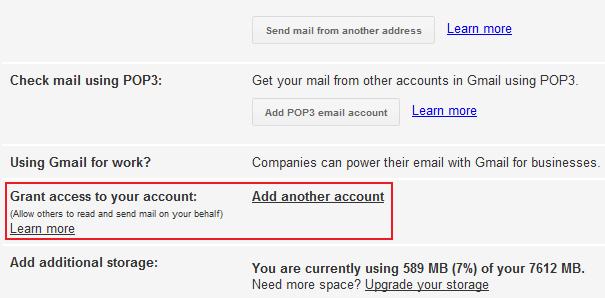

メール設定(Mail Settings)→「Accounts and Import(アカウントとインポート)」を開き、不正な自動転送や追加アカウント登録がないか確認します。ハッカーはここに転送設定を残すことがあります。

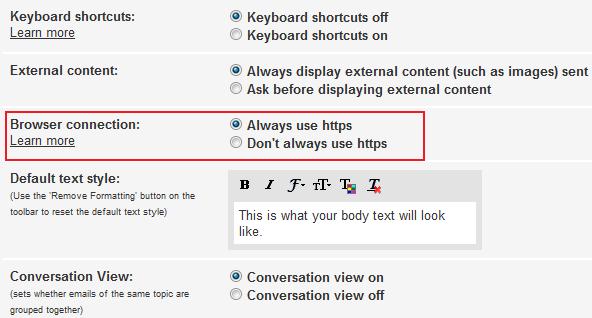

https接続が有効か確認します。ブラウザと接続プロトコルを常に最新にしてください。

ハックされたときに今すぐやること(実践プレイブック)

重要: 行動は迅速に。時間が経つほど攻撃者は設定を変更し、あなたの復旧を困難にします。

- 別の安全な端末または信頼できるネットワークからアクセスする。感染している可能性のある端末は使わない。

- すぐにパスワードを変更する(可能なら)。変更できない場合は次の手順へ。

- 即座にすべての他のセッションからサインアウトする(detailsから)。

- 「Accounts and Import」を確認し、不審な転送先や別の送信元がないか削除する。

- 回復用メール、電話番号、セキュリティ質問を確認する。変更されていたら「これらにアクセスできなくなった」を選び、復旧フォームを開始する。

- 重要なメールのラベル名や最近やり取りした連絡先名、送受信した日付の目安を控える。サポートフォームでこれらが問われます。

- Googleアカウント復旧フォームに必要事項を記入して送信する。可能ならスクリーンショットを保存しておく。

- 同時にPCのウイルススキャンとマルウェア除去を実施する。システム全体のクリーンアップを行う。

- 復旧後はすぐに二段階認証を有効にする。認証アプリ(Google AuthenticatorやAuthy)やハードウェアセキュリティキーを併用する。

- パスワードは一度破られたドメインでは再利用しない。パスワードマネージャを導入し、サイトごとにランダムな長いパスワードを採用する。

ハック復旧のための受け答えテンプレート

サポートに送るときに使える、簡潔で事実ベースの例。

- 件名: Gmailアカウントの不正アクセスによる復旧依頼

- 本文(例):

- いつ(概ねの日時)不正アクセスが発生したと考えているか

- どの情報が変更されているか(回復用メール、電話番号、セキュリティ質問など)

- 最近やり取りしたメールアドレス3〜5件(自分がよく連絡する相手)

- 目安となる受信/送信メールの日付

これらの情報はアカウント所有者であることを証明するために非常に重要です。

具体的なチェックリスト(直後/復旧後/再発防止)

直後(発覚から24時間):

- 安全な端末でログインを試みる

- 他セッションからサインアウトする

- 不審な転送設定を無効にする

- 回復情報の変更を確認する

- Googleの復旧フォームへ入力する

- システムのフルウイルススキャンを開始する

復旧直後(アカウント奪還後):

- パスワードを長く複雑なものに更新

- 二段階認証を有効化

- すべての接続アプリとサードパーティを見直す

- パスワードマネージャを導入して運用開始

- 重要なメールのバックアップを作成

再発防止(長期):

- 毎週ウイルススキャンを実施

- 回復情報を定期的に見直す(例: 3ヶ月ごと)

- 余分なブラウザ拡張や不明なアプリを削除

- 公共のWi-Fiを避けるかVPNを使用

役割別チェックリスト

家庭ユーザー:

- 二段階認証(認証アプリ)を導入

- パスワードマネージャで家族アカウントを管理

- 重要なログイン情報は紙で保管する

ブロガー/個人事業主:

- 監査ログを定期確認(ログイン履歴、転送設定)

- 支払い関連(PayPal等)のメールに特別ラベルを付ける

- 代理人を設定する場合は信頼できるサブアカウントを用意

企業/チーム管理者:

- 企業アカウントはSAML/SSOや管理コンソールで中央管理

- 権限の原則(最小権限)を徹底

- インシデント対応手順を文書化し定期演習を実施

リスクマトリクスと対策

- 高リスク: 回復情報が変更され、二段階認証が無効化されている。対策: 直ちにサポートへ申請し、必要な証拠(ラベル名、連絡先)を準備する。

- 中リスク: 自動転送が設定されている。対策: 転送先を削除、送信履歴を確認し不正請求やフィッシングがないか点検する。

- 低リスク: 単純なパスワードでのログイン試行。対策: すぐにパスワードを更新し、パスワードマネージャを使用する。

代替アプローチと補助ツール

- 認証アプリ+ハードウェアキーの組み合わせを使う。アプリ単体よりキー併用の方が強固です。

- パスワードマネージャ(例: 1Password, Bitwarden)で安全にパスワードを生成・管理する。

- 重要アカウントは複数の回復経路を用意し、各経路で別の認証手段を設定する。

代替の考え方: 「パスワードを覚える」モデルから「パスワードはランダムでツールが管理する」モデルへ移行することが現実的です。

マチュリティレベル(成熟度モデル)

- レベル1(初期): 単純なパスワード、回復情報未設定

- レベル2(基本): 強力なパスワード、単一のアンチウイルス、2FA未実装

- レベル3(管理): 2FA実装、パスワードマネージャ導入、定期スキャン

- レベル4(最適化): ハードウェアキー、SAML/SSO、監査ログとインシデント演習

目標は最低レベル3へ到達することです。

テストケースと受け入れ基準

- 受け入れ基準1: 2段階認証を有効化後、別の端末からログインしても復旧できる手段が確保されていること。

- 受け入れ基準2: 自動転送や不明なフィルタが存在しないことを確認済みであること。

- テストケース: 回復フォームを使ってアカウント復旧プロセスを検証し、必要な証拠情報(ラベル名、連絡先)を用意できること。

法的・プライバシーの注意点

アカウントが乗っ取られた場合、個人情報や取引情報が漏洩する可能性があります。重要な顧客情報や支払い情報が含まれる場合は、該当する規制(例: 日本の個人情報保護法)にしたがい、必要な通知や対応を検討してください。

セキュリティ強化の短期アクション(30分でできる)

- パスワードを即時変更(可能な場合)

- 2段階認証を有効化

- 他セッションの強制ログアウト

- 回復情報の確認

ケーススタディ: 私がやったこと(振り返り)

私の場合、夜間に攻撃を受けました。ログインを試みた際にパスワードが通らなくなり、すぐに別端末で確認をしました。攻撃者は回復用メール、電話番号、セキュリティ質問を変更していました。私は「これらにアクセスできなくなった」を選択し、Googleの復旧フォームにラベル名や直近の連絡先名、利用しているGoogleサービスの情報を詳しく入力しました。サポートからは比較的短時間で回答があり、アカウントを回復できました。復旧後は80文字近い長いパスワードと二段階認証、アンチウイルスの強化を行いました。

重要: IPアドレスは攻撃者の位置を示す手がかりになりますが、個人を特定する決定的な証拠にはなりません。法的措置を検討する場合は専門機関と相談してください。

よくある誤解と反例

- 誤解: 長ければ長いほど安全。反例: 長くても予測可能なフレーズや辞書攻撃に弱い組み合わせは安全とは言えません。

- 誤解: 二段階認証は必ず安全。反例: SMSベースの2FAはSIMスワップ攻撃で突破されることがあります。認証アプリやハードウェアキーを推奨します。

簡易用語集(1行ずつ)

- 2FA: 二段階認証。追加の認証要素でログインを保護する仕組み。

- 回復用メール: アカウント復旧のために登録する予備のメールアドレス。

- 転送設定: 受信メールを自動で別アドレスへ転送する設定。

FAQ

Gmailがハックされたらまず何をすればいいですか?

別の安全な端末からログインして他セッションのログアウト、不審な転送設定の削除、回復情報の確認を行い、必要ならGoogleの復旧フォームで申請してください。

二段階認証を設定する最も安全な方法は?

認証アプリ(Google AuthenticatorやAuthy)と、可能ならハードウェアセキュリティキーの併用が最も推奨されます。

パスワードはどれくらいの頻度で変えればいいですか?

目安は毎月1回。ただしパスワードマネージャを使い、サイトごとに一意かつ長いパスワードを採用していれば、頻繁な変更は必須ではありません。

まとめ

- 発覚したら即行動することが最も重要です。

- 二段階認証と強力なパスワード、パスワードマネージャの導入で防御力が大きく上がります。

- 定期的なスキャン、回復情報の更新、転送設定の確認を習慣化してください。

ソーシャルプレビュー提案: “Gmailがハックされた時の実践ガイド — 迅速な復旧手順と再発防止”

短い告知文(100〜200字): Gmailが乗っ取られたときの実務ガイドです。発見後の即時対応、Google復旧フォームの使い方、二段階認証の導入、再発防止のチェックリストを詳述。家庭ユーザーから企業管理者まで役立つ実践的な手順をまとめました。