NisSrv.exe とは

Microsoft Network Realtime Inspection Service(実行ファイル名 NisSrv.exe)は、Windows のマルウェア対策機能と連携するモジュールで、ネットワーク経由の侵入や既知の脆弱性を狙った攻撃の検出を支援します。定義: このプロセスは Windows Defender(現:Microsoft Defender)に属するネットワーク監視用サービスです。

正規プロセスかどうかを確認する方法

以下は、NisSrv.exe が正規のファイルかどうかを素早く判断する手順です。順に実行してください。

- タスクマネージャーを開く(Ctrl+Shift+Esc)。

- プロセス一覧で NisSrv.exe または「Microsoft Network Realtime Inspection Service」を探す。

- プロセスを右クリックして「ファイルの場所を開く」を選択。

期待されるファイル場所(正規の場合):

- Windows 10/11: C:\Program Files\Windows Defender\NisSrv.exe

- 古い OS(例: Windows 7): C:\Program Files\Microsoft Security Client\Antimalware\NisSrv.exe

ファイルの場所が上記以外、またはファイル名が異なる場合は追加の検証が必要です。

重要: ファイルの場所だけで完全に安全と断定できません。別プロセスが正規のフォルダに偽装コピーしているケースも理論上あり得ます。下記の追加検証を実行してください。

追加の検証手順

- VirusTotal にアップロードしてマルウェアスキャンを行う(ファイルの共有ポリシーに注意)。

- Windows サービス管理でサービス情報を確認する:

- Windows キーを押して services.msc と入力し、Enter を押す。

- 「Windows Defender Antivirus Network Inspection Service」を探してダブルクリック。

- 「プロパティ」を開く。

プロパティ画面に表示されるべき情報(正規の場合):

- サービス名: WdNisSvc

- 表示名: Windows Defender Antivirus Network Inspection Service

- 実行ファイルのパス: C:\Program Files\Windows Defender\NisSrv.exe

- 説明: ネットワークプロトコルの既知および新たに発見された脆弱性を狙う侵入を防ぐために役立ちます。

- デジタル署名を確認する: ファイルを右クリック → プロパティ → デジタル署名タブで Microsoft の署名があるか確認します。

検証のミニメソッド(チェックリスト)

- ファイルの場所が期待されるディレクトリか

- サービス名・表示名が一致するか

- デジタル署名が Microsoft であるか

- VirusTotal 等でマルウェア検出がないか

無効化(停止)する方法と注意点

NisSrv.exe は Windows Defender のリアルタイム保護と関連しているため、以下の方法で一時的に停止できますが恒久的に無効化する手段は提供されていません。

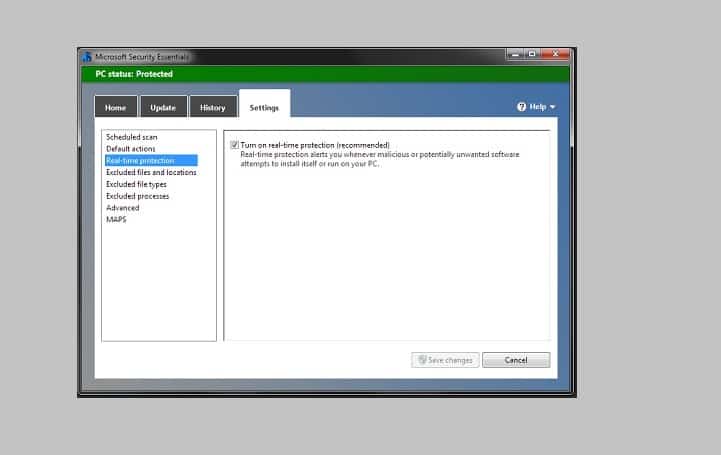

- 「Windows セキュリティ」アプリを開く。

- 「ウイルスと脅威の防止」→「設定の管理」を選択。

- 「リアルタイム保護」をオフにする(管理者権限が必要)。

注意点:

- この操作は一時的です。OS または Defender の自動復旧機能により再び有効化されます。

- 恒久的にサービスを削除・無効化することは推奨されません。OS のセキュリティが低下し、既知の脆弱性を悪用されるリスクが上がります。

- 企業運用ではローカルのグループポリシーや管理ツール(Intune, SCCM 等)で適切な例外・ポリシーを設定してください。

いつ無効化を検討するか(例外ケース)

- 他社製セキュリティソリューションを導入しており、競合による誤検知で業務が止まる場合。

- テスト環境で特定のトラフィックを確かめる必要がある場合(本番では推奨されない)。

代替アプローチ:

- 一時的な無効化ではなく、特定のプロセスやポートを除外設定に追加することで干渉を回避する。

- 管理者はイベントログとネットワークトラフィックを監視して、NisSrv による検出や誤検知の原因を突き止める。

技術担当別チェックリスト

エンドユーザー:

- タスクマネージャーで場所を確認する。

- 不審なら IT 部門に連絡する。

IT 管理者:

- サービス名と実行パスを確認し、必要に応じてデバイスからファイルを収集して VirusTotal 等でスキャンする。

- グループポリシーで例外を設定する場合は影響範囲を評価する。

セキュリティアナリスト:

- イベントログ(Windows イベント ビューア)とネットワークフローを調査する。

- サンプルをサンドボックスで解析する。

サンプル判定フロー(意思決定チャート)

flowchart TD

A[プロセスが実行されている] --> B{ファイルの場所は正規か}

B -- はい --> C{デジタル署名は Microsoft か}

B -- いいえ --> F[追加検証: VirusTotal とログ解析]

C -- はい --> D[問題なし: 監視を継続]

C -- いいえ --> F

F --> G[隔離、詳細解析、必要ならネットワーク切断]よくある質問

NisSrv.exe を削除できますか

恒久的に削除することは推奨されません。削除すると Defender のネットワーク監視機能が失われ、既知脆弱性を狙った攻撃に対する防御が弱体化します。問題がある場合はまずファイルの検証とログ解析を実施してください。

NisSrv.exe が高い CPU を使う場合の対処法は

一時的な高負荷は定義更新やスキャン時に発生することがあります。継続的に高負荷が続く場合は、イベントログの該当タイムスタンプを確認し、不要なスキャンや他プロセスとの競合がないか調べてください。

企業環境で例外を設定するには

グループポリシー、Intune、SCCM などの管理ツールを通じて除外ルールを配布してください。変更はテスト環境で検証し、影響範囲を把握した上で適用すること。

まとめ

- NisSrv.exe は正しい場所にある場合は正規の Windows Defender モジュールです。

- ファイル場所、サービス名、デジタル署名、VirusTotal スキャンで複数の角度から確認すること。

- リアルタイム保護をオフにすることで一時停止は可能だが、恒久的な無効化は推奨されない。

要点一覧:

- ファイルの場所とデジタル署名をまず確認する。

- 不審なら隔離とサンドボックス解析を行う。

- 組織では管理ツールで除外設定やポリシーを整備する。

関連リンク・関連記事:

- 5 best network simulators to mimic a live computer network on PC

- Microsoft releases update KB4032188 for Windows 10 version 1703